Как обнаружить на компьютере шпионское ПО?

Как ИТ-специалист, я регулярно слежу за компьютерами и электронной почтой сотрудников. Это важно в рабочей среде как для административных целей, так и для безопасности. Например, мониторинг электронной почты позволяет блокировать вложения, которые могут содержать вирусы или шпионские программы. Единственный раз, когда мне нужно подключиться к компьютеру пользователя и выполнить работу непосредственно на его компьютере – это исправить проблему.

Но, если вы чувствуете, что за вами следят, есть несколько маленьких хитростей, которые вы можете использовать, чтобы определить, правы ли вы. Во-первых, следить за кем-то через его компьютер означает, что они могут наблюдать за всем, что вы делаете на вашем компьютере, в режиме реального времени. Блокировка порносайтов, удаление вложений или блокирование спама, прежде чем он попадает в ваш почтовый ящик, и т.д. на самом деле не контроль, а больше похоже на фильтрацию.

Прежде чем двигаться дальше, я хочу подчеркнуть одну БОЛЬШУЮ проблему: если вы находитесь в корпоративной среде и думаете, что за вами следят, вы должны предположить, что они могут видеть ВСЁ, что вы делаете на компьютере. Кроме того, предположим, что вы не сможете найти программное обеспечение, которое записывает всё. В корпоративных средах компьютеры настолько настроены и перенастроены, что почти невозможно обнаружить что-либо, если вы не хакер. Эта статья больше ориентирована на домашних пользователей, которые думают, что друг или член семьи пытается их контролировать.

Обновление GPO на одном компьютере

Представим, что у нас есть компьютер ‘CL5’ и мы хотим обновить политики, которые предназначены для компьютера или пользователя. Это можно сделать так:

Для работы этой команды, а так же большинства других с возможностью удаленного подключения, должен работать PSRemoting.

По умолчанию эта команда не применяет новые политики моментально, а делает это с определенным интервалом. Что бы избежать этого нужно указать параметр:

- RandomDelayInMinutes — где значение 0 обозначает «моментальное обновление». Кроме этого можно указать значение в минутах, которое будет определять время обновления политик после запуска команды.

В документации Microsoft написано, что для значений больших чем 0 так же применяется «случайное смещение», но как оно вычисляется мне выяснить не удалось. Такой подход используется, если вы ожидаете какую-то большую нагрузку на сеть или сервер.

В этом примере политики будут применены моментально:

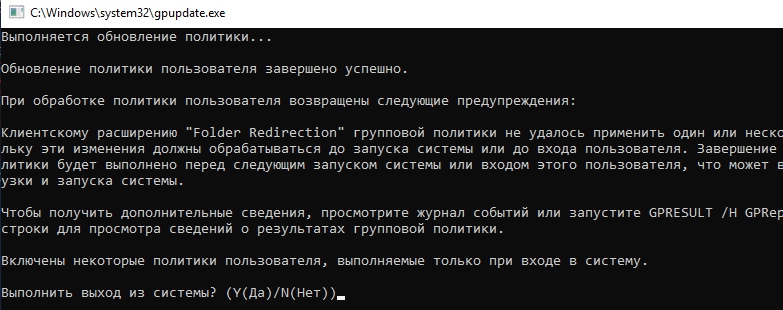

При этом у пользователей появится следующее окно, которое нельзя никак скрыть:

Как и с gpupdate в CMD мы можем указать источник применения политики в Target:

- User — обновить GPO предназначенные для пользователя;

- Computer — обновить GPO для компьютера.

Сами политики могут не применяться, например, до повторного входа пользователя или перезагрузки. Если такие действия необходимы можно использовать следующие ключи:

- Boot — компьютер будет перезагружен после того, как политика будет скачена;

- LogOff — после применения политики пользователю выйдет из под своей учетной записи для повторного входа.

Пример работы с обоими ключами:

Force исключает ситуацию, где у пользователя будет запрошено подтверждение на какое-то действия (на выход например). Окно с примером, где этого ключа не было:

Возможные проблемы

Некоторые GPO так и не вступили в действие при использовании ключей Boot и LogOff. Просто отображалось окно аналогичное показанному на изображении выше. После закрытия окна перезагрузка или выход пользователя тоже не произошел.

Команда Boot не перезагружает компьютер, а только выбрасывает пользователя для повторного входа. Возможно это связано с самой политикой, так как она не требовала перезагрузку.

Так же читал про проблемы, которые связаны с отсутствием или использованием старой версии RSAT. Об этом говорят следующие ошибки:

- Invoke-GPUpdate: The term ‘Invoke-GPUpdate’ not recognized as the name of a cmdlet.

- Invoke-GPUpdate : Имя «Invoke-GPUpdate» не распознано как имя командлета, функции.

Получение списка компьютеров с Get-ADComputer в Powershell

Как посмотреть время последнего входа в систему

В пользователя есть возможность включить вывод сообщений о времени последнего включения компьютера. При следующих включениях компьютера пользователю будут выводиться данные содержащие время последнего включения компьютера. А также можно будут показаны все неудачные попытки авторизации под Вашей учетной записью.

Включить вывод сведений последнего времени входа в систему можно с помощью редакторов локальной групповой политики или реестра. В любом из случаев лучше ранее создать резервную копию Windows 10. Во время созданная резервная копия позволяет в любой момент откатить последние изменения в операционной системе.

Редактор групповой политики

Редактор позволяет вносить изменения в групповой политике операционной системы Windows 10. Открыть редактор локальной групповой политики есть возможность в Корпоративной и Профессиональной редакциях Windows 10.

- Откройте редактор групповой политики выполнив команду gpedit.msc в окне Win+R.

- Перейдите в раздел: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Параметры входа Windows.

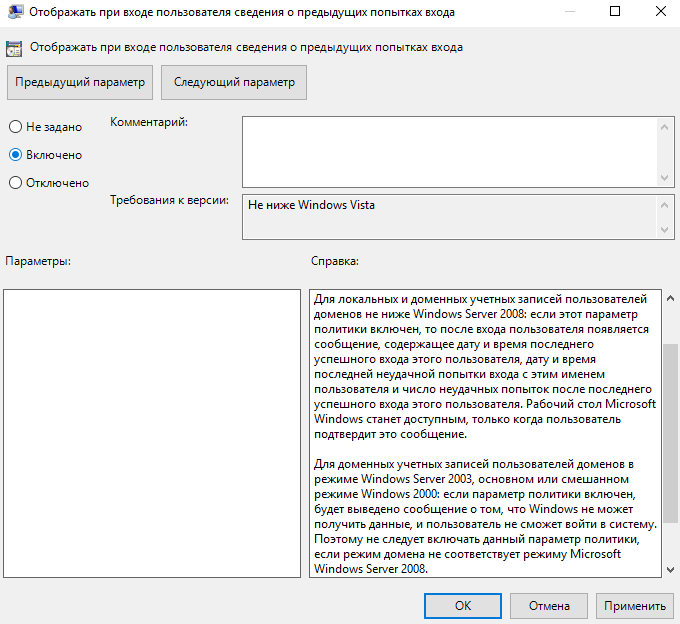

- Измените значение параметра Отображать при входе пользователя сведения о предыдущих попытках входа на Включено.

Собственно этот параметр политики и определяет, будет ли компьютер при входе пользователя отображать сведения о предыдущих удачных и неудачных попытках входа. По умолчанию данные о предыдущих попытках авторизации не выводятся.

Редактор реестра

Перед внесением изменений в реестре рекомендуем создать резервную копию реестра Windows 10. При неправильном изменении данных реестра у Вас всегда будет возможность быстро откатить последние изменения. Для вывода сведений о предыдущих попытках входа придется уже самому создать параметр реестра. В результате чего будут выводиться сведения, так же как и после изменения групповой политики.

- Откройте редактор реестра выполнив команду regedit в окне Win+R.

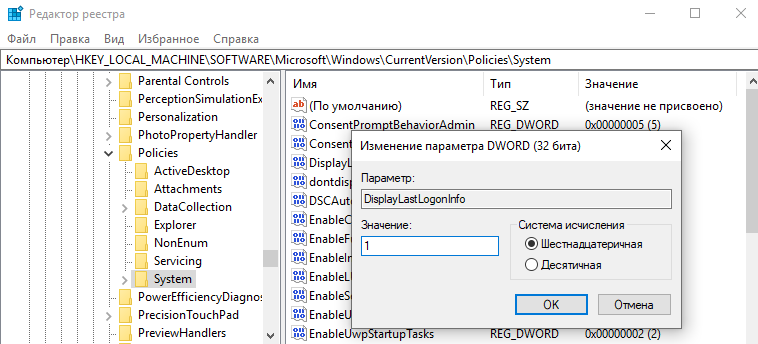

- Перейдите в раздел: HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Policies System.

- В текущем расположении создайте параметр DWORD (32-бита) с именем DisplayLastLogonInfo, значение которого укажите 1.

После использования любого из способов включения вывода сведений последнего времени входа в систему необходимо выполнить перезагрузку компьютера. При следующих включениях уже можно будет узнать когда последний раз включали компьютер.

Способы представленные многими специалистами с выполнением одной команды уже к сожалению не работаю в актуальной версии операционной системы Windows 10. Пользователи так могут только узнать время работы компьютера Windows 10. Чтобы узнать когда последний раз включали компьютер нужно воспользоваться окном просмотра событий или включить вывод сведений при авторизации пользователя.

Ощущать, что ваш персональный компьютер включал кто-то ещё, весьма неприятно. Вместе с этим любого человека начинает одолевать интерес: кто это сделал, когда и какие действия выполнял. Ответы на эти вопросы вполне можно узнать, детально изучив некоторые системные разделы Windows.

Операционная система Windows собирает огромное количество информации о практически любых совершаемых человеком действиях. Например, это данные о включениях и выключениях ПК, последние изменения в установленных файлах и программах, время открытия любых программ и многое другое.

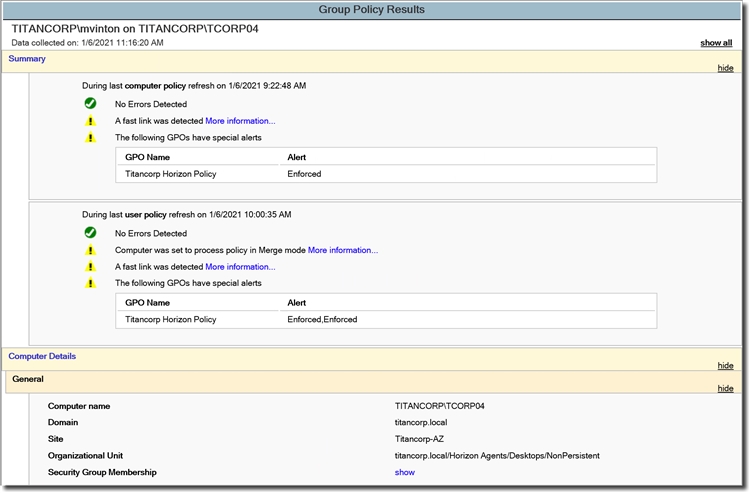

Создание отчетов RSoP

Функционал клиентских и серверных операционных систем Windows позволяет вам управлять компонентом RSoP для настройки групповой политики в организации и генерировать отчеты при помощи следующих средств:

- Оснастка «Результирующая политика». Данная оснастка применяется для создания подробных отчетов о применяемых параметрах политики в двух режимах: режим журналирования и режим планирования, с понятиями которых вы уже ознакомились выше. Именно об этой оснастке и пойдет речь в последующих разделах данной статьи;

- Мастер результатов групповой политики. Компонент оснастки «Управление групповой политикой», предназначен для того, чтобы точно определять параметры применяемой к пользователю или компьютеру политики и причины их применения. О данной оснастке вы также узнаете из данной статьи;

- Утилита командной строки Gpresult. Утилита командной строки, которая предназначена для получения таких подробных сведений, как данные, предоставляемые в режиме входа RSoP, запросто экспортируемых в текстовый файл для дальнейшего анализа. О применении текущей утилиты вы узнаете в конце текущей статьи.

Когда появляется ошибка?

Обычно данная проблема возникает, когда «Служба политики диагностики» (англ. «Diagnostic Policy Service»), пытается стартовать, встречается с рядом ошибок, а затем прекращает свою работу.

Наиболее часто это связано с установленной на компьютере неофициальной (взломанной) версией ОС Виндовс, не всегда работающей корректно.

При этом появление данного сообщения может указывать на наличие проблем с сетью, а также на отсутствие у пользователя ряда прав для изменения системных настроек.

Решаем проблему «Policy Service Is Not Running»

Почему ошибка «Ваша организация управляет обновлениями на этом компьютере» порой встречается на домашних ПК

Когда подобная ошибка всплывает на компьютере, входящем в состав сети организации (например, на работе или в колледже), то лишних вопросов у пользователей не возникает. Ведь действительно есть реально существующая организация, которая может отключить некоторые возможности компьютеров в своей сети, и поэтому на экране появляется такое сообщение.

Но когда такая ошибка всплывает в персональном компьютере – вот тут может случиться настоящая паника, ведь в голову начнут приходить самые страшные картинки воровства персональных данных. Но волноваться не стоит, потому что эта проблема чаще всего происходит из-за неправильных настроек, созданных самим пользователем.

На первом месте по популярности стоят ошибки при редактировании параметров групповой политики. На втором месте – неправильно установленные конфигурации в редакторе реестра. Если в последнее время вы вносили туда какие-то правки, то скорее всего восстановление системы и отмена новых настроек исправят ситуацию.

Просмотр последних установленных программ

Во время несанкционированного доступа к Вашему компьютеру, в систему могли быть установлены сторонние программы, майнеры, рекламные приложения и другое нежелательное ПО, поэтому следует проверить список последних установленных программ.

Чтобы сделать это, следует:

Шаг 1. Нажимаем левой кнопкой мыши по иконке «Поиск» (изображение лупы возле кнопки «Пуск») и вводим в строку фразу «Панель управления», после чего переходим в непосредственно сам пункт «Панель управления».

Шаг 2. Находясь в панели управления, включаем режим отображения «Категория» и нажимаем по пункту «Удаление программы».

Шаг 3. В открывшемся списке нажимаем по графе «Установлено», чтобы выровнять перечень программ по дате установки, после чего внимательно просматриваем все недавно установленные программы на наличие подозрительных.

При обнаружении неизвестных утилит, лучшим решением будет их удаление. Это можно сделать при двойном нажатии левой кнопкой мыши в списке. Важно! В данном окне могут отображаться системные программы и утилиты, поэтому следует знать, что нужно удалить, а что лучше оставить.

Как устроены групповые политики

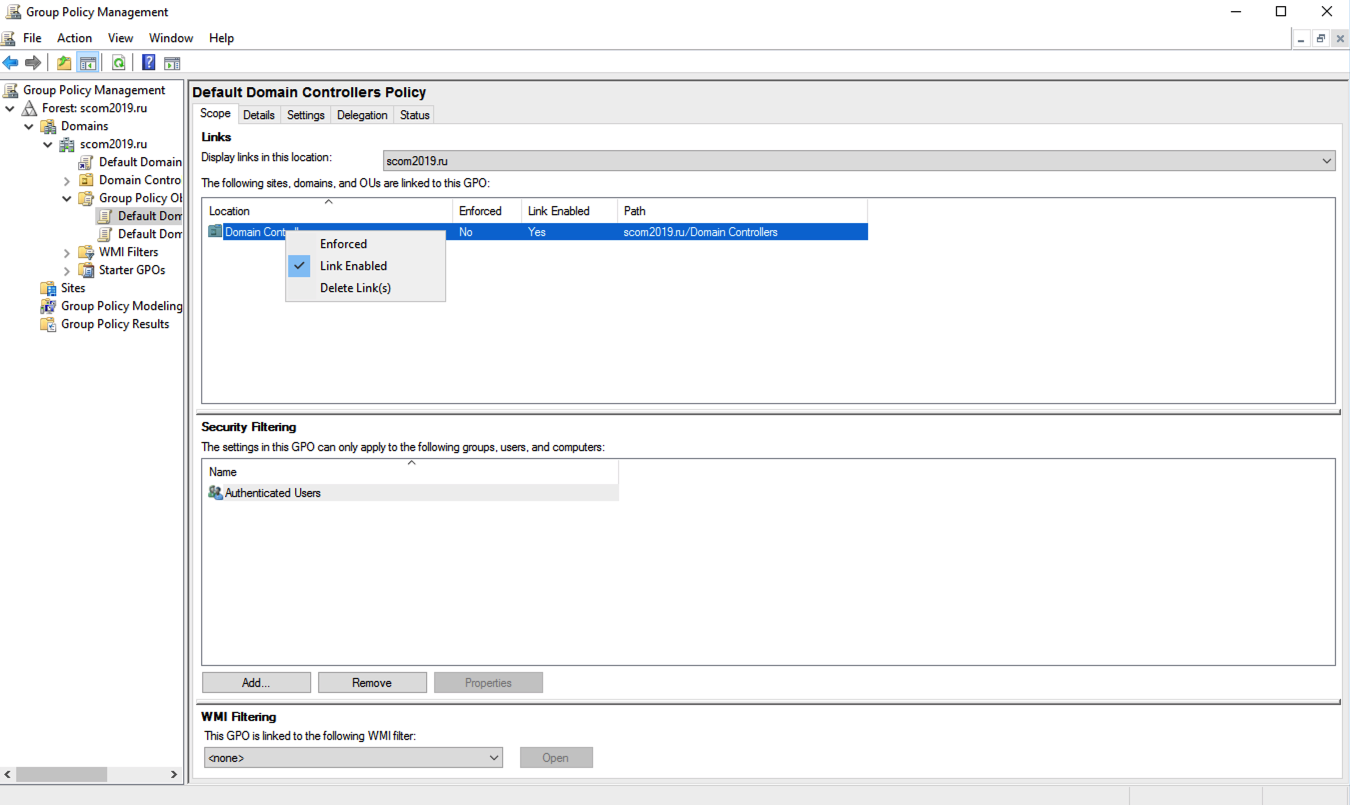

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

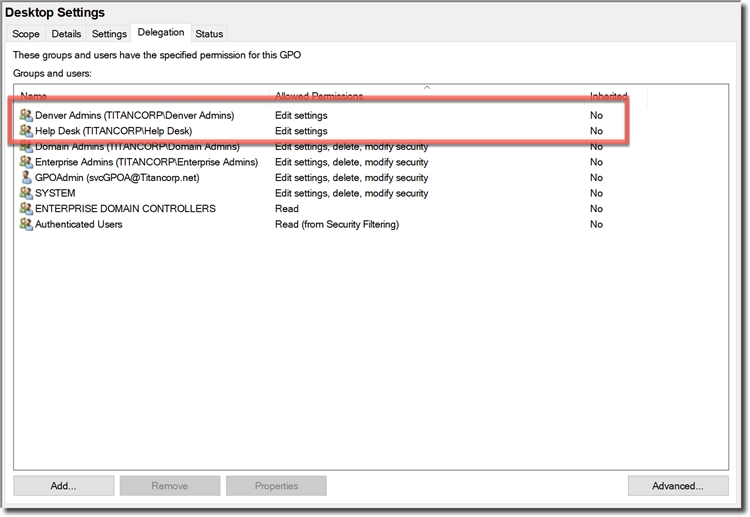

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

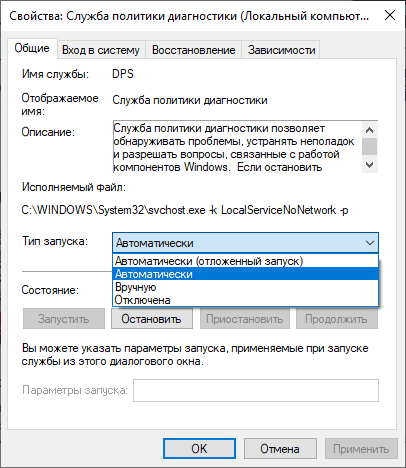

Решение неполадок при запуске службы политики диагностики

Если служба политики диагностики не работает или не запускается при запуске Windows (выводится уведомление после включения), то первым делом необходимо проверить, выдано ли разрешение на её автозапуск. Выполняется это следующим образом:

- открыть «Панель управления», перейти в «Администрирование» и открыть вкладку «Службы»;

- найти строку «Служба политики диагностики», кликнуть на неё дважды;

- в строке «Тип запуска» из выпадающего меню сменить тип запуска «Отключенный» на «Автоматически» и нажать «ОК»;

- перезагрузить компьютер.

Если и после этого возникает ошибка типа «запуск или работа службы политики диагностики невозможна», то дополнительно следует включить следующие модули:

- агент политики IPsec;

- узел службы диагностики.

Везде необходимо установить «Тип запуска» на «Автоматически», сохранить внесённые изменения и перезагрузить компьютер повторно. Проверка состояния других служб возможна даже с учётной записью «Гость» (модуль «Службы» будет запущен, но внести изменения не удастся – нужны права администратора).

Ещё перед тем как запустить службу политики диагностики в Windows, нелишним будет проверить системный том жёсткого диска на наличие ошибок. Повреждение системных библиотек (файлы с расширением .dll) тоже является причиной, почему не работает модуль. Это выполняется следующим образом:

Сама проверка может занимать 30–60 минут. Если при этом будут обнаружены ошибки, то в дальнейшем следует выполнить восстановление системы (это восстановит копии системных модулей и самого реестра).

Если и после этого не удалось запустить службу, то следует проверить наличие прав у модуля на запуск. Следует учесть, что сделать это возможно только с учётной записи Администратора. Если же войти как «Гость», то Windows попросту не даст права на внос новых параметров. Выдача службе политики диагностики прав на запуск производится через реестр. Неопытным пользователям лучше от этого отказаться, так как внесение неверных конфигураций может вовсе сделать систему неработоспособной. Для предоставления права нужно:

Данная команда также выполняет добавление сетевых служб в группу безопасности. Если ранее сеть была выбрана как «Общедоступная», то после внесения новой конфигурации в реестр она станет «Домашняя». Следует это учесть и при необходимости поменять её тип через «Центр управления сетями». Или можно добавить сетевую службу через команду «sc start dps» в командной строке CMD (обязательно при активном сетевом соединении, так как параметры применяются именно к этому подключению).

Если выдача прав Network Service на создание записей в реестре заканчивается ошибкой, то это означает, что у пользователя отсутствуют права администратора. Потребуется сначала войти в систему под другой учётной записью.

В некоторых случаях помогает сброс настроек IP и DNS сетевого оборудования (при этом автоматически включается DHCP, то есть IP-адреса системой будут выдаваться самостоятельно).

В последнюю очередь следует выполнить добавление сетевым службам прав доступа через свойства, что делается так:

Далее обязательно перезагрузить компьютер.

Ещё возможный сценарий – когда используется ноутбук и выбран режим работы «Энергосбережение». Драйвер сетевой карты в этом случае может отключать оборудование. Решение простое: выбрать режим работы «Сбалансированный» или «Производительный».

Итак, причин, по которым может отключаться служба диагностики Windows – масса. Самая распространённая – это использование пиратской версии Windows, где изначально модуль был отключён или полностью вырезан, чего делать категорически не рекомендуется, особенно если компьютер подключён к интернету или корпоративной сети. Если же все вышеуказанные рекомендации не дают должного результата, то необходимо выполнить переустановку лицензионной копии Виндовс.