Групповые политики Active Drirectory

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Что такое групповые политики и как ими пользоваться:

Не применяются политики на компьютер

После завершения этого сценария программы будут настроены на всех управляемых устройствах в соответствии с политиками программ и профилями политики, которые вы определяете.

Убедитесь, что вы успешно установили Сервер администрирования Kaspersky Security Center и Kaspersky Security Center 12 Web Console (если требуется). Если вы установили Kaspersky Security Center 12 Web Console, вам может быть интересно также управление безопасностью, ориентированное на пользователей, в качестве альтернативы или дополнения к управлению безопасностью, ориентированному на устройства.

Сценарий управления программами «Лаборатории Касперского», ориентированный на устройства, содержит следующие шаги:

-

Настройка политик программ

Настройте параметры установленных программ «Лаборатории Касперского» на управляемых устройствах с помощью создания политики для каждой программы. Этот набор политик будет применен к клиентским устройствам.

Когда вы настраиваете защиту сети с помощью мастера первоначальной настройки, Kaspersky Security Center создает политику по умолчанию для Kaspersky Endpoint Security для Windows. Если вы завершили процесс настройки с помощью этого мастера, вам не нужно создавать новую политику для этой программы. Перейдите к настройке политики Kaspersky Endpoint Security вручную.

Если у вас иерархическая структура нескольких Серверов администрирования и/или групп администрирования, подчиненные Серверы администрирования и дочерние группы администрирования наследуют политики от главного Сервера администрирования по умолчанию. Вы можете принудительно наследовать параметры дочерними группами и подчиненными Серверами администрирования, чтобы запретить любые изменения параметров политик вниз по иерархии. Если вы хотите разрешить наследовать только часть параметров, вы можете заблокировать их в вышележащей политике. Остальные незаблокированные параметры будут доступны для изменения в политике ниже по иерархии. Созданная иерархия политик позволяет эффективно управлять устройствами в группах администрирования.

- Консоль администрирования: Создание политики

- Kaspersky Security Center 12 Web Console: Создание политики

Если вы хотите, чтобы к устройствам из одной группы администрирования применялись разные параметры политики, создайте профили политики для этих устройств. Профиль политики представляет собой именованное подмножество параметров политики. Это подмножество параметров распространяется на устройства вместе с политикой и дополняет политику при выполнении определенного условия – условия активации профиля. Профили содержат только те параметры, которые отличаются от «базовой» политики, действующей на управляемом устройстве.

Используя условия активации профиля, вы можете применять различные профили политики, например, к устройствам, расположенным в определенном подразделении или группе безопасности Active Directory, имеющим определенную конфигурацию программного обеспечения или имеющим заданные теги. Используйте теги для фильтрации устройств, соответствующих определенным критериям. Например, вы можете создать тег Windows, назначить его всем устройствам под управлением операционной системы Windows, а затем указать этот тег в правилах активации профиля политики. В результате на устройствах под управлением операционной системы Windows установленные программы «Лаборатории Касперского» будут управляться своим профилем политики.

- Консоль администрирования:

- Kaspersky Security Center 12 Web Console:

По умолчанию синхронизация управляемых устройств с Сервером администрирования происходит раз в 15 минут. Во время синхронизации новые или измененные политики и профили политик применяются к управляемым устройствам. Вы можете пропустить автоматическую синхронизацию и запустить синхронизацию вручную с помощью команды Синхронизировать принудительно. После завершения синхронизации политики и профили политик доставляются и применяются к установленным программам «Лаборатории Касперского».

Если вы используете Kaspersky Security Center 12 Web Console, можно проверить, доставлены ли политики и профили политик на устройства. Kaspersky Security Center определяет дату и время доставки в свойствах устройства.

- Консоль администрирования: Принудительная синхронизация

- Kaspersky Security Center 12 Web Console: Принудительная синхронизация

После завершения сценария, ориентированного на устройства, программы «Лаборатории Касперского» будут настроены в соответствии с параметрами, указанными и распространенными через иерархию политик.

Политики программ и профили политик будут автоматически применяться к новым устройствам, добавленным в группы администрирования.

Политики пользователя и компьютера

Политика пользователя (параметры которой расположены на узле Конфигурация пользователя — User Configuration в групповой политике) начинает работу при входе пользователя в систему.

Параметры политики компьютера, расположенные в Конфигурации компьютера — Computer Configuration, начинают работать при запуске компьютера.

Пользователи и компьютеры — это только типы объектов Active Directory, получающих политику. В частности, политика не применяется к группам безопасности.

Действие групповых политик.

Каждая групповая политика действует в своей области действия: домен, OU, сайт, локальный компьютер или контроллер домена, которые называются объектами групповой политики – GPO (Group Policy Object). Другими словами, объектами групповой политики являются все структурные части Active Directory. Для каждого GPO можно задать свою политику.

Как же действуют разные политики, когда они есть все вместе?

Во-первых. В каждой политике при ее редактировании можно либо задавать различные параметры настройки явно ( ставить галочку), либо вообще не задавать ( т.е. параметр будет не определен). При этом :

1) если параметр задан явно для политики, то он действует в таком порядке:

Локальная политика — Сайт — Домен -> Организационная единица

При этом действовать в результате будет последний (т.е.организационной единицы)

2) если параметр не задан, то действует такой же параметр, заданный явно для более верхнего уровня политики (самый верхний – локальный, самый нижний — для OU). Если ни в одной политике выше не задан ни один такой параметр, то действие , на которое влияет этот параметр выполняться не будет

Следует отметить, что после настройки групповая политика действует не сразу, а после перезахода пользователя или спустя определенный интервал ( заданный в настройках самой политики). Для того, чтобы политика начала действовать сразу, необходимо в командной строке задать одну из команд:

Secedit /refreshpolicy machine_policy для применения политики компьютера

Secedit /refreshpolicy user _policy для применения политики пользователя

Применение групповых политик явно задается для пользователей, групп, компьютеров … в свойствах каждой политики в закладке security.

При этом можно задать :

| Установленное значение для группы | Результат применения политиики |

| Apply Group Policy: Allow Read: Allow | Применяется ко всем членам группы, кроме тех, для кого в другой группе задано dany (в Apply или Read) |

| Apply Group Policy: Dany Read: Dany | Не будет применяться, независимо от применения в других группах, в которые входят эти пользователи |

| Apply Group Policy: не установлено Read: не установлено | Применение зависит от установки в других группах |

Блокировка применения политики: каждая политика может заблокировать действие параметров верхнего уровня для не заданных параметров текущей политики. Т.е. если параметр не задан в текущей политике, то аналогичные параметры верхних политик тоже не будут действовать. Для такой блокировки нужно в закладке групповой политики ( в свойствах домена, сайта или OU) включить флаг

«Block Policy inheritance»

Как настроить управление групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Заметки IT Менеджера

Обычно, при использовании терминальный решений от Microsoft или на их основе возникает необходимость в использовании из-под терминала групповых политик, отличных от тех, что применяются к пользователям во всех остальных местах. Например, выключить хранитель экрана с парольным выходом, в случае работы из-под терминала. Это раздражает пользователей, т.к. в случае их отсутствия они получают два хранителя экрана вместо одного. Как же это реализовать?

Специально для этого предусмотрен решим замыкания (loopback). В случае его включения, политика применяется на основе членства компьютера, а не пользователя. Для этого нужно включить это свойство в

Computer Configuration –> Policies –> Administrative Templates –> System –> Group Policy –> User Group Policy loopback processing mode

И выбрать режим Replace.

После этого нужно настроить все необходимые параметры в User Configuration разделе. Эту политику нужно привязать к OU в которой находятся терминальные севера. Обязательно следует дать право на чтение этой политики группе Authenticated Users и на чтение и применений для группы Domain Computers.

Но это работает только в том случае, если для всех пользователей терминала используются одинаковые настройки. А если нужно сделать так, чтобы рядовые пользователи вообще не могли получать десктоп и имели жесткие ограничения на таймауты сессий, группа поддержки могла получать рабочий стол и не иметь ограничений по таймаутам, а администраторы вообще не имели ограничений?

Если попытаться просто поставить фильтр по группам пользователей, то политики вообще применяться не будут. Но, оказывается, есть хитрость. Если хотя бы одна политика на OU имеет режим замыкания, то и все остальные пользовательские политики, привязанные к этому контейнеру будут применяться!

Т.е., нужно сделать одну политику с включенным режимом замыкания и общими для всех терминальных пользователей настройками, а затем сделать еще несколько политик с выключенным режимом замыкания и с фильтром применения групповой политики для нужной группы пользователей.

Лекция 19 Менеджер групповых политик. Настройка локальных политик компьютера

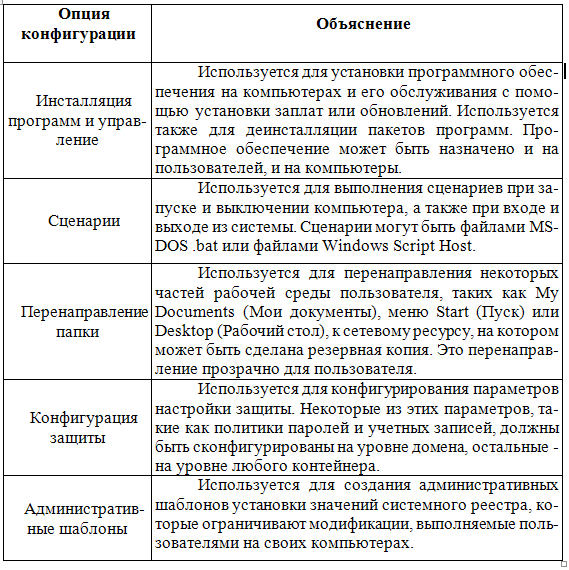

Групповые политики Active Directory Windows Server 2003 обеспечивают мощные инструментальные средства, предназначенные для управления пользовательскими рабочими столами.

Первый тип— это локальная групповая политика на компьютере с системами Windows 2000, Windows XP и Windows Server 2003.

Локальная групповая политика может быть только одна, и это единственная групповая политика, доступная на компьютере, не являющемся членом домена. Она применяется также на всех компьютерах, которые являются частью домена. Многие из локальных политик те же самые, что и групповые политики домена, но из-за того, что локальная групповая политика применяется первой, групповые политики Active Directory часто отменяют многие параметры ее настройки.

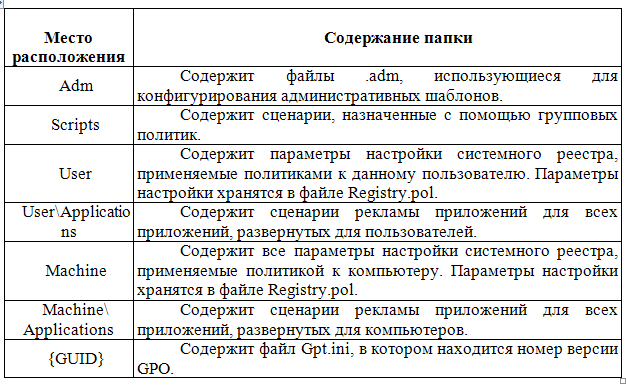

Примечание. Локальный объект групповой политики (GPO -Group Policy Object) хранится на локальном компьютере в папке %systemroot% System32GroupPolicy.

Ее объекты хранятся в Active Directory, и каждая политика разными способами управляет компьютерами домена. Когда формируется домен Active Directory Windows Server 2003, создаются две групповые политики Active Directory: Default Domain Policy (Заданная по умолчанию политика домена) и Default Domain Controllers Policy (Заданная по умолчанию политика контроллеров домена).

Default Domain Policy устанавливает политики учетных записей и паролей и используется для конфигурирования общих для домена параметров настройки. Политика Default Domain Controllers Policy применяется в организационных единицах (OU) контроллеров домена и используется для усиления некоторых параметров настройки защиты для контроллеров домена.

В дополнение к этой политике можно создавать столько групповых политик, сколько потребуется, и связывать их с различными местами в структуре Active Directory. Групповые политики могут быть связаны с контейнером сайта, контейнером домена или любым контейнером OU вашей организации.

Первая группа параметров обращается к компьютерам, вторая — к учетным записям пользователя. Групповые политики могут применяться только к компьютерам и пользователям. Группы Active Directory используются для определения того, будет ли данная групповая политика применяться к определенному пользователю.

Объекты GPO, основанные на Active Directory, фактически состоят из двух различных объектов. Один из них — это объект контейнера групповой политики (GPC), к которому можно обратиться с помощью инструмента Active Directory Users And Computers через контейнер System (Система)Policies (Политики). Если вы не видите системный контейнер, выберите Advanced Features (Дополнительные свойства) из меню View (Вид) (см. рис. 1). Объект GPC содержит следующую информацию.

• Информация о версии. Поддерживается как объектом GPC, так и шаблоном групповой политики (GPT — Group Policy Template) и используется для проверки синхронизации этих объектов.

• Список компонентов. Используется для указания того, параметры на-стройки какой групповой политики (компьютера, пользователя или обеих) сконфигурированы в этом объекте GPO.

• Информация о состояния. Используется для указания того, является ли объект GPO действующим, или он заблокирован.

Подробности, касающиеся объекта GPC, отражаются в свойствах объекта в инструменте ADSI Edit, но модифицировать их можно только через редактор групповой политики Group Policy Editor.

Оба GPO-компонента реплицируются на все контроллеры домена в домене. Объект каталога (GPC) реплицируется как часть обычной репликации Active Directory. Объект Sysvol (GPT) реплицируется службой репликации файлов (File Replication service — FRS).

Примечание. Если вы создали новый объект GPO или изменили существующий, политики должны реплицироваться на все контроллеры домена в домене. Используйте монитор репликации Replication Monitor для проверки статуса репликации. (Replication Monitor является инструментом Active Directory, который устанавливается, когда вы дважды щелкаете на файле Suptools.msi, расположенном в папке SupportTools на компакт-диске Windows Server 2003.)

Откройте Replication Monitor и добавьте контроллеры домена к списку Monitored Servers (Кон-троллируемые серверы). Затем щелкните правой кнопкой мыши на имени контроллера домена и выберите Show Group Policy Object Status (Показать состояние объекта групповой политики).