Межсетевой экран (Firewall)

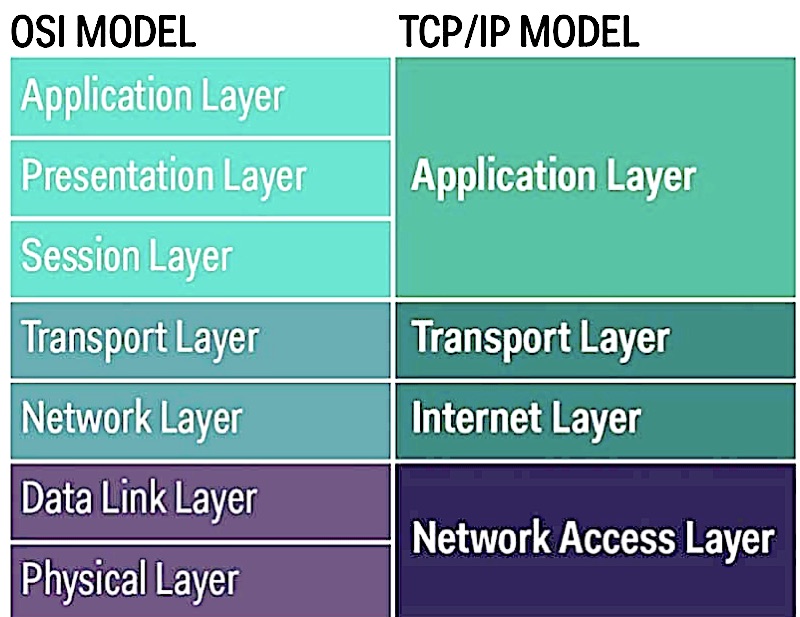

Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами.

Фаервол, или брандмауэр, — термин для обозначения технических и программных средств, которые обрабатывают входящий и исходящий сетевой трафик. Проходящие данные проверяются на соответствие набору заданных правил и могут быть заблокированы от дальнейшей передачи [1] .

Оба названия были заимствованы из иностранных языков и означают одно и то же: «противопожарный щит/стена» — в переводе с английского («firewall») и немецкого («brandmauer»), соответственно.

Как и проистекает из изначальной формулировки, фаервол предназначен для защиты внутренней информационной среды или ее отдельных частей от некоторых внешних потоков, и наоборот, предохраняет от прохождения отдельных пакетов вовне — например, в интернет. Фаерволы позволяют отфильтровывать подозрительный и вредоносный трафик, в том числе пресекать попытки взлома и компрометации данных.

При правильной настройке сетевой щит позволяет пользователям сети иметь доступ ко всем нужным ресурсам и отбрасывает нежелательные соединения от хакеров, вирусов и других вредоносных программ, которые пытаются пробиться в защищенную среду.

Межсетевой экран нового поколения был определен аналитиками Gartner как технология сетевой безопасности для крупных предприятий, включающая полный набор средств для проверки и предотвращения проникновений, проверки на уровне приложений и точного управления на основе политик.

Если организация изучает возможность использования межсетевого экрана нового поколения, то самое главное — определить, обеспечит ли такой экран возможность безопасного внедрения приложений во благо организации. На первом этапе вам потребуется получить ответы на следующие вопросы:

- Позволит ли межсетевой экран нового поколения повысить прозрачность и понимание трафика приложений в сети?

- Можно ли сделать политику управления трафиком более гибкой, добавив дополнительные варианты действий, кроме разрешения и запрета?

- Будет ли ваша сеть защищена от угроз и кибератак, как известных, так и неизвестных?

- Сможете ли вы систематически идентифицировать неизвестный трафик и управлять им?

- Можете ли вы внедрять необходимые политики безопасности без ущерба производительности?

- Будут ли сокращены трудозатраты вашей команды по управлению межсетевым экраном?

- Позволит ли это упросить управление рисками и сделать данный процесс более эффективным?

- Позволят ли внедряемые политики повысить рентабельность работы предприятия?

В случае положительного ответа на вышеприведенные вопросы можно сделать следующий шаг и обосновать переход со старых межсетевых экранов на межсетевые экраны нового поколения. После выбора поставщика или узкого круга поставщиков, выполненного с помощью заявки, последует этап оценки физических функций межсетевого экрана, выполняемой с применением трафика различных типов и комбинаций, а также объектов и политик, которые точно передают особенности бизнес-процессов организации.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Защита корпоративных сетей базируется на межсетевых экранах, которые теперь должны не только фильтровать потоки информации по портам, но и контролировать данные, передаваемые по наиболее популярным из них. По оценкам экспертов SophosLabs компании Sophos, до 80% нападений совершаются с использованием веб-браузера по протоколам HTTP или HTTPS, однако простым фильтрованием этих протоколов проблему не решить. Таким образом, к новому поколению межсетевых экранов, совмещенных с системами обнаружения вторжений, появляются новые требования.

Межсетевые экраны нового поколения рекомендуется внедрять для решения следующих задач:

- контроля отдельных веб-приложений;

- обнаружения вторжений по наиболее популярным протоколам, таким как HTTP, SMTP и POP3;

- создания VPN-соединений для удаленного подключения мобильных пользователей;

- оптимизации сетевого взаимодействия.

Следует отметить, что наличие систем обнаружения вторжений требуется также при обработке персональных данных, защите банковских и платежных систем, а также и других сложных информационных инфраструктур. Совмещение же их с межсетевыми экранами очень удобно и выгодно для пользователей.

Что такое межсетевой экран

Межсетевой экран (МЭ, брандмауэр или Firewall) представляет собой программно-аппаратный или программный комплекс, который отслеживает сетевые пакеты, блокирует или разрешает их прохождение. В фильтрации трафика брандмауэр опирается на установленные параметры — чаще всего их называют правилами МЭ.

Современные межсетевые экраны располагаются на периферии сети, ограничивают транзит трафика, установку нежелательных соединений и подобные действия за счет средств фильтрации и аутентификации.

Принцип работы межсетевого экрана

FireWall в MikroTik

Доступ к настройке IP -> Firewall , фильтрация настраивается во вкладках Filter Rules и Raw . Разница в правилах между вкладками в том, что правила на вкладке Raw обрабатываются до того, как пакет попадет в Connection Tracker , это позволяет фильтровать пакеты гораздо раньше, что требует меньших затрат ресурсов устройства, но и имеет меньше возможностей в правилах, эффективен при обработке большого объема трафика.

По умолчанию firewall в MikroTik работает по схеме #1 — разрешить всё, что не запрещено (обе вкладки пустые), все правила обрабатываются последовательно до тех пор, пока не будет найдено условие, под которое подпадает обрабатываемый пакет. Если правило, под которое подпадает пакет найдено, то выполняется действие, заданное в настройках для этого правила и обработка последующих правил не выполняется. Если обрабатываемый пакет не попадает не под одно условие, то по схеме #1, пакет будет передан далее согласно схеме прохождения пакетов:

Правила состоят из цепочек (Chain), в таблице Filter Rules по умолчанию три цепочки:

- Input — трафик, направленный к только этому устройству. На схеме такой трафик обрабатывается в блоке Filter Input .

- Output — трафик, направленный от этого устройства. На схеме такой трафик обрабатывается в блоке Filter Output .

- Forward — трафик, проходящий через это устройство, например, из локального компьютера в интернет и обратно, направление не имеет значение. На схеме такой трафик обрабатывается в блоке Filter Forward .

Помимо стандартных цепочек можно создавать пользовательские цепочки, это может быть полезно для создания блоков обработки пакетов и более наглядного его восприятия.

Следующим важным компонентом в работе firewall является Connection Tracking (блок голубого цвета на схеме прохождения пакетов). Connection Tracking определяет состояние соединений, результат хранится в таблице Connection . Именно состояния подключений позволяют фильтровать трафик так, чтобы удаленный ресурс не смог подключиться сам к нашему устройству, но трафик в установленных сессиях нашим устройством мог беспрепятственно проходить. Существуют следующие четыре состояния пакетов:

- New — Новый пакет, не относящийся к текущим подключениям.

- Established — Пакет принадлежит одному из существующих подключений из таблицы Connection .

- Related — Пакет был порожден уже существующим подключением. Один из примеров протокол FTP, в котором передача команд происходит на порту 21, а передача данных на порту 20.

- Invalid — Пакеты к которым не применимо не одно из предыдущих состояний.

В настройках MikroTik есть еще одно состояние:

- Untracked — пакет, обработанный до того, как он попал в Connection Tracking и был обработан в RAW таблице.

Carbon Reductor DPI

ПО прошло тестирование, рекомендуется как эффективное средство фильтрации. Как свидетельствуют данные провайдеров, использующих эту систему, она показала свою эффективность на 100% в блокировке запрещенных интернет-ресурсов. Такой результат стал итогом более чем 7-летнего труда нашей компанией в области фильтрации и внедрения свыше 350 функций.

Выделим такие преимущества продукта:

- блокирует ресурсы, отнесенные к запрещенным (автоматическая актуализация списков Минюста и Роскомнадзора);

- выполняет ряд законов: ФЗ-436, ФЗ-398, ФЗ-187, ФЗ-149, ФЗ-139;

- действует по схеме «зеркалирования трафика», что не влияет на работоспособность сети и скорость доступа в интернет для Ваших абонентов;

- использует сразу 8 технологий фильтрации трафика, позволяет обрабатывать до 900 тысяч пакетов трафика в секунду;

- обладает полноценным веб-интерфейсом для просмотра статистики, формирования отчетов и т. д.

Отметим, что DPI (Deep Packet Inspection) является технологией фильтрации и классификации трафика по содержимому. Предполагает применение углубленного принципа, чем отличается от решений в виде брандмауэров, которые анализируют только пакеты. Большинство отечественных провайдеров используют именно такие системы. Они позволяют блокировать конкретные ссылки, находящиеся в реестре, исключая блокирование домена или IP-адреса.

DPI-системы способны определять и исключать работу вирусов, устранять ненужную информацию. Содержимое трафика анализируется на втором уровне модели OSI и выше. Используется статистическая информация.

Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

Прежде чем создавать правила входящих и исходящих подключений для брандмауэров Windows в режиме безопасности клиентских компьютеров вашей организации, вам нужно найти подразделения, которые содержат учетные записи компьютеров вашей организации и создать объект GPO, который потом будет содержать набор политик с параметрами, предназначенными для конкретного набора компьютеров. После этого, при помощи оснастки «Редактор управления групповыми политиками», нужно будет отконфигурировать правила для входящих и исходящих подключений. В процессе создания объекта групповой политики, предназначенной для управления брандмауэров Windows в режиме повышенной безопасности нет ничего специфического. Для этого выполните следующие действия:

- Первым делом убедитесь, что в вашем домене для клиентских компьютеров создано специальное подразделение. Я полагаю, что ни для кого не является секретом то, что по умолчанию все клиентские компьютеры создаются в контейнере (не подразделении) Computers, к которому невозможно привязать объект групповой политики. Поэтому, откройте оснастку «Active Directory – пользователи и компьютеры», в дереве консоли разверните свой домен и убедитесь, что для клиентских компьютеров создано подразделение;

- Если такое подразделение ранее не было вами создано, в области сведений нажмите правой кнопкой мыши и из контекстного меню выберите команду «Создать», а затем «Подразделение». В диалоговом окне «Новый объект — Подразделение» укажите имя подразделения, например, «Клиенты», и установите флажок «Защитить контейнер от случайного удаления»;

- Перейдите в контейнер «Computers», выделите созданные ранее учетные записи компьютеров, нажмите на них правой кнопкой мыши и из контекстного меню выберите команду «Переместить». В диалоговом окне «Переместить», выберите подразделение, которое вы создали на предыдущем шаге и нажмите на кнопку «ОК». Данное диалоговое окно показано на следующей иллюстрации:

Рис. 2. Диалоговое окно «Переместить»

Рис. 3. Содержимое подразделения «Клиенты»

Теперь, когда все учетные записи перенесены в нужное подразделение, можно закрыть оснастку «Active Directory – пользователи и компьютеры» и переходить к созданию объекта групповой политики.

Рис. 4. Отключение параметров конфигурации пользователя

Рис. 5. Связывание объекта GPO с подразделением компьютеров

После того как вы выполните все указанные ранее действия, можно заняться созданием входящих и исходящих правил для брандмауэра Windows в режиме повышенной безопасности.

Фильтры с отслеживанием состояния

Фильтры с контролем состояния — это брандмауэры второго поколения, разработанные в конце 1980-х годов. Они отслеживают рабочее состояние, а также характеристики проходящих через него сетевых соединений.

Более конкретно, фильтры с отслеживанием состояния отслеживают IP-адреса и порты, участвующие в соединении, а также порядковые номера пакетов, пересекающих соединение. Это позволяет им изучать конкретные разговоры между двумя конечными точками.

Однако эти брандмауэры уязвимы для DoS-атак, которые включают в себя заполнение целевой машины избыточными запросами в попытке перегрузить хост-компьютер и предотвратить выполнение законных запросов.

Что такое система фильтрации сетевого трафика и зачем она необходима?

Фильтрация трафика предполагает (и реализует) организацию от различного вида web-угроз — начиная от простого «прощупывания» системы до атак, организуемых с целью похищения информации.

Казалось бы — что можно похитить с домашней станции? Да те же данные банковских карт оплаты, ведь все большее количество пользователей совершает покупки в сети, не задумываясь о том, что данные, введенные во время совершения транзакции остаются в системе. А опытному взломщику, проникнув в систему не составит большого труда «слить» их и использовать по своему усмотрению. А еще есть конфиденциальная переписка, фотографии и т. д.

Наличие системы фильтрации трафика обеспечит:

- защиту от ddos-атак, спуфинга, «нулевого дня», скрытой установки шпионских программ и т.п

- обнаружение и защиту от слежения за активностью пользователя

- защиту от посещения зараженных сайтов

- блокирование посещения нежелательных сайтов или ссылок на них

- защиту от проникновения извне

Если сравнить страницы сайтов, разработанные, скажем, даже 3-5 лет назад и сейчас, то мы увидим, что количество кода увеличилось и, причем, весьма значительно. Да, расширение и утяжеление страниц необходимо, особенно в свете того, что страницы стали динамическими, ориентированными на работу с различными, в том числе и мобильными устройствами, а также предоставляют большое количество онлайн-сервисов.

Именно наличие массивного кода позволяет злоумышленнику незаметно разместить всего несколько строк (в простых случаях) для атаки, причем работа этого кода может остаться незаметной.

Итак, как видно из всего вышесказанного — фильтрация трафика необходима. Пропуская безопасное содержимое, фильтр отсекает все (или почти все) внешние угрозы.

Механизмы защиты межсетевых экранов

Теперь, когда мы обсудили отличия между маршрутизаторами и сетевыми экранами, а также между различными типами межсетевых экранов — самое время поговорить о методах поддержания требуемого уровня безопасности. Какие этапы защиты, через которые проходит трафик, помогают поддерживать сеть в безопасности?

Firewall

Данный сервис перешел «по наследству» от маршрутизаторов. При помощи файрвола отслеживаются и блокируются нежелательные адреса, закрываются порты, анализируются другие признаки пакетов, по которым можно «вычислить» нежелательный трафик. На этом этапе происходит отражения большого числа угроз, таких как попытки соединиться с общедоступными TCP портами, бомбардировка пакетами с целью выведения системы из строя и так далее.

IP Reputation

Это облачное расширение функций обычного файрвола и безусловный шаг вперед. Дело в том, что в обычной ситуации система ничего не знает об источнике или приемнике (в зависимости от типа трафика). Если это явно не прописано в правилах файрвола, например, «Запретить», то трафик будет проходить, пусть даже от самых вредоносных сайтов. Функция IP Reputation позволяет проверить, является ли IP-адрес подозрительным или «засветился» в той или иной базе данных по проверке репутации. Если со стороны базы данных поступили сведения о плохой репутации IP адреса, то появляется возможность для маневра: оставить прохождение трафика без изменений, запретить полностью или разрешить при определенном условии.

Проверка происходит быстро, потому что отправляется только сам IP адрес и короткий запрос, ответ также приходит в крайне лаконичной форме, что не оказывает сильного влияние на объем трафика.

SSL Inspection

Позволяет проверять трафик, зашифрованный по протоколу SSL для того, чтобы остальные профили МСЭ могли раскрывать пакеты и работать с SSL трафиком как с незашифрованным. Когда информационный поток защищен от внешнего доступа при помощи шифрования, то и проверить его не представляется возможным — для этого тоже нужен доступ к его содержанию. Поэтому на этапе проверки трафик расшифровывается, прочитывается системой контроля и повторно шифруется, после чего передается в пункт назначения.

С одной стороны, внешне это напоминает атаку man-in-middle, что выглядит как нарушение системы защиты. С другой стороны, SSL шифрование защищает не только полезную информацию, но и всевозможные нарушения корпоративной безопасности. Поэтому применение SSL Inspection на этапе санкционированной проверки выглядит весьма оправданным.

Intrusion Detection/Prevention Service

Системы обнаружения вторжений Intrusion Detection System, IDS, давно нашли применение в межсетевых экранах. Данная функция предназначена для сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Механизм IDS основывается на определённом шаблоне и оповещает при обнаружении подозрительного трафика. К сожалению, IDS сами по себе не в состоянии остановить атаку, они лишь оповещают о ней.

А вот система предотвращения вторжений — Intrusion Prevention Service, IPS, является определенным шагом вперед и, помимо обнаружения нежелательного трафика, способна сама блокировать или отбрасывать нежелательные пакеты. Тем самым предотвращая попытки взлома или просто нежелательные события.

Для обеспечения работы IPS — используются специальные сигнатуры, благодаря которым можно распознавать нежелательный трафик и защищать сеть как от широко известных, так и от неизвестных атак. Помимо предотвращения вторжения и распространение вредоносного кода, IPS позволяет снизить нагрузку на сеть, блокируя опасный или попросту бесполезный трафик. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных или специализированных закрытых сайтах, что позволяет обнаружить сетевые атаки при минимальном количестве ошибочных срабатываний.

Antimalware

Исторически под этим названием понимают классический антивирус, но в последнее время область применения данного механизма защиты значительно расширена и включает в себя не только защиту от вирусов, но и от другого вредоносного кода, включая фишинговые приложения, небезопасные скрипты и так далее.

В качестве «движка» (engine) в межсетевых шлюзах Zyxel используются локальные сигнатуры от BitDefender и облачные от McAfee.

Sandbox

Традиционно из самых больших проблем сетевой безопасности является постоянное распространение новых вирусов.

Выше уже описывались другие средства защиты: IPS и антивирус (antimalware) для защиты сетей. Однако эти две функции не всегда эффективны против новых модификаций вредоносного кода. Зачастую приходится сталкиваться с мнением о том, что антивирус «на потоке» способен определить только очень простые и широко известные угрозы, в первую очередь полагаясь на записи в антивирусных базах. Для более серьезных случаев требуется поведенческий анализ. Грубо говоря, нужно создать для предполагаемого вредоносного кода комфортные условия и попробовать его запустить.

Как раз «Песочница» (Sandbox) — это и есть виртуализированная, изолированная и безопасная среда, в которой запускаются неизвестные файлы для анализа их поведения.

«Песочница» работает следующим образом:

Когда файл проходит через вирусную программу, она сначала проверяет базу данных защиты от вредоносных программ.

Если файл неизвестен, его копия перенаправляется в Sandbox.

Эта служба проверяет файл и определяет, является ли он нормальным, подозрительным или опасным.

По результатам проверки «Песочница», размещенная в облаке, получит новую информацию об этом новом элементе и сохранить её в своей базе данных для аналогичных случаев. Таким образом, облачная архитектура не только делает его общедоступным, но и позволяет постоянно обновлять в режиме реального времени.

В свою очередь, база данных защиты от вредоносных программ регулярно синхронизируется с «Песочницей», чтобы поддерживать ее в актуальном состоянии и блокировать новые вредоносные вирусы в режиме реального времени.

E-mail security

Данная служба включает в себя антиспам и проверку на фишинговые вложения.

В качестве инструментов в настройках «Anti-Spam» доступно:

- «белый список» — «White List», чтобы определять и пропускать полезную почту от доваренных отправителей.

- «черный список» — «Black List» для выявления и обработки спама;

- также возможна проверка электронной почты на наличие в «черных списках» DNS (DNSBL),

Примечание. DNSBL — это базы данных, где указываются домены и IP адреса подозрительных серверов. Существует большое число серверов DNSBL которые отслеживают IP адреса почтовых серверов, имеющих репутацию источников спама и заносят их в свои базы данных.

Content Filtering

Говоря про контентную фильтрацию, в данном случае мы будем иметь в виду ZYXEL Content Filtering 2.0, который служит для управления и контроля доступа пользователей к сети.

Механизм наблюдения Zyxel Content Filtering 2.0 изучает особенности поведения пользователей в Интернет. Это позволяет оперативно сканировать принимаемую информацию из глобальной сети.

Проще говоря, данная система повышает уровень безопасности, блокируя доступ к опасным и подозрительным веб-сайтам и предотвращает загрузку с них вредоносного кода. В целях стандартизации и унификации настроек можно применять политики, например, для точно настраиваемой блокировки и фильтрации.

Если говорить об изменениях (собственно, почему «2.0»), то в новой версии Content Filtering были внесены несколько существенных изменений, в частности:

- улучшено представление информации;

- расширен спектр обнаруживаемых угроз;

- добавлена фильтрацию по URL-адресам и доменам HTTPS;

- добавлен безопасный поиск и блокирование по GeoIP.

Переход на Content Filtering 2.0 происходит через загрузку соответствующего микрокода.

Отдельно стоит сказать о пополнении информационной базы. За счет обработки более 17 миллиардов транзакций каждый день, выполняемых 600 миллионами пользователей из 200 стран, пополняется глобальная база данных, и с каждым новым «знанием» повышается степень защиты системы. Стоит также отметить, что >99% контролируемого контента уже содержится в локальном кэше, что позволяет быстрее обрабатывать поступающие запросы.

Таблица 1. Security Service Content Filtering 2.0 — Схема применения.

Application Patrol

Данная служба работает на 7 уровне OSI и проверяет популярные сетевые приложения, включая социальные сети, игры, бизнес-приложения совместно с моделью их поведения.

В Zyxel Application Patrol применяется модуль Deep Packet Inspection (DPI) для контроля использование сети. Данный модуль распознает 19 категорий приложений, что позволяет адаптировать протоколы управления с учетом конкретных приложений и их поведения.

Среди механизмов защиты можно отметить: назначение приоритетов для приложений, контроль полосы пропускания для каждого приложения, блокировка нежелательных приложений. Данные меры не только повышают уровень безопасности, но и улучшают работу сети в целом, например, через запрет нецелевого использования полосы пропускания.

Основой для идентификации приложений служат специальные сигнатуры, полученные благодаря анализу данных, модели поведения и так далее. Собранная информация хранится в база данных Zyxel и содержит данные о большом количестве различных приложений, включая особенности их поведения, генерируемый трафик и так далее. База данных постоянно обновляется.