Восстановление доверительных отношений в домене

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

- После переустановки ОС на рабочей станции машина не может пройти проверку подлинности даже с использованием того же имени компьютера. Поскольку в процессе новой установки ОС генерируется SID-идентификатор и компьютер не знает пароль учетной записи объекта компьютера в домене, он не принадлежит к домену и не может пройти проверку подлинности в домене.

- Компьютер полностью восстановлен из резервной копии и не может пройти проверку подлинности. Возможно, после архивации объект компьютера изменил свой пароль в домене. Компьютеры изменяют свои пароли каждые 30 дней, а структура Active Directory помнит текущий и предыдущий пароль. Если была восстановлена резервная копия компьютера с давно устаревшим паролем, компьютер не сможет пройти проверку подлинности.

- Секрет LSA компьютера давно не синхронизировался с паролем, известным домену. Т.е. компьютер не забыл пароль — просто этот пароль не соответствует реальному паролю в домене. В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

Основные признаки возможных неполадок учетной записи компьютера:

- Сообщения при входе в домен указывают, что компьютеру не удалось установить связь с контроллером домена, отсутствует учетная запись компьютера, введен неправильный пароль учетной записи компьютера или потеряно доверие (безопасная связь) между компьютером и доменом.

- Сообщения или события в журнале событий, указывающие аналогичные ошибки или предполагающие неполадки паролей, доверительных отношений, безопасных каналов либо связи с доменом или контроллером домена. Одна из таких ошибок — отказ проверки подлинности с кодом ошибки 3210 в журнале событий компьютера.

- Учетная запись компьютера в Active Directory отсутствует.

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Поэтому необходимо сделать так :

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

Чтобы перезагрузка после сброса безопасного канала не требовалось, нужно использовать либо команду Netdom, либо Nltest.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo

Мастеру установки доменных служб active directory не удается преобразовать учетную запись компьютера

После такой ошибки я проделал вот такую операцию. Domain Controller Group Policy

(Computer ConfigurationWindows SettingsSecurity SettingsLocal

PoliciesUser Rights Assignment

Enable Computer and User Accounts to be trusted for Delegation

а добавь ка туда этого юзера )

но всё равно не получалось подключить второй сервер. После чего решил посмотреть dcdiag что к чему и выдало такую ошибку.

Starting test: Replications

. NEWMAIL passed test Replications

Starting test: NCSecDesc

Error BUILTINАдминистраторы doesn’t have

Replicating Directory Changes

Replicating Directory Changes All

Replication Synchronization

Manage Replication Topology

access rights for the naming context:

CN=Schema,CN=Configuration,DC=househome,DC=ru

. NEWMAIL failed test NCSecDesc

Поиск в инете ничего не дал. может кто подскажет в чём проблема.

После такой ошибки я проделал вот такую операцию. Domain Controller Group Policy

(Computer ConfigurationWindows SettingsSecurity SettingsLocal

PoliciesUser Rights Assignment

Enable Computer and User Accounts to be trusted for Delegation

а добавь ка туда этого юзера )

но всё равно не получалось подключить второй сервер. После чего решил посмотреть dcdiag что к чему и выдало такую ошибку.

Starting test: Replications

. NEWMAIL passed test Replications

Starting test: NCSecDesc

Error BUILTINАдминистраторы doesn’t have

Replicating Directory Changes

Replicating Directory Changes All

Replication Synchronization

Manage Replication Topology

access rights for the naming context:

CN=Schema,CN=Configuration,DC=househome,DC=ru

. NEWMAIL failed test NCSecDesc

Причины ошибки «Не удалось изменить DNS-имя основного контроллера домена»

Рассмотрим причины, по которым ваш компьютер не может пройти аутентификацию на DC и не содержится в его базе.

- Остались хвосты от предыдущей учетной записи с тем же именем

- Проблема в отключенном NetBIOS в TCP/IP

- Режет пакеты Firewall

- На контроллере закрыт UDP-порт 137

- Отсутствует PTR запись на dns имя этой учетной записи компьютера

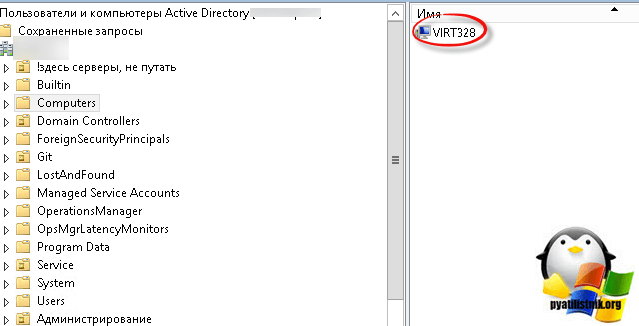

Чистим старые хвосты в Active Directory

Сразу хочу отметить, что данный способ у меня отработал сразу. Я полностью удалил учетную запись компьютера, с которым были проблемы. После чего снова добавил нужный сервер в домен, и он уже не выдавал ошибку «Не удалось изменить DNS-имя основного контроллера домена на «» для этого компьютера». Учетная запись появилась в привычном контейнере «Computers»

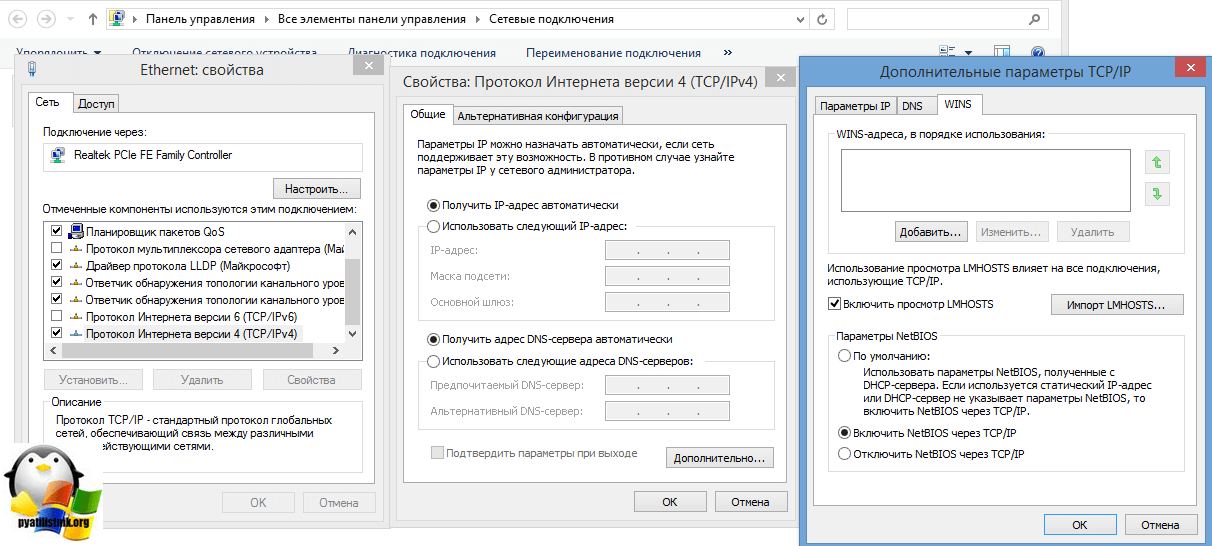

Убедитесь, что включен NetBIOS через TCP/IP

Нажмите WIN+R и введите ncpa.cpl, у вас откроется окно «Панель управленияВсе элементы панели управленияСетевые подключения». Выберите ваш сетевой интерфейс, который смотрит в туже сеть, что и DC его аутентифицирующий. Перейдите в свойства сетевого интерфейса, выберите «Протокол Интернета версии 4 (TCP/IPv4)», далее кнопка «Дополнительно». На вкладке WINS, вам необходимо выбрать пункт «Включить NetBIOS» через TCP/IPv4 и сохранить настройки.

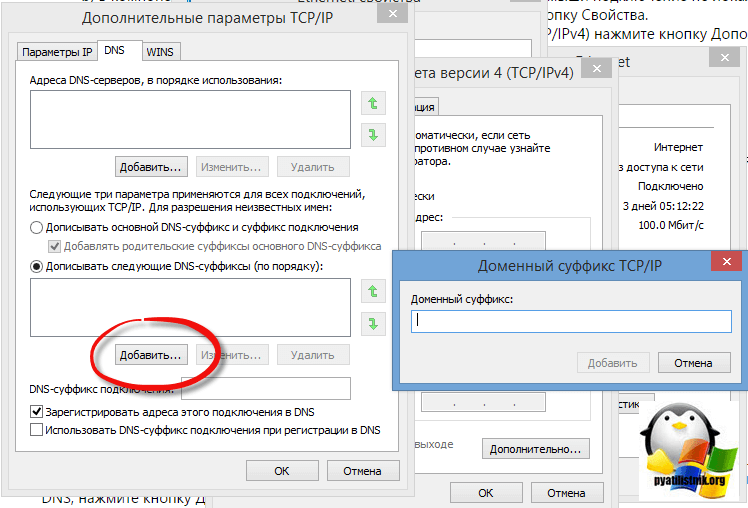

Так же на вкладке DNS, вы можете прописать дополнительные DNS суффиксы (полное имя домена), нажмите ок.

В принципе этого достаточно, чтобы избавится от ошибки «»Не удалось изменить DNS-имя основного контроллера домена на «» для этого компьютера. Будет использоваться прежнее имя: contoso.com. Убедитесь, что имя «» является допустимым для текущего домена. Ошибка: При изменении имени узла DNS для объекта невозможно синхронизировать значения имени субъекта службы»»

Если вам не помогли манипуляции, то ставьте варшарк и смотрите трафик и доступность портов, не блокирует ли у вас то-то.

Администрирование учетной записи компьютеров в Active Directory.

Переименование компьютера в AD.

Запускаем командную строку и с помощью команды Netdom переименовываем компьютер в AD:

Netdom renamecomputer /Newname:

Пример: Netdom renamecomputer COMP01 /Newname: COMP02

Удаление учетных записей компьютера.

1 Удалить учетную запись компьютера с помощью оснастки «Active Directory – пользователи и компьютеры«. Запускаете оснастку «Active Directory – пользователи и компьютеры» находите необходимый компьютер нажимаете не нем правой кнопкой мыши, в контекстном меню выбираете «Удалить«, подтверждаете удаление

2 Удалить компьютер можно с помощью команды DSRM:

DSRM CN=COMP001,OU=Moscow,OU=Departments,DC=pk-help,DC=com

.

Устранение ошибки «Не удалось установить доверительных отношений между этой рабочей станцией и основным доменом».

Иногда при попыдке войти в компьютер пользователь получает сообщение «Не удалось установить доверительных отношений между этой рабочей станцией и основным доменом«. Это ошибка возникает при отказе в работе безопасного канала между машиной и контроллером домена. Что бы это устранить необходимо сбросить безопасный канал. Можно воспользоваться одним из методов:

1 Зайти оснастку «Active Directory – пользователи и компьютеры», найти проблемный компьтер, нажать на нем правой кнопкой мыши и выбрать «Переустановить учетную запись» (Reset Account). После этого компьютер следует заново присоединить к домену и перезагрузить.

2 С помощью команды Netdom:

Netdom reset /domain /User0 /Password0 без кавычек <>

Пример: Netdom reset COMP01 /domain pk-help.com /User0 Ivanov /Password *****

Перезагрузка компьютера не нужна.

3 С помощью команды Nltest:

Пример:Nltest /server:Comp01 /sc_reset:pk-help.comad1

Перезагрузка компьютера не нужна.

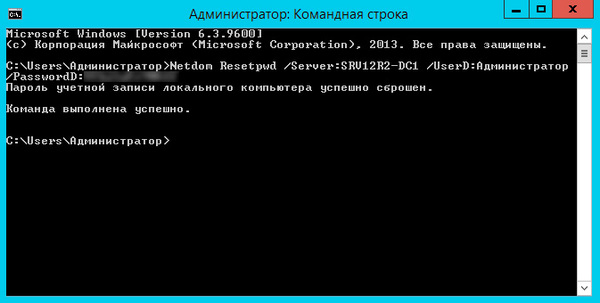

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Разберем опции команды:

- Server — имя любого доменного контроллера

- UserD — имя учетной записи администратора домена

- PasswordD — пароль администратора домена

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Настройка контроллера домена на WindowsServer2012.

В предыдущей статье описание подключения и установки сервера.

Нужно отметить, что контроллер домена в нашей сети до этого момента уже существовал на виртуальной машине. Задача состоит в том, чтобы настроить контроллер домена на реальной машине, сделать его вторым резервным, затем передать ему полномочия главного контроллера и отключить (демонтировать) виртуальную машину. Так же за одно осуществится перенос контроллера домена с Windows Server 2008 R2 на более новый Windows Server 2012 R2. Приступим.

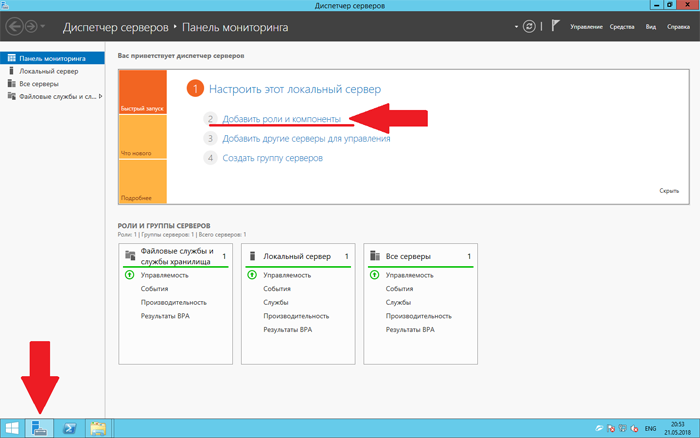

Сразу после установки Windows Server 2012 R2 и авторизации под учетной записью администратора на экране открывается приложение «Диспетчер серверов» и предлагает нам настроить сервер. Если он не открылся или случайно закрылся, то найти его можно на панели задач внизу слева.

Нажимаем добавить роли и компоненты.

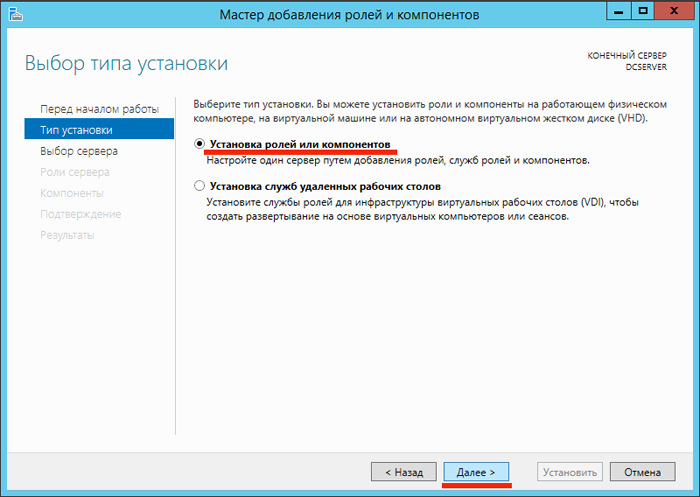

Установка ролей и компонентов >> Далее.

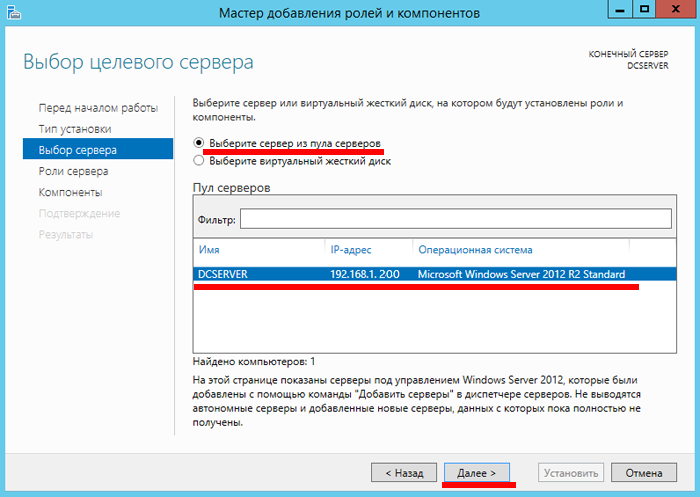

Выбираем наш сервер >> Далее.

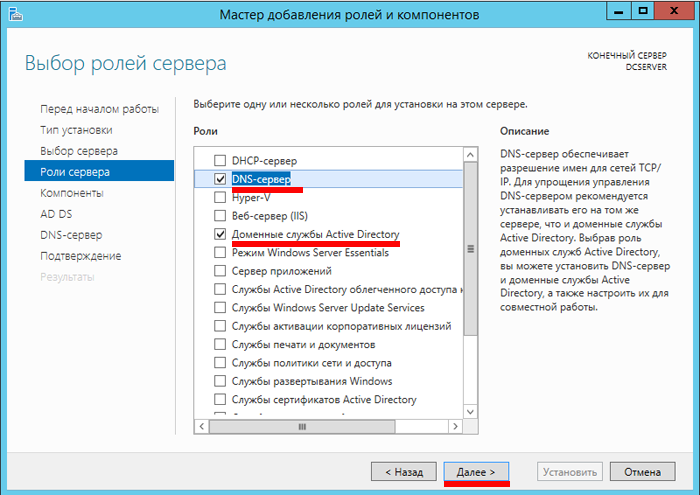

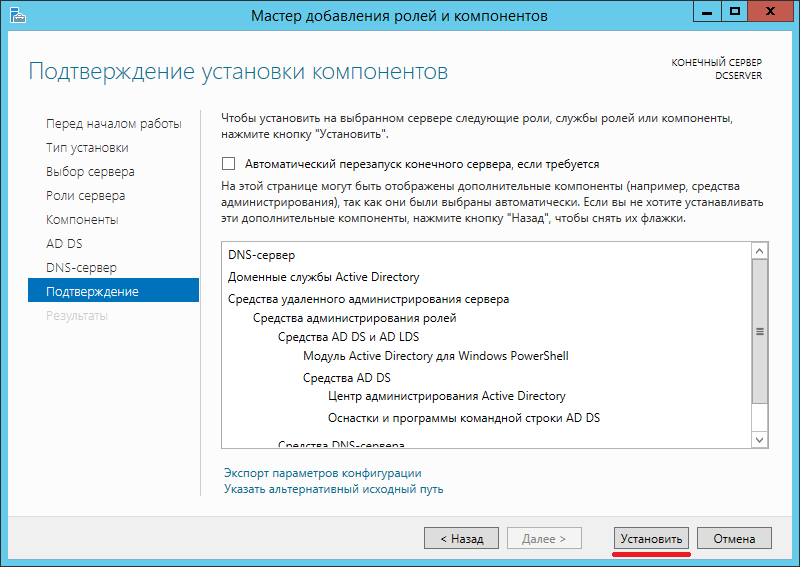

В качестве ролей сервера выбираем DNS-сервер и Доменные службы Active Directory. Как правило, DHCP-сервер идет третьим вместе с двумя предыдущими ролями, однако у нас в сети он не задействован по причине местных обстоятельств.

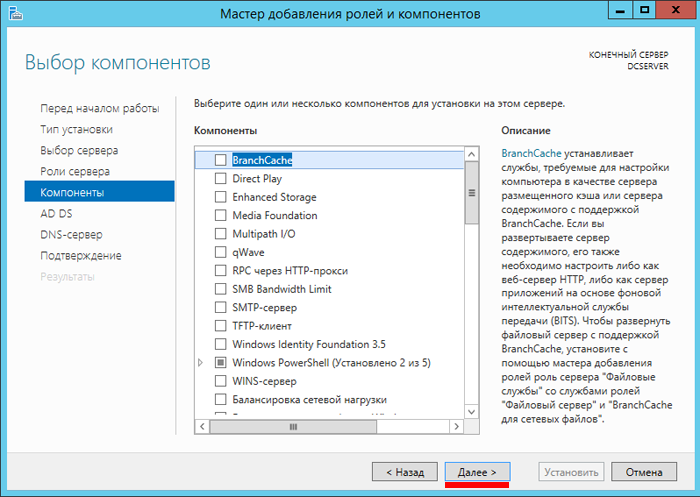

В разделе «Компоненты» оставляем всё без изменения >> Далее.

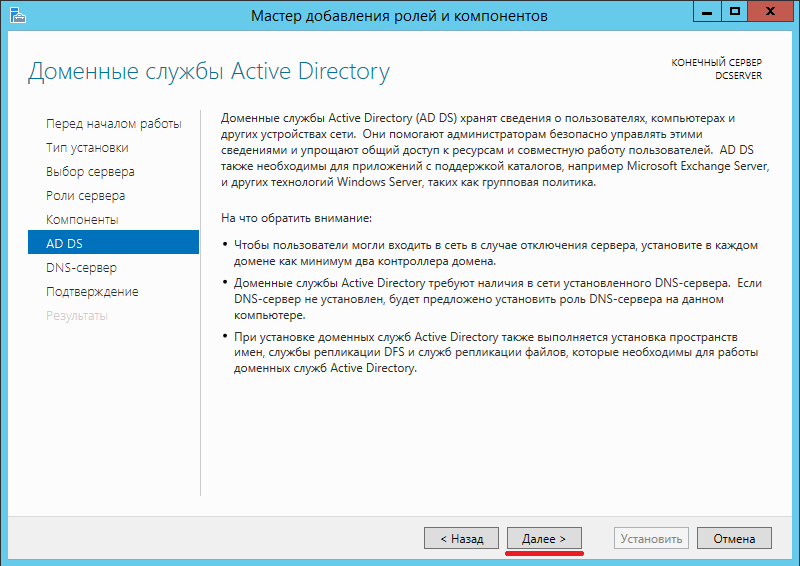

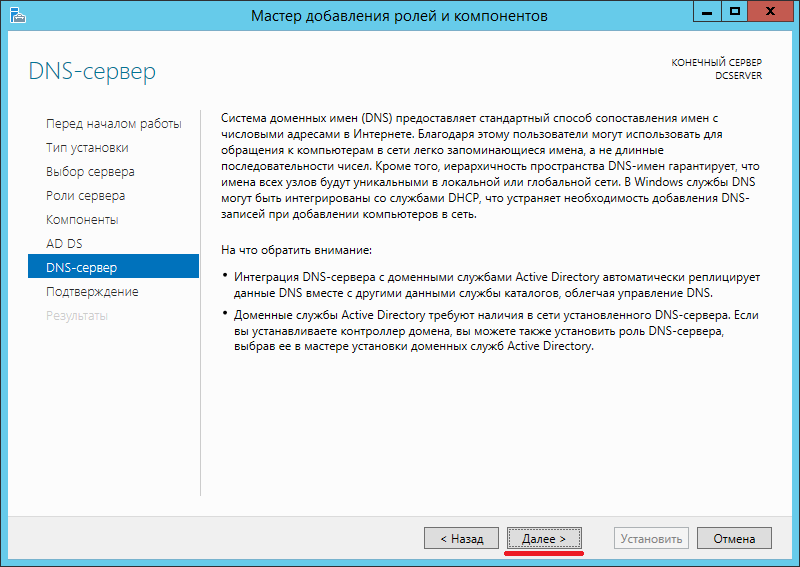

Читаем об службах, которые мы добавляем >> Далее.

Подтверждаем выбор и нажимаем >> Установить.

Ждем пока идет установка.

После установки в диспетчере серверов появятся AD DS и DNS. Нажимаем на флажок с предупреждением в верхней части окна и выбираем надпись – Повысить роль этого сервера до уровня контроллера домена.

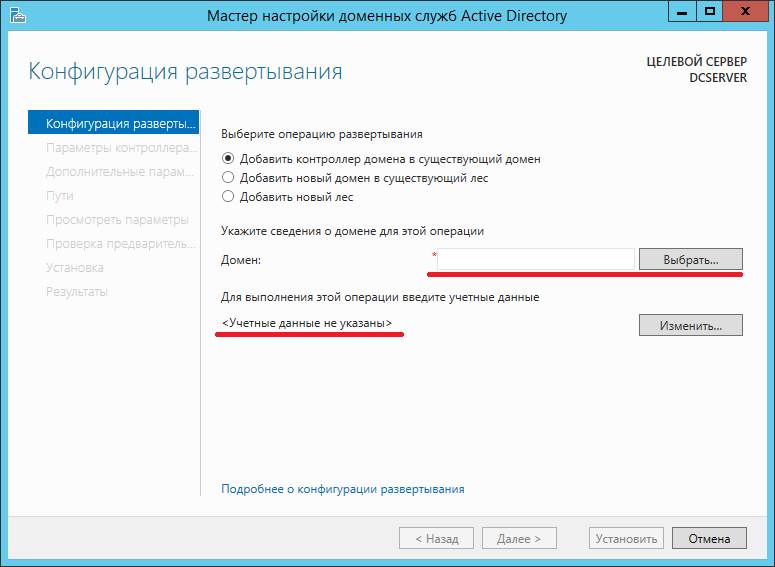

Откроется мастер настройки доменных служб Active Directory. При выборе операции развертывания отмечаем пункт: Добавить контроллер домена в существующий домен.

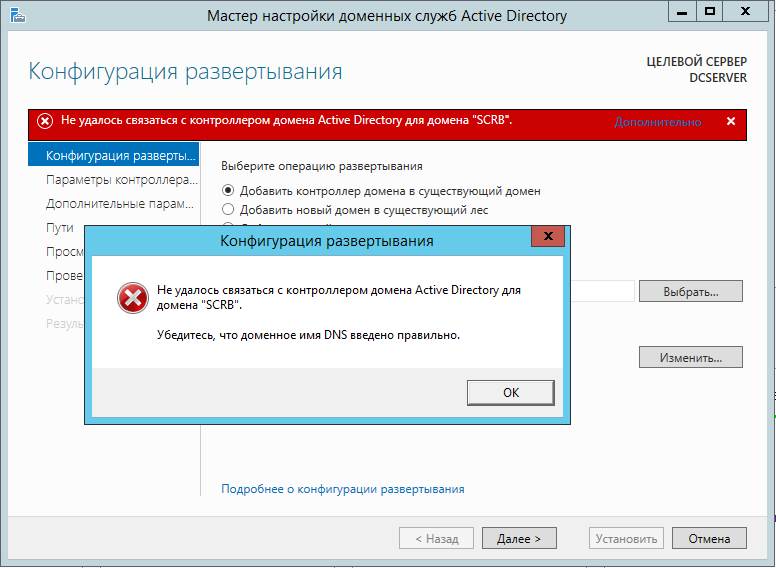

Вводим название нашего домена, учетные данные и получаем ошибку – Не удалось связаться с контроллером домена Active Directory для домена «SCRB». Убедитесь что доменное имя DNS введено правильно.

Переходим в настройки сети и в свойствах TCP/IP проверяем, какой введен DNS. DNS-ом должен быть IP-адрес действующего контроллера домена, у нас это 192.168.1.130 (было прописано что-то другое).

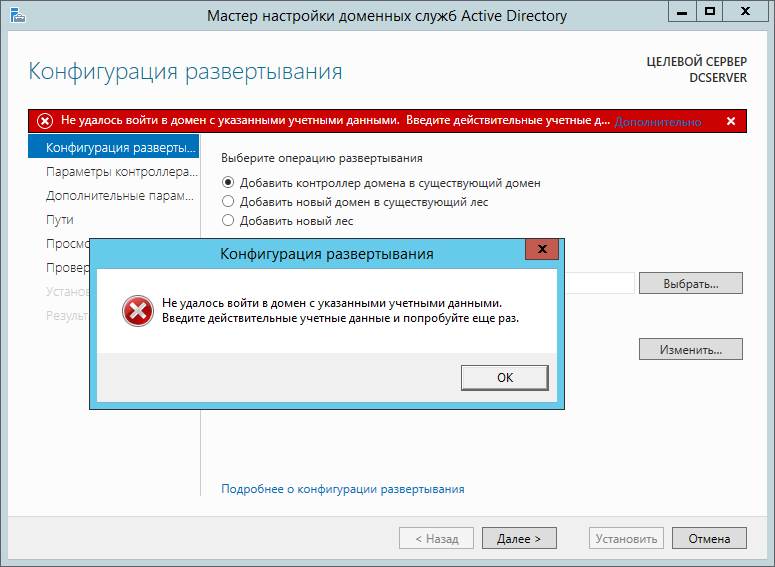

Снова пробуем указать сведения о существующем домене. На сей раз ошибка другой тематики – Не удалось войти в домен с указанными учетными данными. Введите действительные учетные данные и попробуйте еще раз.

На самом деле я часто подсматриваю настройки на сайте первоисточника Microsoft. Насчет авторизации там написано, что нужно использовать учетную запись с правами администратора действующего домена.

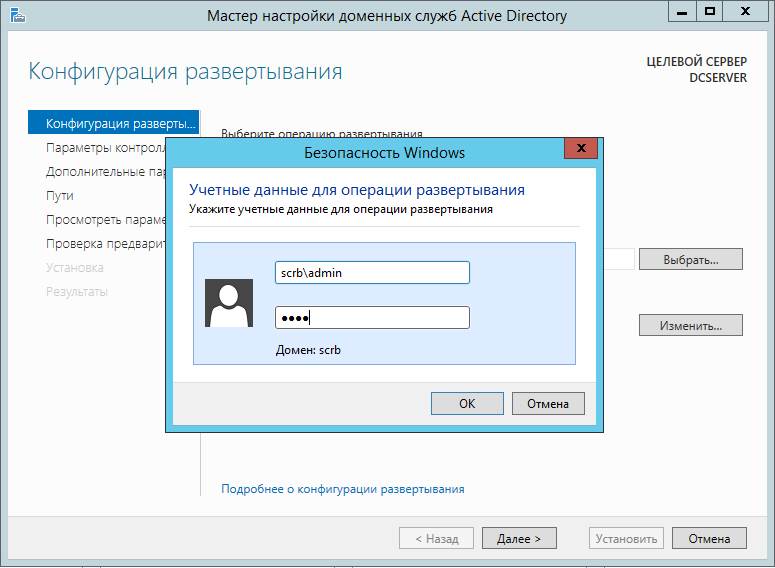

Значит, применим эту учетную запись.

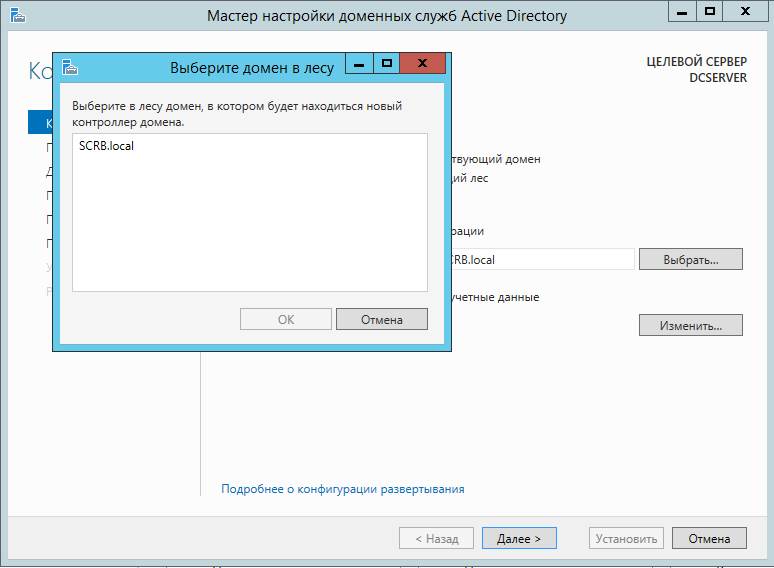

Когда все настройки введены правильно, при вводе домена можно нажать на кнопку «Выбрать» и наш действующий домен появится в списке. Выбираем его.

На следующем пункте вводим пароль из цифр и букв разного регистра>> Далее.

Следующим пунктом значатся параметры DNS. Оставляем их пока что без изменений. Жмем >> Далее.

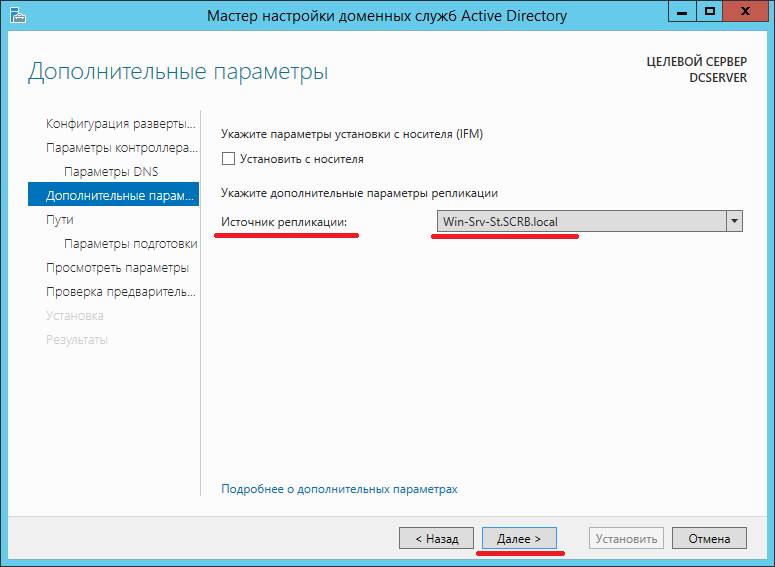

Указываем источник репликации – действующий контроллер домена. Репликация это восстановление (синхронизация) данных Active Directory одного контроллера домена на других. Когда работает репликация изменения в одном контроллере домена (допустим создание нового пользователя) через некоторое время переносятся и во все остальные.

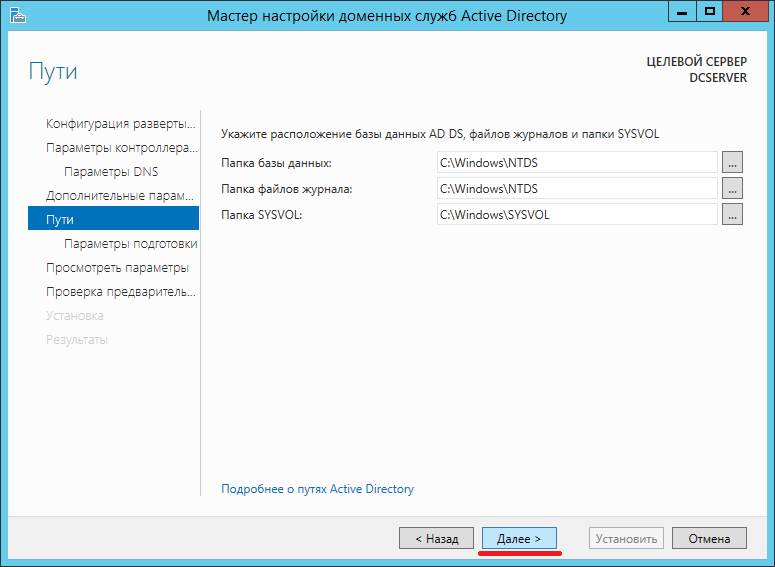

Расположение баз данных AD и файлов оставляем без изменения.

Параметры подготовки >> Далее.

Предоставляется последний шанс проверить параметры. Проверяем, жмем – Далее. Начнется проверка предварительных требований.

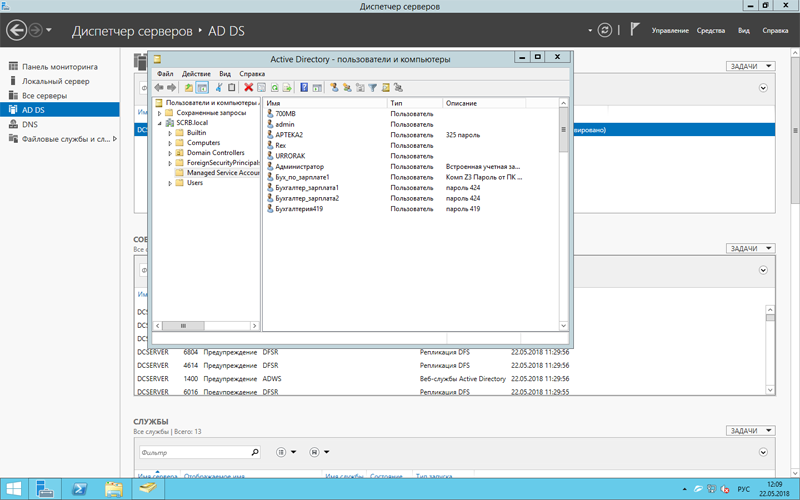

После установки и перезагрузки автоматически начнется репликация. Для того, чтоб в этом убедиться, переходим в Диспетчер серверов >> AD DS. Нажимаем правой кнопкой мыши на наш контроллер домена DCSERVER и выбираем пункт меню – Пользователи и компьютеры Active Directory. Откроется оснастка и в директории Managed Service Accounts мы начинаем узнавать знакомых пользователей. Всего в домене у нас пока что около 70 пользователей. Все они со временем появились.

Если зайти в директорию контроллеров доменов, то можно увидеть что их теперь два.