ИНФОФИЗ

Все мы гении. Но если вы будете судить рыбу по её способности взбираться на дерево, она проживёт всю жизнь, считая себя дурой.

Альберт Эйнштейн

Вопросы к экзамену

Для всех групп технического профиля

Учу детей тому, как надо учиться

Часто сталкиваюсь с тем, что дети не верят в то, что могут учиться и научиться, считают, что учиться очень трудно.

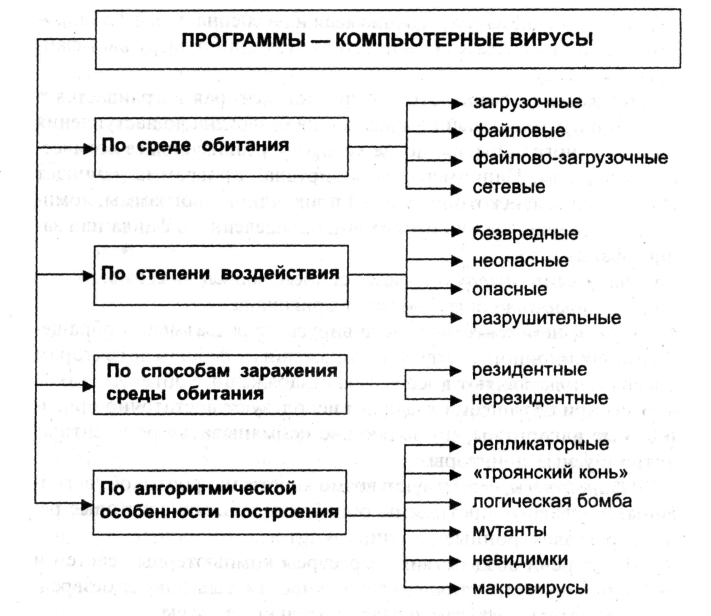

Классификация вирусов

На сегодняшний день существует сотни тысяч вирусов.

Классификация вирусов осуществляется по следующим признакам:

- средой обитания;

- способом заражения;

- действием;

- особенностями алгоритма.

В зависимости от среды обитания вирусы можно разделить на сетевые, файловые, загрузочные и файлово — загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы проникают главным образом в исполняемые модули, есть в файлы, имеющие расширения EXE и т.д. Файловые вирусы могут проникать и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению. Загрузочные вирусы проникают в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска (Master Boot Record). Файлово — загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков.

По способу заражения вирусы делятся на резидентные и нерезидентных. Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и проникает в них. Резидентные вирусы находятся в памяти и являются активными вплоть до отключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

По степени воздействия вирусы можно разделить на следующие виды:

- безопасные, такие, которые не мешают работе компьютера, но уменьшающие объем свободной оперативной памяти и памяти на дисках; действия таких вирусов проявляются в каких-либо графических или звуковых эффектах;

- опасные вирусы, которые могут привести к различным нарушениям в работе компьютера;

- очень опасные, действие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия. Простые вирусы — паразитические, они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Можно отметить вирусы — репликаторы, называемые червями , которые распространяются по компьютерным сетям, находят адреса сетевых компьютеров и записывают по этим адресам свои копии.

Известны вирусы-невидимки , называемые стелс — вирусами , которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к зараженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска. Самое трудное, это выявить вирусы-мутанты , содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной цепочки байтов, которые повторяется. Есть и так называемые квазивирусные или «троянские»программы, которые хотя и не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

Trojans или троянцы

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Признаки заражения

Большинство вирусных программ не оставляет явных следов. Заметить их наличие, согласно основам информатики, можно по следующим признакам:

- Снижение производительности – программы «тормозят», а загрузка окон происходит медленнее.

- В браузере появляется другая домашняя страница.

- Уменьшается объем доступной оперативной памяти.

- Постоянно появляются системные ошибки.

- Компьютер долго включается или выключается.

- Возрастает частота обращений к жесткому диску. Индикатор на системном блоке начинает мигать как будто используется программа.

При подозрениях на заражение необходимо как можно скорее произвести проверку системы. Некоторые вирусы могут привести к необратимым повреждениям как самой системы, так и компонентов компьютера.

Классификация компьютерных вирусов

На основе вышеперечисленных разновидностей вирусов можно составить их классификацию, включающую в себя восемь разделов:

По среде обитания:

- файловые вирусы

- загрузочные вирусы

- файлово-загрузочные вирусы

- «макро-вирусы»

- flash вирусы

По способу заражения:

- резидентные вирусы

- нерезидентные вирусы

По деструктивным возможностям:

- безвредные вирусы

- неопасные вирусы

- опасные вирусы

- очень опасные вирусы

По особенностям алгоритма работы:

- вирусы спутники

- вирусы «черви»

- паразитические вирусы

- вирусы-невидимки

- «полиморфные» вирусы

- «макро-вирусы»

- квазивирусы

- студенческие вирусы

По режиму функционирования:

- резидентные вирусы

- нерезидентные вирусы

По объекту внедрения:

- файловые вирусы

- загрузочные вирусы

- файлово-загрузочные вирусы

По способу маскировки:

вирусы, не использующие средства маскировки

вирусы-невидимки

«полиморфные» вирусы

- руткиты

- ботнеты

- вирусы-шпионы

- бэкдоры

- кейлогеры

Типы вредоносных программ.

Черви (Worm)

Червь – программа, которая делает копии самой себя. Ее вред заключается в захламлении компьютера, из-за чего он начинает работать медленнее.

Отличительной особенностью червя является то, что он проникает на компьютер самостоятельно используя уязвимости вашей системы или программ и не может стать частью других существующих у вас безвредных программ.

Черви распространяются по глобальным сетям, поражая целые системы, а не отдельные программы. Это самый опасный вид вирусов, так как объектами нападения в этом случае становятся информационные системы государственного масштаба. С появлением глобальной сети Internet этот вид нарушения безопасности представляет наибольшую угрозу, т. к. ему в любой момент может подвергнуться любой из миллионов компьютеров, подключенных к этой сети.

Вирусы (Virus)

Вирус — распространяется через специальный или уже зараженный файл, который жертва скачивает в интернете или заносит на съемных носителях (диски, флешки, телефоны и тд.) дожидаясь запуска. Вирус модифицирует и вносит свой код в существующие программы и ПО, маскируется под безвредные программы или файлы. Чаще всего находится в труднодоступных местах либо в папках имеющих множество безвредных файлов (папки с операционной системой, скрытые системные папки).

Отличительной особенностью вируса является то что он не может запуститься сам и может долгое время ждать запуска зараженной программы что значительно усложняет поиск источника заражения.

Виды компьютерных вирусов

Существует множество видов программ вирусов и их подвидов. Они делятся между собой по способу вредительства. Наиболее распространенные виды вирусов:

- Логическая бомба или бомба замедленного действия.

- Руткит (права суперпользователя).

- Адвар (рекламные баннеры).

- Шпион (мониторинг).

- Эксплойт (захват системы).

- Винлокер (смс-вирус).

- Кейлогер (мониторинг действий пользователя).

- Буткит (сектор на жестком диске).

- Бэкдор (незаметное проникновение).

- Ботнет (зомбинет).

Нежелательное ПО не всегда является опасным. Многие программы содержат полезные функции, однако, их действия расцениваются антивирусом как угроза. Иногда довольно сложно найти грань между пользой и вредом для компьютера. Однако есть одно качество, которое их кардинально отличает друг от друга. Вирусное ПО всегда действует без ведома владельца.

Нанесение пользователю ущерба связано с тем, что данные и ресурсы компьютера используют третьи лица без его согласия.

Что такое компьютерный вирус

Частое заблуждение, что любое вредоносное ПО является вирусом. Особенностью компьютерных вирусов (КВ) является то, что они при выполнении копируют себя, изменяя другие приложения, внедряя в них свой программный код. Когда это действие совершается, говорят что происходит «заражение». Таким образом, код вируса обязательно содержит в себе алгоритм размножения.

Компьютерные вирусы могут быть совершенно безобидными, но сейчас такие встречаются редко. Чаще всего они снижают производительность компьютерных систем, могут уничтожить какое-то конкретное ПО или всю систему в целом. В любом случае, каждый из них, помимо материального ущерба, приносит очевидный дискомфорт пользователям.

История появления

Первая научная работа по теории самовоспроизводящихся компьютерных программ была начата в 1949 году математиком Джоном фон Нейманом, который в Иллинойском университете вел занятия «Теория и организация сложных автоматов», а позднее опубликовал работу «Теория самовоспроизводящихся автоматов», в которой описал, какой должна быть программа для компьютера, чтобы она могла воспроизводить себя сама. Неймана полагают «отцом-теоретиком» компьютерной вирусологии, а описанный им макет — КВ номер один.

В 1972 году В. Рисак опирался на работу фон Неймана и опубликовал свою статью, в которой описывается полнофункциональный вирус, написанный на языке программирования ассемблер для компьютерной системы SIEMENS 4004/35.

Первые вирусы

Роберт Томас, инженер из Масачусетса, в 1971 году разработал первый КВ, приведенный в действие. Он получил название «Creeper». Программа заражала мэйнфреймы в сети ARPANET. Сообщение телетайпа, отображаемое на экранах, гласило: «I’m the creeper: Catch me if you can.» («Я крадущийся: поймай меня, если сможешь».) Это была по большому счету просто шутка. И она не получила значительного распространения.

Первым « диким» КВ (т.е. на самом деле получившим широкое распространение) считают «Elk Cloner», появившийся в 1982 году. Через зараженные дискеты он поражал операционные системы (ОС) Apple II. Его целью было также отображение юмористического сообщения на зараженных компьютерах.

Примечательно, что этот вирус был разработан подростком.

Хотя и этот вирус не был запрограммирован для пагубных действий, он наглядно продемонстрировал, что сторонняя программа может тайно попасть на ПК, что она может скрытно находиться на устройстве и, тем самым, вмешиваться в жизнь пользователей.

Это навело на размышления Фреда Коэна, который в 1983 году вел понятие «компьютерный вирус». Известна его исследовательская работа «Компьютерные вирусы — теория и эксперименты», подробно описывающая вредоносные программы.

Создатели вирусов

Авторами КВ становятся самые разные люди, но всех их объединяют отличные знания об уязвимостях компьютерных систем безопасности. Кроме того, злоумышленники используют методы социальной инженерии для выявления слабых мест системы и получения информации для первичного заражения хорошо защищенных компьютерных структур, например коммерческих организаций.

Мотивами для разработки вирусов служат порой совершенно противоположные замыслы:

- желание обогатиться;

- выразить политическое мнение;

- развлечение;

- продемонстрировать существующие огрехи в безопасности ПО;

- саботаж с целью отказа в обслуживании корпоративных систем;

- простое любопытство (желание исследовать проблемы кибербезопасности, искусственного интеллекта или эволюционные процессы).

Компьютерные вирусы наносят ущерб в миллиарды долларов каждый год. С расширением сфер использования ПО сегодня, сбоям и повреждению данных наносимых КВ подвержены не только компьютеры, но также смартфоны и планшеты.

Чтобы реализовать свои цели, авторы КВ используют различные подходы в реализации программного кода. Существуют несколько способов классификации вирусов.

- выделив подсистему, которую они атакуют (исполняемые файлы; файлы данных; загрузочная область на носителе информации);

- по типу распространения (на заре развития это были в основном дискеты и другие подобные носители, сейчас это локальные сете и глобальная сеть Интернет);

- по поражаемым ОС (WIndows, Android и т.п.);

- по языку, на котором написан код;

- по дополнительным вредоносным функциям (шпионы, кейлоггеры и т.п.).

На данный момент тяжело классифицировать КВ по функциональности, как это делали раньше, так как злоумышленники используют в своих разработках весь передовой опыт.

Корпорации, занимающиеся изготовлением антивирусного ПО, на протяжении всей истории своего существования пытались найти общий подход в именовании и упорядочивании знаний о старых и появляющихся каждый день новых КВ. Однако это так и не удалось. В результате, сегодня каждая из компаний делает это в основном самостоятельно.

Загрузочные

Этот тип КВ считается устаревшим, однако появляется в том или ином виде и сейчас. Он поражает загрузочный сектор жесткого диска компьютера (ранее это были загрузочные сектора на гибких дисках) и попадает в оперативную память компьютера сразу же после включения устройства. Борьба с загрузочным вирусом иногда заставляет проводить полное форматирование жесткого диска.

Файловые

Широкое распространение в свое время имели именно файловые вирусы. Они поражали так называемые исполнимые файлы, т.е. те, которые выполнялись в первую очередь при запуске приложения. Эти файлы чаще всего имеют расширения .exe, .com, .sys и т.д. Таким образом, когда запускается программа, запускается и КВ.

Макровирусы

Чтобы понять какие файлы заражают макровирусы, достаточно вспомнить те программные продукты, которые имеют встроенные макроязыки для возможности улучшения своих документов. Это такие продукты как Microsoft Office, например, или Adobe Acrobat. Возможность создания макросов позволяет им создавать более сложные документы со встроенными интерактивными элементами, однако это дает шанс использовать макроязык для встраивания в документы нежелательного кода. При открытии пораженного файла срабатывает и код написанный макрокомандами, легальный он там или нет.

Профилактика заражения

Подведем итог, сформулировав правила безопасности, выполнение которых позволит избежать риска вирусных атак.

Правило № 1: защитите компьютер с помощью антивирусных программ и программ безопасной работы в интернете. Для этого:

Регулярно обновляйте сигнатуры угроз, входящие в состав приложения. Обновление можно проводить раз в день при возникновении вирусных эпидемий .

Установите рекомендуемые параметры защиты компьютера. Защита начинает действовать сразу после включения компьютера и затрудняет вирусам проникновение на компьютер.

Установите рекомендуемые экспертами параметры для полной проверки компьютера и запланируйте ее выполнение не реже одного раза в неделю.

Правило № 2: будьте осторожны при записи новых данных на компьютер:

Проверяйте на присутствие вирусов все съемные диски (дискеты, CD/ DVD -диски, flash -карты и пр.) перед их использованием.

Осторожно обращайтесь с почтовыми сообщениями. Не запускайте никаких файлов, пришедших по почте, если вы не уверены, что они действительно должны были прийти к вам.

Внимательно относитесь к информации, получаемой из интернета. Если с какого-либо веб-сайта предлагается установить новую программу, обратите внимание на наличие у нее сертификата безопасности.

Если вы копируете из интернета или локальной сети исполняемый файл, обязательно проверьте его с помощью Антивируса.

Внимательно относитесь к выбору посещаемых интернет-ресурсов. Некоторые из сайтов заражены опасными скрипт-вирусами или интернет-червями.

Правило № 3: внимательно относитесь к информации от антивирусного ПО.

В большинстве случаев оно сообщает о начале новой эпидемии задолго до того, как она достигнет своего пика. Вероятность заражения в этом случае еще невелика, и, скачав обновленные сигнатуры угроз, защитите себя от нового вируса заблаговременно.

Правило № 4: пользуйтесь сервисом Windows Update и регулярно устанавливайте обновления операционной системы Microsoft Windows.

Правило № 5: покупайте лицензионные копии программного обеспечения у официальных продавцов.

Правило № 6: уменьшите риск неприятных последствий возможного заражения:

Своевременно делайте резервное копирование данных. В случае потери данных система достаточно быстро может быть восстановлена при наличии резервных копий. Дистрибутивные диски, дискеты, флеш-карты и другие носители с программным обеспечением и ценной информацией должны храниться в надежном месте.

Обязательно создайте диск аварийного восстановления, с которого при необходимости можно будет загрузиться, используя «чистую» операционную систему.