Безопасность: Что такое DoS-атака и DDoS-атака. В чем их различия?

Успешная атака на сервер методом DoS или DDoS способна вывести из строя web-ресурс на длительный срок — от пары часов до нескольких дней. Это грозит владельцу незапланированными расходами и потерей потенциальной прибыли.

- Вымогательство. Злоумышленник нарушает работу ресурса и требует выкуп у владельца за остановку атаки и возвращение сети в рабочее состояние.

- Недобросовестная конкуренция. Заказное нападение со стороны компании-конкурента для переманивания потенциальных клиентов и занятия лидирующего положения на рынке.

- Хактивизм. Мотивом для нападения служат различия в политических взглядах или личная неприязнь. Подобные активисты-хакеры выбирают мишенью правительственные или корпоративные сайты для борьбы за собственные взгляды и обозначения несогласия с официальной позицией властей.

- Развлечение. Часть хакеров наносят вред владельцам ресурсов и их пользователям из хулиганских побуждений, без прямой финансовой выгоды.

- Недовольные сотрудники. В случае возникновения разногласий между работником и работодателем, нападение на корпоративный ресурс, методом DoS или DDoS, выступает как средство сведения счётов.

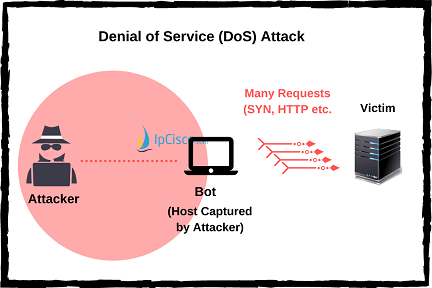

Атаки типа «отказ в обслуживании» (DoS)

Атака типа «отказ в обслуживании» (DoS) — это тип кибератаки, целью которого является сделать систему жертвы непригодной для использования. Существуют различные типы DoS-атак в зависимости от их типа:

- Уязвимость DoS-атаки

- DoS-атаки с переполнением полосы пропускания

- DoS-атаки с переполнением соединений

Уязвимость DoS-атаки осуществляются для того, чтобы вывести систему из строя путем определения и фокусировки ее уязвимых частей.

Цель DoS-атак с переполнением пропускной способности — забить систему-жертву слишком большим количеством запросов, трафика и т. д.

Наконец, DoS-атаки с переполнением соединений осуществляются при слишком большом количестве открытых соединений наполовину или полностью. Через некоторое время система не может ответить на эти запросы.

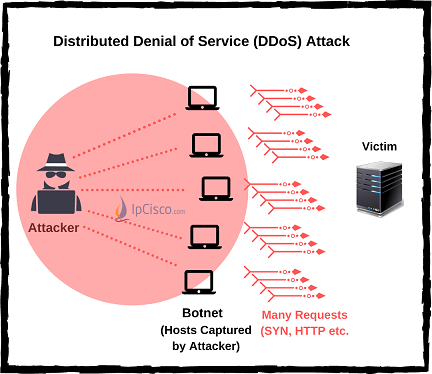

Существует также расширенная версия DoS Attacks. Это DDoS-атаки (распределенные DoS-атаки). С помощью DDOS-атак злоумышленник атакует со многих устройств на устройство-жертву. Таким образом, трудно обнаружить источник этих атак.

Кстати, давайте также определим важный термин — ботнет . Ботнет — это частный компьютер, зараженный любым вредоносным программным обеспечением, и поэтому он контролируется без ведома жертвы для совершения злонамеренных атак на других. DDoS-атаки (распределенные DoS-атаки) осуществляются через такие системы.

Существуют разные названия для определенных типов DoS-атак. Эти:

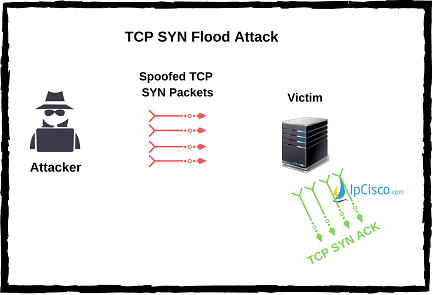

Атака TCP SYN Flood

Атака TCP SYN Flood — это атака, при которой злоумышленник отправляет слишком много запросов на подключение к цели, и если он получает ответ, злоумышленник никогда не отвечает. Ожидание тайм-аута и слишком много запросов заполняют системные очереди жертвы.

Чтобы защитить вашу систему от TCP SYN Flood, вы можете использовать брандмауэр, который блокирует входящие пакеты SYN. Еще одно упреждающее решение — увеличение размера очереди соединений и уменьшение значения времени ожидания соединения.

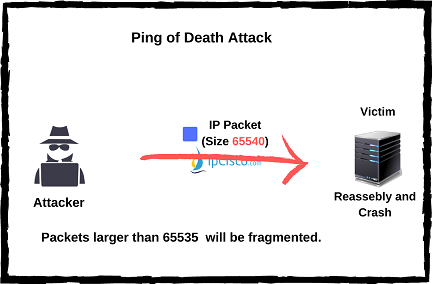

Пинг смерти

Ping of Death — это тип атаки, при котором жертве отправляется пакет ping, превышающий максимальное значение 65535. И прежде чем отправить это, злоумышленник фрагментирует пакет, потому что этот размер не разрешен. На другом конце жертва пересобирает этот пакет, и его буфер выходит из строя.

Чтобы защитить вашу систему от Ping of Death, вы можете использовать брандмауэр, а на брандмауэре вы можете проверять фрагментированные пакеты, если их размер нормальный или нет.

Teardrop Attack

Teardrop Attack — это атака, которая выполняется с использованием частей смещения длины пакета и фрагментации. Злоумышленник отправляет фрагментированные пакеты, такие как ping of death. Цель не может восстановить этот пакет из-за ошибки, связанной с фрагментацией TCP/IP. Пакеты перекрываются, и система дает сбой.

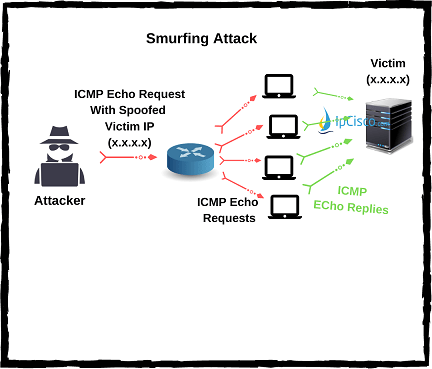

Смурфинг

Смурфинг — это тип атак, которые выполняются с использованием слишком большого количества эха ICMP (Ping) и направлены на истощение системных ресурсов. С помощью Smurfing злоумышленники ведут себя как доверенный IP-адрес жертвы и отправляют множество эхо-сообщений ICMP на широковещательный адрес. Все устройства в этом широковещательном домене отправляют ICMP-ответ на этот ECMP-эхо. Таким образом, за короткое время увеличивается трафик системы и исчерпываются ресурсы.

DDoS-атака.

DDoS-атака (Distributed Denial of Service, распределённая атака типа «отказ в обслуживании») – та же DoS-атака, но реализованная с нескольких машин на один целевой хост. Этот метод атаки занимает важное место в арсенале профессиональных хакеров. Мощность нападения напрямую зависит от количества атакующих устройств и объёма отправляемого трафика.

Во время DDoS-атаки возникают большие сложности с обнаружением её источника, так как хакер использует целую сеть связанных между собой машин или ботов. В 9 из 10 случаев атаки ведутся с заражённых вирусами компьютеров обычных пользователей, которые даже не подозревают, что стали невольными соучастниками правонарушения.

Вместе эти устройства образуют единую сеть, называемую ботнетом, который управляется злоумышленником — ботмастером, с главного контрольного сервера. Подобная структура позволяет хакеру координировать атаки одновременно с нескольких системам, численность которых колеблется от десятков до сотен тысяч устройств.

Особенности DDoS:

- Многопоточная атака. Благодаря возможности организовать атаку на ресурс с нескольких хостов шансы «положить» сервер намного выше, чем у нападения методом DoS. Если в подчинении злоумышленника сотни, тысячи, а то и миллионы ботов на разных хостах, то атаку не выдержат даже самые мощные и защищённые системы.

- Скрытность. Вредоносный трафик с нескольких хостов выглядит «живым» для защитных фильтров и администраторов, что усложняет обнаружение DDoS. Иногда злоумышленник намеренно ограничивает скорость отправки пакетов, чтобы обезопасить IP-адреса от блокировки.

- Сложность подавления. Остановить мощную DDoS-атаку крайне сложно. Трудности может вызвать не только подавление уже начавшегося нападения, но и обнаружение самого факта атаки.

Митигация сетевых атак

Давайте рассмотрим несколько мер, которые вы можете предпринять, чтобы поставить барьер, который обеспечит значительный уровень безопасности для предотвращения возможных сетевых атак.

1. Своевременно обновляйте программные приложения

Обновление ваших программных пакетов исправит все существующие уязвимости, которые могут подвергнуть вашу систему риску взлома, запущенного хакерами.

2. Реализовать межсетевой экран на основе хоста

Помимо сетевых брандмауэров, которые обычно обеспечивают первую линию защиты от вторжений, вы также можете реализовать брандмауэр на основе хоста, такой как firewalld и брандмауэр UFW.

Это простые, но эффективные брандмауэры, которые обеспечивают дополнительный уровень безопасности за счет фильтрации сетевого трафика на основе набора правил.

3. Отключите службы, которые вам не нужны.

Если у вас есть запущенные службы, которые активно не используются, отключите их.

Это помогает минимизировать поверхность атаки и оставляет злоумышленнику минимальные возможности для использования и поиска лазеек.

Вы можете использовать инструмент сетевого сканирования, такой как Nmap, для сканирования и проверки любых открытых портов.

Если открыты ненужные порты, подумайте о том, чтобы заблокировать их на брандмауэре.

4. Настройте TCP врапперы

Врапперы TCP – это списки ACL (списки контроля доступа) на основе хоста, которые ограничивают доступ к сетевым службам на основе набора правил, таких как IP-адреса.

Врапперы ссылаются на следующие файлы хоста, чтобы определить, где клиенту будет предоставлен или запрещен доступ к сетевой службе.

- /etc/hosts.allow

- /etc/hosts.deny

- Правила читаются сверху вниз. Первое правило сопоставления для данной службы применяется первым. Обратите внимание, что порядок чрезвычайно важен.

- Правила в файле /etc/hosts.allow применяются первыми и имеют приоритет над правилом, определенным в файле /etc/hosts.deny. Это означает, что если доступ к сетевой службе разрешен в файле /etc/hosts.allow, запрет доступа к той же службе в файле /etc/hosts.deny будет пропущен или проигнорирован.

- Если правила службы не существуют ни в одном из файлов хоста, доступ к службе предоставляется по умолчанию.

- Изменения, внесенные в оба файла хоста, вступают в силу немедленно, без перезапуска служб.

5. Безопасные удаленные протоколы и использование VPN

В наших предыдущих разделах мы рассмотрели, как можно защитить протокол SSH, чтобы предотвратить доступ злонамеренных пользователей к вашей системе.

Не менее важно использование VPN для инициирования удаленного доступа к серверу Linux, особенно через общедоступную сеть.

VPN шифрует все данные, которыми обмениваются сервер и удаленные хосты, и это исключает вероятность перехвата пакетов.

6. Круглосуточный мониторинг сети.

Мониторинг вашей инфраструктуры с помощью таких инструментов, как WireShark, поможет вам отслеживать и проверять трафик на предмет вредоносных пакетов данных.

Вы также можете реализовать fail2ban или crowdsec, чтобы защитить свой сервер от атак брутфорса

7. Установите программное обеспечение для защиты от вредоносных программ.

Linux все чаще становится мишенью для хакеров из-за его растущей популярности и использования.

Поэтому разумно установить инструменты безопасности для сканирования системы на наличие руткитов, вирусов, троянов и любых вредоносных программ.

Существуют популярные решения с открытым исходным кодом, такие как ClamAV, которые эффективно обнаруживают вредоносные программы.

Вы также можете рассмотреть возможность установки chkrootkit, чтобы проверить наличие каких-либо признаков руткитов в вашей системе.

8. Сегментация сети.

Рассмотрите возможность сегментации вашей сети на VLAN (виртуальные локальные сети).

Это делается путем создания подсетей в той же сети, которые действуют как автономные сети.

Сегментирование вашей сети имеет большое значение для ограничения воздействия взлома одной зоной и усложняет хакерам доступ через другие подсети.

9. Шифрование беспроводных устройств.

Если в вашей сети есть беспроводные маршрутизаторы или точки доступа, убедитесь, что они используют новейшие технологии шифрования, чтобы минимизировать риски атак типа «MITM».

-

(49) (12) (99) (27) (2 119) (66) (39) (23) (778) (33) (3) (107) (322) (81) (18)

Anything in here will be replaced on browsers that support the canvas element

В этом руководстве мы узнаем, как установить менеджер паролей sysPass на Rocky Linux. sysPass – это многопользовательский менеджер паролей с открытым исходным кодом, написанный на PHP для бизнеса и личного использования. Он позволяет централизованно и совместно управлять паролями. Он сохраняет пароли с помощью двунаправленного шифрования и мастер-пароля в базе данных. Пароли ассоциируются с учетными записями, […]

Вы узнаете, как зашифровать файл с помощью открытого ключа и расшифровать его с помощью закрытого ключа из командной строки. Принцип работы шифрования GPG Если вам нужно отправить зашифрованный файл получателю с помощью GPG, выполните следующие действия. Импортируйте открытый ключ получателя в свою связку ключей. Зашифруйте файл с помощью открытого ключа получателя. Отправьте зашифрованный файл получателю. […]

В попытке остановить пиратство ОС Windows команда разработчиков Microsoft придумала поместить водяной знак в углу до тех пор, пока пользователи не приобретут лицензию и не активируют ОС Windows. Если в вашей системе установлена пиратская копия Windows, вы должны были заметить уведомление с водяным знаком “Активировать Windows”. К счастью, пользователи Linux никогда не получают подобных уведомлений. […]

Анализ логов имеет большое значение в расследовании, и эта статья представляет собой небольшое введение в аудит журналов. Файл лога может содержать такую информацию, как кто получает доступ к активам компании, как он/она получает доступ, когда и сколько раз. Анализ логов может быть различным для разных типов атак и источников журналов. В данной статье рассматривается аудит […]

В наши дни USB-накопители и SD-карты стали повседневными техническими аксессуарами. Однако их повсеместное использование также создает проблему безопасности. П оскольку на этих устройствах часто хранятся личные данные, их необходимо полностью очистить, прежде чем передавать кому-то другому. Кроме того, полезно избавиться от любых данных на устройствах хранения, прежде чем выбрасывать их. Linux предлагает несколько инструментов, которые […]

Типовые сетевые атаки

Перед тем как приступить к практической части, посвященной безопасной настройке сетевого оборудования, рассмотрим типовые атаки, которые с высокой вероятностью будут использоваться против вашей сети хакерами. Ну или пентестерами при проведении пентестов.

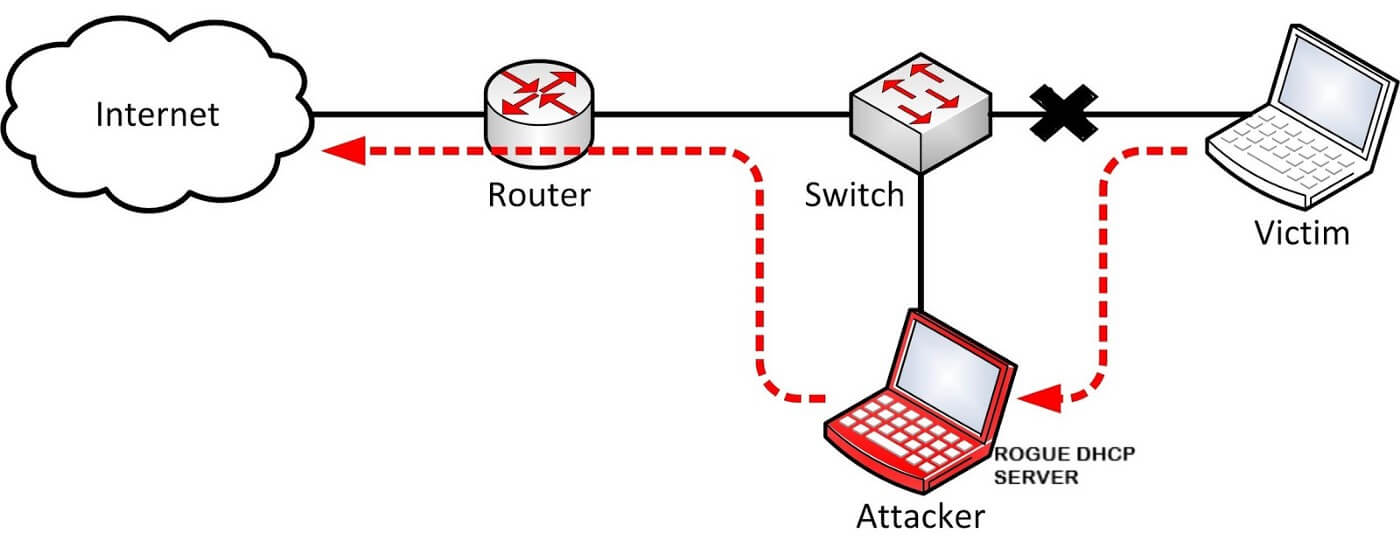

Rogue DHCP Server

Цель атаки Rogue DHCP Server — подмена легитимного сервера DHCP сервером хакера. Суть угрозы заключается в следующем — когда в сети одновременно находятся два сервера DHCP, один из которых «вражеский» (Rogue DHCP Server), часть клиентов автоматически сконфигурирует у себя неправильные адреса и другие сетевые настройки. После этого в результате подмены умолчательного шлюза неавторизованный сервер DHCP сможет прослушивать весь трафик клиентов, при этом еще имея возможность форвардить все пакеты по своему желанию.

Но чаще всего атака с подменой сервера DHCP не является атакой как таковой, а скорее служит неким плацдармом для дальнейшего углубления хакеров в атакуемую сеть.

Иллюстрация атаки Rogue DHCP Server

DHCP starvation

Еще одна простая и популярная атака, выполняемая при помощи протокола DHCP. Суть ее заключается в том, что пул DHCP, из которого все корпоративные клиенты получают IP-адреса, изначально ограничен доступным диапазоном. Например, это может быть 253 адреса при использовании маски 255.255.255.0. Для нормальной работы сети этого должно хватить всем клиентам за глаза, однако «атака резервации» (DHCP starvation) стремится исчерпать этот пул и таким образом вывести легитимный сервер DHCP из игры.

Если воспроизвести действия злодеев по шагам, то вот как происходит такая атака:

- Атакующее устройство запрашивает себе IP-адрес, маску и шлюз по умолчанию у сервера DHCP и получает их.

- MAC-адрес атакующего устройства изменяется, и оно запрашивает следующий, уже другой IP-адрес, маскируясь под некоего нового клиента, который появился в корпоративной сети.

- Предыдущие два пункта циклически повторяются до тех пор, пока весь пул IP-адресов на сервере не будет исчерпан.

Возможны два следствия, в зависимости от того, чего добиваются атакующие:

- Отказ в обслуживании. Имеющиеся у сервера IP-адреса исчерпаны, и новые хосты не могут получить их. Таким образом, их взаимодействие с сетью на этом закончится.

- Подмена сервера DHCP. DHCP starvation отлично комбинируется с предыдущей атакой Rogue DHCP Server. Так как на основном сервере DHCP свободных адресов уже не осталось, он выключается, и все 100% корпоративных клиентов сети достаются вражескому атакующему DHCP-серверу.

- пользовательский режим (приглашение терминала в этом режиме имеет вид > ) позволяет только просмотреть базовые настройки сетевого устройства;

- привилегированный режим ( # ) — для полноценной настройки всех функций;

- режим конфигурирования ( ( config ) # ), в котором выполняются глобальные настройки.

Атака на переполнение таблицы, или СAM table overflow

Атака CAM table overflow, или переполнение локальной таблицы MAC-адресов, реализуется, когда таблица коммутации заполняется и после этого коммутатор работает в режиме хаба. Иными словами, подключившись к любому порту коммутатора после успешной атаки, можно перехватывать весь трафик в пределах широковещательного домена, которому принадлежит этот порт. Атаку можно выполнить, например, с помощью утилиты macof, которая входит в dsniff.

Чтобы понять, как работает эта атака, необходимо знать принципы работы современного коммутатора. Давай представим себе коммутатор с именем SW, к которому подключены два равнозначных хоста PC1 (MAC 0000.1111.1111) и PC2 (MAC 0000.2222.2222). На них уже настроены IP-адреса (10.0.0.1 и 10.0.0.2), и эти хосты хотят общаться друг с другом, как разнополые подростки в пубертатный период.

Так как хосты располагаются в одной подсети, маршрутизатор для этого не требуется и весь обмен пакетами будет происходить с помощью коммутатора в несколько этапов.

- PC1 хочет обратиться к PC2 по IP-адресу. Тем не менее MAC-адрес PC2 ему неизвестен, поэтому PC1 использует протокол ARP. Для этого отправляется широковещательный запрос всей сети.

- Получив широковещательный запрос, коммутатор пересылает его на все свои порты, но записывает соответствие MAC-адреса отправителя ( 0000.1111.1111 ) и порта. Теперь все пакеты, адресованные данному получателю, он будет пересылать адресату, а не во все доступные интерфейсы подряд.

- PC2 получает адресованный ему пакет, понимает, что должен ответить, и сообщает свой MAC-адрес PC1. Коммутатор при этом заносит в CAM-таблицу (таблицу MAC-адресов) запись вида интерфейс gig1 / 2 — MAC 0000.2222.2222 ) . Теперь, когда компьютеры начнут обмениваться информацией, будут использоваться только два порта, за которыми они расположены. На другие порты информация пересылаться не будет.

Основной смысл рассказанной выше романтической истории общения двух устройств заключается в том, что, если коммутатор видит адрес получателя в своей CAM-таблице, он пересылает этот пакет на конкретный порт. Если не видит — устраивает широковещательную рассылку в надежде, что пакет все-таки найдет своего адресата в подконтрольной сети. Дело в том, что размер таблицы MAC-адресов у любого коммутатора ограничен. И при переполнении этой таблицы новые адреса реальных клиентов уже не смогут быть записаны в нее.

Таким образом, хакеру необходимо всего лишь сгенерировать большое количество ложных адресов и заставить коммутатор записать их в свою таблицу, чтобы реальные адреса реальных устройств постепенно были оттуда вытеснены.

Коммутатор начнет рассылать кадры, адресованные конкретному получателю, на все порты, находящиеся в том же VLAN. Следовательно, у атакующего устройства появится возможность перехватить и прочитать их.

А еще все коммутаторы, подключенные к атакованному, тоже подхватят фейковые MAC-адреса и начнут вести широковещательную рассылку по всей корпоративной сети, умножая угрозу.

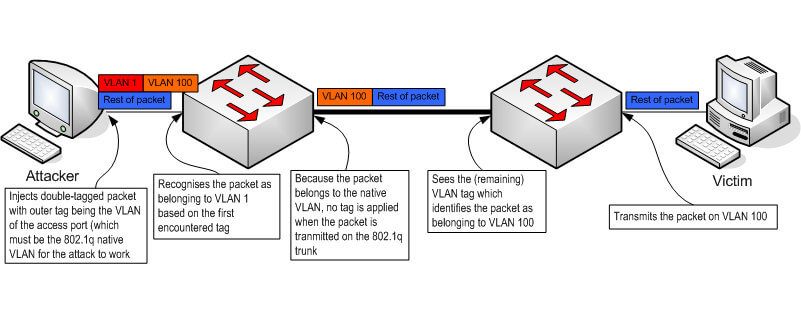

Атака на виртуальные сети, или VLAN hopping

Следующая атака базируется на возможности коммутаторов автоматически согласовывать тип своего порта — access или trunk . В двух словах расскажу о том, чем порт access отличается от trunk . Наберись терпения!

Как известно, протокол 802.1Q используется во всех современных сетях. Хитрая особенность этого протокола состоит в том, что он слегка расширяет ethernet-кадр, добавляя туда несколько полей (в частности, поле VLAN Identifier, VID). На основании этого поля коммутатор способен определить, какой группе портов адресован тот или иной кадр.

Благодаря полю VID к одному коммутатору можно подключить клиенты из нескольких подсетей, тем самым ограничив широковещательный домен. Также появляется возможность объединить подключенные к разным коммутаторам клиенты в одну логическую сеть.

Иллюстрация сетевой атаки VLAN hopping

Рассмотрим передачу кадра в сети с протоколом 802.1Q.

- PC1 подключен к access-порту fa0 / 1 коммутатора SW1 в VLAN c порядковым номером 10. Это означает, что при попадании кадра на порт коммутатора в него будет добавлен 802.1Q-header с информацией о принадлежности к VLAN10.

- SW1 пересылает тегированный кадр на SW2 через trunk-порт.

- SW2 получает кадр, смотрит в свою CAM-таблицу и отправляет кадр на соответствующий access-порт, заголовок 802.1Q снимается.

При этом можно выделить следующие особенности:

- клиенты ничего не знают о своей принадлежности к определенному VLAN и работают с нетегированными кадрами, заголовок 802.1Q появляется только при прохождении кадра через access-порт;

- порт может быть не тегирован (access) только в одном VLAN;

- через тегированный (trunk) порт можно передавать кадры, принадлежащие к разным VLAN;

- существует так называемый native VLAN — при попадании на trunk-порт кадра без тега он автоматически будет причислен к native VLAN. Как правило, native VLAN по умолчанию — это VLAN1 (но это можно изменить);

- при этом кадры, принадлежащие native VLAN и попавшие в access-порт, передаваться через trunk-порт будут без тега.

А теперь перейдем к самой атаке. Как уже было сказано, VLAN hopping основан на том, что коммутаторы имеют возможность автоматически согласовывать тип порта. Используется для этого проприетарный протокол компании Cisco под названием DTP. При его использовании (а он включен по умолчанию) возможны следующие состояния порта: dynamic auto , dynamic desirable , static access , static trunk .

Как мы видим, при определенных условиях, а именно в режимах dynamic auto и dynamic desirable , порт коммутатора может согласовать свою работу в режиме trunk . Это значит, что, если атакующее устройство будет вести себя как порт в режиме desirable , оно согласует на себя trunk-порт и получит доступ к трафику всех виртуальных сетей, которыми оперирует коммутатор.

Основная проблема заключается в том, что на коммутаторах Cisco все порты по умолчанию находятся в режиме auto . Поэтому, даже если порт настроен в режиме access / auto , при получении запроса на согласование его состояние может измениться на trunk / auto .