Какие рабочие данные нужно шифровать и как правильно это делать — подробное руководство

Перед службами ИТ и ИБ всё чаще ставят задачу повысить уровень защищённости данных на рабочих местах. И, естественно, в основном уровень приватности увеличивают с помощью криптографии. Но если перемудрить в этом вопросе и не продумать механизм хранения паролей, на практике шифрование может оказаться бесполезным, а то и наоборот — переплюнуть все внешние угрозы, надёжно спрятав файлы от самого пользователя.

По данным Acronis, количество атак программ вымогателей-шифровальщиков (Ransomware) в прошлом году выросло до 200 миллионов, а Cybersecurity Ventures предсказывает, что к 2022 году бизнес будет подвергаться атакам каждые каждые 11 секунд. Но само по себе повсеместное шифрование не даёт ожидаемых результатов. Просто зашифровав что-то, мы не гарантируем увеличения защищённости. Напротив, распространение программ вымогателей-шифровальщиков (Ransomware) говорит о том, что шифрование может обернуться очень неприятной стороной. Ведь в сущности, чем отличается атака шифровальщика от потерянного пароля криптосервиса?

Чтобы от шифрования был толк, необходимо чётко понимать, какие ресурсы нужно защищать криптографически и как именно организовать работу со средствами шифрования.

Как работает шифрование EFS

EFS позволяет легко выполнить шифрование содержимого выбранных папок или отдельные файлы с помощью средств системы таким образом, что они будут доступны только для пользователя и на том компьютере, где выполнялось шифрование.

Другие пользователи на этом же или другом компьютере будут видеть файлы и их имена на накопителе, но не смогут получить доступ к ним (открыть их), даже если они имеют права администратора.

Этот способ менее безопасен чем шифрование Bitlocker, но если в вашем распоряжении лишь домашняя редакция Windows 10, 8.1 или Windows 7, а единственная задача — не дать пользователям других учетных записей просмотреть содержимое ваших файлов, вполне можно использовать и EFS: это будет удобно и быстро.

Как зашифровать файлы и папки

Далее необходимо добавить созданный том на виртуальный диск. Для этого выбираем названия диска, выбираем файл (контейнер) который был создан ранее, жмем «Смонтировать»

После откроется окошко, где нужно ввести пароль (файл-ключ) и еще раз подтвердить ваше желание создать диск.

Теперь у вас есть контейнер для хранения данных, доступ? к которому осуществляется посредством созданного виртуального диска. В то время как зашифрованные данные хранятся в другом, ранее созданном файле-контейнере.

Что представляет собой защита файлов или папок шифрованием?

Защита шифрованием во многом похожа на помещение ценных предметов или важных документов в бронированный сейф. Чтобы получить доступ к содержимому сейфа, Вы должны быть авторизованы как пользователь этого компьютера и в некоторых случаях знать применяемый пароль.

Шифрование, в операционной системе Windows похоже на то, как если бы мы взяли наш секретный документ и закодировали в нем все буквы. Аналогичным образом в мобильных устройствах используются лучшие VPN для Android всех времен – они шифруют персональные данные пользователя, надёжно укрывая их от глаз хакеров и злоумышленников.

На уровне файловой системы

Это еще один способ шифрования диска. Его можно считать подразделом предыдущего варианта. Он помогает «прятать» каждый файл, а получение доступа осуществляется с помощью аутентификации. Этот вариант кратко можно называть FLE.

Некоторые ОС имеют встроенный инструмент для работы с этим шифрованием. В случае нехватки должны аппаратных утилит, можно использовать сторонние проекты. В этом случае каждый, кто может изучать файловую систему, также может узнать метаданные и имена зашифрованных документов.

Кодирование файловой системы отличается от защиты всего диска тем, что во втором случае нужно пройти простую загрузку и в этом случае можно получить данные с архива. Первый же случай предполагает аутентификацию и получению к каждому файлу, который зашифрован.

TrueCrypt – популярный софт для старых версий Windows

| Официальный сайт: | truecrypt.org |

| Поддерживаемые ОС: | Windows, MacOS, Linux |

| Алгоритм шифрования: | AES, Serpent, Twofish |

| Размещение хранилища: | Только локально |

| Бесплатный тариф: | Да |

| Стоимость подписки: | Бесплатно |

TrueCrypt — это одна из самых именитых утилит для шифрования данных пользователей на ПК в прошлом. Благодаря создателям этого софта появился закрытый аналог (BitLocker) и API для шифрования файлов гибернации/подкачки в ОС Windows. Сейчас это программное обеспечение считается устаревшим. Проект официально закрыт в 2014 году (и до сих пор не ясно, по каким причинам это произошло), но TrueCrypt по-прежнему можно скачать с официального сайта и установить на ПК.

Утилита кроссплатформенная, поддерживаются все популярные операционные системы, включая Linux. Примечательно, что TrueCrypt стабильно работает на устаревших ОС, таких как Windows XP и Vista, вне зависимости от их редакции и разрядности.

- Удобный графический интерфейс и наличие перевода на русский язык (устанавливается отдельно).

- Надёжное шифрование (исходный код и архитектура программы были проверены независимыми аудиторами).

- Поддерживаются разные платформы, код открыт.

- Программа интегрируется с проводником/файловым менеджером.

- Умеет работать с шифрованием системных разделов и виртуальных томов.

- Изолированный шифрованный контейнер наиболее прост в использовании (можно копировать на съёмные носители, загружать на удалённый сервер и т.п.).

- Виртуальные тома могут иметь вложенную структуру (для организации правдоподобного отрицания наличия шифрованных данных, даже при открытии контейнера под давлением, внутри будет оставаться ещё одна защищённая область).

- Есть возможность двухфакторной авторизации (пароль может быть усилен ключевыми файлами, которые можно хранить вне файловой системы ПК).

- Шифрование контейнеров и томов осуществляется на лету.

- Программа давно не обновлялась (с 2014 года).

- TrueCrypt не умеет работать с современными GPT-дисками (только MBR, это касается шифрования системных разделов).

- Русский язык интерфейса необходимо скачивать и устанавливать отдельно.

- Спустя год после отказа разработчиков от дальнейшей поддержки своего продукта выявилось несколько критических багов для Windows-версии TrueCrypt (в форках проблемы были устранены, а в исходной программе – нет).

- Для загрузки в облако нужны сторонние сервисы или своё собственное хранилище (файлы будут очень большими, так как загружаться будет всё хранилище целиком).

TrueCrypt распространяется бесплатно.

Cryptomator

Cryptomator является полностью открытым исходным кодом и работает с Windows, Mac и Linux. Он использует технологию под названием «Прозрачное шифрование», что означает, что вы вряд ли заметите разницу в работе с вашими файлами. Он создает виртуальный жесткий диск для всех ваших файлов, находящихся в облачном хранилище, и шифрует их для безопасного доступа.

Самое замечательное, что вам не нужно изучать какие-либо сложные рабочие процессы или функции, чтобы сделать эту работу. Cryptomator разработан таким образом, что позволяет вам шифровать и получать доступ к вашим файлам так же, как вы бы делали это без него.

Поскольку это программное обеспечение с открытым исходным кодом, вы можете оплатить любую сумму, которую хотите загрузить. На самом деле, вы можете скачать его бесплатно.

Хеш-функции

Беcключевые алгоритмы обычно используются для вычисления хеш-функций, или функций свёртки. Хеш-функция преобразовывает массив входных данных произвольной длины в выходную битовую строку установленной длины. Прелесть такого преобразования в том, что если объект изменился, то скорректируется и его хеш-функция.

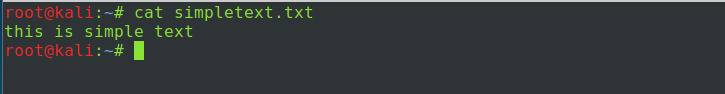

Рассмотрим это на примере утилиты openssl, установленной в Linux. К примеру, у нас есть текстовый файл, содержащий «this is simple text»:

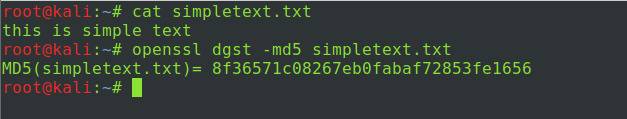

Вычислим от этого файла хеш-функцию при помощи алгоритма md5:

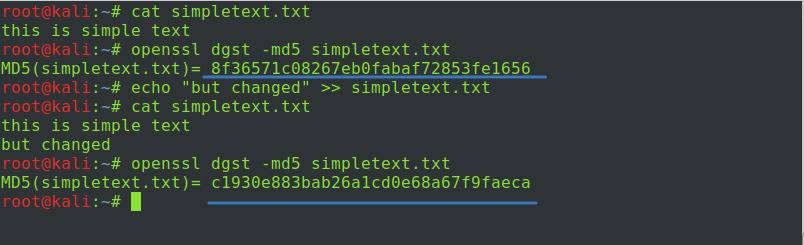

А теперь изменим содержимое файла:

Обратите внимание: мы добавили в файл новую строку («but changed»), вычислили заново хеш от файла, и он стал другим. То есть при любом изменении содержимого файла хеш-функция не останется прежней. Это можно использовать для контроля целостности критических файлов: если их хеш изменится — системному администратору придёт оповещение. Или для проверки, загрузился ли файл полностью: если это так, на сайте опубликуется его хеш.

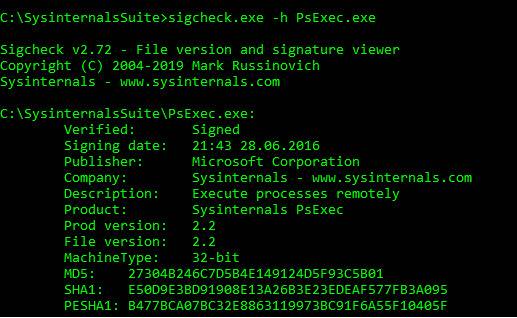

В Windows для вычисления хеша я рекомендую утилиту Sigcheck из пакета Sysinternals. Для примера вычислим значение хеша md5 от файла PsExec.exe:

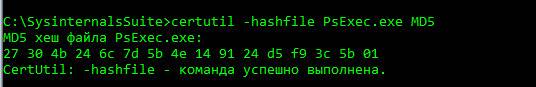

Другой вариант — использовать утилиту certutil, предустановленную в Windows. Вычислим с её помощью значение хеша md5 от файла PsExec.exe:

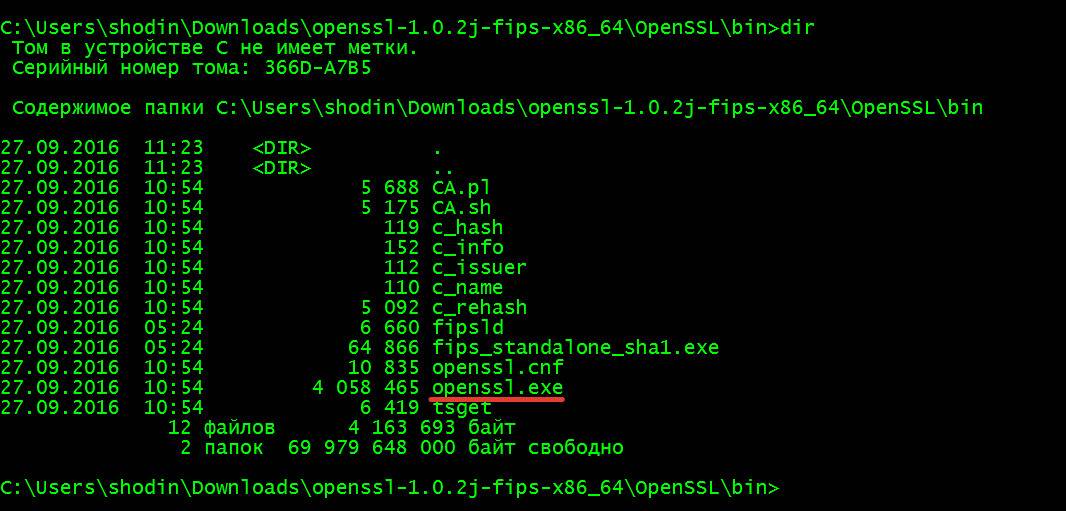

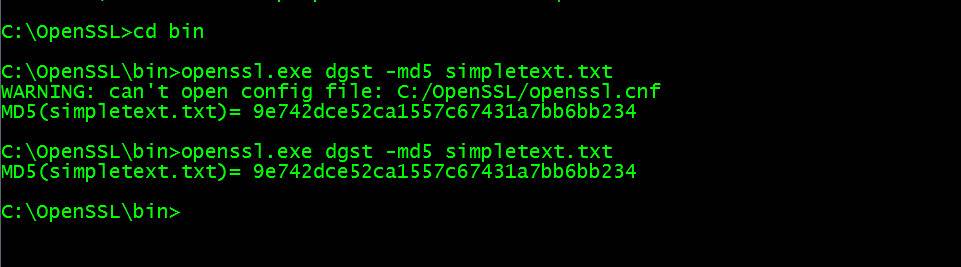

Также можно загрузить пакет openssl для ОС Windows. Качаем архив под нужную архитектуру процессора отсюда, распаковываем его и переходим в консоли в каталог bin. Нам нужен файл openssl.exe:

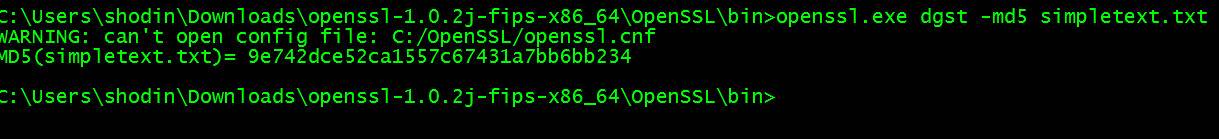

Теперь нам доступны почти все возможности пакета openssl в Windows. Например, вычислить хеш, как делали в предыдущих примерах для Linux (не забываем про абсолютные и относительные пути к файлам):

Пакет лучше переместить в каталог C:/OpenSSL, а конфигурационный файл openssl.cnf — из каталога bin в каталог OpenSSL. Избежим ошибки, как на скрине выше:

Теперь рассмотрим реализацию криптографических алгоритмов.

На флешку

Способ №1

Самый простой способ поставить пароль на всю флешку (или диск) — это использовать возможность, которая уже есть в Windows — BitLocker. Позволяет надежно и быстро защитить информацию на флешке

Примечание! Шифрование BitLocker есть не во всех версиях Windows. Если у вас Windows 7 Ultimate или Enterprise, Windows 8/8.1/10/11 — скорее всего у вас оно должно быть.

Чтобы защитить таким образом флешку — подключите ее к USB-порту, откройте «Мой компьютер» (или «Этот компьютер») и щелкните по ней правой кнопкой мышки, в появившемся меню выберите «Включить BitLocker» . Далее следуйте указаниям мастера для установки пароля.

Когда пароль будет установлен, попробуйте вынуть флешку из USB-порта, а затем вновь ее подключить — Вы увидите, что доступ к ней закрыт (и ее значок стал с закрытым замком). Пока не введите пароль для разблокировки, информация на носителе надежно защищена!

Способ №2

USB Safeguard

Очень простая и удобная утилита для защиты флешек (работает во всех версиях Windows). Все что вам нужно, чтобы поставить защиту на флешку — это скачать утилиту и скопировать ее на USB-носитель (см. скрин ниже).

Действие №1 — скопировали на флешку файл программы

Далее она предложит отформатировать носитель (Важно! Скопируйте предварительно всё, что есть на флешке, в отдельную папку на жестком диске) — соглашаемся.

После чего сможете установить пароль.

Действие №2 — запустили утилиту с флешки, отформатировали ее и ввели пароль

ВСЁ! Теперь при подключении флешки — она будет казаться пустой (в ней будет виден только файл программы USB Safeguard).

Чтобы увидеть файлы на ней, вам будет нужно запустить этот файл и ввести правильно пароль. Если вы это сделаете — то появиться диск Z, равный по объему вашей флешки — именно с ним и нужно работать (и именно на нем и будут находиться все ваши добавленные для шифрования файлы).

В общем-то, все просто, удобно и легко работает!

Аналог подобной утилиты: Rohos Mini Drive.

ДОПОЛНЕНИЕ

Также можно создать виртуальный зашифрованный диск (что-то типа образа) для подключения и просмотра которого, нужно ввести правильно пароль. Подобная технология делает ваши файлы максимально защищенными от посторонних. К тому же на таком диске можно хранить абсолютно любые типы файлов.

Примеры программ: TrueCrypt, CyberSafe, Rohos Disk и пр.

В помощь!

1) Как создать виртуальный жесткий диск, зашифровать его и настроить авто-подключение после перезагрузки Windows.

2) Как скрыть раздел диска (и данные на нем станут невидимыми! ).

PS: не забывайте пароли! Иначе так обезопасите файлы, что даже сами не сможете их посмотреть.