Положение и принципы работы антивирусного программного обеспечения

Компьютерный вирус — это программа умеющая создавать свои копии и внедрять и в разные ресурсы компьютерной системы без ведома пользователя. Копии также имеют копировать свои копии. На сегодня вирусы делят на 6 типов:

- файловые

- загрузочные

- полиморфные

- невидимки

- скрипт-вирус

- макро-вирус

Главные признаки вирусного поражения это:

- замедление работы некоторых программ

- увеличение размеров файлов

- появление новых файлов

- уменьшение доступной оперативной памяти

- рандомно возникающие видео и звуковые эффекты.

- неустойчивая работа

Организация дейтсвия по антивирусной защите

- К использованию на предприятии разрешаются только лицензионные антивируснные программы, централизованно приобритенные у разработчиков(поставщиков) по рекомендации отдела ИБ

- Установка антивирусного програмного обеспечения производится уполномоченными сотрудниками отдела

- Обновление ПО должно быть не меньше 1 раза в сутки автоматически. В случаи автоматического режима, обновлять вручную.

Мероприятия по антивирусной защите на компьютерах предприятия включают:

- профилактика вирусов

- анализ инцидентов

Защитите свой компьютер средствами Windows

Защитить компьютер от потенциальных угроз помогут следующие средства:

- Брандмауэр . Брандмауэр защищает компьютер, не давая хакерам или вредоносным программам получить к нему доступ.

- Защита от вирусов . Антивирусное программное обеспечение помогает защитить компьютер от вирусов, червей и других угроз.

- Защита от шпионских и других вредоносных программ . Антишпионские программы помогают защитить компьютер от шпионских и других нежелательных программ.

- Windows Update . Windows может регулярно проверять наличие обновлений для вашего компьютера и автоматически устанавливать их.

Управляйте параметрами безопасности с помощью Центра поддержки: «Центр» – это центральное расположение для управления настройками брандмауэра, службы Windows Update, настройками программного обеспечения против вредоносного ПО, интернет-безопасностью и настройками учетных записей пользователей, а также для контроля этих элементов.

Кроме того, Центр проверяет настройки обслуживания компьютера и предоставляет ссылки на средства устранения неполадок и другие инструменты для устранения проблем.

Структура регламента

Регламент политики информационной безопасности должен иметь четкую структуру, построенную с учетом выполняемых в организации бизнес-процессов и технологических процессов, архитектуры системы и существующей информационной инфраструктуры.

Например, на предприятиях энергетической отрасли ключевым требованием информационной системы является поддержание производственной безопасности. В банках действуют правила, установленные стандартами ЦБ, а внутренняя система не должна коммуницировать с интернетом. Соответственно, регламенты для организаций этих отраслей будут существенно отличаться.

Для компаний, работающих в сегменте малого бизнеса в сфере торговли или услуг, допускается применение регламента обеспечения информационной безопасности со стандартизированной структурой.

Профилактика вирусов

4.1. Регулярно проводимые профилактические работы по выявлению вирусов могут полностью исключить появление и распространение вирусов в компьютере. К основным профилактическим работам и мероприятиям относятся:

регулярная (не реже одного раза в квартал) выборочная проверка компьютеров на наличие вирусов, даже при отсутствии внешних проявлений вирусов;

проверка наличия вирусов на компьютере, вернувшихся с ремонта (в том числе гарантийного) в сторонних организациях;

системные дискеты и дискеты с наиболее важными программами защищаются от записи на них информации путем установки переключателя на 3-5«-дискетах в положение только чтения — тем самым вирусы не смогут проникнуть на дискеты;

4.2. Регулярную выборочную проверку наличия вирусов выполняет сотрудник Управления информационных технологий.

4.3. При обнаружении вирусов на компьютере, работающем в локальной сети, проверке подлежат все компьютеры, включенные в эту сеть и работающие с общими данными и программным обеспечением.

4.4. Создание резервной копии программного продукта выполняет сотрудник Управления информационных технологий, ответственный за внедрение этого программного продукта.

4.5. Проверку всех поступающих и купленных программ выполняет Управление информационных технологий.

История сканирования и угрозы, добавленные в карантин

По умолчанию многие зараженные объекты перемещаются в карантин — защищенную папку, угрозы в которой не могут нанести вред системе. Защитник Windows автоматически удаляет обнаруженные файлы из карантина после трех месяцев.

Откройте меню Пуск, нажав клавиатурное сочетание Windows + S , введите Защитник и выберите ссылку Центр безопасности Защитника Windows.

Нажмите кнопку Защита от вирусов и угроз, а затем нажмите кнопку Журнал сканирования.

Если на устройстве остаются обнаруженные угрозы нажмите кнопку Запуск действий , чтобы добавить опасные объекты в карантин. Потом нажмите ссылку Посмотреть журнал полностью .

В противном случае (если в системе не обнаружены угрозы) сразу нажмите ссылку Посмотреть журнал полностью .

Обратите внимание, что Центр безопасности Защитника Windows всегда показывает сообщение “Угроз нет” во всех секциях экрана “Журнал сканирование” даже если на компьютере были обнаружены вредоносные программы или, произошла их очистка. Единственное исключение — когда обнаруженные угрозы еще не были удалены.

Если вы хотите узнать, какие файлы были добавлены в карантин, вы можете нажать по элементу списка или использовать ссылку Показать подробности . Кнопка Очистить журнал применяется ко всем секциям Журнала сканирования — она очищает список угроз в карантине и список разрешенных угроз навсегда.

Защитить пользовательские аккаунты

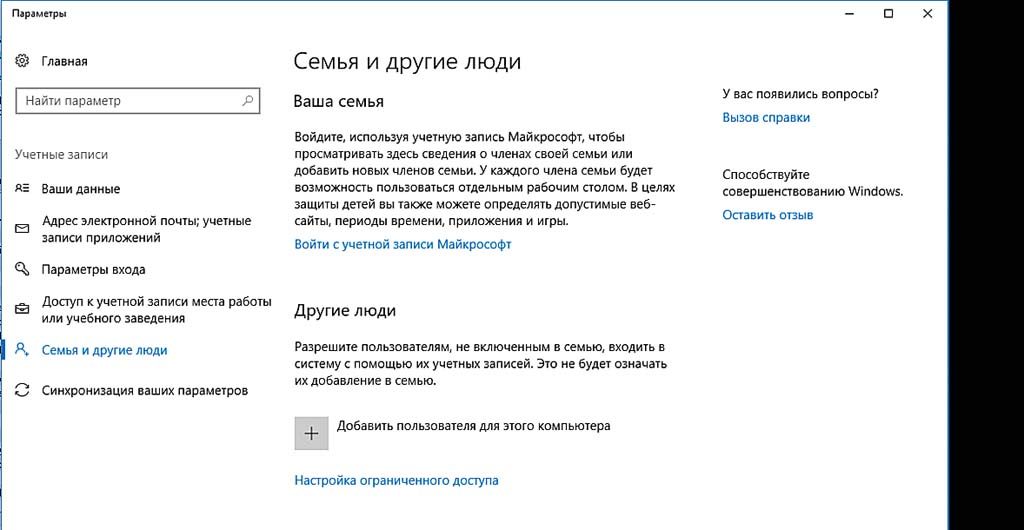

Множество уязвимостей остаются неиспользованными хакерами только потому, что работа на компьютере осуществляется из-под стандартного аккаунта с ограниченными правами. Таким образом, для повседневных задач вам также следует настроить такую учетную запись. В Windows 7 это осуществляется через Панель управления и пункт «Добавление и удаление учетных записей пользователя». В «десятке» щелкните по «Параметрам» и «Учетным записям», а далее выберите пункт «Семья и другие люди».

Дома в беспроводной сети ваш уровень безопасности высок, поскольку только вы контролируете, кто имеет доступ к локальной сети, а также несете ответственность за шифрование и коды доступа. Все иначе в случае с хотспотами, например,

в отелях. Здесь Wi-Fi распределяется между посторонними пользователями, и на безопасность сетевого доступа вы не способны оказать какое-либо воздействие. Для защиты рекомендуем применять VPN (Virtual Private Network). Если вам нужно просто просмотреть сайты через точку доступа, достаточно будет встроенной VPN в последней версии браузера Opera. Установите браузер и в «Настройках» нажмите на «Безопасность». В разделе «VPN» поставьте флажок для «Включить VPN».

Процедуры утверждения

7.1. Соглашение с пользователем.

- Все пользователи ПК должны подписать Заявление о соблюдении процедур в области информационных технологий.

- Все пользователи должны получить разрешение на доступ к той части информации в локальной сети, которая будет необходима в работе. Соответственно, каждый пользователь будет осуществлять соответствующие операции на своем месте.

- Если работник покидает компанию, руководитель должен информировать об этом Главного бухгалтера Компании, для того, чтобы доступ к данным был закрыт.

7.2.1. Доступ подрядчиков к компьютерной сети.

Обезопасить личную сферу в браузере

Для защиты своей конфиденциальности в Сети существует множество способов. Для Firefox идеально подойдет расширение Privacy Settings. Установите его и настройте на «Full Privacy». После этого браузер не выдаст никакой информации о вашем поведении в Интернете.

Спасательный круг: бэкап

> Бэкапы крайне важны Резервное копирование оправдывает

себя не только после заражения вирусом. Оно отлично зарекомендовало себя и при возникновении проблем с аппаратным обеспечением. Наш совет: единожды сделайте копию всей Windows, а затем дополнительно и регулярно — бэкапы всех важных данных.> Полное архивирование Windows Windows 10 получила в наследство от «семерки» модуль «Архивирование и восстановление». С помощью него вы создадите резервную копию системы. Вы также можете воспользоваться специальными утилитами, например, True Image или Macrium Reflect.

> Защита файлов True Image и платная версия Macrium Reflect способны сделать копии определенных файлов и папок. Бесплатной альтернативой для архивирования важной информации станет программа Personal Backup.

Правила ТБ при работе на компьютере

Кратко проведя анализ действующих нормативных документов, выделим следующие правила поведения при эксплуатации компьютеров, которые будут общими для большей части компаний вне зависимости от сфер их деятельности. В этот список войдут:

- соблюдение работником и работодателем установленных режимов труда и отдыха, дающих возможность восстановления трудоспособности специалиста после нагрузок;

- соблюдение правил в ходе выполнения трудовых операций;

- меры по сохранению чистоты рабочего места;

- выполнение только тех обязанностей, которые предусмотрены должностной инструкцией сотрудника;

- использование исправных компьютеров, рекомендованных к применению в России и прошедших необходимые процедуры контроля;

- регулярный контроль за состоянием оборудования и проведение необходимого планового ремонта и технического обслуживания;

- выполнение установленных требований к организации рабочего помещения для сотрудников, работающих за компьютером;

- другие требования.

Правила оборудования рабочих мест на предприятии

Работодатель при организации труда персонала обязан обеспечить выполнение следующих условий.