Автоматический вход в систему на компьютере в домене.

Если у вас в организации используется компьютер, например для видео наблюдения, мониторинга, киоска и т.п. и он в домене, то вам наверняка захочется сделать так, что бы на нем был автоматический вход в систему. Я уже писал о том как сделать автоматический вход в систему на домашнем компьютере. Для доменного компьютера процедура будет отличаться. При этом есть нюанс, касающийся безопасности – пароль учетной записи будет храниться в открытом виде в реестре.

Если вас это не смущает, то нужно поправить реестр — запускаем regedit, и переходим в раздел HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

В нем нужно создать строковые параметры, или изменить, если такие параметры существуют:

1) DefaultUserName, в качестве значения указываем имя пользователя (без домена).

2) DefaultPassword, в качестве значения указываем пароль пользователя.

3) DefaultDomainName, в качестве значения указываем домен.

4) AutoAdminLogon, в качестве значения указываем 1.

5) AutoLogonCount, если такой параметр есть, то его нужно удалить.

После этого перезагружаем компьютер, пользователь зайдет в систему без пароля.

Коментарии

НЭТ не помогла, при запуске командной строки появляется большой хрен в виде «немогу» и отсутствие кагото файла ехе.

Спасибо большое честно спаибо

Здорово! У меня всё запустилось. Ещё добавил бесконечный цикл while, настроил тайминги и теперь этот скрипт очень выручает меня при дистанционной работе из дома :)) Большое спасибо автору!

бесполезней сайта не видал

Arakj а не статья. Особенно в первой части. Прошивка всё равно скачивается на девайс, а потом постоянно тебя поддрачивает не убиваемой иконкой в статусбаре, и таким же не убиваемым уведомлением в шторке.

Здравствуйте. Подскажите пожалуста, а как поменять сервер администрирования на Linux?

спасибо огромное

Удалите обновления в безопасности на миу 12.5.4 появится антиспам. И аон в звонилке останиться и антиспам появиться

Аноним,

После длительной возни выявил порядок действий:

1) Удаляем все, что связано с Касперским (агент, управление, центры..)

2) Перезагружаем и устанавливаем последнюю версию «Агента».

3) После установки проверяем, политики должны исчезнуть и все кнопки становятся активны.

4) Запускаем безопасный режим (выполнение перезагрузки при зажатой кнопке «шифт») и заходим в реестр:

HKEY_LOCAL_MACHINESOFTWAREWow6432NodeKasperskyLabprotectedKES10settings

вносим изменения в параметры EnablePswrdProtect и OPEP.

EnablePswrdProtect — меняем 1 на 0.

OPEP — удаляем все значение.

Перезагружаемся.

5) Запускаем удаление программ и сносим старую версию, перезагружаем.

6) После ставим новую версию, игнорируя импорт настроек старой версии.

Всё!

спасибо!

помогло

Добрый день. Хотел спросить где можно скачать как раз версию 1.1.5.0. Так как аналогичная проблема в 6 миссии.

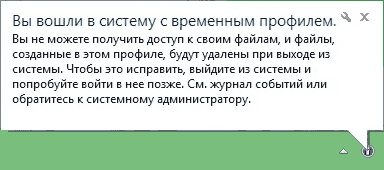

Исправление входа с временным профилем в Windows 7

По сути, это вариация способов, описанных выше, и, более того данный вариант должен сработать и для 10-ки, но опишу его отдельно:

- Войдите в систему под учетной записью администратора, отличающейся от той учетной записи, в которой есть проблема (например, под учеткой «Администратор» без пароля)

- Сохраните все данные из папки проблемного пользователя в другую папку (или переименуйте ее). Эта папка находится в C:Пользователи (Users) Имя_пользователя

- Запустите редактор реестра и перейдите к разделу HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion ProfileList

- Удалите в нем подраздел, заканчивающийся на .bak

- Закройте редактор реестра, перезагрузите компьютер и зайдите под учетной записью, с которой была проблема.

В описанном способе снова будет создана папка пользователя и соответствующая запись в реестре Windows 7. Из папки, в которую вы ранее копировали данные пользователя, вы можете вернуть их во вновь созданную папку, чтобы они оказались на своих местах.

Если же вдруг способы, описанные выше, не смогли помочь — оставляйте комментарий с описанием ситуации, постараюсь помочь.

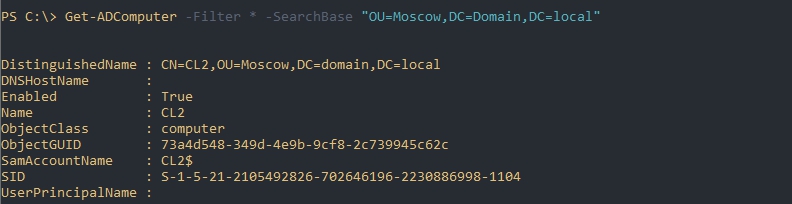

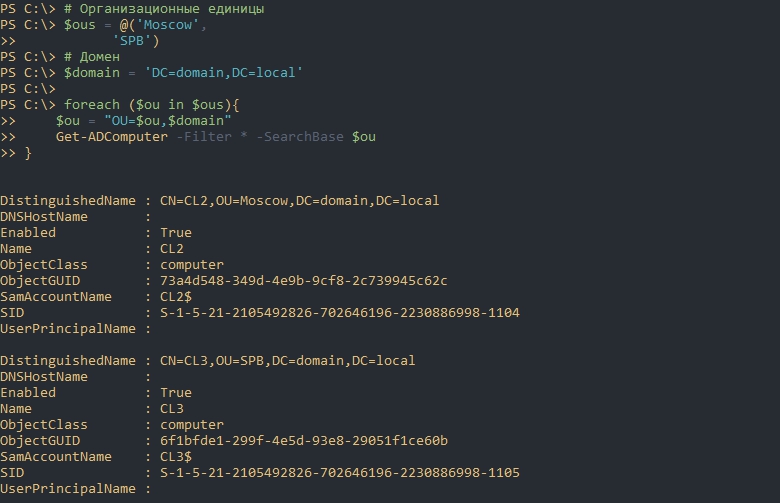

Получение компьютеров из определенных OU

Для работы с организационными единицами есть параметр -SearchBase. Мой домен контроллер называется «domain.local», а организационная единица «Moscow», следовательно, заполненный параметр будет выглядеть так:

Вместе с командой это получится так:

Если у вас несколько доменов или OU, которые нужно посмотреть, можно использовать циклы и массивы:

Как создавать команды и функции в Powershell вызывать их и передавать параметры

Настройка Samba и вход в домен

Для того, чтобы войти в домен, необходимо прописать правильные настройки в файле /etc/samba/smb.conf . На данном этапе вас должны интересовать только некоторые опции из секции [global] . Ниже — пример части файла конфигурации Samba с комментариями по поводу значения важных параметров:

После того, как вы отредактируете smb.conf выполните команду

Она проверит вашу конфигурацию на ошибки и выдаст суммарную сводку о нём:

Как видно мы задали правильные параметры для того, чтобы наш компьютер стал членом домена. Теперь пора попытаться непосредственно войти в домен. Для этого введите команду:

И в случае успеха вы увидите что-то похожее на:

Используемые параметры команды net

-U username%password : Обязательный параметр, вместо username необходимо подставить имя пользователя с правами администратора домена, и указать пароль.

-D DOMAIN : DOMAIN — собственно сам домен, домен можно и не указывать, но лучше всё же это всегда делать — хуже не будет.

-S win_domain_controller : win_domain_controller , можно не указывать, но бывают случаи когда автоматически сервер не находит контроллер домена.

createcomputer=«OU/OU/…» : В AD часто используется OU (Organizational Unit), есть в корне домена OU = Office, в нем OU = Cabinet, чтобы сразу добавить в нужный можно указать так: sudo net ads join -U username createcomputer=«Office/Cabinet».

Если больше никаких сообщений нет — значит всё хорошо. Попробуйте попинговать свой компьютер по имени с другого члена домена, чтобы убедиться, что в домене всё прописалось так, как надо.

Так же можно набрать команду:

Если все хорошо, можно увидеть:

Но иногда после сообщения о присоединении к домену выдаётся ошибка наподобие 3) :

Если всё прошло без ошибок, то поздравляем, вы успешно вошли в домен! Можете заглянуть в AD и убедиться в этом. Кроме того хорошо бы проверить, что вы можете видеть ресурсы в домене. Для этого установите smbclient :

Теперь можно просматривать ресурсы компьютеров домена. Но для этого нужно иметь билет kerberos, т.е. если мы их удалили, то получаем опять через kinit (см. выше). Посмотрим какие ресурсы предоставлены в сеть компьютером workstation :

Вы должны увидеть список общих ресурсов на этом компьютере.

PC360

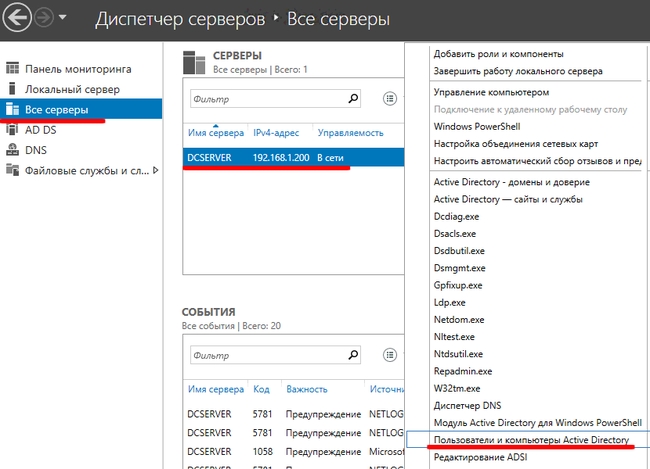

Вы находитесь здесь PC360 » Настройка ПО » Добавление компьютера и учетной записи пользователя в домен.

В диспетчере серверов контроллера домена выбираем в меню слева – Все серверы. Видим нужный контроллер домена, в нашем случае это DCSERVER. Нажимаем на него правой кнопкой мыши. В открывшемся меню выбираем пункт – Пользователи и компьютеры Active Directory.

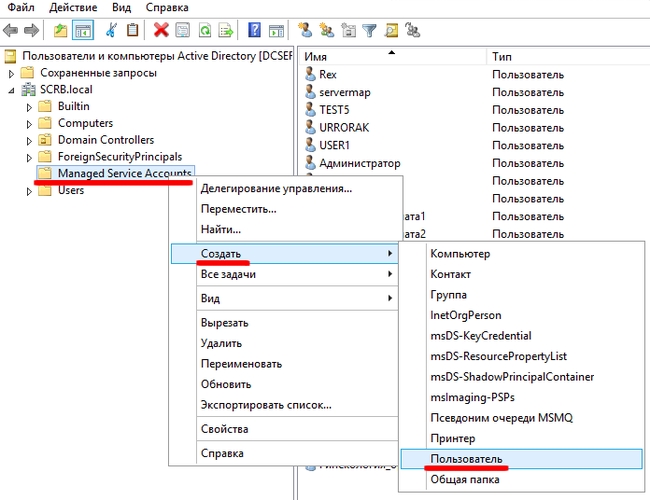

В открывшейся оснастке Пользователи и компьютеры Active Directory [DCSERVER] выбираем Managed Service Accounts правой кнопкой мыши. В раскрывшемся меню выбираем пункт «Создать» в следующем выпадающем меню выбираем пункт «Пользователь»

Можно создавать пользователей в директории Users, но у нас так сложилось, что все пользователи именно в Managed Service Accounts (MSA управляемые учетные записи служб), в этом есть некоторые преимущества. Процесс создания в MSA и в Users аналогичен.

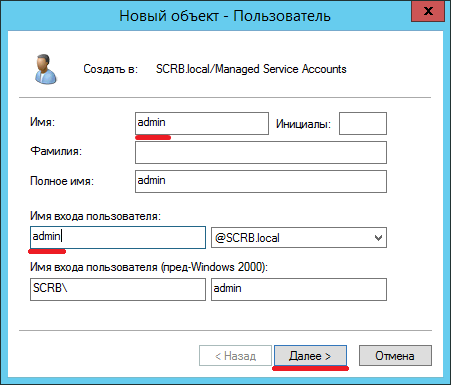

В открывшемся окне создания пользователя вводим имя – создадим например пользователя admin, нажимаем >> Далее.

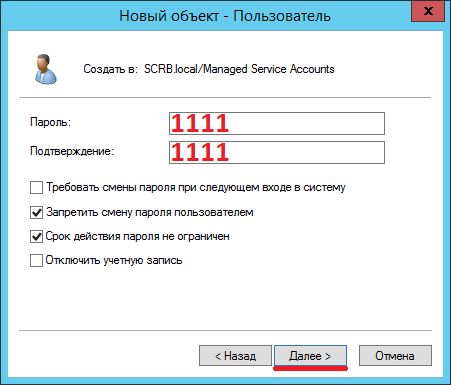

Создаем пароль для пользователя, галочки как на скриншоте ниже, >> Далее.

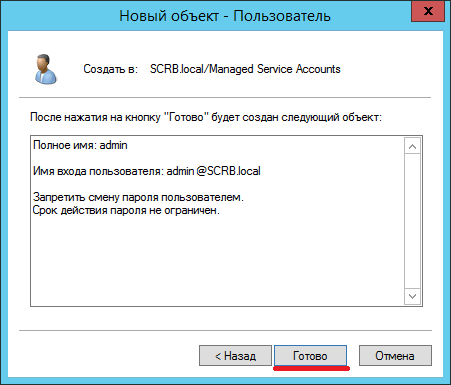

Подтверждаем создание, нажав кнопку «Готово».

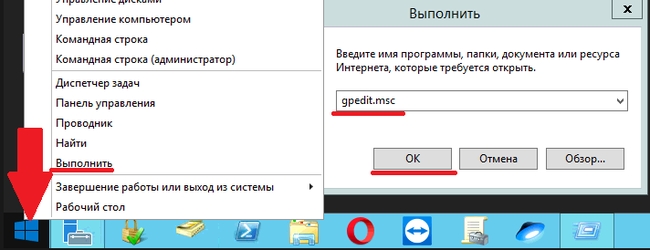

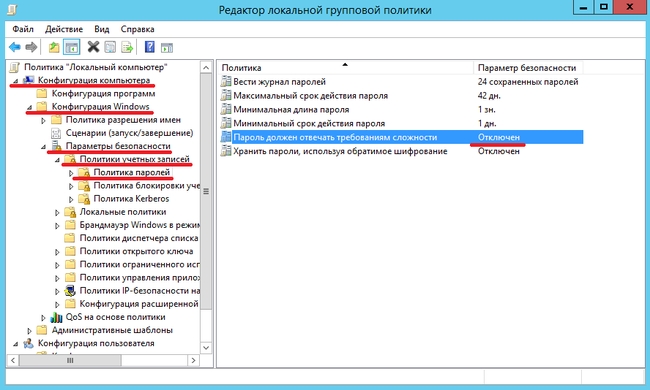

Чтоб можно было создавать простые пароли пользователям, включаем эту возможность в редакторе локальной групповой политики. Правой кнопкой мыши на кнопку «Пуск», выбираем «Выполнить», пишем gpedit.msc, ОК. (или WIN+R >> gpedit.msc >> ENTER)

Когда все заработает усложняем пароль. Он должен состоять из букв разного регистра, цифр и спец.символов.

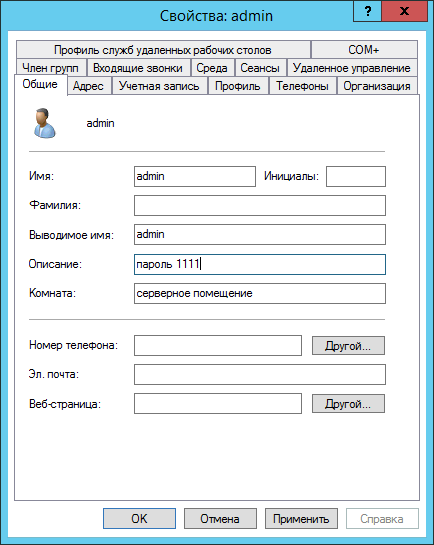

Нажав правой кнопкой на созданного пользователя, можно отредактировать его свойства, например, добавить описание.

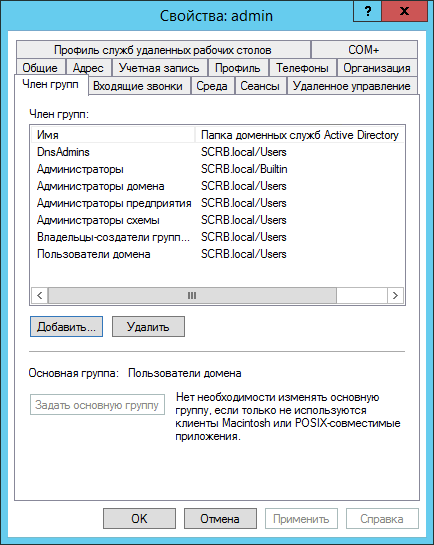

Чтоб admin мог сам добавлять пользователей в домен, и в общем то быть Администратором в сети я добавил его во все группы администраторов. Для обычных пользователей этого делать не нужно.

Еще одного пользователя, с аналогичными параметрами можно создать методом копирования (ПКМ на пользователя, копировать).

Если структура организации достаточно большая, то в корне домена можно создавать OU (Organizational Units) для удобного управления пользователями.

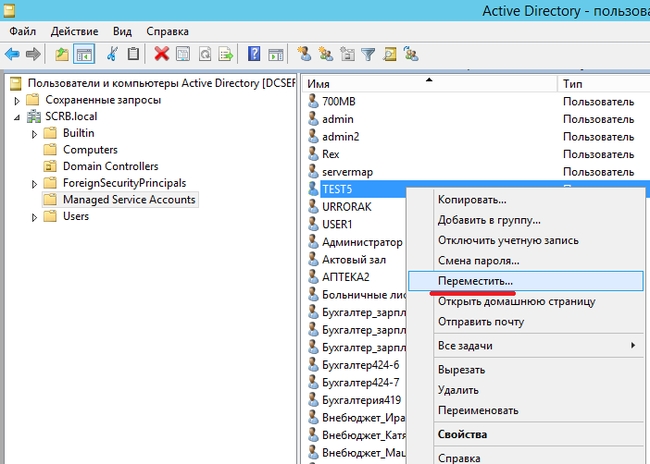

Если есть необходимость переместить учетную запись в другую директорию, например из ManagedServiceAccounts в Users, то нажимаем правой кнопкой мыши на требуемого пользователя, в нашем случае это TEST5 и выбираем строчку «Переместить».

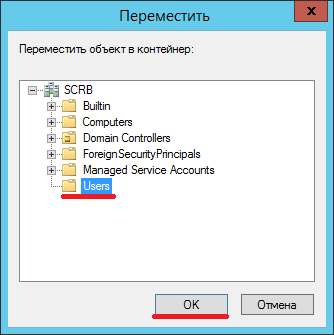

Далее откроется окошко, в котором выбираем место назначения, выберем Users, >>OK.

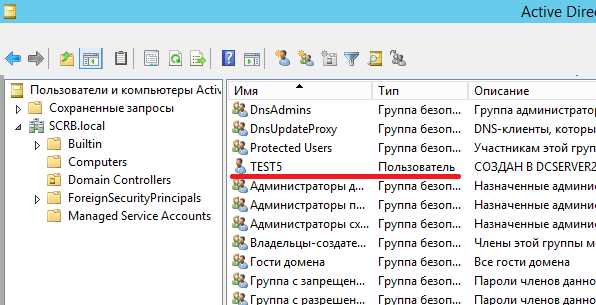

Проверим папку Users – пользователь уже там.

Переходим к добавлению компьютера в домен.

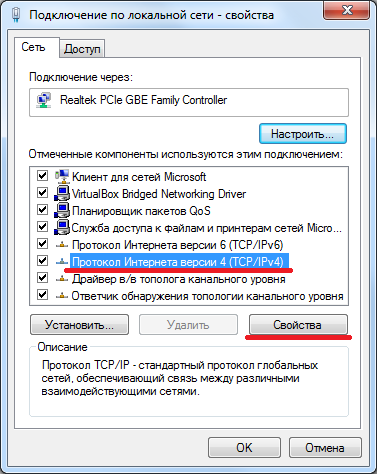

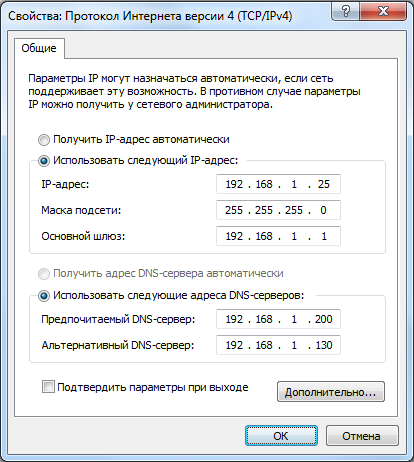

У нас в сети статическая IP-адресация, по этому в добавляемом компьютере первым делом меняем сетевые настройки. Переходим по пути: Панель управленияСеть и ИнтернетЦентр управления сетями и общим доступом. В настройках соединения изменяем протокол Интернета версии 4(TCP/IPv4) нажав на кнопку «Свойства».

Изменяем данные как на картинке ниже.

IP-адрес: 192.168.1.25 (адрес компьютера)

Маска подсети: 255.255.255.0

Основной шлюз: 192.168.1.1 (шлюз модема или фаервола)

Предпочитаемый DNS-сервер: 192.168.1.200 (IP-адрес контроллера домена).

Альтернативный DNS-сервер: 192.168.1.130 (IP-адрес резервного контроллера домена).

Применяем настройки, нажав кнопку «ОК».

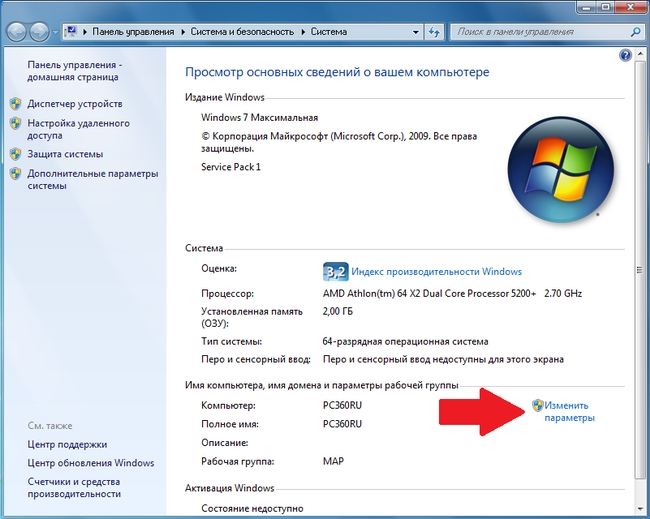

В панели управления переходим по пути: Панель управленияСистема и безопасностьСистема. Нажимаем на ссылку – «Изменить параметры».

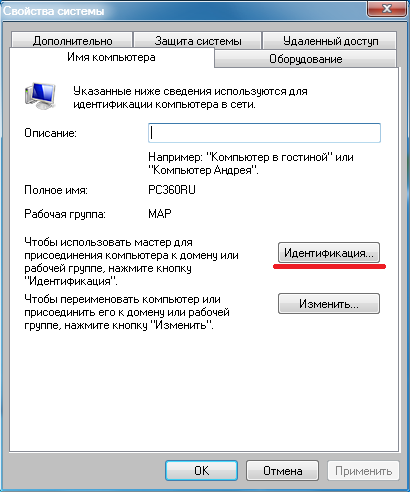

Предлагается два варианта, нажмем первый – идентификация.

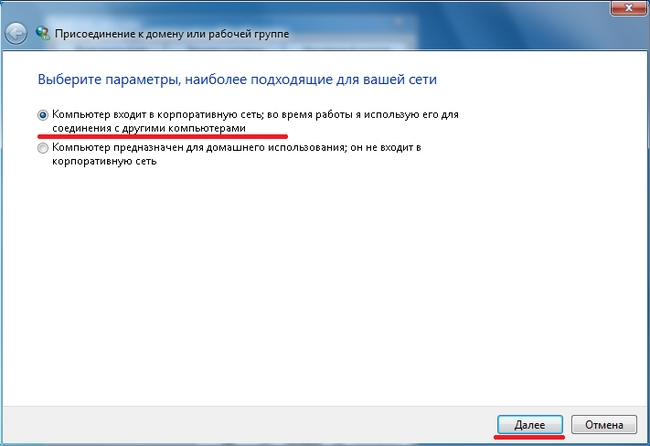

Откроется мастер присоединения компьютера к сети или домену. Выбираем первый пункт: Компьютер входит в корпоративную сеть; во время работы я использую его для соединения с другими компьютерами. Нажимаем >>Далее.

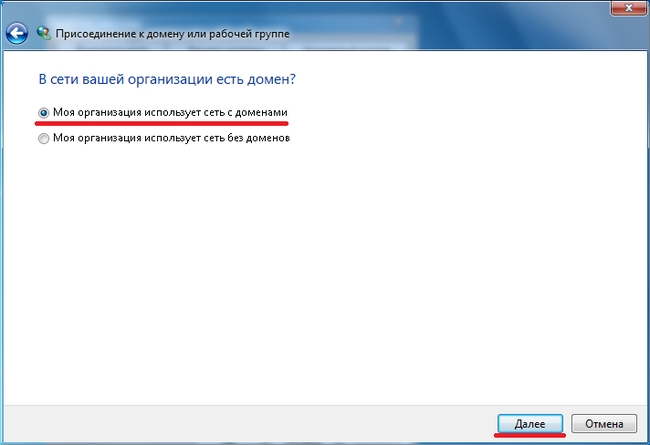

На следующем шаге выбираем первый пункт: Моя организация использует сеть с доменами. >>Далее.

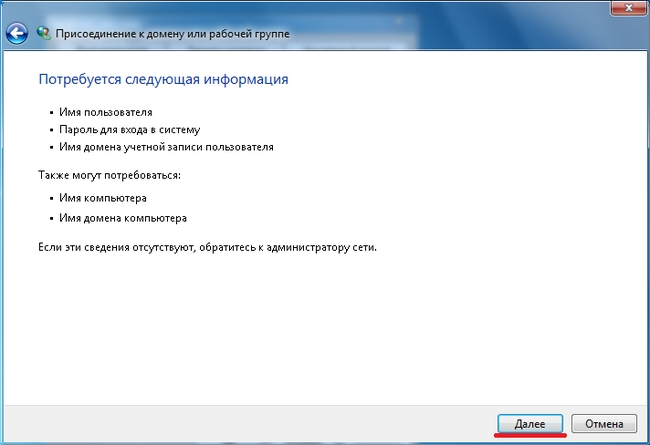

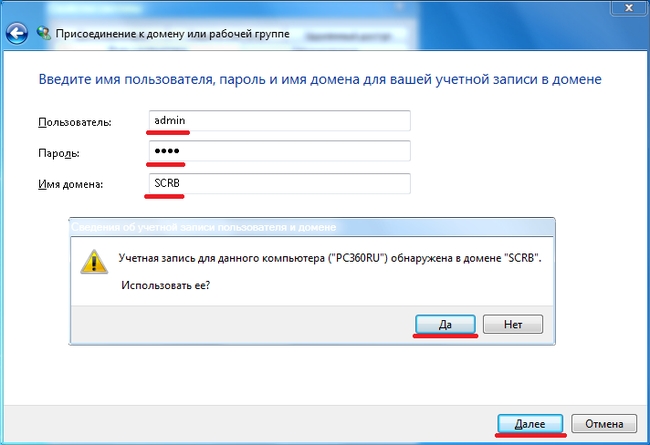

Вводим учетные данные созданного ранее пользователя.

Если компьютер ранее не был в домене то мастер предложит написать имя, под которым он будет известен в домене (фактически на этом шаге можно переименовать компьютер). >>Далее

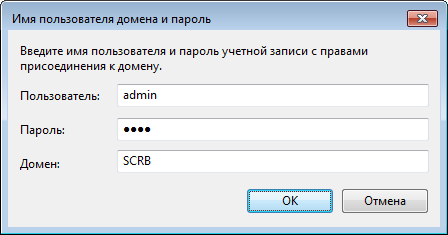

Если пользователь не имеет прав на присоединение компьютера к домену, то откроется окно, в котором нужно указать данные, того кому разрешено.

Иногда может возникнуть ситуация, когда ПК «не видит» домен. В этом случае нужно написать постфикс .local после названия домена (например SCRB.local)

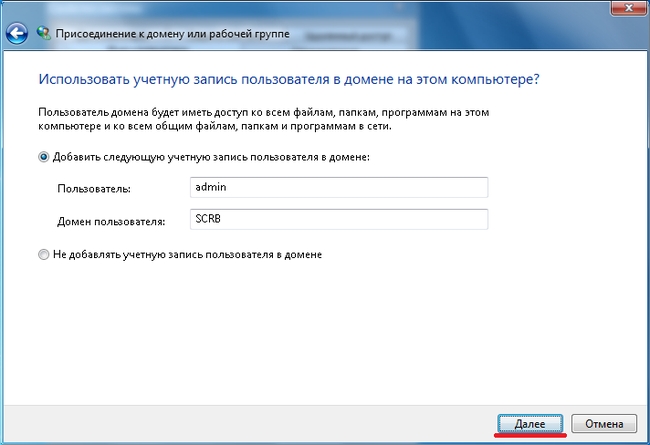

В следующем окне, выбирая пункт: Добавить следующую учетную запись пользователя в домене, подразумевается – в этом компьютере. Если это окно открылось и не появились какие-нибудь ошибки, то можно считать, что компьютер зарегистрирован в домене.

Если указать Не добавлять учетную запись пользователя в домене (на компьютере), то это можно сделать позже, в настройках учетных записей пользователей панели управления. >> Далее.

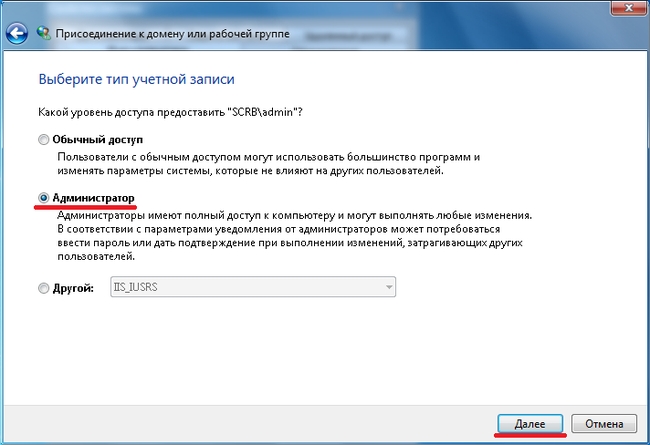

Так как мне нужно установить программы на этот новый компьютер, я устанавливаю доступ администратора для учетной записи admin на этом компьютере.

Можно выполнить идентификацию с учетной записью того пользователя, который затем будет работать на этом компьютере, установить ей права администратора, настроить программы и затем установить обычный доступ. Чаще всего так и делается.

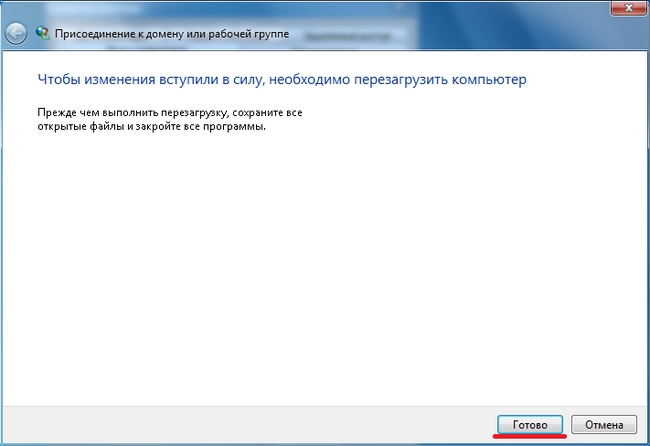

Нажимаем кнопку «Готово».

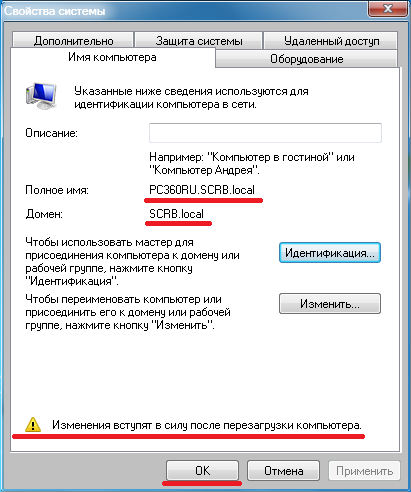

Видим, что имя и домен уже изменились, но изменения вступят в силу после перезагрузки. Перезагружаем компьютер.

После перезагрузки появится надпись нажать CTRL+ALT+DELETE и затем вход в учетную запись, которую мы только что добавили.

Компьютер добавлен в домен. На контроллере домена в списке компьютеров он тоже появился. Отключить нажатие CTRL+ALT+DELETE можно (но не нужно) в настройках учетных записей пользователей панели управления или в локальной политике безопасности.

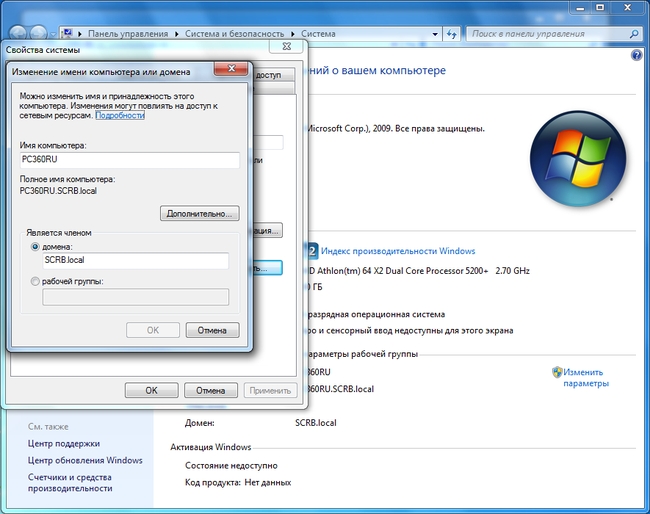

Добавление в домен можно выполнить без использования мастера. В свойствах системы нужно нажать кнопку «Изменить» (чуть ниже кнопки «Идентификация»). В открывшемся окне указать имя ПК и домен. Затем указать учетную запись с правом присоединения к домену и перезагрузить ПК.

Организовывать доменную сеть выгодно, потому, что она обладает рядом преимуществ и гибкой системой настроек в сравнении с обычной сетью. Например, можно создать сетевые папки с доступом только для определенных пользователей, через политики на контроллере домена задавать различные права и настройки для ПО и пользователей сети, блокировать учетные записи и тп.