HackWare.ru

В предыдущей статье я показал, как установить Python на Windows. Я упомянул, что благодаря Python можно запускать программы и скрипты работу с которыми я показываю в Kali Linux или в другом дистрибутиве Linux. В этой статье я продемонстрирую, как можно использовать Python на Windows, запуская утилиты, с помощью которых можно узнать о других устройствах в локальной сети, выполнить начальный сбор информации о веб-приложениях и найти пользователей на популярных сайтах и даже выполнить некоторые простые атаки.

Всё это мы будем делать на примере Habu — набора разнообразных инструментов.

Программы Habu написаны на Python, поэтому могут работать как на Linux, так и на Windows. Причём особый интерес эти утилиты представляют именно для пользователей Windows, поскольку на этой операционной системе для них отсутствуют альтернативы. По этой причине я буду показывать работу этих программ именно в Windows.

Начать нужно с установки Python и PIP на Windows. Затем выполните команду:

Как можно увидеть, было установлено много зависимостей.

Для работы некоторых функций (например, для трассировки) нужна установленная программа Winpcap или Npcap. Подробности об этих программах и для чего они нужны, вы можете прочитать в начале статьи «Взлом Wi-Fi без пользователей в Windows (с использованием Wireshark и Npcap для захвата PMKID)».

Вы можете установить отдельно Npcap или более старый вариант Winpcap, но ещё одним вариантом является установка Wireshark в Windows, которая поставляется с Npcap. Если вас интересуют вопросы исследования сети, тестирования на проникновение, то вам пригодится программа Wireshark, установите её.

Для обновления Habu и всех зависимостей, просто выполните команду установки ещё раз — если будут найдены новые версии пакетов, то они будут обновлены:

Теперь приступим к знакомству с утилитами Habu — их много, более 70, полный их список, а также опции, вы найдёте на странице https://kali.tools/?p=5172. В этой статье я отобрал самые интересные из этих утилит.

Графические способы поиска всех занятых lP-адресов в локалке

Для Windows

Для операционной системы Windows есть очень много программ: начиная от маленьких сканеров как Advanced IP Scanner, до больших сетевых сканеров угроз безопасности таких как XSpider. Последний для нашей задачи хоть и подходит, но его функционал избыточен и сетевой сканер в нем – это малая и не основная часть.

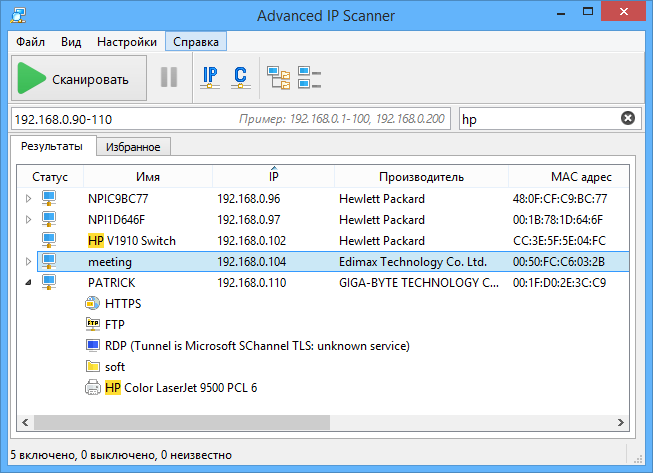

Для простого поиска всех адресов в сети нужно использовать Advanced IP Scanner от компании Radmin. Это бесплатный инструмент, который Вам поможет в поиске используемых IP-адресов.

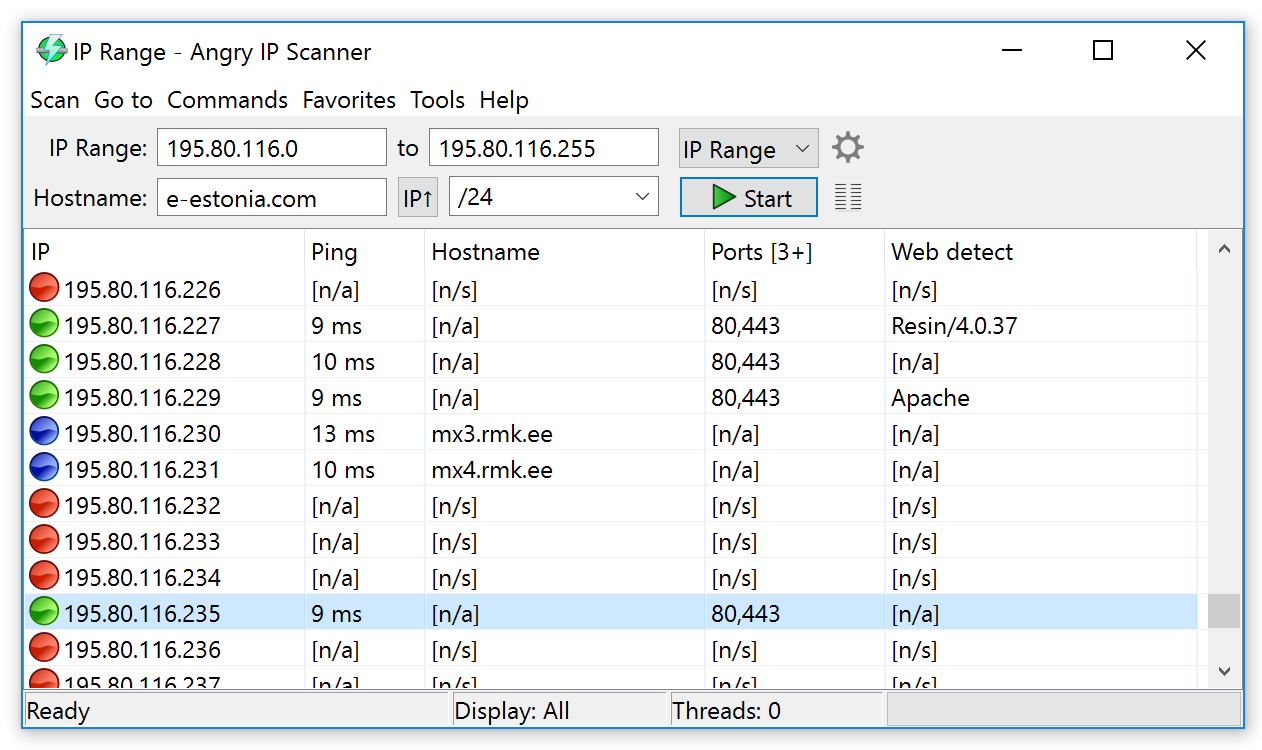

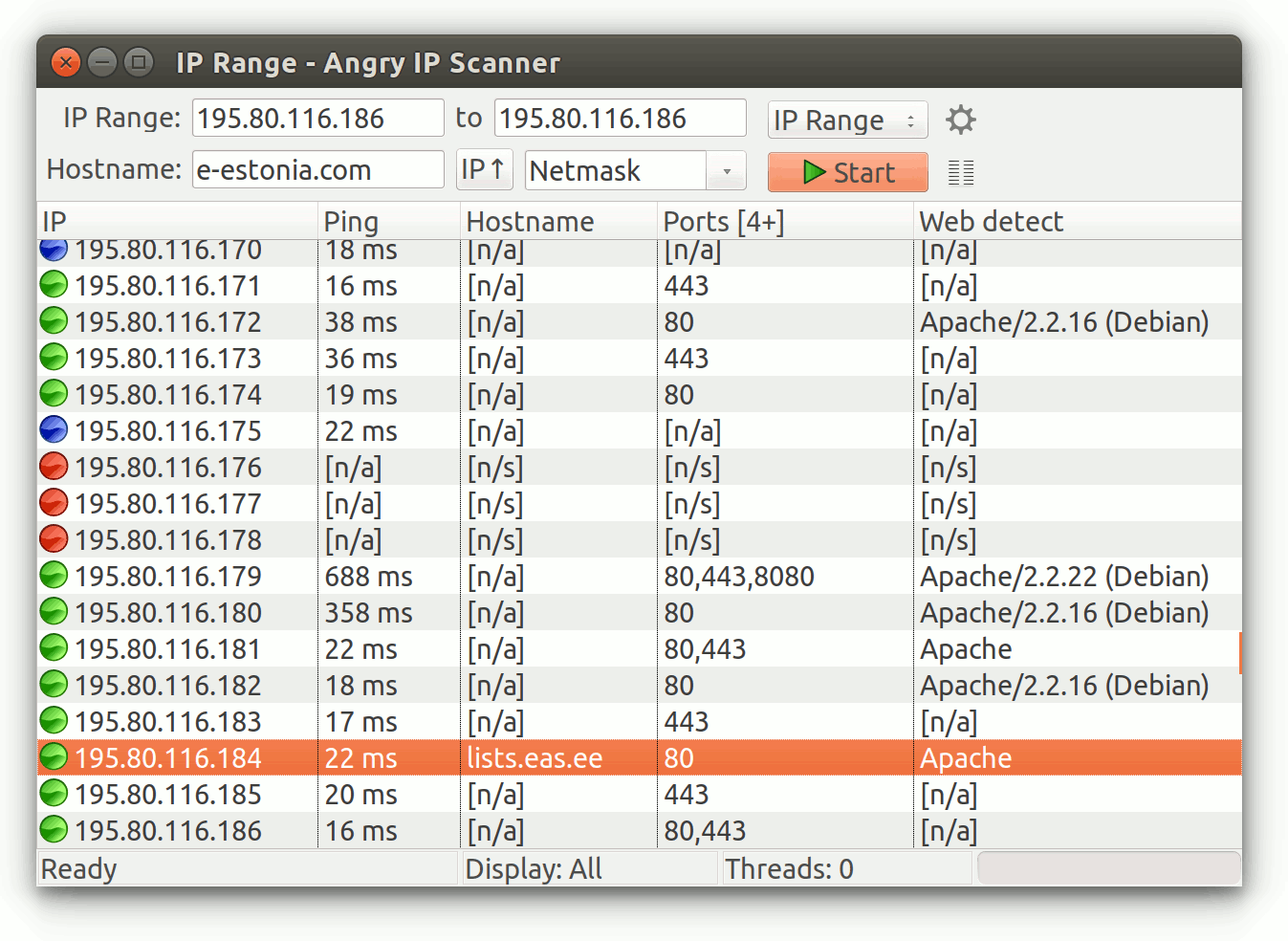

Вы также можете воспользоваться Angry IP Scanner Версия этой программы есть и для Linux и для Windows.

Есть еще много аналогов, к примеру LanScope, Network Scanner от LizardSystems и т.д.

Для Linux Mint, Ubuntu и Debian

Для Linux есть графический сканер Angry IP Scanner.

И еще есть Nmap с графической оболочкой Zenmap, о котором речь пойдет ниже.

Colasoft Capsa Free

Этот бесплатный анализатор трафика локальной сети позволяет идентифицировать и отслеживать более 300 сетевых протоколов, и позволяет создавать настраиваемые отчеты. Он включает в себя мониторинг электронной почты и диаграммы последовательности TCP-синхронизации , все это собрано в одной настраиваемой панели.

Другие функции включают в себя анализ безопасности сети. Например, отслеживание DoS/DDoS-атак , активности червей и обнаружение ARP-атак . А также декодирование пакетов и отображение информации, статистические данные о каждом хосте в сети, контроль обмена пакетами и реконструкция потока. Capsa Free поддерживает все 32-битные и 64-битные версии Windows XP .

Минимальные системные требования для установки: 2 Гб оперативной памяти и процессор 2,8 ГГц. У вас также должно быть соединение с интернет по сети Ethernet ( совместимой с NDIS 3 или выше ), Fast Ethernet или Gigabit с драйвером со смешанным режимом. Он позволяет пассивно фиксировать все пакеты, передаваемые по Ethernet-кабелю .

PRTG — Paessler Router Traffic Grapher 16.4.27.6845

- Windows / Ping, trace, whois / Сканеры, сниферы / Мониторинг

- warezon

- 135

- 27-10-2016, 13:41

- 0

Название: PRTG — Paessler Router Traffic Grapher 16.4.27.6845 Размер: 179,77 mb Разработчик: Paessler Операционка: Windows 10, 8, 7, Vista, XP Язык интерфейса: Eng Дата: 27-10-2016, 13:41

PRTG — Paessler Router Traffic Grapher — бесплатная и полезная программа с помощью которой вы сможете мониторить сетевой трафик в ОС Windows. Данная программа обладает интуитивно простым и понятным интерфейсом, а также поддерживается работа в режиме реального времени. Также PRTG обладает.

Динамические или статические адреса

Метод динамической адресации требует намного больше оборудования, чем метод статического распределения адресов. Однако это проще автоматизировать, чем метод статического адреса. Если у вас небольшая сеть, вы можете легко использовать статический метод. Однако автоматизация, доступная в системе DHCP, делает ее более привлекательной для администраторов крупных сетей..

Сети используют имена хостов, а также IP-адреса для идентификации устройств. В системе динамических адресов имя хоста остается прежним, но связанный с ним IP-адрес будет часто меняться. Из-за изменения адреса необходимо автоматизировать сопоставление имен хостов и IP-адресов, хранящихся в ваших сетях. Сервер доменных имен. Итак, динамическая адресация требует средств автоматизации. С другой стороны, необходимость вручную назначать адрес для каждого компьютера, мобильного устройства и принтера, подключенных к сети, может стать очень много времени у администраторов крупных сетей.

По мере роста малой сети запись распределения IP-адресов должна строго контролироваться.. Любые ошибки в списке назначенных адресов могут привести к сетевым катастрофам.. Итак, вам понадобятся инструменты, помогающие отслеживать распределение IP-адресов даже в небольших сетях..

Полноценная система динамической адресации нуждается в трех элементах, которые обобщены аббревиатурой «DDI.Два D в этой аббревиатуре представляют DNS и DHCP; «Я» означает Управление IP-адресами, который часто сокращается до ИГУМ. Это трио необходимо, потому что DNS-сервер должен обновляться всякий раз, когда DHCP-сервер назначает новый адрес. Диспетчер IP-адресов необходим для проверки адресов, которые в данный момент находятся в сети, и сопоставления текущего состояния с записями на сервере DHCP..

Интуитивно понятные функции и удобный интерфейс для начинающих.

Программное обеспечение windows advanced ip scanner, в некотором роде похожее на камеру типа «наведи и снимай», может находить ПК и показывать их доступные ресурсы для уверенного майнинга простым нажатием некоторой кнопки. Приятным бонусом является ценник, прикрепленный к этому инструменту, который равен нолю долларов, поэтому нет необходимости платить деньги, так как вы получите быструю и мощную утилиту для сканирования сети для майнинга криптовалют совершенно бесплатно не вкладывая в это дополнительные деньги

Приложение устанавливается довольно быстро, так что вы сможете за пару минут познакомиться с удобным интерфейсом. Как только вы нажмете кнопку «Сканировать», результаты начнут поступать, что позволит вам в режиме реального времени просматривать ход выполнения этой задачи.

Сканирование IP-адресов

сли говорить о механизмах, которые используются в утилитах сканирования IP-адресов, то, как правило, речь идет о рассылке широковещательных пакетов ICMP. Утилиты отправляют пакеты типа ICMP ECHO по указанному IP-адресу и ожидают ответного пакета ICMP ECHO_REPLY. Получение такого пакета означает, что в данный момент компьютер подключен к сети по указанному IP-адресу.

Рассматривая возможности протокола ICMP для сбора информации о сети, следует отметить, что прослушивание при помощи утилиты ping и ей подобных это всего лишь верхушка айсберга. Обмениваясь ICMP-пакетами с каким-либо узлом сети, можно получить куда более ценную информацию о сети, нежели констатация факта подключения узла к сети по заданному IP-адресу.

Здесь возникает закономерный вопрос: можно ли защититься от такого рода сканирования? Собственно, все, что для этого нужно, это заблокировать ответы на ICMP-запросы. Именно такой подход зачастую используется системными администраторами, которые заботятся о безопасности своих сетей. Однако, несмотря на блокировку пакетов ICMP, существуют и другие методы, позволяющие определить, подключен ли данный узел к сети.

В тех случаях, когда обмен данными по протоколу ICMP заблокирован, используется метод сканирования портов (port scanning). Просканировав стандартные порты каждого потенциального IP-адреса сети, можно определить, какие узлы подключены к сети. Если порт открыт (opened port) или находится в режиме ожидания (listening mode), это значит, что по данному IP-адресу имеется компьютер, подключенный к сети.

Прослушивание сети методом сканирования портов относится к разряду так называемого TCP-прослушивания.

Защита от сканирования IP-адресов

Поскольку несанкционированное прослушивание сети в лучшем случае вызывает раздражение у системных администраторов, существуют соответствующие контрмеры, которые способны как выявить факт самого прослушивания, так и заблокировать прохождение пакетов, передаваемых при ping-прослушивании.

Как уже отмечалось, ICMP- и TCP-прослушивание это общепринятые методы исследования сети перед непосредственной попыткой проникновения. Поэтому выявление факта прослушивания очень важно с точки зрения возможности получения информации о потенциальном месте проникновения и источнике угрозы.

Впрочем, получить возможность своевременного обнаружения факта прослушивания сети еще не значит решить проблему. Не менее важно в этом случае уметь предотвратить возможность прослушивания сети. Первый шаг в этом направлении оценить, насколько важен обмен данными по протоколу ICMP между узлами конкретной локальной сети. Имеется множество разнообразных типов пакетов ICMP, и упоминавшиеся выше пакеты ICMP ECHO и ICMP ECHO_REPLY всего два из них. В большинстве случаев нет никакой необходимости разрешать обмен данными между узлами сети и Интернетом с использованием всех имеющихся типов пакетов. Практически все современные брандмауэры (как аппаратные, так и программные) обладают возможностью отфильтровывать пакеты ICMP. Поэтому, если в силу ряда причин невозможно полностью блокировать все типы сообщений ICMP, следует обязательно заблокировать те типы сообщений, которые не требуются для нормального функционирования сети. К примеру, если в корпоративной сети имеется сервер, размещенный в демилитаризованной зоне (DMZ-зона), то для нормального функционирования сервера вполне достаточно разрешить ICMP-сообщения типа ECHO_REPLY, HOST UNREACABLE и TIME EXCEEDED. Кроме того, во многих случаях брандмауэры позволяют создавать список IP-адресов, по которым разрешен обмен сообщениями по протоколу ICMP. В этом случае можно разрешить обмен сообщениями ICMP только в провайдером Интернета. Это, с одной стороны, позволит провайдеру производить диагностику соединения, а с другой затруднит несанкционированное прослушивание сети.

Следует всегда помнить, что, несмотря на все удобство протокола ICMP для диагностирования сетевых проблем, он может с успехом использоваться и для создания этих самых проблем. Разрешив неограниченный доступ в сеть по протоколу ICMP, вы тем самым позволите хакерам реализовать нападение типа DoS.

Как провести сканирование скорости

Первый параметр, который стоит просмотреть на предмет ошибок, — это скорость передачи данных. Если при обмене пакетами информации в ЛС происходят сбои, замедления потери команд, то налицо нарушение протоколов или конфликт адресов. В таких случаях стоит начинать искать неполадку. Просмотреть информацию о скорости передачи данных можно через «Командную строку» или стороннее ПО.

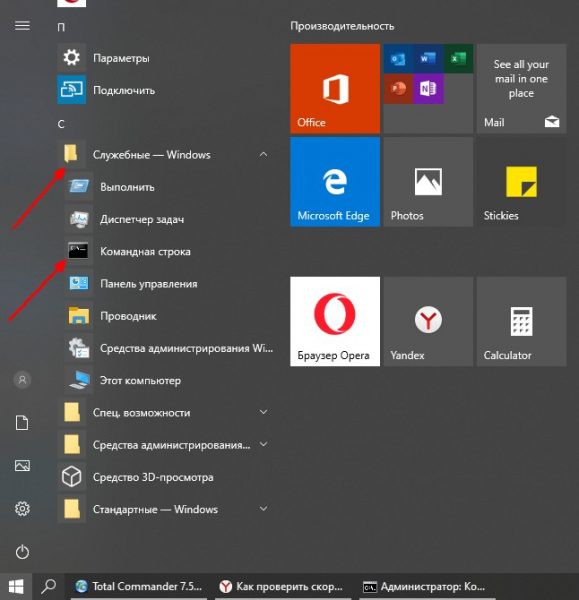

С помощью «Командной строки»

Терминал «Командной строки» — уникальный инструмент для управления компьютером и вывода необходимой информации пользователю. Консоль также может помочь с АЛС, в частности вывести отчёт о скорости доступа в ЛС:

-

Чтобы запустить «Командную строку», открываем меню «Пуск», переходим в папку «Служебные» и кликаем по иконке «Командная строка».

Через меню «Пуск» открываем консоль «Командной строки»

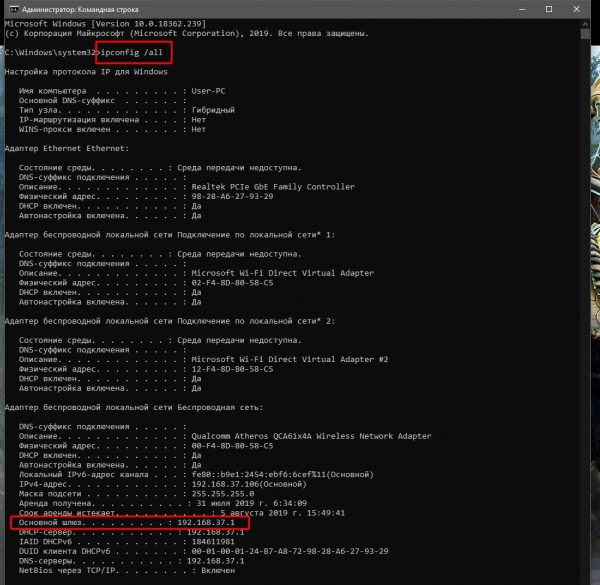

Прописываем команду ipconfig /all и находим основной шлюз компьютера

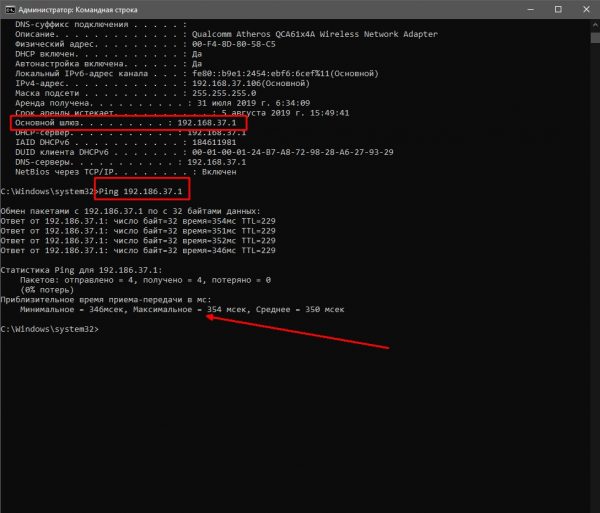

Через команду Ping основного шлюза узнаём скорость обмена данных с роутером

Если максимальное значение будет больше 1500 мсек даже в беспроводной сети, имеет смысл провести анализ трафика, а также проверить каждый компьютер на наличие вредоносного ПО антивирусными программами.

С помощью сторонних программ

Не только с помощью «Командной строки» можно узнать скорость внутри ЛС. Существуют дополнительные инструменты в виде сторонних программ. По интернету их гуляет огромное количество и большинство схожи между собой как по интерфейсу, так и по выводимым данным. Одной из таких утилит является LAN Speed Test. Утилита на должном уровне справляется с анализом скорости, имеет простой и понятный интерфейс.

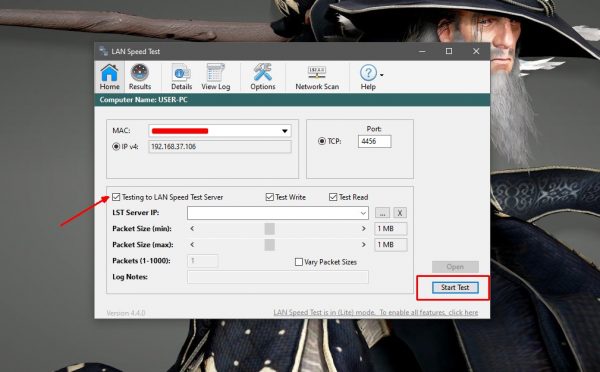

- Скачиваем, устанавливаем и запускаем программу.

- На главной странице приложения нажимаем кнопку Start Test.

В интерфейсе программы LAN Speed Test нажимаем кнопку Start Test

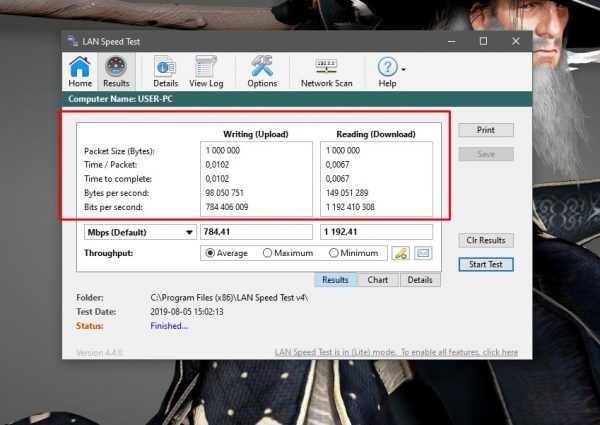

Данные о скорости в сети выводятся в виде таблицы

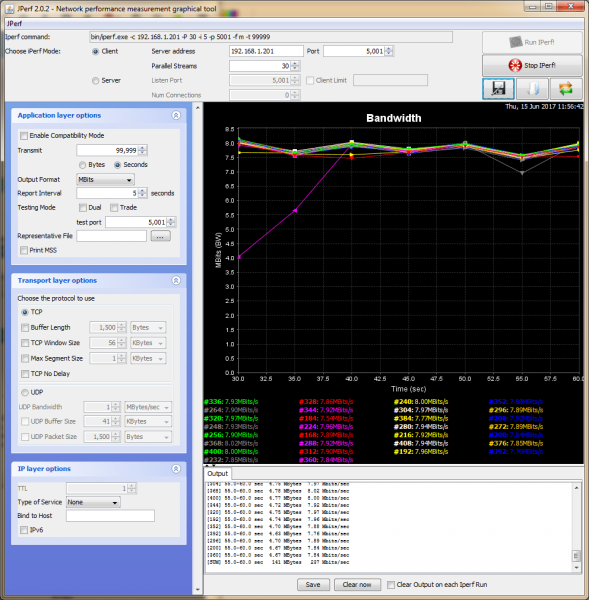

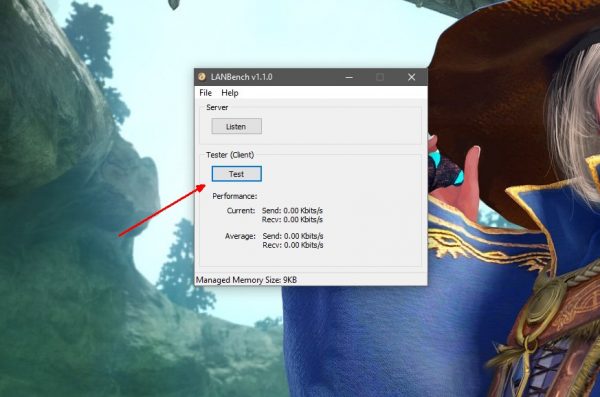

Также для анализа можно использовать другие утилиты, к примеру, Iperf или LAN Bench.

Первая весьма полезная для домашней и небольшой корпоративной сети. Приложение можно установить на все машины и следить за пингом. Оно весьма полезно, так как может производить мониторинг и вести записи продолжительное время.

Iperf — это программа для слежки за пингом и выявления небольших неполадок в ЛС

LAN Bench — это минималистическая утилита, похожая на LAN Speed Test. Ею очень легко мониторить скорость и пинг в сети, достаточно открыть интерфейс и нажать кнопку Test. Ниже сразу начнут появляться результаты.

LAN Bench — это простейшая утилита для оценки скорости ЛС

Сканирование сети на ip адреса

После установки программы мы щелкаем по значку «Advanced IP Scanner».

В результате запуска мы видим, как откроется рабочее окно программы.

Далее все просто: нажимаем на кнопку «IP» (определяет подсеть этого компьютера), после чего нажимаем на кнопку «Сканировать» и через несколько минут видим результат.

Как видите, сканирование нам показало не только IP оборудования, но также имя производителя и mac адреса — то есть полную информацию о сети.

Но не всегда у нас бывает доступ к компьютерам локальной сети: в таком случае приходится пользоваться смартфоном, в моем случае это смартфон на базе андроид. Скачиваем программу сетевого сканера (например, у меня Network IP scanner). И после запуска нажимаем кнопку сканирования сети: как правило, через несколько минут видим результат сканирования сети на ip адреса.

Добавлено Июнь 28, 2017 в 08:29

Команда «arp -a» показала локальный адрес контроллера домена, адрес локальной машины на которой выполнялась команда и адрес основного шлюза. А ещё три десятка компов этой локальной сети почему-то остались не замечены…

Добавлено Июль 1, 2017 в 12:53

Первое, что сразу хочется уточнить – были ли эти 30 компьютеров активны в момент сканирования?

А также:

- компьютеры получают адреса автоматически?

- находятся ли компьютеры в одной «группе»?

- компьютеры в разных подсетях или нет?

- включено ли сетевое обнаружение?

- отключен ли фаервол?

- есть ли один известный ip адрес из этих 30, если да то пробовали пропинговать его?

- пробовали просканировать диапазон возможных адресов командами «pings» или «$ nmap»?

- пробовали воспользоваться сторонними сканерами, Advanced IP Scanner к примеру?

Возможно, вам будут полезны следующие примеры:

arp -a — отобразить все записи таблицы ARP.

arp -a 192.168.0.9 — отобразить запись, соответствующую IP-адресу 192.168.0.9

arp -a 192.168.1.158 -N 192.168.1.1 — отобразить таблицу ARP для адреса 192.168.1.158 на сетевом интерфейсе 192.168.1.1

arp -a -N 10.164.250.148 — отобразить все записи таблицы ARP на сетевом интерфейсе 10.164.250.148 .

arp -s 192.168.0.1 00-22-15-15-88-15 — добавить в таблицу ARP статическую запись, задающую соответствие IP — адреса 192.168.0.1 и MAC-адреса 00-22-15-15-88-15

arp -s 192.168.0.1 00-22-15-15-88-15 192.168.0.56 — то же самое, что и в предыдущем случае, но с указанием сетевого интерфейса, для которого выполняется добавление статической записи.

arp -d 192.168.1.1 192.168.1.56 удаление записи из таблицы ARP для IP-адреса 192.168.1.1 на сетевом интерфейсе 192.168.1.56

arp -d * — полная очистка таблицы ARP. Аналогично — arp -d без параметров. Если имеется несколько сетевых интерфейсов, то очистка может быть выполнена только для одного из них — arp -d * 192.168.0.56.

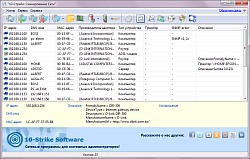

- Быстрый многопоточный сканер открытых TCP-портов!

- Просканируйте сеть и найдите устройства.

- Определите IP- и MAC-адреса.

- Удаленное включение, выключение и перезагрузка ПК.

- Получение информации с ПК по сети администратором.

Эта бесплатная программа позволяет просканировать локальную сеть, обнаружить активные хосты, компьютеры, сервера и прочие устройства, определить их MAC- и IP-адреса. В утилиту встроен многопоточный сканер IP-адресов и TCP-портов в сети, так что поиск сетевых устройств не займет много времени.

Как узнать какой IP-адрес получило устройство, подключенное к сети? Это может быть планшет или телевизор в домашней wifi-сети, а может быть корпоративная сеть с сотнями различных устройств. В любом случае этот инструмент позволит провести сканирование сети, обнаружить устройства и отобразить их адреса (IP, MAC, DNS, WINS).

Поддерживается сканирование одного или нескольких диапазонов IP-адресов и множество протоколов для обнаружения сетевых устройств (ICMP пинг, поиск открытых TCP-портов, NetBios, SNMP, UPnP, . ). После завершения процесса поиска хостов в сети у вас будет возможность выгрузить список обнаруженных адресов устройств в файл или скопировать в буфер обмена.

Скачайте бесплатную программу-сканер портов сейчас и используйте, когда возникнет потребность!

Поддерживаются ОС Windows XP/Vista/7/8.1/10; Server 2003/2008/2012/2016/2019.

45 миллионов пользователей выбирают

бесплатный Advanced IP Scanner.