Удалённое управление компьютером в локальной сети через RDP.

В статье описывается инструкция, при помощи которой настраивается удалённое управление компьютером в локальной (домашней сети) из-под Windows 10 для работы с удалённым хостом на Windows 7 и наоборот через протокол удалённого Рабочего стола. Разница в настройках обоих компьютерах непринципиальна, Windows 7 взята за образец с целью разнообразить описание статьи. Пока никаких фокусов — только настройки Windows. О программах, конечно, упомяну: они на самом деле очень здорово облегчают жизнь, а при доступе к домашнему компьютеру через интернет они незаменимы.

По умолчанию эта служба заточена для работы внутри домашней сети Windows (в локальных сетях). Чтобы работать с компьютерами через глобальную сеть, нужен VPN сервис или пробросить порты на роутере. Об этом потом. Так что привожу описание работы с этим клиентом для тех, кто не хочет более использовать ничего. Если вам необходимо дистанционное управлением компьютером откуда угодно, обратитесь к статье Как управлять компьютером на расстоянии?

Как создать учетную запись компьютера в AD

Давайте создадим учетную запись компьютера, используя несколько методов. Эта учетная запись может быть использована для присоединения к ней устройства.

Создание учетной записи компьютера с помощью ADUC

Запустите ADUC (dsa.msc).

Перейдите к OU, в которой вы хотите хранить такие объекты, щелкните правой кнопкой мыши на этой OU -> New-> Computer:

Или вы можете сделать это, нажав на Action -> New -> Computer.

В окне New Object – Computer введите имя компьютера и имя pre Windows 2000 в соответствии с вашей политикой именования. Выберите, какая группа может ввести эту машину в домен и нажмите OK.

Поздравляю учетная запись компьютера создана!

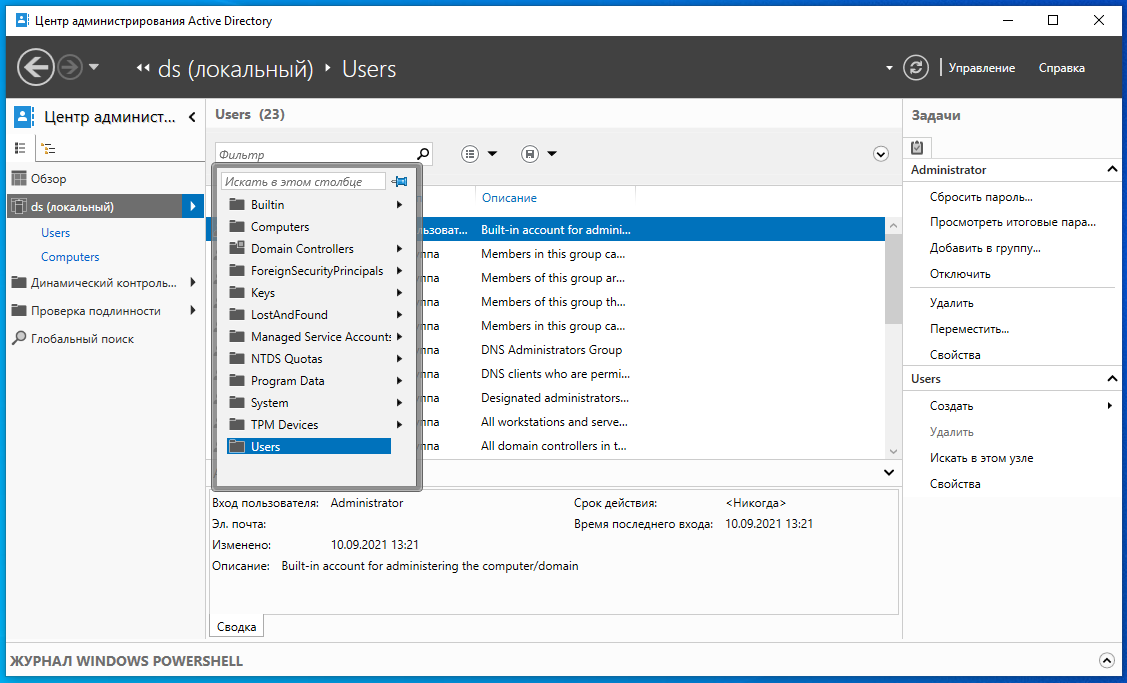

Создание учетной записи компьютера с помощью ADAC

Запустите ADAC(dsac.exe), щелкните правой кнопкой мыши на имени домена, выберите New->Computer. Появится окно Create Computer, где вам нужно ввести имя компьютера, имя NetBIOS, в соответствии с вашей политикой именования. Укажите OU, где вы хотите хранить компьютер, нажав на Change. Вы также можете указать, какая группа может ввести этот компьютер в домен и защитить его от удаления. В конце нажмите OK.

Создание учетной записи компьютера с помощью Cmd.exe

Для этой задачи нам необходимо использовать dsadd.exe. Используйте следующую команду для создания объекта компьютера в Active Directory:

dsadd.exe computer «CN=WKS033,CN=Computers,DC=office,DC=local»

Создание учетной записи компьютера с помощью PowerShell

Используйте следующие строки кода PowerShell для создания учетной записи компьютера с именем «WKS033» в домене office.local.

Import-Module ActiveDirectory

New-ADComputer -Name «WKS033″ -sAMAccountName » WKS033″ -Path «CN=Computers,DC=office,DC=local»

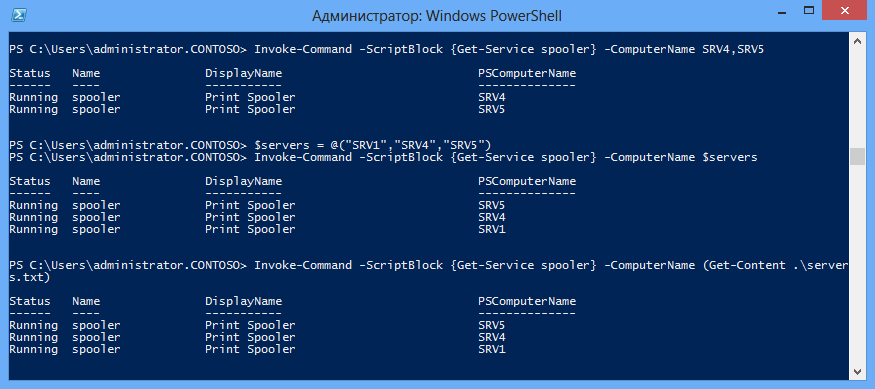

Управление «один ко многим»

Довольно часть возникает необходимость параллельно выполнить одну задачу на нескольких компьютерах. Это довольно легко можно сделать с помощью того же Invoke-Command . Например, имена компьютеров можно просто перечислить через запятую:

Invoke-Command -ScriptBlock -ComputerName SRV4,SRV5

Поместить в переменную:

$servers = @(″SRV1″,″SRV2″,″SRV3″)

Invoke-Command -ScriptBlock -ComputerName $servers

Или взять из файла:

Invoke-Command -ScriptBlock -ComputerName`

(Get-Content .servers.txt)

Примечание: у Invoke-Command есть параметр ThrottleLimit , ограничивающий максимальное количество компьютеров, которыми можно управлять одновременно. По умолчанию этот параметр равен 32. При необходимости его можно изменить, но учтите, что повышение этого параметра увеличит нагрузку на процессор и память вашего компьютера, поэтому эту операцию нужно выполнять с большой осторожностью.

Установите RSAT для версий 1809 и выше

Выполните следующие действия, чтобы включить RSAT в Windows 10.

- Щелкните правой кнопкой мыши значок «Windows» в левом нижнем углу экрана.

- Выберите опцию «Настройки» из всплывающего меню.

- Когда откроется окно настроек, вы должны выбрать вкладку «Приложения» из списка.

- Затем нажмите на ссылку «Управление дополнительными функциями» в правой части окна настроек. Он находится в разделе «Приложения Особенности ».

- Нажмите на значок «+ Добавить функцию».

Установка Microsoft Remote Server Administration Tools

В центре загрузок Microsoft по ссылки — https://www.microsoft.com/en-us/download/details.aspx?id=45520 скачиваем «средства удаленного администрирования сервера для Windows 10». После того, как нажмете «Скачать», необходимо будет выбрать пакет RSAT под нужную версию Windows 10 и её разрядность.

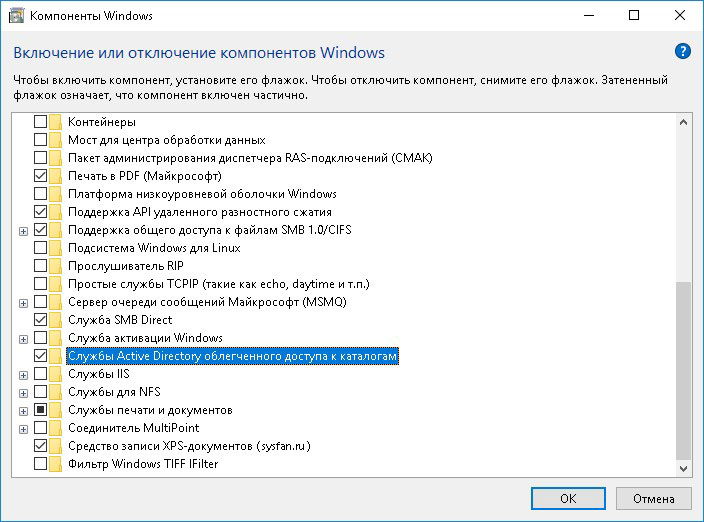

После скачивания и установки, в консоли MMC уже становиться доступна ADUC и её функционал. Но сама консоль управления Active Directory будет отсутствовать в разделе средств администрирования Windows. Чтобы добавить компоненты RSAT, необходимо:

- Перезагрузить компьютер.

- Выполнить (( Win + R ) + OptionalFeatures + Enter ).

- В открывшемся окне компонентов Windows, найти «Службы Active Directory…. (AD LDS)» и поставить галочку напротив этого компонента.

Служу Советскому Союзу!

Иногда приходят жалобы, что накрылась какая-то служба или она вообще не была установлена в автостарт, а тут вдруг понадобилась. Чтобы исправить положение и сделать это эффективно, нужно подключиться к удаленному диспетчеру служб. И самое интересное, что оснастки Windows умеют это делать. Во-первых, службами можно управлять через «Управление компьютером». Эту оснастку мы уже рассматривали, и в ней есть раздел «Службы и приложения»-> «Службы».

Подключение к удаленной машине в оснастке «Сервисы»

А можно использовать и более привычную оснастку «Службы», которая находится в «Панель управления»-> «Администрирование». Запусти эту оснастку и выбери меню «Действие»-> «Подключение к удаленному компьютеру». Перед тобой должно открыться окно для выбора компьютера. Где-то мы это окошко уже видели. Я думаю, дальнейшие комментарии по управлению службами излишни.

Инструменты управления Active Directory

Управлять сервером Windows можно как непосредственно сидя за перед ним, так и удалённо. Удалённо сервером можно управлять как с другого сервера, так и с помощью рабочих станций, но для того, чтобы рабочие станции могли использоваться для управления сервером, могут потребоваться дополнительные действия по установке компонентов.

Управление сервером осуществляется через:

- Оснастки в Microsoft Management Console (MMC) (Консоли управления Microsoft). На сервере эти инструменты доступны по умолчанию, а на рабочих станциях для получения этой оснастки необходимо предварительно установить средства удалённого администрирования. Сами оснастки перечислены чуть ниже.

- Active Directory Administrative Center (Центр администрирования Active Directory), dsac.exe, как показано на скриншоте ниже, является универсальным местом, которое используется для управления службами каталогов Windows Server.

- Windows Admin Center. Как на сервере, так и на рабочих станциях необходимо установить сам Windows Admin Center, а затем плагин для Active Directory.

- Active Directory Module for Windows PowerShell (Модуль Active Directory для Windows PowerShell). На серверах Windows данный модуль устанавливается автоматически во время развёртывания Active Directory Domain Services. На рабочих станциях Windows требуется его отдельная установка.

Имеются следующие оснастки в Microsoft Management Console (MMC) (консоли управления Microsoft), mmc.exe:

- Active Directory Users and Computers (Пользователи и компьютеры Active Directory), dsa.msc, используется для управления пользователями, компьютерами, группами, организационными единицами и другими объектами Active Directory.

- Active Directory Domains and Trusts (Домены и доверие Active Directory), domain.msc, используется для управления доменами, доверительными отношениями между доменами.

- Active Directory Sites and Services (Сайты и службы Active Directory), dssite.msc, используются для управления репликацией и службами между сайтами.

Всего будет рассмотрено четыре набора инструментов для управления Active Directory. Может показаться, что столько вариантов это избыточно. Особенно если учесть, что Центр администрирования Active Directory и Windows Admin Center это просто графические обёртки для PowerShell, который также доступен в виде Модуля Active Directory для Windows PowerShell. Тем не менее, разница между ними заключается не только в интерфейсе инструментов, между ними есть более значимая практическая разница.

| Инструмент | Позволяет управлять с компьютера, не являющегося частью домена | Подходит для локальной настройки Windows Server Core |

|---|---|---|

| Оснастки в Microsoft Management Console (MMC) | Нет | Нет |

| Active Directory Administrative Center | Нет | Нет |

| Windows Admin Center | Да | Нет |

| Active Directory Module for Windows PowerShell | Да | Да |

Одинаковые характеристики в таблице имеют только два инструмента, но они различаются интерфейсом.

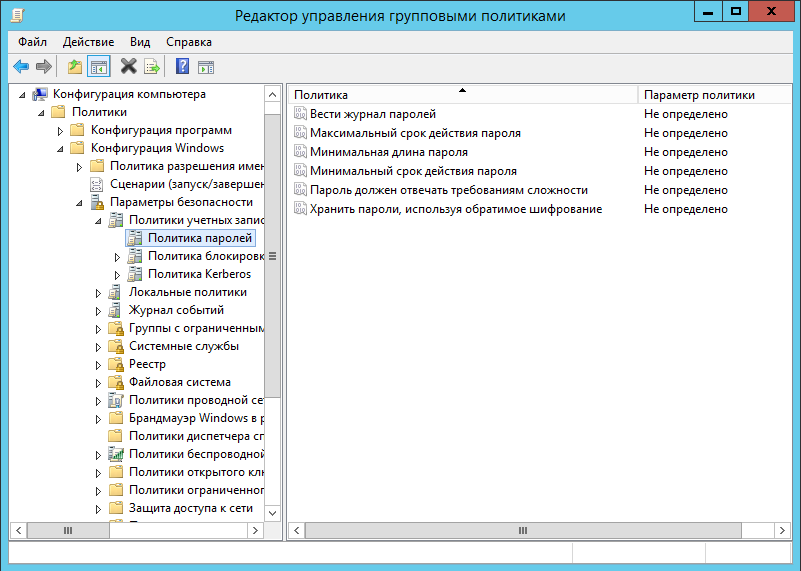

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

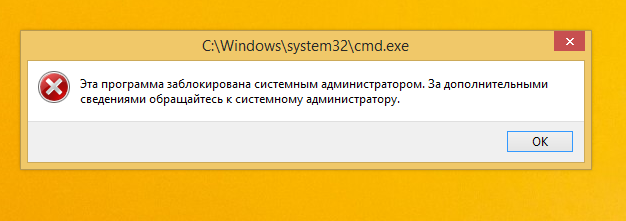

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

При попытке запустить командную строку на клиентской машине вы получите сообщение.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.