Компьютерная грамотность с Надеждой

Начнем с ответа на вопрос, что такое сканер. Сканером называют механическое устройство, позволяющее преобразовывать различные объекты (текст, изображение, фото, документы) в цифровой формат (точнее, в картинку). Файл, полученный в результате сканирования, можно сохранить в памяти компьютера.

Слово «сканер» пришло к нам из английского языка: scanner — от scan, что можно перевести как «пристально разглядывать, рассматривать».

Что такое антивирусная программа?

Антивирусная программа – пожалуй, одна из наиболее понятных категорий программ, т. к. ее назначение понятно из самого названия. Все они предназначены для борьбы с вирусами и иными вредоносными программами, которые могут оказаться на компьютере.

Основными функциями любого антивируса считаются:

- Сканирование компьютера на вирусы.

- Блокирование работы вредоносных программ.

- Предотвращение копирования на компьютер вирусов и зараженных программ.

Считается, что любой современный компьютер, особенно подключенный к сети интернет, в обязательном порядке должен быть оснащен антивирусом. В связи с этим практически каждый ПК, хоть системный блок, хоть ноутбук или моноблок, с полки магазина имеет установленную программу для защиты, так что вирус в компьютере — это относительная редкость для только что купленных компьютеров. Тем более что операционная система Windows имеет встроенные модули для защиты и даже удаления вредоносных программ.

Сканирование компьютера

Большой популярностью пользуется бесплатное антивирусное программное обеспечение, но даже такие версии программ предлагают возможность сканирования всего компьютера. Самые популярные версии антивирусного программного обеспечения, это: Avast FreeAntivirus, Kaspersky, NOD 32, Dr.Web. Все они обладают функцией полного сканирования компьютера. Если пользователь запускает подобную функцию с помощью соответствующей программы, то она будет сканировать все жесткие диски, хранящиеся на них файлы и папки на наличие какого-либо вредоносного программного обеспечения. Как можно догадаться, подобная процедура сканирования осуществляет подробную проверку всей системы, соответственно, и время на подобную проверку уйдет гораздо больше.

Каждое из представленных выше антивирусных программных обеспечений обладает собственными достоинствами и недостатками. Например, Kaspersky для многих является самым известным антивирусом и, возможно, люди полагают, что он является самым эффективным. С одной стороны подобное утверждение верно, а с другой — нет. Все дело в том, что этот антивирус очень сильно загружает систему пользователя и, естественно, это не самым хорошим образом сказывается на работоспособности персонального компьютера. При этом, антивирус Касперского обеспечивает хорошую защиту, так как он обладает встроенным межсетевым экраном, собственным брандмауэром, а также функцией полного сканирования компьютера на наличие вредоносного ПО.

Avast FreeAntivirus и NOD 32 выбирает большинство пользователей персонального компьютера. Это обусловлено в первую очередь тем, что в отличие от предыдущего варианта, эти антивирусы не такие требовательные к системным ресурсам и почти не загружают ПК. О них можно говорить в совокупности, так как они очень похожи. Что касается функционала, то они тоже имеют собственный, довольно неплохой брандмауэр, межсетевой экран, регулярно обновляемую базу данных и множество других достоинств, в том числе функцию полной проверки компьютера. К недостаткам стоит отнести то, что зачастую эти антивирус либо пропускает вирусы, либо определяет некоторые программы, как вредоносные, которые по сути таковыми не являются.

Что касается антивируса Dr. Web, то сегодня он используется гораздо реже, чем раньше. В принципе, этот антивирус тоже неплох и обладает всем необходимым для защиты и сканирования активности пользователя в сети и поиска различных вредоносных приложений на компьютере. Стоит отметить, что этот антивирус обладает интернет-сервисом, который позволяет сканировать компьютер, а значит, покупать и устанавливать это антивирусное программное обеспечение вовсе не обязательно.

Защитник Windows

Ну и альтернатива на худой конец – штатный антивирус Защитник Windows. Он менее эффективен, чем антивирусные средств от Dr.Web и Kaspersky Lab, компания Microsoft сама позиционирует Защитник как антивирусное решение базового уровня. Тем не менее, если другие антивирусные средства не запускаются, Защитник стоит попробовать, возможно, он избавит нас от хлопот по запуску антивируса с внешнего загрузочного носителя.

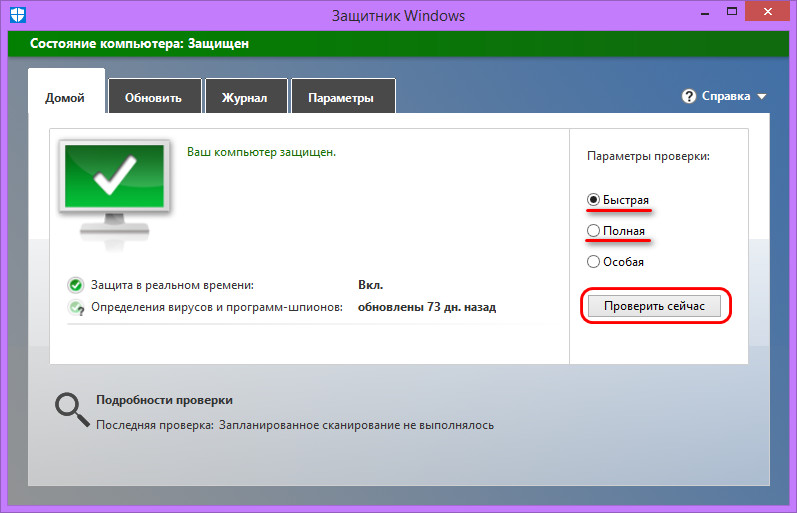

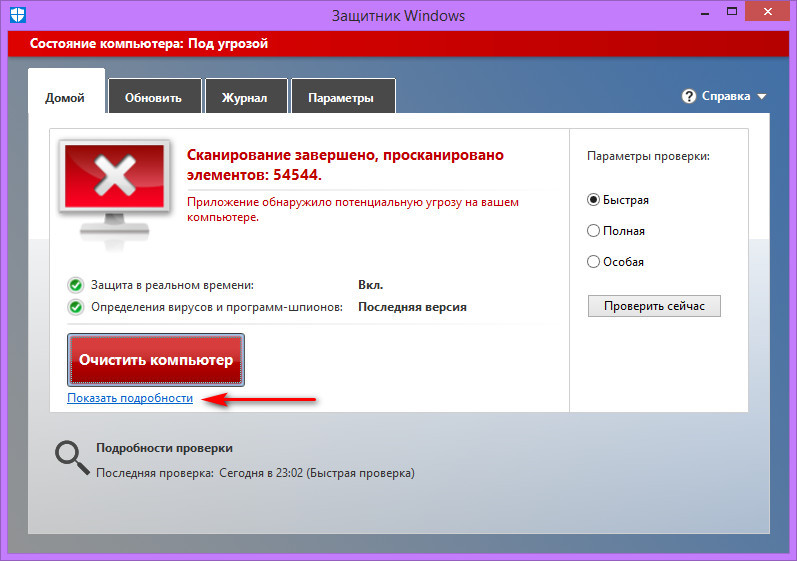

Как работать с Защитником в Windows 7 и 8.1? Для запуска прописываем его наименование в системном поиске — в поиске меню «Пуск» в Windows 7 или в поиске по клавишам Win+Q в Windows 8.1. В окне Защитника выбираем сначала быструю проверку, а после неё полную. Для запуска проверки жмём «Проверить сейчас».

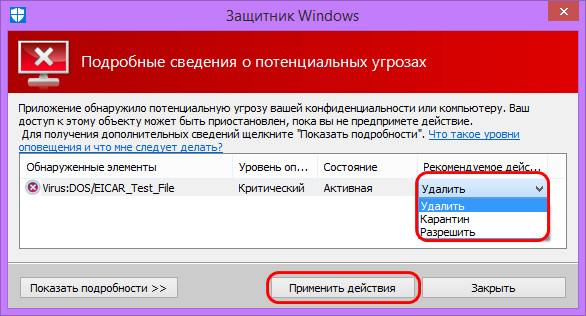

Для каждой угрозы определяем действие – удалить, отправить в карантин, разрешить. И жмём «Применить действие».

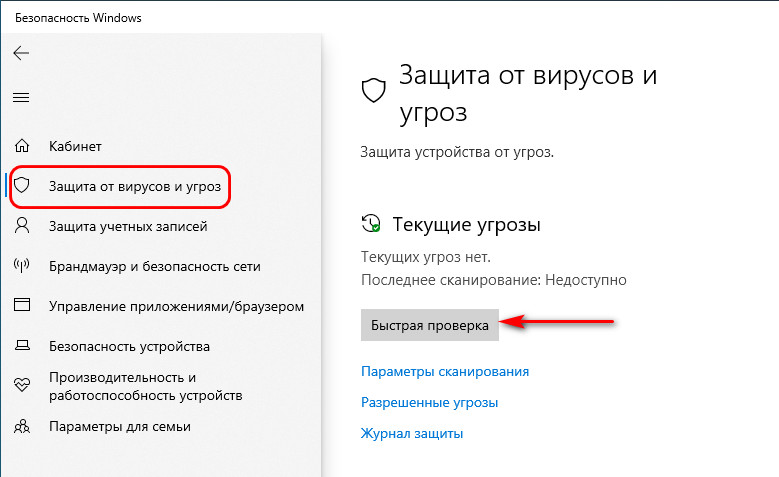

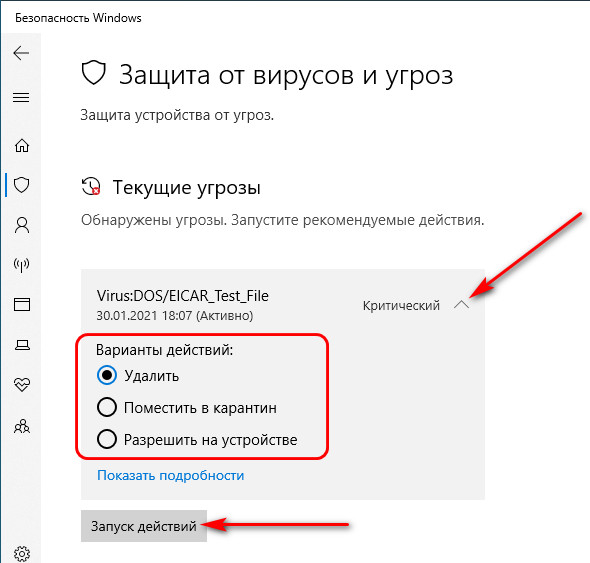

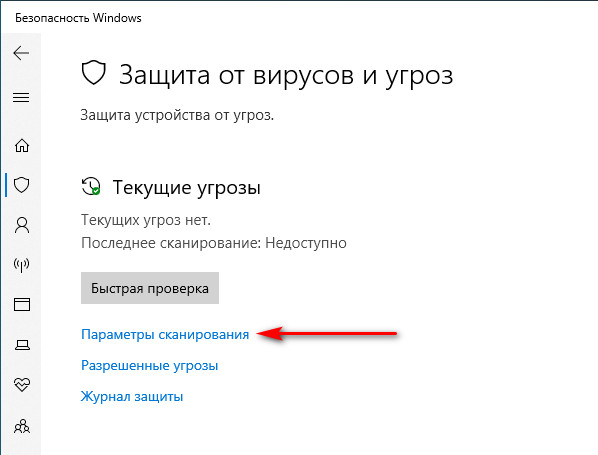

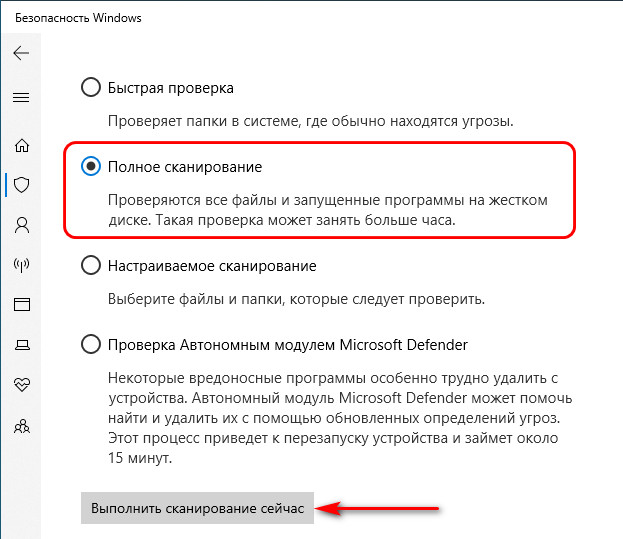

В Windows 10 с помощью меню «Пуск» или системного поиска запускаем приложение «Безопасность Windows». Идём в раздел «Защита от вирусов и угроз». Запускаем быструю проверку.

По итогу смотрим угрозы, определяем для них действие – опять же, удалить, отправить в карантин или разрешить. И запускаем назначенные действия.

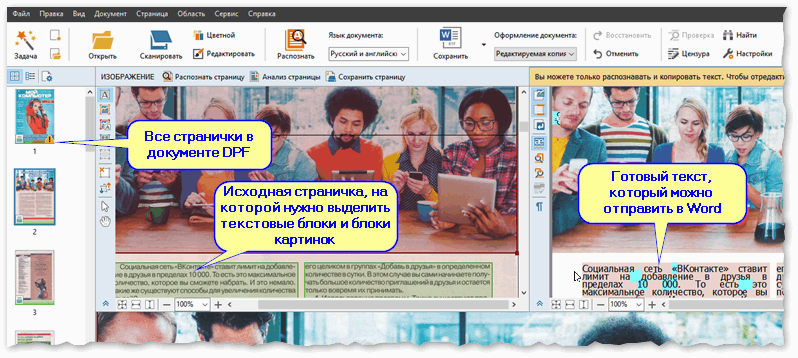

ШАГ 4: как получить текстовые данные из отсканированных изображений

Многие пользователи ошибочно полагают, что после сканирования документа — у них сразу на выходе получается текст.

На самом деле, после сканирования — будет картинка (такая же, как при фотографировании — только без фронтального «искривления»).

Для того, чтобы картинка с буквами и цифрами стала реальным текстом, который можно добавить в Word и редактировать — необходимо провести операцию распознавания .

В этом плане один из лучших продуктов — это Fine Reader (который уже в 3-й раз рекомендую).

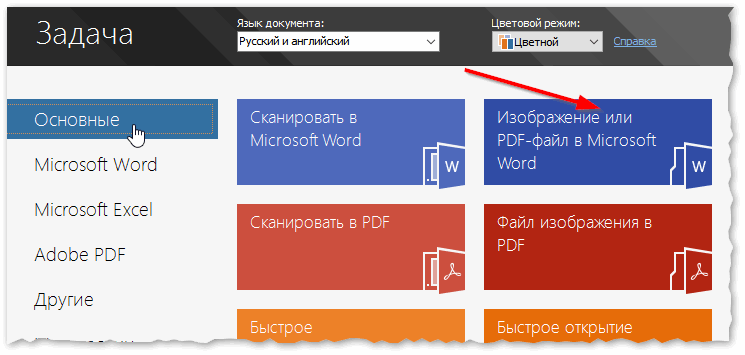

После запуска Fine Reader в меню выберите вариант «. В Microsoft Word».

Fine Reader — популярные задачи, вынесенные в стартовое окно приветствия

Далее отсканируйте страницу(ы) и нажмите кнопку «Распознать» — запустится автоматическое распознавание текста на странице.

Fine Reader самостоятельно определит, где блоки текста, где картинки и таблицы. В правой части экрана будет распознанный документ, в левой — оригинал, который был отсканирован.

Отмечу, что если у вас неправильно сработало авто-распознавание, то можно выделить блоки текста, таблиц и пр. в ручном режиме.

Совет : не забудьте проверить орфографию документа, т.к. в процессе распознавания не все символы правильно «переводятся» из картинки в текст.

Fine Reader — распознавание текста и картинок в PDF файле

В целом, дизайн и меню Fine Reader очень похожи на все классические программы Windows (как тот же Word, например), и поэтому, даже если никогда не работали в ней — быстро освоитесь.

Тестирование на проникновение – консоль Metasploit

После установки платформы Metasploit, в Windows автоматически запускается браузер и открывает интерфейс коммерческой версии. Стоит, однако, ознакомиться с консолью, чтобы иметь возможность использовать любую версию данной платформы. Вызовите её, нажав на Логотип Windows | Все программы/приложения | Metasploit | Metasploit Console.

На экране появится окно командной строки. При первом запуске платформы нужно подождать некоторое время, пока включатся все сервисы. Консоль просигнализирует о готовности приема команд от пользователя, отобразив последовательность символов msf > (акроним от Мetasploit Framework). В этой консоли вводятся команды, как в окне командной строки Windows (CMD) или в библиотеке оболочки bash. Каждую команду нужно, конечно, подтверждать клавишей Enter . Ниже мы приводим основные команды Metasploit.

Banner – cразу после запуска консоль показывает количество доступных модулей exploit (ок. 1500), auxiliary (ок. 950) и вспомогательных (более 400). Для того, чтобы снова вызвать эту информацию, просто введите banner. Модули exploit предназначены для использования уязвимостей программного обеспечения. Модули auxiliary помогают собирать информацию о целевой системе.

Самые простые средства выполняют запросы DNS, более сложные проводят простое сканирование портов, а наиболее продвинутые – это специальные сканеры (например, FTP-серверов). Под понятием модуля payload скрывается код вредителя. Это, как правило, сценарий, атакующий систему через эксплойт, например, открывает лазейку, которая позволяет получить полный контроль над системой, или собирает конфиденциальные данные и отправляет их заказчику.

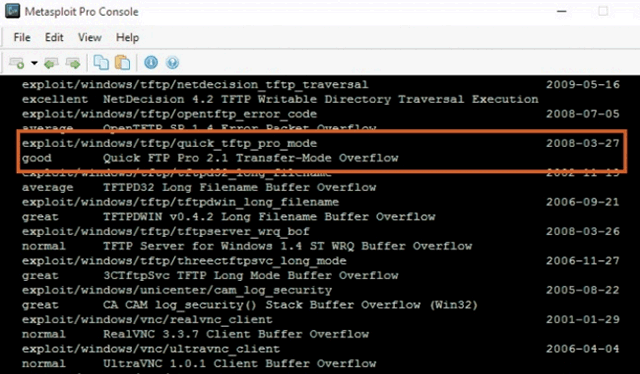

Snow и Search – с помощью команды show можно вызвать список всех модулей или эксплойтов, которые доступны в установленном экземпляре Metasploit. Чтобы получить, например, обзор эксплойтов, введите show exploits. Введите команду show -h для получения дополнительных советов. Список результатов, однако, настолько обширный, что многократно превышает возможности отображения в консоли. Так что, если вы ищете конкретный эксплойт для атаки конкретной системы, лучше использовать команды search. Она поддерживает, в частности, параметры type и name. Если вы думаете, что в системе имеется уязвимость в передаче файлов через SMB (Server Message Block), вы найдете соответствующий эксплойт, введя следующую команду:

search type:exploit name:smb

Список всех параметров можно получить с помощью команды search -h .

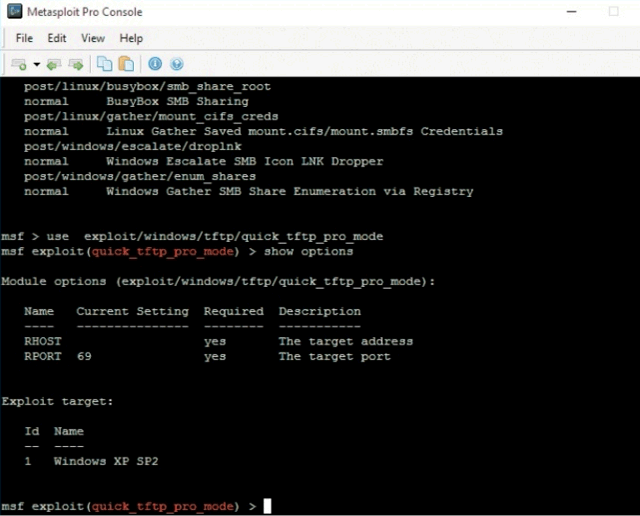

Модули use, set и back – действие отдельных модулей Metasploit управляется с помощью различных параметров. С помощью эксплойтов можно вводить адрес системы назначения и имя вредоносного кода. В случае вспомогательных модулей вписывается адрес назначения или диапазон адресов. Например, если вы хотите указать настройку модуля, который нашли ранее с помощью команды search, примените команду use путь_модуля/название_модуля. Модули, представленные в списке результатов команды search, можно выделить с помощью мыши, а затем вставлять через меню Edit | Paste.

Наш пример поиска выбрал, в частности, exploit quick_tftp_pro_mode. Несмотря на то, что он существует с 2008 г., но классифицируется как good. Так что, если в целевой системе установлена старая версия Quick TFT, есть большая вероятность, что эксплойту удастся внедрить вредоносный код на атакуемое оборудование.

В результате поиска уязвимостей на FTP-серверах, нам удалось найти, например, код программы Quick FTP. Хотя эта уязвимость уже очень старая, есть много компьютеров без соответствующего обновления

Чтобы активировать exploit, о котором идёт речь, введите следующую команду:

Чтобы определить, какие параметры предлагает данный модуль, вы должны использовать команду show options:

msf exploit (quick_tftp_pro_mode) > show options

Типичные аргументы, используемые в уязвимостях – это RHOST и RPORT. Первый из них – это IP-адрес атакуемой системы, второй же номер порта. Чтобы изменить значения параметров, используйте команду set значение параметра.

После загрузки сканирующего или атакующего модуля можно вызвать список доступных параметров команды show options

В приведенном выше примере команда может иметь следующий вид:

msf exploit (quick_tftp_pro_mode) > set RHOST 178.254.10.72

Введите back, чтобы завершить настройку модуля.

HWiNFO

Во время тестирования на стабильность главное — уделять внимание температуре компонентов. И тут наилучшее решение — это программа HWiNFO.

Программа мониторит все важные данные о состоянии аппаратных компонентов компьютера, включая процессор, видеокарту, оперативную память, жесткие диски, сетевые карты, показания датчиков и т. д.

Перечисленные программы помогут полноценно оценить состояние комплектующих, узнать детальную информацию, а также протестировать их на стабильность и сравнить производительность с другими моделями. С их помощью вы сможете провести первичную диагностику и найти виновника нестабильной работы компьютера.

Почти все приложения, рассмотренные сегодня, распространяются совершенно бесплатно. Даже не обладая обширными знаниями в области компьютерного железа, можно самостоятельно проверить работу комплектующих, не прибегая к услугам шарлатанов из компьютерных мастерских.

Если же не выходит диагностировать неисправность самостоятельно, можно обратиться в DNS, где стоимость этой услуги составляет всего 500 рублей.