AV block remover (AVbr) 2021.06.04

AV block remover or shorter AVbr — is a tool intended to remove the specific miner blocking the installation of various AV software, preventing the access to AV sites and forums of curing. This tool could be used in other cases with a similar anti-viruses restriction.

This specific miner has the next symptoms: virus blocks the possibility to download anti-viruses, blocks the sites, closes Task manager and gpedit.msc, closes the sites when you try to find or download the CureIt and other AV tools; installed anti-virus is «missing».

By the way, excepting the mining and AV blocking, this virus also sets up the RMS. So your data also could be stolen.

Using:

Download and extract the archive in any convenient place.

After extracting, you shall temporarily turn off the anti-virus (if you have one) and also turn off the Windows Defender. If you are afraid that turning off the anti-virus can cause getting more viruses, temporarily turn off the Internet connection instead.

Run AVbr.exe.

While processing, AVbr will create a folder named ..AV_block_remover next to it, which includes:

— AV_block_remove_date-time.log — tool’s performance report.

— quarantine.zip — standard AVZ archive with a quarantine of deleted files.

— Backup — folder with a backup of some settings having possibly changed while curing.

- Tool deletes the miner itself and its derivatives.

- Takes off prohibition to anti-virus setup. It also deletes anti-virus folders if they’re empty and if not, it rebuilds the standard access permissions of such folders.

- Restores the Shadow copy service.

- Deletes hidden account «John» which created by a virus (depends on user choice).

- Tool will create Hosts file if it doesn’t exist. Tool will reset Hosts file to default or open it to manually edit (by user choice) if Hosts file exist and do not pass check (was changed).

This tool is a wrapper over the AVZ by Oleg Zaitsev along with a script. Tool’s principle of operation is similar to AutoLogger. It is assembled on the server daily in the same way.

Since the mentioned miner is blocking sites and forums access, it is welcomed to upload this tool to other sites and file exchange servers, thus the user could download it there. Notice, that miner is often upgraded, so the tool’s script is also upgraded along with the AVZ itself. Therefore, the tool has its own deadline. After several days tool will ask you to download the fresh version.

AV block remover или сокращённо AVbr — это утилита, предназначенная для удаления конкретного майнера, в том числе блокирующего установку антвирусного софта и доступ на сайты AV компаний и форумов с лечением. Может применяться и в других случаях при похожих способах блокировки антивирусов.

Симптомы этого майнера: Вирус не дает возможность скачать антивирус, блокирует сайты, закрывает диспетчер задач и gpedit.msc, закрывает браузер при попытке найти или скачать cureit и др. антивирусные утилиты, «пропал» установленный антивирус.

Кстати, помимо майнинга и блокировки антивирусов этот вирус устанавливает RMS. Так что ваши данные тоже могли быть похищены.

Для использования утилиты необходимо:

Скачать утилиту и распаковать её в любое удобное для вас место.

После распаковки временно отключить антивирус (если он у вас есть), в том числе отключить Windows Defender. Если боитесь отключать антивирус, чтобы не скачало ещё больше вирусов, то дополнительно временно отключитесь от интернета.

Запустить файл AVbr.exe

В ходе работы утилиты рядом с этим файлом будет создана папка ..AV_block_remover содержащая в том числе:

— AV_block_remove_дата-время.log — лог работы утилиты.

— quarantine.zip — стандартный архив AVZ с карантином удалённых файлов.

— Backup — папка с резервной копией некоторых настроек, изменённых в ходе лечения.

- Утилита удаляет сам майнер и его производные.

- Снимает запреты на установку антивирусного ПО. В том числе удаляет папки от антивирусов если они пустые, а если не пустые, то восстанавливает на них стандартные права доступа.

- Восстанавливает службу теневого копирования.

- Если пользователь согласится, то удаляет учётную запись «John», которую создаёт майнер и которая не видна в Управлении учётными записями.

- Если файл Hosts отсутствует, то создаёт. Если существует и не прошёл проверку (изменён), то в зависимости от выбора пользователя сбрасывает к состоянию по умолчанию или открывает его для редактирования вручную.

Утилита представляет собой оболочку со скриптом для запуска антивирусной утилиты от Олега Зайцева — AVZ. По своему принципу работы аналогична AutoLogger-у. И, точно также как и он, автоматически каждый день пересобирается на сервере.

Так как этот майнер блокирует доступ к сайтам и форумам, где могут помочь с его удалением, то приветствуется перезаливка этой утилиты на другие сайты и разные ФО с целью предоставления возможности скачивания пользователем, который не может это сделать сам. Только следует учитывать, что так как майнер регулярно обновляется, то обновляется и скрипт лечения в этой утилите, а также обновляется и сама утилита AVZ. По этой причине у утилиты есть «срок действия». После истечения определённого кол-ва дней со дня скачивания утилита попросит скачать свежую версию.

Удаление майнера с использованием отката на точку восстановления

Самым простым способом избавления от нежелательного ПО является возврат предыдущего состояния Windows с использованием точек восстановления, часто называемый откатом системы. Для этого необходимо, чтобы существовала точка восстановления, созданная в тот момент времени, когда заражение еще не произошло. Для запуска средства восстановления можно воспользоваться комбинацией клавиш Win+r и набором команды rstrui.exe в открывшемся поле ввода. Или воспользоваться главным меню – ”Программы – Стандартные – Служебные – Восстановление системы”. Далее, выбираете нужную точку восстановления и выполняете откат на нее. При успешном откате, в большинстве случаев, удается избавиться от вируса без особых усилий. Если же нет подходящей точки восстановления или откат не привел к нейтрализации вируса, придется искать более сложные пути для разрешения данной проблемы. При этом можно воспользоваться стандартными средствами операционной системы или специализированными программами, позволяющими выполнять поиск и завершение процессов, получение сведений об их свойствах, просмотр и модификацию точек автозапуска программ, проверки цифровых подписей издателей и т.п. Такая работа требует определенной квалификации пользователя и навыков в использовании командной строки, редактора реестра и прочих служебных утилит. Использование же нескольких антивирусных сканеров разных производителей, программ для очистки системы и удаления нежелательного ПО может не дать положительного результата, и в случае с майнером – обычно не дает.

Сложность выявления программ, используемых для майнинга, заключается в том, что они не обнаруживаются большинством антивирусов, поскольку фактически не являются вирусами. Есть вероятность, что антивирус может предотвратить процесс установки майнера, поскольку при этом используются не совсем обычные программные средства, но если этого не произошло, искать и удалять вредоносную (с точки зрения владельца зараженного компьютера) программу, скорее всего, придется вручную. К сведению, в июне 2017г. средний уровень выявления вредоносности подобного ПО, например, средствами известного ресурса Virustotal составлял 15-20/62 – т.е. из 62 антивирусов, только 15-20 посчитали его вредоносной программой. При чем, наиболее популярные и качественные антивирусные программы в эту группу не входят. Для хорошо известных или обнаруженных относительно давно вирусов уровень выявления вредоносности может быть выше благодаря сигнатурам антивирусных баз данных и принятия некоторых дополнительных мер разработчиками антивирусных программ. Но все это далеко не всегда позволяет избавиться от вируса майнера без дополнительных усилий, которые потребуется приложить для решения проблемы.

Ниже рассматривается практический случай заражения системы вредоносным ПО для майнинга. Заражение произошло при использовании модифицированных игровых программ, загруженных с одного из недоверенных торент-трекеров. Хотя способ заражения мог быть и другим, как и для любого прочего вредоносного ПО – переход по ссылкам на непроверенных ресурсах, открытие почтовых вложений и т.п.

Набор вредоносных программ для майнинга в интересах злоумышленников реализует следующие функции:

— обеспечение своего автоматического запуска. Одна или несколько программ выполняют модификацию ключей реестра для автоматического запуска в случае непредвиденного завершения, перезагрузки или выключения питания. Периодически (приблизительно 1 раз в минуту) ключи реестра просматриваются и в случае их нарушения (удаления, изменения) — восстанавливаются.

— автоматического запуска программы для майнинга. Программа также запускается автоматически и параметры ее автозапуска отслеживаются и восстанавливаются одной или несколькими вспомогательными программами.

Пока в памяти компьютера выполняются процессы, обеспечивающие автоматический запуск, нет смысла удалять исполняемые файлы и записи в реестре – они все равно будут восстановлены. Поэтому, на первом этапе нужно выявить и принудительно завершить все процессы, обеспечивающие автоматический перезапуск вредоносных программ.

Для поиска и устранения вируса-майнера в современных ОС можно обойтись стандартными средствами или, например, более функциональным ПО из пакета Sysinternals Suite от Microsoft

— Process Explorer – позволяет просматривать подробные сведения о процессах, потоках, использовании ресурсов и т.п. Можно изменять приоритеты, приостанавливать (возобновлять) работу нужных процессов, убивать процессы или деревья процессов. Утилитой удобно пользоваться для анализа свойств процессов и поиска вредоносных программ.

— Autoruns – удобное средство контроля автозапуска программ. Контролирует практически все точки автоматического запуска, начиная от папок автозагрузки и заканчивая задачами планировщика. Позволяет быстро обнаружить и изолировать программы, запуск которых не желателен.

В качестве вспомогательного ПО можно также воспользоваться утилитой Process Monitor , которая в сложных случаях позволяет отслеживать активность конкретных программ с использованием фильтров (обращение к реестру, файловой системе, сети и т.п.) А также удобной для поиска файлов и папок утилитой SearhMyfiles от Nirsoft, главной особенностью которой является возможность поиска файлов и папок с использованием отметок времени файловой системы NTFS (Time stamp). В качестве критериев поиска, можно задавать диапазоны времени создания, модификации и доступа для файлов и папок (Created, Modified, Accessed). Если известно приблизительное время заражения или взлома, можно собрать полный список файлов, которые были созданы или изменены в заданный период.

Но повторюсь, для поиска и удаления майнеров, как правило, достаточно использования стандартных средств Windows — диспетчера задач и редактора реестра. Просто перечисленное выше ПО проще в использовании и удобнее для поиска вредоносных программ.

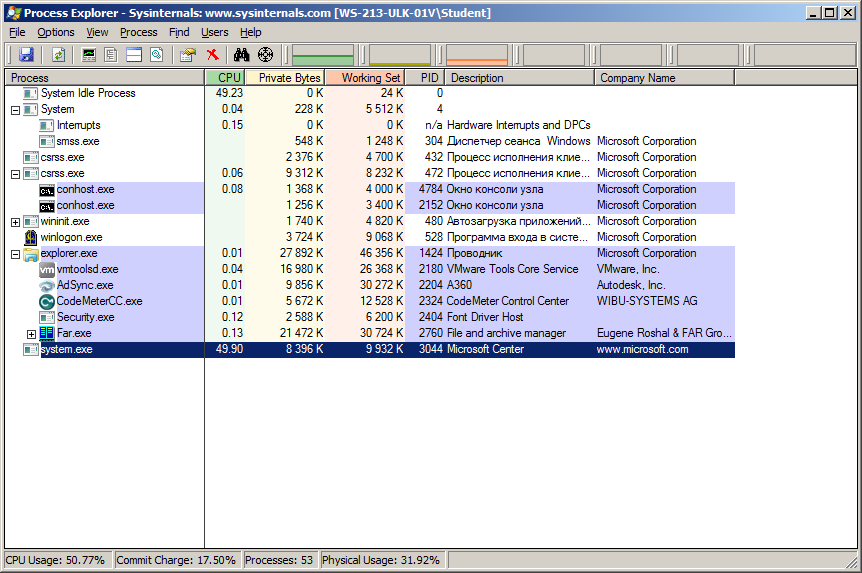

Cведения об использовании ресурсов системы, отображаемые Process Explorer:

Колонка CPU отображает степень использования центрального процессора различными процессами. System Idle Process — это не процесс, а индикация программой режима простоя (бездействия). В итоге видим, что процессор находится в режиме бездействия 49.23% времени, часть процессов используют сотые доли его ресурсов, а основным потребителем CPU является процесс system.exe — 49.90%. Даже при поверхностном анализе свойств процесса system.exe , заметны факты, которые вызывают обоснованное подозрение:

— Странное описание (Description) – Microsoft Center

— Странное имя компании (Company Name) – www.microsoft.com Прочие процессы, действительно имеющие отношение к Microsoft в качестве описания имеют строку Microsoft Corporation

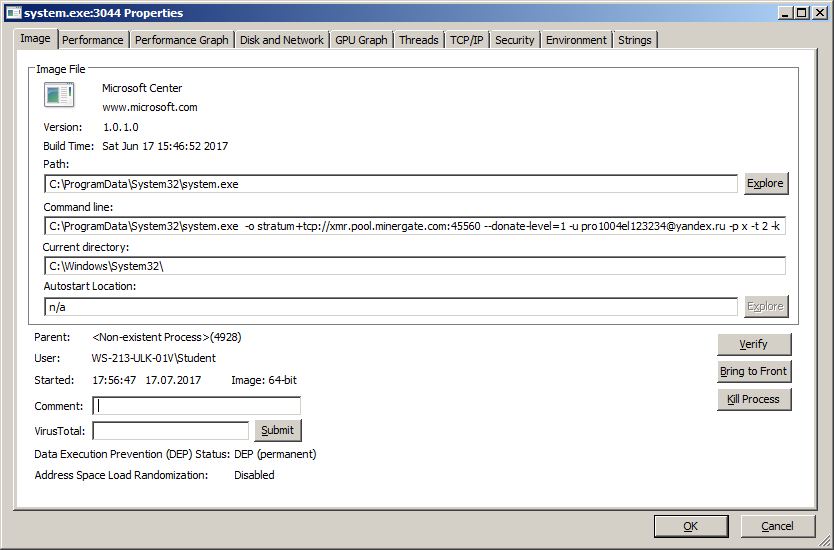

Более подробный анализ выполняется через контекстное меню, вызываемое правой кнопкой мышки – пункт Properties:

Путь исполняемого файла ProgramDataSystem32system.exe также является явно подозрительным, а переход в паку с исполняемым файлом при нажатии на соответствующую кнопку Explore показал, что и сама папка и исполняемый файл имеют атрибуты ”Скрытый” (”Hidden”). Ну, и параметры командной строки:

-o stratum+tcp:// xmr.pool. minergate.com: 45560 —donate- level=1 -u pro1004 el123234 @ yandex.ru*-p x -t 2 –k явно указывают на то, что процесс system.exe – это программа-майнер (для использования пулов pool.minergate.com).

Поле Autostart Location содержит значение n/a , что означает, что данный процесс не имеет точек автоматического запуска. Родительский процесс для system.exe имеет идентификатор PID=4928, и на данный момент не существует ( Non existent Process ), что с большой долей вероятности говорит о том, что запуск процесса был выполнен с использованием командного файла или программы, которая завершила свою работу после запуска. Кнопка Verify предназначена для принудительной проверки наличия родительского процесса.

Кнопка Kill Process позволяет завершить текущий процесс. Это же действие можно выполнить с использованием контекстного меню, вызываемого правой кнопкой мышки для выбранного процесса.

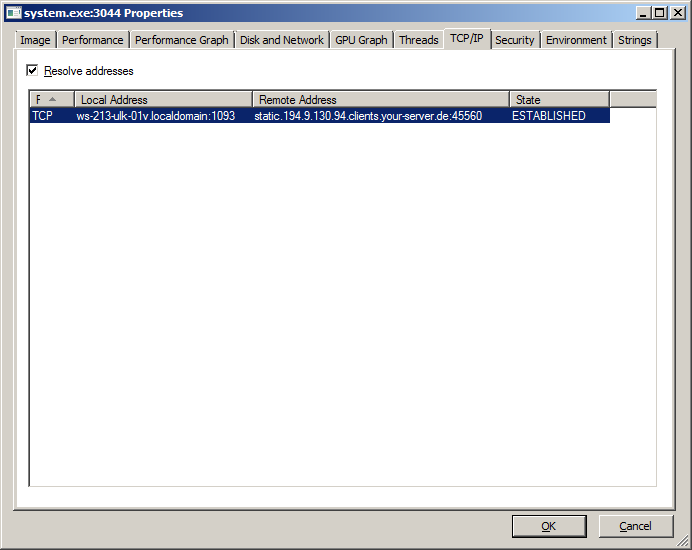

Вкладка TCP/IP позволяет получить список сетевых соединений процесса system.exe:

Как видно, процесс system.exe имеет установленное соединение локальный компьютер – удаленный сервер static. 194.9.130.94. clients.your — server.de :45560.

В данном реальном случае, процесс system.exe имел минимальный приоритет и почти не влиял на работу прочих процессов, не требующих повышенного потребления ресурсов. Но для того, чтобы оценить влияние на поведение зараженной системы, можно установить приоритет майнера равный приоритету легальных программ и оценить степень ухудшения полезной производительности компьютера.

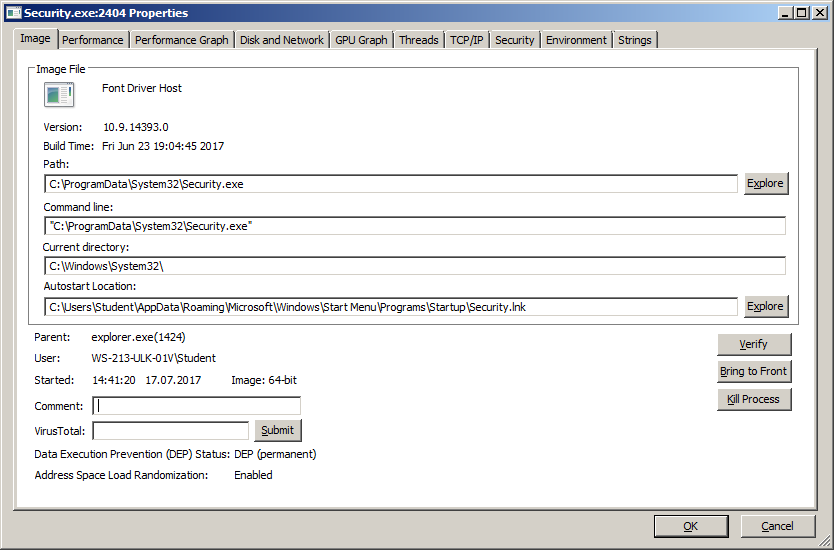

При принудительном завершении процесса system exe, он снова запускается спустя несколько секунд. Следовательно, перезапуск обеспечивается какой-то другой программой или службой. При продолжении просмотра списка процессов, в первую очередь вызывает подозрения процесс Security.exe

Как видно, для запуска программы Security.exe используется точка автозапуска из стандартного меню программ пользователя, и выполняемый файл Security.exe находится в той же скрытой папке C:ProgramDataSystem32

Следующим шагом можно принудительно завершить Security.exe , а затем – system.exe . Если после этого процесс system.exe больше не запустится, то можно приступать к удалению вредоносных файлов и настроек системы, связанных с функционированием вредоносных программ. Если же процесс system.exe снова будет запущен, то поиск вспомогательных программ, обеспечивающих его запуск нужно продолжить. В крайнем случае, можно последовательно завершать все процессы по одному, каждый раз завершая system.exe до тех пор, пока не прекратится его перезапуск.

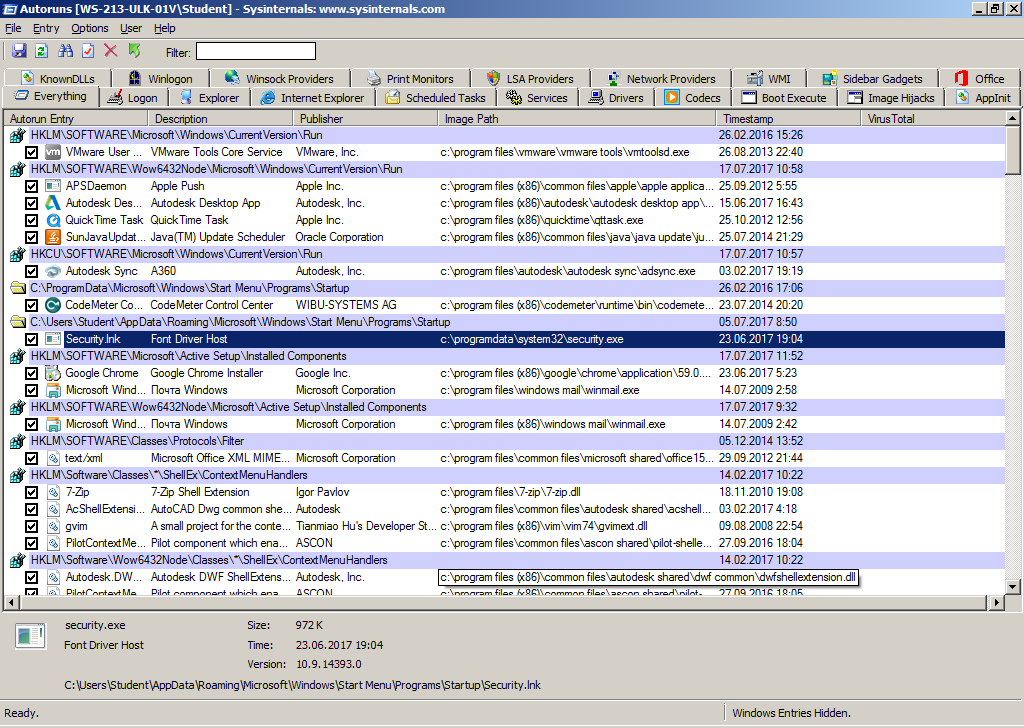

Для поиска и отключения точек автозапуска удобно использовать утилиту Autoruns из пакета Sysinternals Suite:

В отличие от стандартного средства msconfig.exe, утилита Autoruns выводит практически все возможные варианты автоматического запуска программ, существующие в данной системе. По умолчанию, отображаются все (вкладка Everything), но при необходимости, можно отфильтровать отдельные записи по типам переключаясь на вкладки в верхней части окна (Known DLLs, Winlogon, … Appinit).

При поиске записей, обеспечивающих автозапуск вредоносных программ, в первую очередь нужно обращать внимание на отсутствие цифровой подписи разработчика в колонке Publisher. Практически все современные легальные программы имеют цифровую подпись, за редким исключением, к которому, как правило, относятся программные продукты сторонних производителей или драйверы/службы от Microsoft. Вторым настораживающим принципом является отсутствие описания в колонке Description. В данном конкретном случае, под подозрением оказывается запись, обеспечивающая открытие ярлыка Security.lnk в папке автозагрузки пользователя:

C:Users Student AppData Roaming Microsoft WindowsStart Menu Programs Startup

Ярлык ссылается на файл c:programdatasystem32security.exe

Отметка времени (Time Stamp) дает дату и время заражения системы — 23.06.2017 19:04

Любую из записей, отображаемых утилитой Autoruns, можно удалить или отключить, с возможностью дальнейшего восстановления. Для удаления используется контекстное меню или клавиша Del . Для отключения – снимается галочка выбранной записи.

Скрытую папку c:programdata system32 можно удалить вместе со всем ее содержимым. После чего перезагрузиться и проверить отсутствие вредоносных процессов.

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»

Вирус майнер как найти и удалить Win 10?

Давайте в начале подумаем, как можно его найти? Люди часто подозревают, что какой-то хакер использует их ПК для добычи криптовалюты. Но, по одной только медленной работы вашего компьютера точно узнать, установлен ли подобный софт для майнинга, понять нельзя. Зато, проверить это можно прочими способами:

Подозрение о том, что кто-то использует компьютер для майнинга, возникает довольно часто. Но по косвенным признакам, вроде медлительности устройства, нельзя проверить, установлен ли на ПК скрытый майнер.

- Запускаем «Диспетчер задач» применив горячие клавиши Alt+Ctrl+Del;

- На синем фоне нужно выбрать вкладку «Диспетчер задач»;

- Теперь внимательно следим за нагрузкой на процессор с памятью и прочими элементами минут 10-15. Если вы увидите, что нагрузка повышена (к примеру, на браузере более 7% от ЦП), в этом случае очень может быть, что у вас присутствует вредоносный скрипт майнинга;

- Кроме этого, нужно понаблюдать за программами, которые находятся в меню «Процессы». Если программы имеют подозрительное название, вроде непонятных символов и имеют завышенную нагрузку, очень может быть, что они добывают криптовалюту для хакера;

- Могу посоветовать не пытаться в любом непонятном софте сразу подозревать скрытый вирус. Часть из данных программ выполняют необходимые для корректной работы системы функции. И, если их отключить, могут начаться сбои в функционировании компьютера.

Кроме этого, утилиты, которые ведут себя подозрительно, нужно проверить на процент загруженности. Если вы заметили, что одна их них (или несколько) задействуют большую часть системных ресурсов, то это должно вызывать подозрение. Что интересно, даже в этом случае точно сказать, присутствует ли майнер на вашем компьютере, нельзя. Определить наличие подобного вируса не сможет даже крутая антивирусная программа. Отсюда, важна дополнительная информация про вредоносный софт.

Как найти скрытый майнер

Если компьютер или телефон не тормозит, это не значит, что он не заражен.

Самый действенный способ — просканировать компьютер антивирусом. Фокус популярных компаний-производителей антивирусов направлен на борьбу со скрытыми майнерами, поэтому базы обновляются достаточно часто. Но если вирус закриптован, а код свежий, антивирус не поможет.

Самый простой вариант майнера можно найти через панель задач Windows 7/10:

В этом случае нужно заглушить процесс и удалить программу. Вот этот процесс на видео:

Более сложный вариант

Обнаружить скрытый майнер более продвинутого уровня будет непросто. Он устанавливается без окошек, часто через зараженную флешку или псевдо-обновление популярной программы (типа Adobe). Такой майнер использует только половину ядер и половину мощности видеокарты, но если пользователь бездействует более какого-то срока, включается на всю мощность. Его не видно через стандартный диспетчер задач Windows 10, и найти скрытый майнер через другие программы может быть также сложно.

- Проверьте температуру устройства, когда вы не даете никакой видимой нагрузки на него.

- Установите мониторинг загруженности системы. Некоторые майнеры уходят в сон, когда открывается стандартное средство Windows, поэтому ищите спецпрограммы.

- Отследите сетевой трафик. Чтобы майнинг давал результат, хеши нужно отправлять в пул.

- Не удаляйте папки с найденным вирусом, этого недостаточно, он их восстановит.

Считается, что Apple менее подвержена вирусам. Но в последнее время Crypto Miner на Mac занимает значительное место. Это связано с тем, что устройства Apple мощные, что делает их нужными для ботнета .