Неконтролируемый удалённый доступ в программе AnyDesk

Привет, друзья. В этой статье поговорим о том, как настроить неконтролируемый удалённый доступ в программе AnyDesk. Это бесплатная программа для осуществления удалённого доступа, она хороша для обывателей – простая, понятная, юзабильная, в меру функциональная, а, главное, реализует быстрое удалённое соединение. Комплексный обзор этой программы мы уже проводили на страницах сайта, кому интересно, смотрите статью «Удалённый доступ с помощью программы AnyDesk». В числе возможностей программы – реализация неконтролируемого удалённого доступа. Это когда нам, чтобы подключиться к удалённому компьютеру, не нужно каждый раз запрашивать у пользователя пароль и вводить его. Мы сможем буквально в два клика подключаться по Интернету к нашим близким и друзьям и оперативно помогать им, не тратя время на рутину. Об эффективности и удобстве такого подключения, если мы говорим об удалённом подключении к своим устройствам, что уже и говорить.

Итак, друзья, неконтролируемый удалённый доступ. Суть его работы такова: мы единожды проводим настройку программы AnyDesk на удалённом компьютере. Устанавливаем там постоянный пароль, на своём же компьютере при первом подключении вводим ID удалённого компьютера и этот постоянный пароль. AnyDesk запоминает это подключение, и мы потом можем автоматически подключаться к удалённому компьютеру, просто дважды кликнув на значок такого запомненного подключения. Главное, чтобы удалённый компьютер был запущен, на нём был активен Интернет и в фоне работала AnyDesk. Последнюю нужно установить в среду Windows, и она автоматически пропишется в автозагрузку. Сайт загрузки программы: https://anydesk.com/ru

Как подключиться в Windows 7 и других ОС

Итак, зная имя компьютера, вы без труда можете подключиться к нему через интернет. Откровенно говоря, этот способ мне нравится чуть меньше, чем тот, о котором я расскажу чуть позже.

Он немного сложнее. И тем не менее довольно популярен и обладает своими преимуществами.

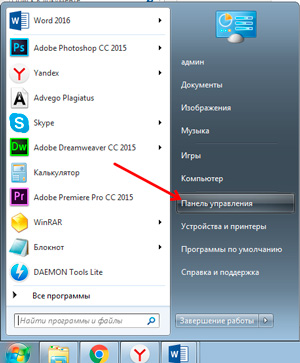

Итак, заходим в Панель управления Windows 7. Кликаем по меню «Пуск» и находим тут нужную категорию.

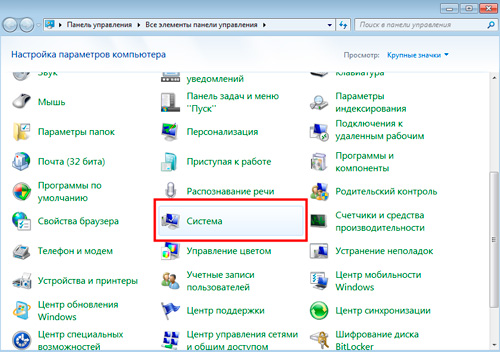

В перечне находим «Система».

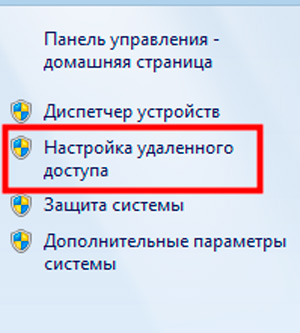

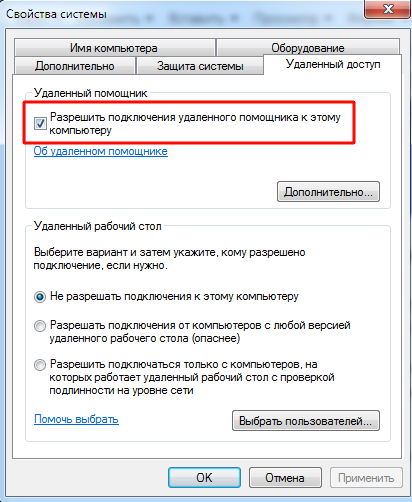

Далее открываем «Настройки удаленного доступа».

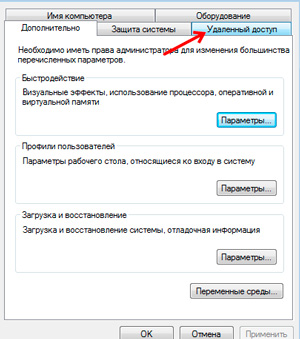

В принципе можно выбрать что угодно: «Дополнительные параметры системы», «Защиту». Главное, попасть в эту вкладку.

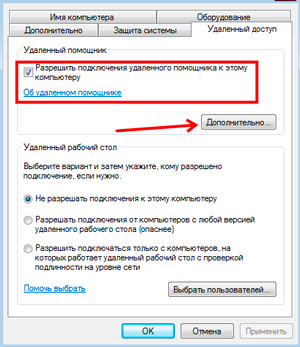

Ставим галочку напротив: «Разрешить подключение» и переходим в раздел «Дополнительно», если хотите выбрать пользователей, которым будет разрешено подключение, а также указать срок в течение какого периода оно может действовать. По сути, это не обязательно, но если очень хочется…

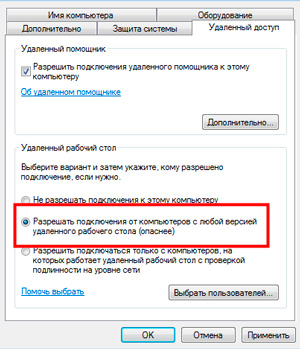

Теперь разрешим подключение с любой версией рабочего стола.

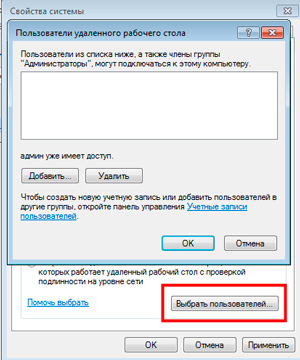

Добавим пользователя, которому разрешено вторжение. Как вы видите, без вашего ведома, до него никто не доберется.

Хотя, откровенно говоря, защита не такая уж прочная. Хоть ставьте эти значения, хоть нет. Открывайте доступ или запрещайте.

Это как с дверью. Если к вам хочет залезть профессиональный мошенник или очень настойчивый человек, которому кровь из носа нужно взломать систему, то никакие «защиты» не помогут. Новички не справятся даже с деревянной калиткой на амбарном замке.

Если вы очень боитесь взлома, то рекомендую обратить внимание на второй вариант. Более простой, но на мой взгляд более изощренный.

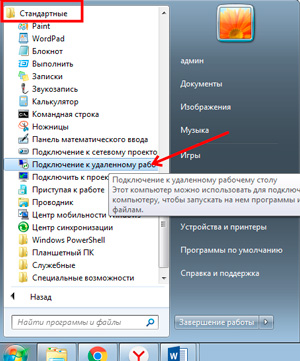

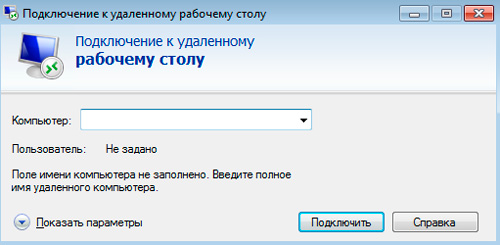

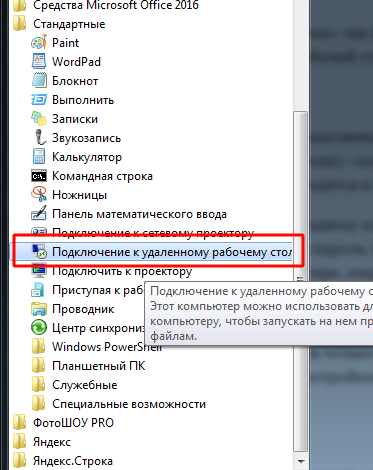

На том конце провода, человеку останется только найти в меню «Пуск» рубрику «Стандартные», а затем и «Удаленное подключение».

В появившемся меню нужно ввести имя компьютера, затем пароль и готово.

Если что-то осталось не понятным рекомендую посмотреть вот это видео. Оно предназначено для компьютеров, работающих на Windows 8, но, как вы, наверное, уже знаете, с семеркой они почти не имеют расхождений.

Если у вас Windows XP, то посоветую вам вот этот урок. Здесь вам покажут как устанавливается связь с другим компьютером по IP.

Как бесплатно шпионить за чужим компьютером без его ведома

В этом разделе я покажу вам, как использовать Spyrix для слежки за чьим-либо компьютером без его ведома.

Шаг 1 Зарегистрируйтесь в Spyrix

Чтобы использовать Spyrix, вам необходимо создать учетную запись программы. Нажмите кнопку, чтобы зарегистрироваться в Spyrix, указав свой адрес электронной почты.

Шаг 2 Загрузите Spyrix на целевой компьютер

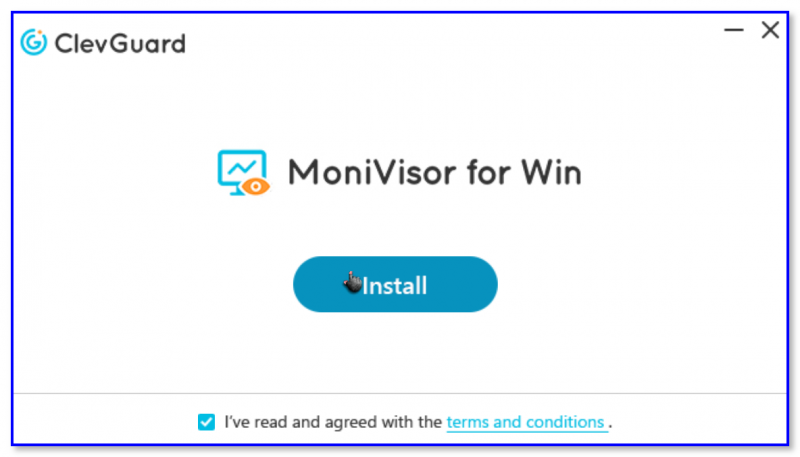

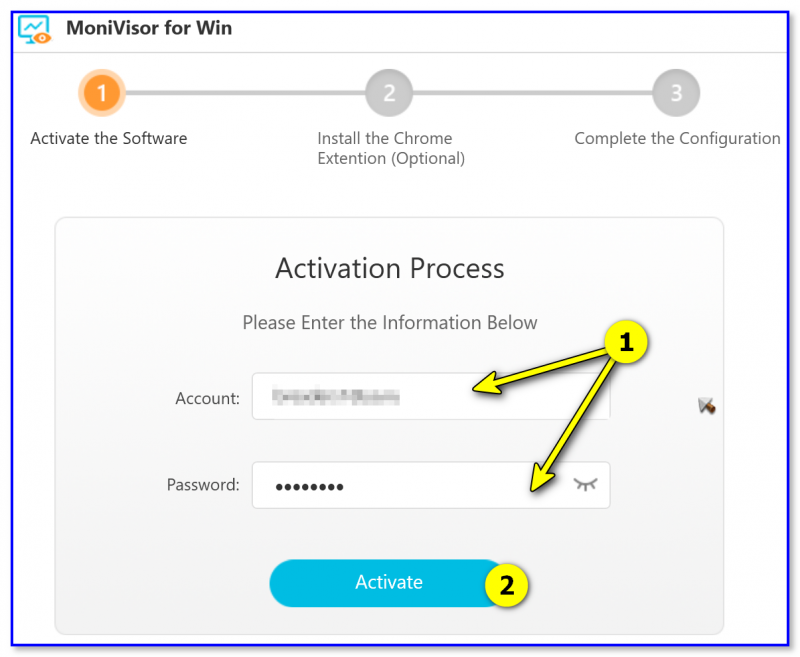

После регистрации учетной записи на целевом компьютере запустите Официальный сайт Спирикс и нажмите кнопку «Загрузить», чтобы установить программу Spyrix на компьютер.

Установите его после завершения загрузки. Во время установки мастер предложит вам введите адрес электронной почты. Введите тот, который вы используете для создания учетной записи Spyrix.

сторонний антивирус на целевом компьютере может заблокировать эту ссылку или ограничить установку. Отключить антивирус на некоторое время и повторно активируйте его после завершения процесса.

После завершения установки запустите приложение на целевом компьютере. Там, в интерфейсе, нажмите на Спрятать.

Таким образом, Spyrix будет скрыт в панели задач, и только вы будете знать, что за этим компьютером ведется слежка.

Шаг 3 Следите за целевым компьютером

Отныне вы можете следить за компьютером и видеть все действия на экране, просматривая видео наблюдения на Spyrix.

Войти Официальный сайт Спирикс и нажмите Моя учетная запись. Выберите целевой компьютер и следите за ним в режиме реального времени.

ШАГ 3

Этот шаг нужно проделать за тем ПК, за которым вы будете наблюдать!

- Включаем компьютер и запускаем браузер;

- переходим на страничку www.installfree.net и скачиваем программу;

- далее запускаем ее (файл весит порядка 2-3 МБ);

Как обойти воздушный зазор

Как вы знаете, системы, изолированные от Интернета, уязвимы для таких угроз, как атаки на цепочку поставок или использование коррумпированных сотрудников. В простейших атаках используются зараженные флешки; Так начал свою деятельность легендарный Stuxnet.

Предположим, ваш компьютер был заражен. Как можно получить данные с него, не используя подключение к интернету?

Здесь изобретательность сочетается с физикой. Компьютер может быть физически изолирован и не передавать какие-либо сигналы через сеть, но он по-прежнему генерирует тепло, магнитное поле и шум. Именно через такие неочевидные каналы позволяют получить информацию.

Кража данных с помощью ультразвука

Компьютер без подключенных динамиков или аудиооборудования может излучать звук в диапазоне 20 Гц — 24 кГц (например, при изменении частоты источника питания). Более того, даже устройство без отдельного микрофона можно прослушивать, потому что динамиками и наушниками можно соответствующим образом манипулировать. Большая часть вышеупомянутого диапазона (в частности, 18 кГц — 24 кГц) не доступна для людей и может использоваться для различных целей. Например, дома вы можете использовать его для активации умного динамика.

В нашем случае кто-то может заразить ваш компьютер вредоносной программой, которая кодирует целевую информацию и отправляет её с помощью ультразвука. Он принимается другим зараженным устройством поблизости (например, смартфоном), который затем отправляет данные во внешний мир.

Другие методы, открытые исследователями, используют звуки, издаваемые вентиляторами и жесткими дисками компьютерами.

Кража данных с помощью электромагнетизма

Давайте не будем забывать про старый добрый магнетизм. Электрический ток генерирует электромагнитное поле, которое может быть преобразовано в электрический сигнал. Способность контролировать ток означает возможность контролировать магнитное поле. Таким образом, злоумышленники могут использовать вредоносную программу для отправки последовательности сигналов на дисплей и преобразования кабеля монитора в своего рода антенну. Изменяя количество и частоту отправляемых байтов, они могут запускать радиоволны, которые могут быть обнаружены FM-приемником. Так работает AirHopper.

Другой метод использует вредоносную программу GSM для использования излучений от шины памяти компьютера. Как и в случае с AirHopper, вредоносная программа отправляет набор нулей и единиц через шину, вызывая изменения электромагнитного излучения. Эта информация может быть зашифрована и получена с помощью обычного мобильного телефона, работающего в полосе частот GSM, UMTS или LTE – даже телефона без встроенного FM-радио.

В общем, практически любой компонент компьютера может служить антенной. Другие исследования описывают методы передачи данных с использованием USB, интерфейса GPIO и сетевых шнуров.

Кража данных с помощью магнетизма

Использование магнетизма для сбора данных основано на использовании высокочастотного магнитного излучения, которое генерирует процессор и которое проходит через металлический корпус.

Исследователи обнаружили, что, изменяя программную нагрузку на ядра процессора, они могут контролировать его магнитное излучение. Нужно лишь разместить приёмное устройство рядом с корпусом (дальность была оценена в 1,5 метра). Для получения информации исследователи использовали магнитный датчик, подключенный к последовательному порту соседнего компьютера.

Кража данных с помощью оптического сигнала

Все компьютеры, даже изолированные от Интернета, используют светодиоды, и, контролируя их мигание, вредоносная программа может выдать секреты изолированной машины.

Данные могут быть получены, например, через взлом камеры наблюдения в комнате. Так работают LED-it-GO и xLED. Что касается aIR-Jumper, камеры используют механизмы проникновения и эксфильтрации; то есть они могут излучать и захватывать инфракрасное излучение, которое невидимо для человеческого глаза.

Кража данных с помощью термодинамики

Тепло – ещё один удивительный канал для передачи данных из изолированной системы. Воздух в компьютере нагревается процессором, видеокартой, жестким диском и периферийными устройствами (в принципе, было бы проще перечислить детали, которые не выделяют тепло). Компьютеры также имеют встроенные датчики температуры для предотвращения перегрева.

Если один компьютер, изолированный от Интернета, получает от вредоносной программы инструкции по изменению температуры, второй компьютер с доступом к Интернету может зарегистрировать изменения, преобразовать их в понятную информацию и отправить данные. Чтобы компьютеры могли общаться друг с другом посредством тепловых сигналов, они должны быть относительно близко друг к другу – не более 40 см. Примером использования этого метода является BitWhisper.

Кража данных с помощью вибрации

Вибрация – это ещё один тип излучения, который можно использовать для передачи данных. Вредоносная программа изменяет скорость вращения вентилятора в компьютере, но в этом случае шифрует целевую информацию в вибрациях, а не звуках. Эти волны затем фиксируются приложением акселерометра на смартфоне, лежащем на той же поверхности, что и компьютер.

Недостатком этого способа является очень низкая скорость надежной передачи данных – около 0,5 б/с. Поэтому загрузка всего нескольких килобайт может занять несколько дней. Однако, если злоумышленник не спешит, он может использовать этот метод.

Что такое неконтролируемый доступ?

Первая проблема заключается в том, что некоторые даже не до конца понимают, что такое неконтролируемый доступ. Короткое объяснение поможет получить представление об этом понятии.

Если совсем просто, то это опция, позволяющая без ввода лишних данных, получить доступ к управлению чужим компьютером. Функция неконтролируемого доступа часто используется системными администраторами для обеспечения доступа к другим устройствам, экономя при этом большое количество времени.

После того, как стало более понятно, что представляет неконтролируемый доступ, несложно понять и его основные достоинства. Во-первых, как сказано выше, существенная экономия времени. Пользователю не нужно тратить время для ввода каких-то логинов или паролей, всё происходит автоматически. Тем же системным администраторам, такая функция позволяет быстро устранять неполадки на чужом компьютере без лишнего объяснения, как запустить ТимВивер.

Дожидаться разрешения от подключаемого устройства также нет нужды. Настроить какое-то приложение получится даже тогда, когда за компьютером никого нет. После установки и получения неконтролируемого доступа утилита запускается вместе с запуском системы и работает в фоновом режиме. Иначе говоря, не нужно даже открывать программу для получения удалённого доступа.

Удаленный доступ к компьютеру через интернет средствами Windows

Помните вошедшие в анекдот строки из старых инструкций Nokia? Ну да, «для использования этой функции телефон должен быть включён»? Будете смеяться, но мы тоже поиграем в Капитана Очевидность: чтобы вы могли удалённо подключаться к своему компьютеру, тот должен оставаться включенным и подключенным к Интернету.

Но это очевидное соображение. Есть и не столь понятные: например, взаимодействие между двумя компьютерами – вашим домашним и тем, через который вы будете подключаться – основано на схеме «клиент-сервер», и сервером выступать будет ваш домашний компьютер, а клиентом – тот, что у вас с собой. Перед тем, как подключиться к другому компьютеру через интернет, надо подготовить оба.

Начнём с домашнего компьютера. Предположим, на нём установлена наиболее актуальная на сегодня ОС – Windows 10. Надо сказать, что для работы этой функции не подойдёт версия Home: надо иметь хотя бы Windows 10 Pro.

Первым делом надо разрешить удалённое подключение к вашему компьютеру. Это делается средствами системы: зайдите в Панель управления/Система/Защита системы/удаленный доступ, найдите там строку «Разрешить удалённое подключение» и поставьте там галочку.

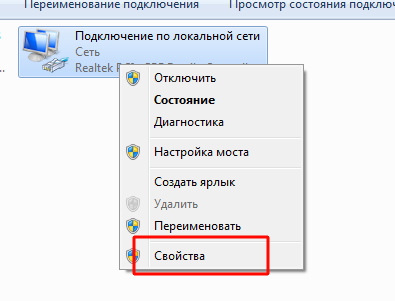

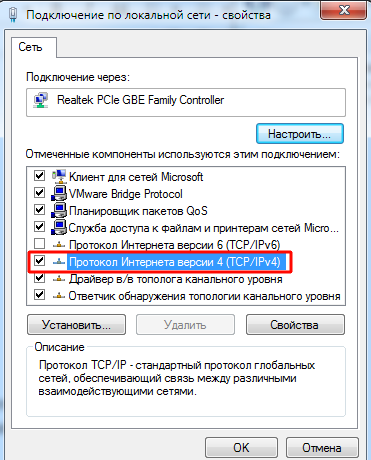

Второе, что вам понадобится – статический IP-адрес. В той же Панели управления надо зайти в раздел «Сеть и Интернет/Сетевые подключения», найти адаптер, который в настоящий момент используется, и вызвать его меню правым щелчком.

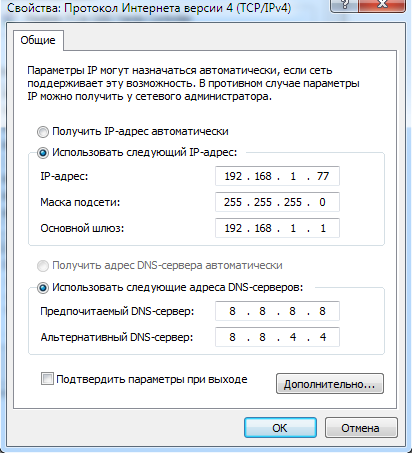

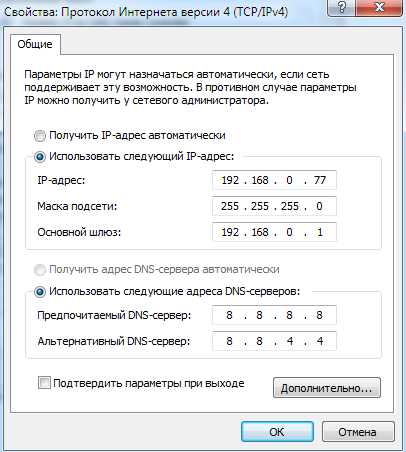

Кликните на «Свойства», выберите строку «IP версии 4» и нажмите «Свойства» в той же вкладке. Здесь вам надо ввести IP-адрес, доступный локально, но не задействованный роутером (занятый диапазон можно найти в меню самого роутера). В строке «Маска подсети» обычно вводится «255.255.255.0.», а в строке «Основной шлюз» — IP вашего роутера. Его же можно ввести и в качестве DNS-сервера, однако тут возможны варианты. Так, например, допустимы и адреса публичного DNS Google: 8.8.4.4 и 8.8.8.8.

Например это может быть так:

На роутере также надо будет настроить порт 3389 (как это сделать – читайте в инструкциях к роутеру или в тематических обсуждениях).

Впрочем, всех манипуляций из этого пункта можно избежать, если, уезжая, вы вообще отключите роутер и оставите компьютер подключенным напрямую к сети провайдера. Тогда вам понадобится только знать свой внешний IP-адрес и убедиться у провайдера, что он останется неизменным.

Как подготовить терминал средствами Windows

Под «терминалом» мы понимаем тот компьютер, с которого вы будете подключаться к своему удалённому. Всё, что вам для этого понадобится – приложение с названием «Удалённый рабочий стол». Возможно, в вашей версии Windows оно уже есть. А если нет, то можете скачать его из магазина приложений Microsoft.

Приложение выполнено в Modern-стиле, с расчётом на сенсорные дисплеи, но с ним удобно работать и традиционным способом. Чтобы добавить свой домашний компьютер, вам надо нажать кнопку «плюс» в правом верхнем углу окна. В выпавшем меню выберите пункт Desktop (Компьютер) и введите данные для доступа – локальный IP-адрес, если компьютер находится в одной сети с вами, или внешний, если подключаетесь через Интернет.

Для доступа к вашему компьютеру вам понадобятся данные учётной записи. Если вы используете учётную запись Microsoft, введите её данные. Если локальную – введите имя пользователя и пароль. Нажмите «Сохранить», чтобы не вводить данные при каждом подключении. Разумеется, если вы используете приложение «Удалённый рабочий стол» на чужом компьютере, сохранять на нём данные для входа не нужно.

При правильной настройке после подключения вы сможете увидеть в окне программы рабочий стол вашего компьютера и запускать любые программы или открывать файлы с него.

Мы рассмотрели только вариант, когда на удалённом компьютере установлена Windows 10 Pro. Другие версии Windows такой функциональностью не обладают или нуждаются в более тонких настройках. Однако удалённое управление компьютером через интернет возможно и через универсальные решения, которые рассмотрим ниже.

Плюсы и минусы

Несмотря на явную пользу подобных программ, они имеют некоторые минусы. Среди частых претензий пользователи называют:

• возможные ограничения бесплатных версий при наличии платных лицензий;

• необходимость предоставления доступа к файлам на ПК, которым управляют удаленно, и, соответственно, возможные проблемы безопасности личных данных и рабочих систем;

• нестабильность работы, возникающая из-за сторонних причин: слабое интернет-соединение, низкая производительность ПК.

Однако любые минусы перевешивает основное предназначение этих программ: они позволяют сберечь ваше время, деньги и нервы. Вы можете управлять другими компьютерами, не вставая со своего рабочего места. Даже если это ваш диван.