PowerShell: системное администрирование и программирование

Get-ADUser — это один из базовых командлетов PowerShell, который можно использовать для получения информации о пользователях домена Active Directory и их свойствах. Вы можете использовать Get-ADUser, чтобы просмотреть значение любого атрибута объекта пользователя AD, отобразить список пользователей в домене с необходимыми атрибутами и экспортировать их в CSV, а также использовать различные критерии и фильтры для выбора пользователей домена.

Командлет Get-ADUser доступен начиная с PowerShell 2.0 и является частью специального модуля Active Directory для Windows PowerShell (представленного в Windows Server 2008 R2). Командлеты RSAT-AD-PowerShell позволяют выполнять различные операции с объектами AD.

Примечание. Раньше для получения информации об атрибутах учётных записей пользователей AD приходилось использовать различные инструменты: консоль ADUC (включая сохранённые запросы AD), сценарии vbs, dsquery и так далее. Все эти инструменты теперь легко заменить командлетом Get-ADUser.

Рассмотрим пример, в котором мы расскажем, как получить информацию о последнем изменении пароля пользователя и дате истечения срока действия пароля с помощью командлета Get-ADUser PowerShell.

Иллюстрированный самоучитель по Microsoft Windows 2000

Оснастка Active Directory – пользователи и компьютеры предназначена для управления пользователями, группами, очередями печати и другими объектами каталога Active Directory. Этот инструмент позволяет создавать объекты, настраивать их атрибуты и выполнять с ними ряд других операций.

Оснастка Active Directory – пользователи и компьютеры работает на контроллере домена под управлением Windows 2000 Server; оснастка не устанавливается на изолированных серверах или рабочих станциях. Отметим, что работа этого инструмента возможна на рядовом сервере (member server), являющемся членом домена, и на компьютере с Windows 2000 Professional, входящем в домен Windows 2000: для этого на них необходимо установить пакет административных оснасток Windows 2000 Administrative Tools.

Оснастку Active Directory – пользователи и компьютеры можно запустить изолированно в консоли ММС или из меню Пуск › Программы › Администрирование. Пример окна оснастки показан на рис. 25.4.

Рис. 25.4. Окно оснастки Active Directory – пользователи и компьютеры (Active Directory Users and Computers)

В открывшемся окне вы можете видеть встроенные папки со сгруппированными определенными объектами каталога, играющие важную роль в управлении Active Directory, такие как Builtin, Computers, System, Users и Domain Controllers (табл. 25.1).

Таблица 25.1. Назначение встроенных папок оснастки Active Directory – пользователи и компьютеры.

| Папка | Описание |

|---|---|

| Builtin | Содержит встроенные локальные группы: Account Operators (Операторы учета), Administrators (Администраторы), Backup Operators (Операторы архива), Guests (Гости), Pro-Windows 2000 Compatible Access (Совместимый с пред-Windows 2000 доступ), Print Operators (Операторы печати), Replicator (Репликатор), Server Operators (Операторы сервера) и Users (Пользователи) |

| Computers | Содержит учетные записи всех компьютеров, подключаемых к домену. При выполнении обновления систем Windows более ранних версий служба Active Directory переносит учетные записи машин в папку Computers, откуда эти объекты могут быть перемещены |

| System | Содержит информацию о системе и службах, например, DPS, DNS, FRS, RPC, Winsock и др. |

| Users | Содержит информацию обо всех пользователях домена. При обновлении более ранних версий все.пользователи первоначального домена будут перенесены в эту папку. Так же, как и компьютеры, объекты этой папки могут быть перенесены в другие папки |

| Domain Controllers | Содержит информацию обо всех контроллерах домена |

Примечание

Следует отметить такую деталь: если контроллер домена на базе русской версии Windows 2000 Server ставился «с нуля», то имена групп и встроенных пользователей будут выводиться по-русски. Если же этот контроллер ставился как дополнительный контроллер (реплика) и база данных Active Directory реплици-ровапась с американской версии Windows 2000 Server, то имена выводятся по-английски.

Domain Naming Master

Следующая роль лесного уровня – хозяин именования доменов. Как понятно из определения “лесной”, этого товарища в лесу также не более одного.

- Добавление и удаление доменов в пределах леса

- Создание и удаление разделов (application directory partitions)

- Создание и удаление перекрестных ссылок (crossRef)

- Одобрение переименования домена

Пройдемся по каждой чуть подробнее.

Добавление и удаление доменов

Добавлять и удалять домены позволяется только контроллеру с ролью Domain Naming Master. Этот контроллер бдительно следит, чтобы добавляемый домен имел уникальное в пределах леса NETBIOS-имя. Если Naming Master недоступен, на попытках изменить число доменов в лесу можно ставить крест.

Нужно отметить, что проверять уникальность FQDN-имени нового домена на специально отведенном контроллере смысла нет, проще запросить информацию из DNS.

Создание и удаление разделов

В Windows 2003 появилась возможность создавать обособленные разделы, или, как их еще называют, партиции. Партиции используются для хранения в AD произвольных данных. Самый яркий пример использования партиций – хранение данных для DNS-серверов в партициях ForestDnsZones и DomainDnsZones.

Стоит ли говорить, что управление партициями при недоступном DNM невозможно? Хотя… Да, возможен вариант, когда доступный Domain Naming Master хостится на сервере с ОС Windows 2000, тогда о партициях речи тоже не будет.

Создание и удаление перекрестных ссылок

Перекрестные ссылки используются для поиска по каталогу в том случае, если сервер, к которому подключен клиент, не содержит нужной копии каталога; причем ссылаться можно даже на домены вне леса, при условии их доступности. Хранятся перекрестные ссылки (объекты класса crossRef) в контейнере Partitions раздела Configuration, и только Domain Naming Master имеет право в этом контейнере хозяйничать. Понятно, что читать содержимое контейнера может любой контроллер, благо раздел Configuration один для всего леса, но вот изменять его содержимое может лишь один.

Очевидно, что недоступность контроллера с ролью Domain Naming Master опечалит администратора, желающего создать новую перекрестную ссылку, или удалить ненужную.

Одобрение переименования домена

В процессе переименования домена основная утилита этого действа (rendom.exe) составляет скрипт с инструкциями, которые должны будут выполниться в процессе переименования. Все инструкции проверяются, после чего скрипт помещается в атрибут msDS-UpdateScript контейнера Partitions раздела Configuration. Помимо этого, значения атрибута msDS-DnsRootAlias для каждого объекта класса crossRef устанавливаются в соответствии с новой моделью именования доменов. Поскольку право менять содержимое crossRefContainer есть только у контроллера с ролью Domain Naming Master, то очевидно, что проверку инструкций и запись атрибутов выполняет именно он.

Если при проверке скрипта обнаружатся ошибки, или новый лес окажется некошерным, или выявятся пересечения имен между доменами старого и нового лесов, весь процесс переименования будет остановлен.

Пожалуй, Domain Naming Master – единственная роль, без которой можно безболезненно жить годами. Но, разумеется, лучше, когда всё работает.

Группы пользователей в Windows — группы в Active Directory

Это вторая из двух статей, посвященных группам пользователей в Windows. Предыдущая статья была посвящена локальным группам. Перед прочтением данной статьи настоятельно рекомендуется сначала ознакомиться с первой статьей.

Принципиальное отличие групп в Active Directory от локальных групп — они могут включать в себя не только пользователей и группы, но и компьютеры. Однако сегодня мы рассмотрим только группы пользователей.

В Active Directory существует два типа групп и три области действия групп.

Начнём с типов групп.

Группа безопасности — применяется для предоставления доступа к ресурсам. Под ресурсами подразумеваются не только файлы и папки на компьютерах и серверах, но и другие объекты Active Directory;

Группа распространения — применяется для создания почтовых рассылок. Обычно используется при установке Microsoft Exchange Server.

Области действия группы:

Локальная в домене — управление разрешениями на доступы к ресурсам будет происходить в пределах одного домена. При этом в локальную группу могут входить учетные записи из другого домена. Локальные группы могут входить в другие локальные группы, но не могут входить в глобальные;

Глобальная — используется для предоставления доступа к ресурсам в другом домене. Нужно учитывать, что в глобальную группу могут входить только учетные записи из того же домена. Глобальные группы могут входить в другие глобальные и локальные группы;

Универсальная — пригодится, если нужно предоставлять доступы в разных доменах. Рекомендуется использовать эту область действия только для редко редактируемых групп, поскольку внесение изменений в такую группу потребует репликацию глобального каталога.

Проще всего управлять группами из консоли Active Directory — пользователи и компьютеры. Для создания группы выделите нужный OU (подразделение) в консоли Active Directory и вызовите правой кнопкой мыши контекстное меню. В нём выберите Создать → Группа.

Введите имя группы, укажите её тип и область действия.

Создание группы в Active Directory.

Мы можем включить в группу и пользователей, и другие группы. Сделать это можно либо через свойства группы (вкладка Члены группы), либо выделив нужную учетную запись и, щёлкнув правой кнопкой мыши, выбрать в открывшемся меню пункт Добавить в группу. Работает и при выделении сразу нескольких учетных записей.

Хотя группы в Active Directory и имеют больше функций по сравнению с локальными группами, их основное предназначение тоже заключается в предоставлении доступа к различным ресурсам. Только теперь мы определяем доступ не только к файлам и папкам, но и к компьютерам, серверам или, например, принтерам. Что касается файловой системы, то здесь предоставление доступа происходит ровно тем же способом, который мы рассмотрели в предыдущей статье, только местом поиска объектов является уже не локальный компьютер.

Хотя группы пользователей в Active Directory это, в целом, простой инструмент, он представляет собой лишь одно звено в той цепи, что отвечает за управление сетями на базе Windows. Компания Microsoft потратила много времени на совершенствование Active Directory, так что возвращаться к этой службе каталогов в статьях про Windows нам придётся частенько.

Присоединение компьютеров с ОС Windows к домену Active Directory

Для того, чтобы рабочие станции могли взаимодействовать с контроллером домена необходимо выполнить операцию присоединения компьютера к домену. Предварительно в Вашей локальной сети должен быть поднят минимум один контроллер домена. Как это сделать описано в нашей инструкции.

Кроме того, на машине, которая будет вводиться в домен в качестве одного из серверов DNS необходимо указать DNS, которому известно про этот домен, например ip-адрес контроллера домена.

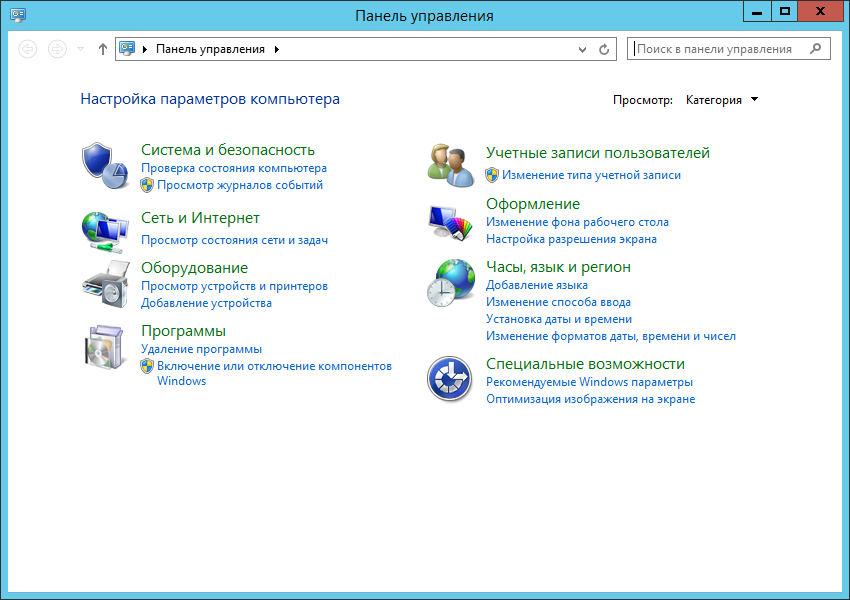

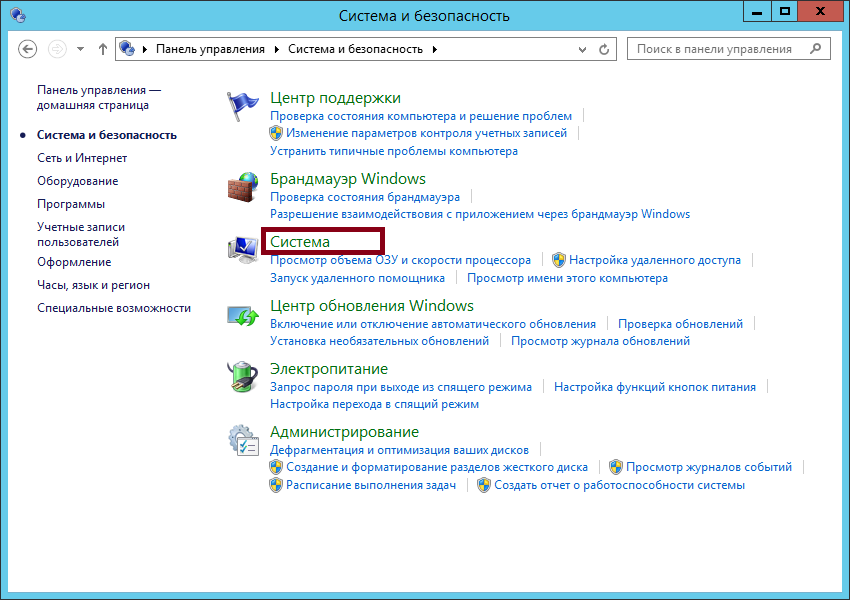

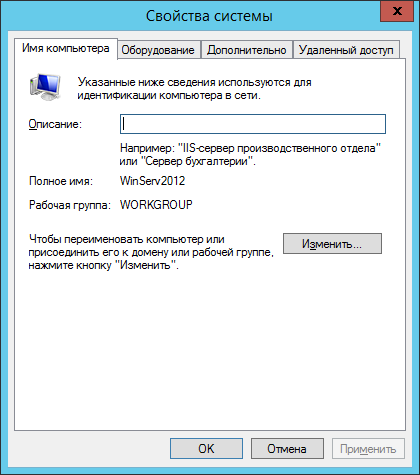

Сама операция присоединения компьютера к домену выполняется достаточно просто. Необходимо открыть Панель управления, выбрать раздел “Система и безопасность” и в нем открыть “Система”.

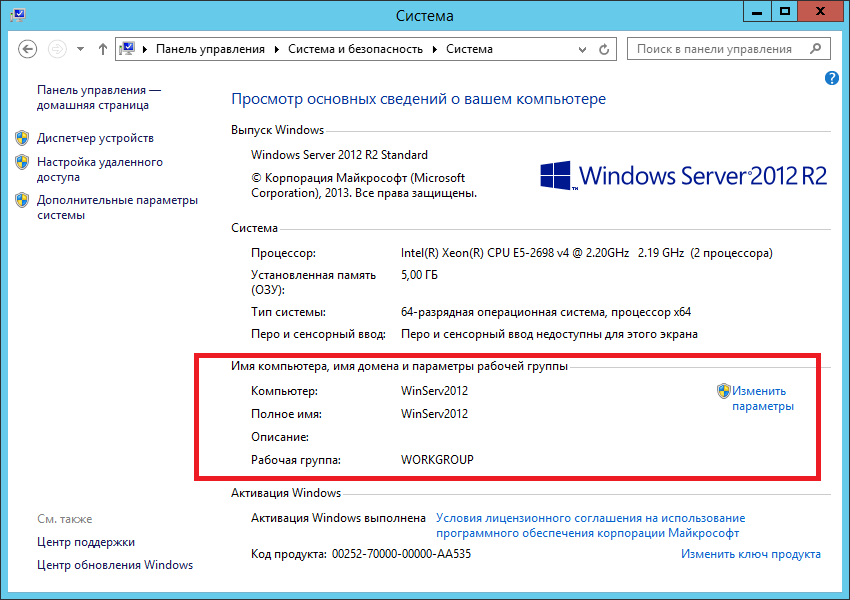

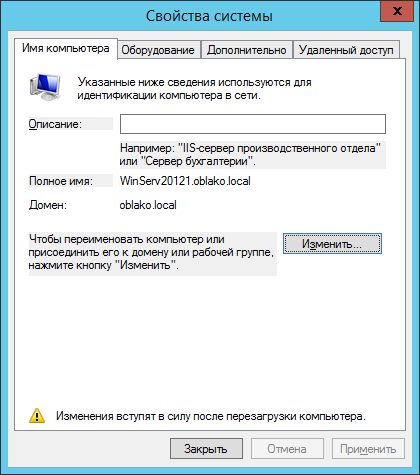

В открывшемся окне выбрать раздел “Имя компьютера, имя домена и параметры рабочей группы” и нажать кнопку “Изменить параметры”.

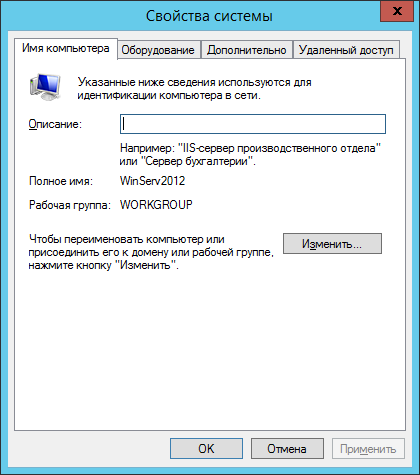

В открывшемся окне нажимаем кнопку “Изменить”.

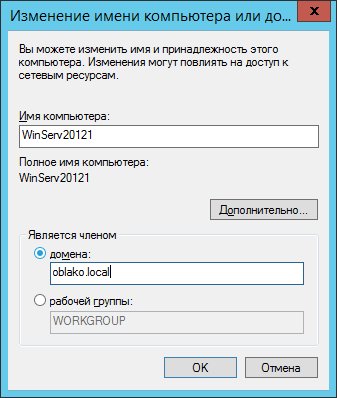

При желании меняем сетевое имя компьютера, после чего ставим переключатель в положение “Домен” и вводим имя домена к которому хотим присоединиться (контроллер домена должен быть доступен для этой рабочей станции). Нажимаем “ОК”.

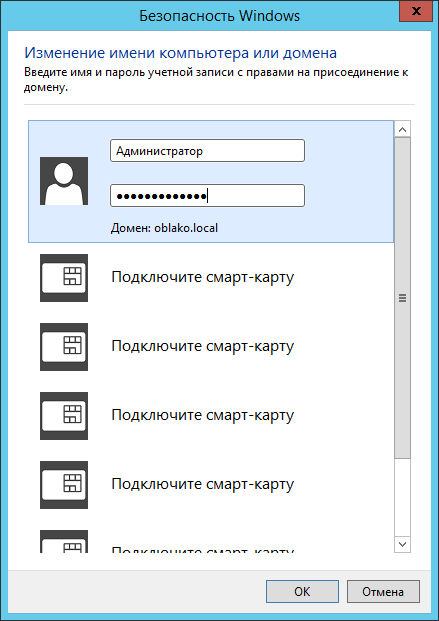

Вводим имя и пароль учетной записи, которая имеет право добавлять компьютеры в домен (обычно это администратор домена) и нажимаем “ОК”.

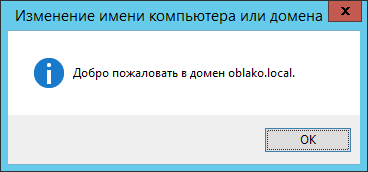

Если все сделано правильно, компьютер присоединится к домену, о чем будет выдано соответствующее сообщение.

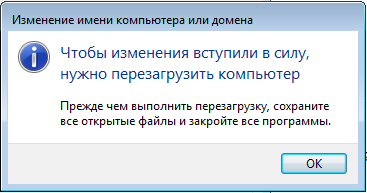

После нажатия единственной кнопки в окне выдастся сообщение о том, что все изменения имени и принадлежности данной рабочей станции начнут действовать после перезагрузки. Также нажимаем единственную кнопку.

Теперь можно закрыть окно свойств системы.

Будет предложено перезагрузить компьютер сразу или позже. После перезагрузки Ваш компьютер станет полноправным членом домена.

Средняя оценка: 5,0, всего оценок: 1 Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже