Ключевые контейнеры в реестре

Операционная система Windows умерла и нет возможности восстановить. В системе находились ключевые контейнеры записанные в реестр и на других носителях их не существует. Перенесем ключевые контейнеры со старого реестра в новую систему.

Конечно лучше всегда хранить резервные копии всех получаемых ключей, но это делают только те кто уже имел проблемы с потерей а в последствии долгим и мучительным процессом восстановления необходимых ключей. Самая большая проблема в том что не каждый контейнер в реестре содержит в себе открытый ключ. Государственным учреждениям выдают, как правило на флешке, ключевой контейнер и личный сертификат которые работают в системе только в связке. Некоторые бережно хранят эту связку ну а большинство устанавливают контейнер в реестр системы и используют дальше флэшку в личных целях не задумываясь удаляя все лишнее в случае необходимости. Сохранность данных дело каждого мое дело решить задачу из сложившихся реалий о чем я и поведаю. Вариант подойдёт и для случая когда нет желание переносить каждый ключ а хочется перенести все сразу на новый компьютер.

Как скопировать сертификат в реестр КриптоПРО

CryptoPRo позволяет производить установку с копирование закрытого ключа (сертификата) в реестр Windows.

Хочу вас сразу предупредить, что с точки зрения безопасности, это очень не надежно и ваши закрытые ключи могут быть похищены, если вы не организовываете надлежащий уровень безопасности

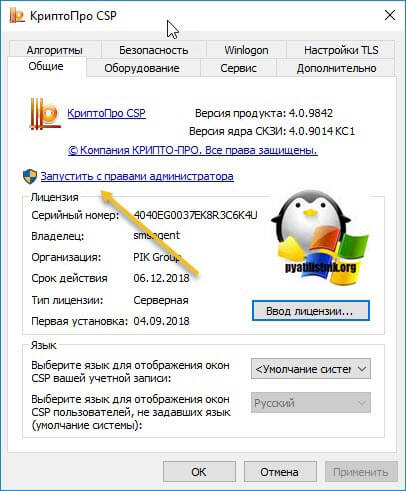

И так, у меня есть USB токен SafeNet, на который я выпустил тестовую ЭЦП, ее я буду переносить вместе с закрытым ключом в реестр Windows. Открываем утилиту CryptoPRO с правами администратора.

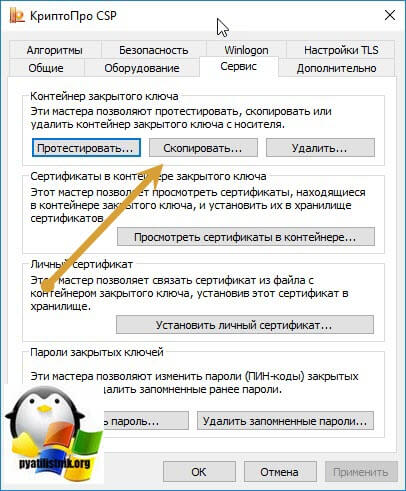

Переходите на вкладку «Сервис» и нажимаете «скопировать»

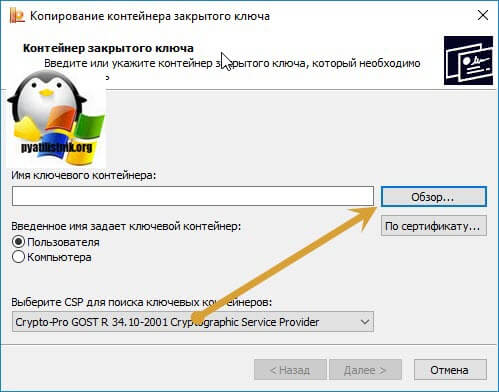

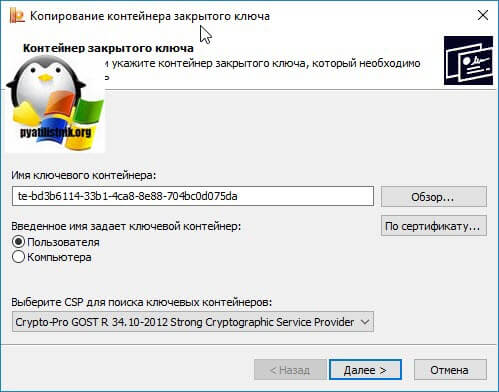

У вас откроется окно «Контейнер закрытого ключа», тут вам нужно нажать кнопку «Обзор», что бы выбрать ваш сертификат, который вы хотите скопировать в реестр.

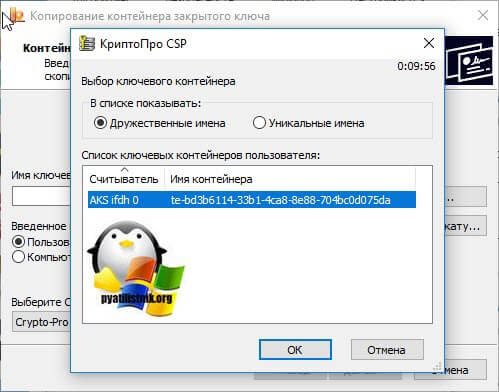

В итоге у вас в поле «Имя ключевого контейнера» отобразиться абракадабровое имя.

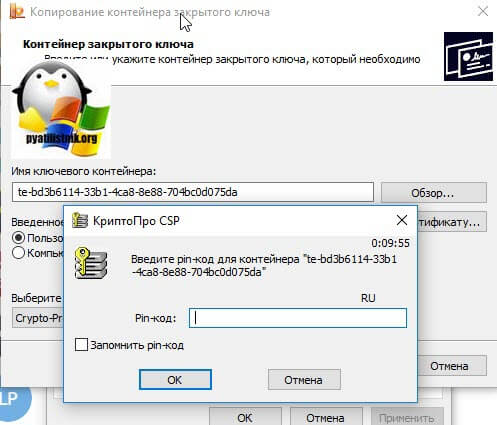

У вас появится окно с вводом пин-кода от вашего USB токена.

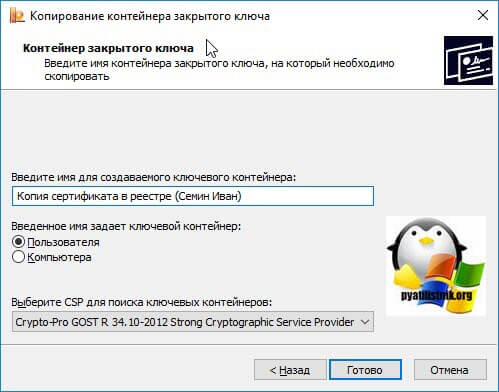

Теперь вам необходимо задать имя для копируемого сертификата в реестр Windows, КриптоПРО благо, это позволяет. Я назвал его «Копия сертификата в реестре (Семин Иван)»

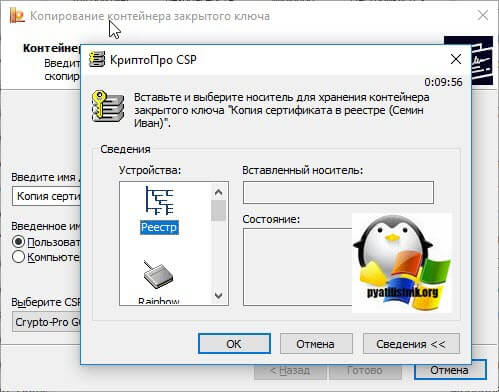

Теперь вам необходимо положить сертификаты КриптоПРО в реестр, для этого выбираем соответствующий пункт и нажимаем «Ок».

На следующем шаге вам предложат установить новый пароль на ваш контейнер с закрытым ключом, советую установить его и желательно посложнее.

Opera

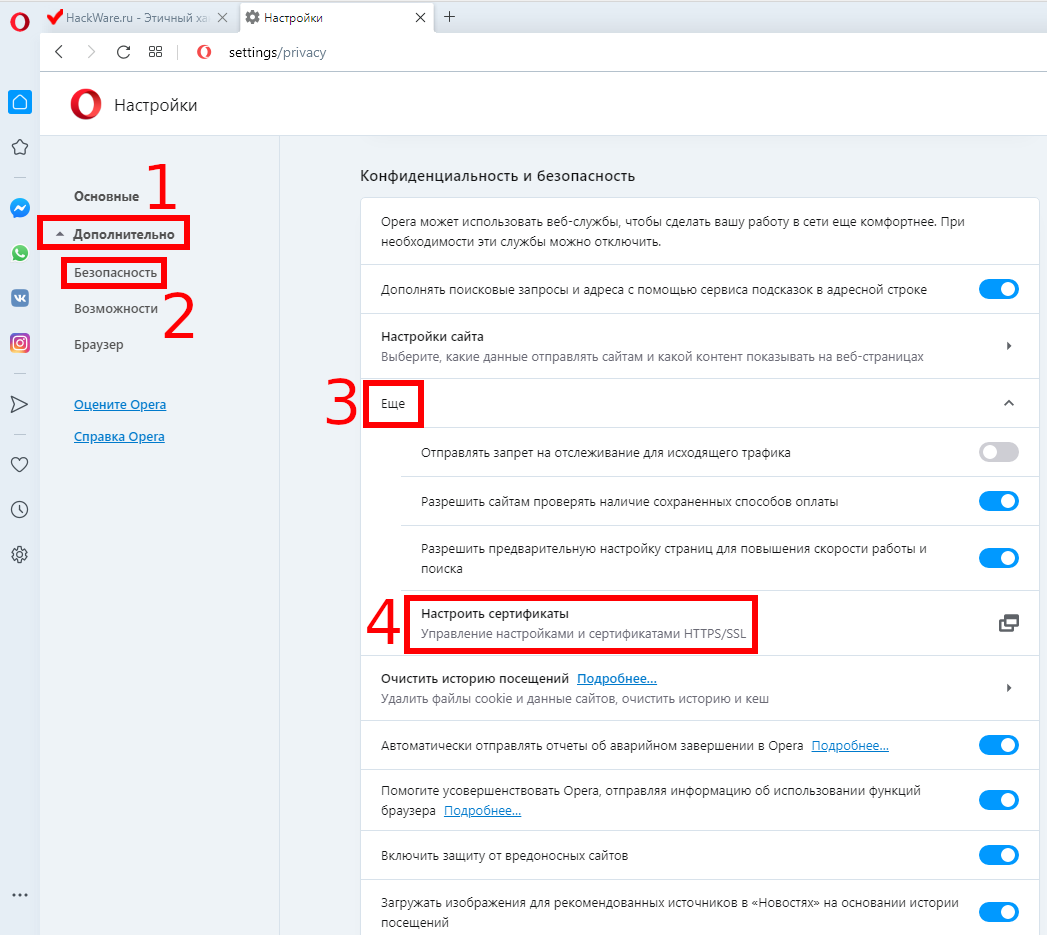

Чтобы перейти к списку сертификатов из веб браузера: Настройки → Перейти к настройкам браузера → Дополнительно → Безопасность → Ещё → Настроить сертификаты → Доверенные корневые центры сертификации:

Хранилища сертификатов локального компьютера и текущего пользователя

Каждое хранилище системных сертификатов имеет следующие типы:

Хранилище сертификатов на локальном компьютере

Этот тип хранилища сертификатов является локальным для компьютера и является глобальным для всех пользователей компьютера. Это хранилище сертификатов находится в реестре в корневом каталоге HKEY_LOCAL_MACHINE.

Хранилище сертификатов текущего пользователя

Этот тип хранилища сертификатов является локальным для учетной записи пользователя на компьютере. Это хранилище сертификатов находится в реестре в корневом каталоге HKEY_CURRENT_USER.

Сведения о конкретных расположениях в реестре хранилищ сертификатов см. в разделе System Store Locations.

Имейте в виду, что все хранилища сертификатов текущего пользователя , за исключением текущего пользователя или личного хранилища , наследуют содержимое хранилищ сертификатов локального компьютера. Например, если сертификат добавляется в хранилище сертификатов доверенных корневых центров сертификациилокального компьютера, все текущие пользовательские хранилища сертификатов доверенных корневых центров сертификации (с указанным выше предостережением) также содержат сертификат.

проверка подписи драйвера во время установки Plug and Play (PnP) требует, чтобы сертификаты root и Authenticode, включая тестовые сертификаты, размещались в хранилище сертификатов на локальном компьютере.

Дополнительные сведения о том, как добавлять или удалять сертификаты из системных хранилищ сертификатов, см. в разделе CertMgr.

Экспорт ключей и сертификатов

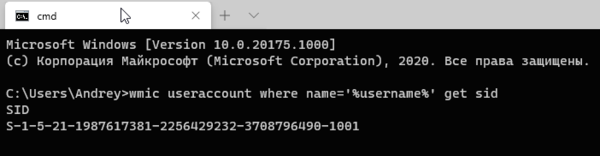

Для того, чтобы правильно экспортировать закрытые ключи, нам нужно выяснить идентификатор безопасности ( SID) текущего пользователя (который работает с ЭЦП), это можно сделать командной:

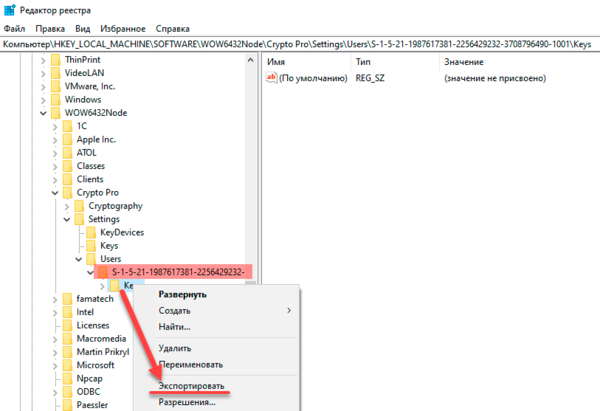

Затем откроем редактор реестра и перейдем в ветку для 32-битных систем:

для 64-битных систем:

Найдем и раскроем раздел с SID текущего пользователя и экспортируем оттуда ветку Keys.

Обратите внимание, что данная ветка содержит закрытые ключи, поэтому следует принять все меры безопасности и не передавать файл экспорта по открытым каналам связи и вообще исключить к нему несанкционированный доступ посторонних лиц.

После чего скопируем все сертификаты, расположенные по пути

Это открытые ключи, никакой секретности они не представляют, поэтому просто копируем их любым доступным способом.

Возможные проблемы

Из типичных проблем пользователи чаще всего сталкиваются со следующими:

- Ошибка о сроке действия сертификата. Указывает на то, что ЭЦП уже не активен, так как прошло 12 месяцев с даты его выдачи. Также возникает в том случае, если на ПК установлена неверная дата и время.

- Ошибка отказа в установке сертификата. Указывает на то, что служба поддержки сертификатов и криптографии не запущена. Также возникает при использовании пиратских «урезанных» копий ОС Windows, где некоторые службы полностью вырезаны.

- Ошибка чтения сертификата с рутокена. Возникает при повреждении USB токена, реже – при выходе из строя USB-входа.

- Ошибка проверки сертификата. Возникает при отсутствии доступа в интернет, когда производится попытка подписи электронного документа. Для этих целей рекомендуется выполнять подпись через КриптоПро – программа работает и в локальном режиме.

В общем, установка ЭЦП на компьютер не представляет ничего сложного, разработчики ПО позаботились о том, чтобы с данной задачей справился и не опытный пользователь ПК. За помощью же можно обратиться либо в удостоверяющий центр, либо в справочную службу КриптоПро – они довольно быстро отвечают на все вопросы от пользователей в рабочее время.