Брандмауэр «Windows Firewall». Настройка и отключение.

Правильная настройка встроенных средств защиты Windows 10 позволяет комфортно и безопасно использовать компьютер. Ниже будут приведены основные способы настройки и варианты с полным отключением защиты.

Windows Firewall – важный компонент комплекса встроенной защиты операционной системы предназначенный для блокировки и ограничения входящего и исходящего трафика. С его помощью можно выборочно заблокировать подключение к сети для определенных приложений, что значительно повышает безопасность и защиту от вредоносного ПО, которое может отправлять данные и личную информацию сторонним лицам.

Такая информация может быть использована в корыстных целях, например, для воровства аккаунтов социальных сетей и различных сервисов, электронных почтовых ящиков или взлома электронных кошельков пользователя. После установки чистой операционной системы Windows, брандмауэр будет активирован по умолчанию. Сообщения о блокировке доступа в сеть приложениям демонстрируются при запуске неизвестного ПО. На экране оповещения системы безопасности можно выбрать режим предоставления доступа приложения к сети: доступ только к частным сетям или полный доступ ко всем сетям.

При выборе первого варианта запущенное приложение будет иметь доступ только к частным сетям пользователя без выхода в интернет. Второй вариант дает программе полный доступ в открытую сеть.

Зачем нужен фаервол

Первичная функция брандмауэра — блокировать не запрошенные входящие соединения. Брандмауэры могут с умом блокировать различные типы соединений, например, они могут разрешать доступ к сетевым файловым ресурсам и другим услугам, когда ваш ноутбук соединен с вашей домашней сетью, но не разрешать это, когда он связан с общественной сетью Wi-Fi в кафе.

Брандмауэр помогает блокировать соединения с потенциально уязвимыми сервисами и контролирует доступ к сетевым сервисам, особенно файловым ресурсам, но также и к другим видам сервисов, которые доступны только в доверенных сетях.

До появления Windows XP SP2, в которой Брандмауэр Windows был модернизирован и работал по умолчанию, системы Windows XP, подключенные непосредственно к Интернету, заражались в среднем за четыре минуты. Черви, такие как Blaster, могли напрямую подключаться ко всем подряд. Поскольку в Windows не было брандмауэра, она впускала червя Blaster.

Брандмауэр защитил бы от этой угрозы, даже при том, что базовое программное обеспечение Windows было уязвимое. Даже если современная версия Windows будет уязвима для такого червя, будет чрезвычайно трудно заразить компьютер, потому что брандмауэр заблокирует весь его входящий трафик.

Для чего нужен межсетевой экран и как он работает

Главная задача МЭ – это фильтрация трафика между зонами сети. Он может использоваться для разграничения прав доступа в сеть, защиты от сканирования сети компании, проведения сетевых атак. Проще говоря, межсетевой экран – это одно из устройств, при помощи которого обеспечивается сетевая безопасность компании.

Функции межсетевого экрана

- Остановить подмену трафика. Представим, что ваша компания обменивается данными с одним их своих подразделений, при этом ваши IP-адреса известны. Злоумышленник может попытаться замаскировать свой трафик под данные офиса, но отправить его с другого IP. Брандмауэр обнаружит подмену и не даст ему попасть внутрь вашей сети.

- Защитить корпоративную сеть от DDoS-атак. То есть ситуаций, когда злоумышленники пытаются вывести из строя ресурсы компании, отправляя им множество запросов с зараженных устройств. Если система умеет распознавать такие атаки, она формирует определенную закономерность и передает ее брандмауэру для дальнейшей фильтрации злонамеренного трафика.

- Заблокировать передачу данных на неизвестный IP-адрес. Допустим, сотрудник фирмы скачал вредоносный файл и заразил свой компьютер, что привело к утечке корпоративной информации. При попытке вируса передать информацию на неизвестный IP-адрес брандмауэр автоматически остановит это.

Правила МЭ

Сетевой трафик, проходящий через брандмауэр, сопоставляется с правилами, чтобы определить, пропускать его или нет.

Правило межсетевого экрана состоит из условия (IP-адрес, порт) и действия, которое необходимо применить к пакетами, подходящим под заданное условие. К действиям относятся команды разрешить (accept), отклонить (reject) и отбросить (drop). Эти условия указывают МЭ, что именно нужно совершить с трафиком:

- разрешить — пропустить трафик;

- отклонить — не пропускать трафик, а пользователю выдать сообщение-ошибку «недоступно»;

- отбросить — заблокировать передачу и не выдавать ответного сообщения.

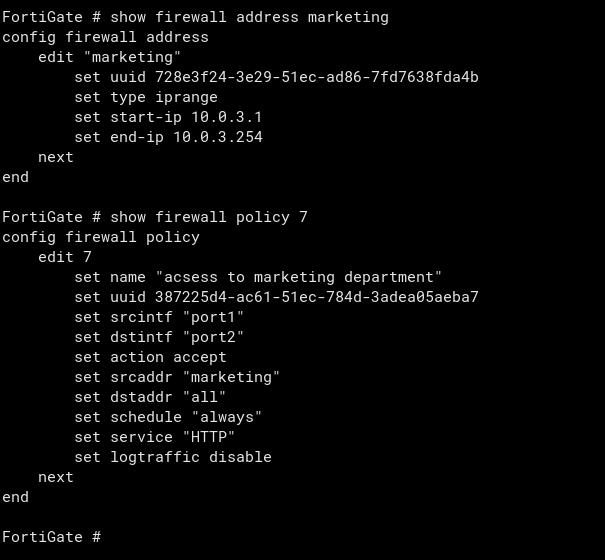

Для лучшего понимания рассмотрим пример. Допустим, у нас есть три правила:

- Разрешить доступ всем IP-адресам, которые принадлежат отделу маркетинга, на 80-й порт.

- Разрешить доступ всем IP-адресам, которые принадлежат отделу системного администрирования.

- Отклонить доступ всем остальным.

Если к сети попытается подключиться сотрудник отдела технической поддержки, он получит сообщение об ошибке соединения (см. правило 3). При этом если сотрудник отдела маркетинга попробует подключиться по SSH, то также получит сообщение об ошибке, поскольку использует 22-й порт (см. правило 1).

Так выглядит правило разрешить доступ на 80-й порт всем сотрудникам отдела маркетинга на устройстве FortiGate.

Настройка брандмауэра в режиме повышенной безопасности

Теперь стоит упомянуть альтернативный способ настройки брандмауэра, позволяющий, кроме всего прочего, открывать порты и устанавливать политику безопасности. В нем есть инструмент для создания новых правил ‒ алгоритмов действия межсетевого экрана при работе с некоторыми приложениями.

Чтобы попасть в расширенные настройки:

- Нажимаем левой кнопкой мыши по «Дополнительные параметры» в меню брандмауэра.

- Здесь вы можете увидеть статус каждого профиля подключения и ознакомиться с принципами их подробной настройки.

- Больше всего нас интересуют пункты правил для входящих и исходящих подключений.

- В меню «Свойства» каждый параметр настраивается до мелочей, но новичку обычно достаточно вкладки «Общие».

- Мастер создания правила для новых подключений вызывается пунктом «Создать правило» в правом верхнем углу окна режима повышенной безопасности.

Типы межсетевых экранов

Для защиты локальных сетей от нежелательного трафика и несанкционированного доступа применяются различные виды межсетевых экранов. В зависимости от способа реализации, они могут быть программными или программно-аппаратными.

Программный Firewall — это специальный софт, который устанавливается на компьютер и обеспечивает защиту сети от внешних угроз. Это удобное и недорогое решение для частных ПК, а также для небольших локальных сетей — домашних или малого офиса. Они могут применяться на корпоративных компьютерах, используемых за пределами офиса.

Для защиты более крупных сетей используются программные комплексы, под которые приходится выделять специальный компьютер. При этом требования по техническим характеристикам к таким ПК являются довольно высокими. Использование мощных компьютеров только под решение задач МСЭ нельзя назвать рациональным. Да и производительность файервола часто оставляет желать лучшего.

Поэтому в крупных компаниях и организациях обычно применяют аппаратно-программные комплексы (security appliance). Это специальные устройства, которые, как правило, работают на основе операционных систем FreeBSD или Linux.

Функционал таких устройств строго ограничивается задачами межсетевого экрана, что делает их применение экономически оправданным. Также security appliance могут быть реализованы в виде специального модуля в штатном сетевом оборудовании — коммутаторе, маршрутизаторе и т. д.

Применение программно-аппаратных комплексов характеризуется следующими преимуществами:

- Повышенная производительность за счет того, что операционная система работает целенаправленно на выполнение одной функции.

- Простота в управлении. Контролировать работу security appliance можно через любой протокол, в том числе стандартный (SNMP, Telnet) или защищенный (SSH, SSL).

- Повышенная надежность защиты за счет высокой отказоустойчивости программно-аппаратных комплексов.

Помимо этого, межсетевые экраны классифицируют в зависимости от применяемой технологии фильтрации трафика. По этому признаку выделяют следующие основные виды МСЭ:

- прокси-сервер;

- межсетевой экран с контролем состояния сеансов;

- межсетевой экран UTM;

- межсетевой экран нового поколения (NGFW);

- NGFW с активной защитой от угроз.

Рассмотрим более подробно эти виды файерволов, их функции и возможности.

Прокси-сервер

Прокси-сервер является одним из первых типов межсетевых экранов. Его основная функция — это функция шлюза. Через прокси выполняются косвенные запросы клиентов к другим сетевым службам. При отправке запроса на ресурс, расположенный на другом сервере, клиент вначале подключается к прокси-серверу. Прокси подключается к нужному серверу и получает от него ответ, который возвращает клиенту. Предусматривается возможность изменения прокси-сервером ответов сервера с определенными целями. Proxy обеспечивает анонимность клиента и защиту от некоторых сетевых угроз.

С помощью прокси-сервера можно создать МСЭ на уровне приложения. Главным плюсом технологии является обеспечение прокси полной информации о приложениях. Также они поддерживают частичную информацию о текущем соединении.

Необходимо отметить, что в современных условиях proxy нельзя называть эффективным вариантом реализации файервола. Это связано со следующими минусами технологии:

- Технологические ограничения — шлюз ALG не позволяет обеспечивать proxy для протокола UDP.

- Необходимость использования отдельного прокси для каждого сервиса, что ограничивает количество доступных сервисов и возможность масштабирования.

- Недостаточная производительность межсетевого экрана.

Нужно учитывать и чувствительность прокси-серверов к сбоям в операционных системах и приложениях, а также к некорректным данным на нижних уровнях сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Этот тип МСЭ уже давно стал одним из самых популярных. Принцип его работы предусматривает анализ состояния порта и протокола. На основании этого анализа файервол принимает решение о пропуске или блокировании трафика. При принятии решения межсетевой экран учитывает не только правила, заданные администратором, но и контекст, что значительно повышает эффективность работы (контекстом называют сведения, которые были получены из предыдущих соединений).

Межсетевой экран UTM

Межсетевые экраны типа UTM (Unified threat management) стали дальнейшим развитием технологии, необходимость в котором возникла в связи с ростом изощренности и разнообразия сетевых атак. Впервые внедрение таких МСЭ началось в 2004 году.

Основным плюсом систем UTM является эффективное сочетание функций:

- контент-фильтра;

- службы IPS — защита от сетевых атак;

- антивирусной защиты.

Это повышает эффективность и удобство управления сетевой защитой за счет необходимости администрирования только одного устройства вместо нескольких.

Экран UTM может быть реализован в виде программного или программно-аппаратного комплекса. Во втором случае предусматривается использование не только центрального процессора, но и дополнительных процессоров, выполняющих специальные функции. Так, процессор контента обеспечивает ускоренную обработку сетевых пакетов и архивированных файлов, вызывающих подозрение. Сетевой процессор обрабатывает сетевые потоки с высокой производительностью. Кроме того, он обрабатывает TCP-сегменты, выполняет шифрование и транслирует сетевые адреса. Процессор безопасности повышает производительность службы IPS, службы защиты от потери данных, службы антивируса.

Программные компоненты устройства обеспечивают создание многоуровневого межсетевого экрана, поддерживают фильтрацию URL, кластеризацию. Есть функции антиспама, повышения безопасности серфинга и другие возможности.

Межсетевой экран нового поколения (NGFW)

В связи с постоянным развитием и ростом технологического и профессионального уровня злоумышленников, возникла необходимость в создании новых типов межсетевых экранов, способных противостоять современным угрозам. Таким решением стал МСЭ нового поколения Next-Generation Firewall (NGFW).

Файерволы этого типа выполняют все основные функции, характерные для обычных межсетевых экранов. В том числе они обеспечивают фильтрацию пакетов, поддерживают VPN, осуществляют инспектирование трафика, преобразование портов и сетевых адресов. Они способны выполнять фильтрацию уже не просто на уровне протоколов и портов, а на уровне протоколов приложений и их функций. Это дает возможность значительно эффективней блокировать атаки и вредоносную активность.

Экраны типа NGFW должны поддерживать следующие ключевые функции:

- защита сети от постоянных атак со стороны систем, зараженных вредоносным ПО;

- все функции, характерные для первого поколения МСЭ;

- распознавание типов приложений на основе IPS;

- функции инспекции трафика, в том числе приложений;

- настраиваемый точный контроль трафика на уровне приложений;

- инспекция трафика, шифрование которого выполняется посредством SSL;

- поддержка базы описаний приложений и угроз с постоянными обновлениями.

Такая функциональность позволяет поддерживать высокую степень защищенности сети от воздействия сложных современных угроз и вредоносного ПО.

NGFW с активной защитой от угроз

Дальнейшим развитием технологии стало появление NGFW с активной защитой от угроз. Этот тип файерволов можно назвать модернизированным вариантом обычного межсетевого экрана нового поколения. Он предназначен для эффективной защиты от угроз высокой степени сложности.

Функциональность МСЭ этого типа, наряду со всем возможности обычных NGFW, поддерживает:

- учет контекста, обнаружение на его основе ресурсов, создающих повышенные риски;

- автоматизацию функций безопасности для самостоятельной установки политик и управления работой системы, что повышает быстродействие и оперативность отражения сетевых атак;

- применение корреляции событий на ПК и в сети, что повышает эффективность обнаружения потенциально вредоносной активности (подозрительной и отвлекающей).

В файерволах типа NGFW с активной защитой от угроз значительно облегчено администрирование за счет внедрения унифицированных политик.

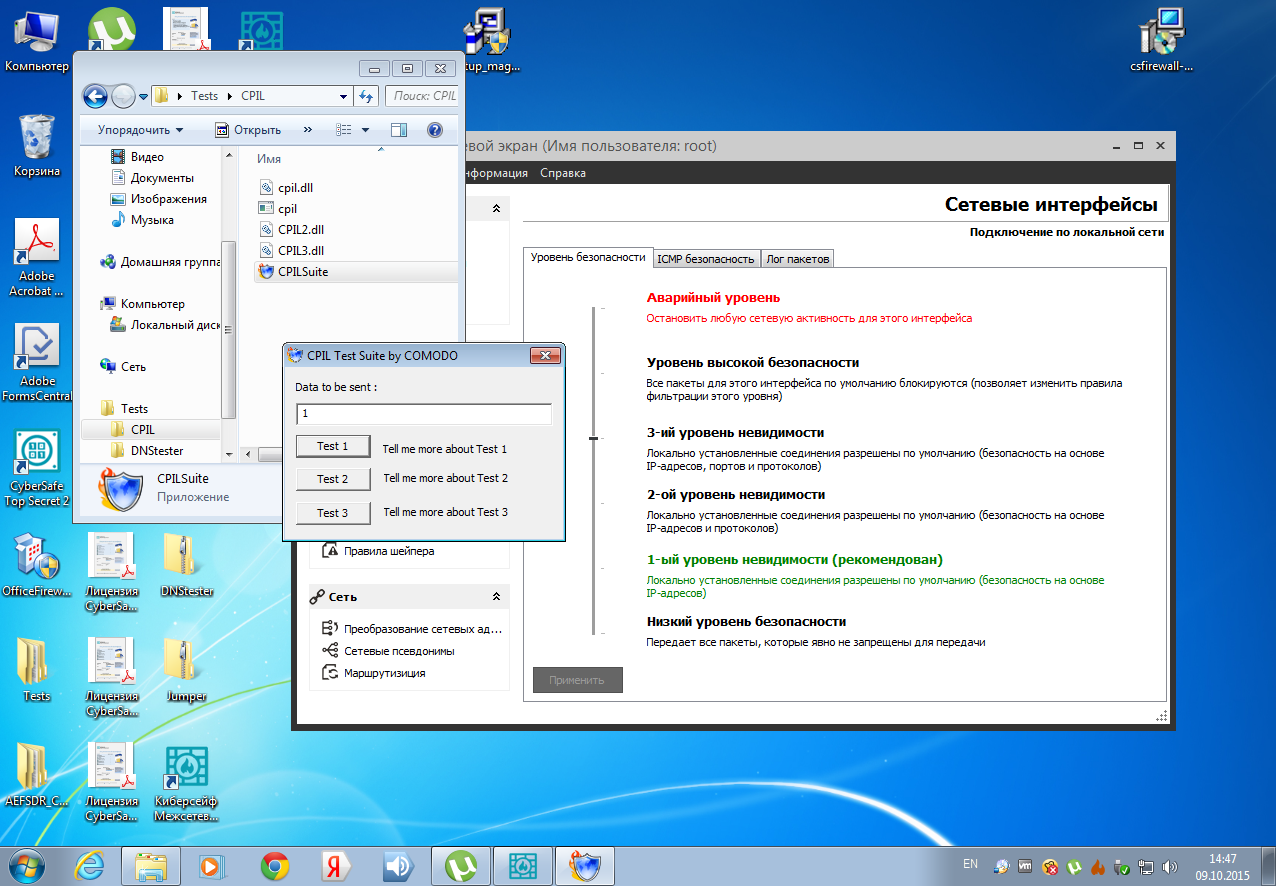

Тест 3. Набор тестов от Comodo (CPIL)

- Нужно ввести передаваемые данные. Нами вводились значения 1, 2, 3 для тестов 1, 2 и 3 соответственно.

- Затем нажать одну из кнопок вызова теста (рис. 5)

Рис. 5. CPIL Test Suite

После этого должен был открыться браузер с результатами теста. Кроме сообщения о том, что тест провален, страница результатов должна была отображать введенное нами значение, которое передавалось сценарию в качестве GET-параметра (см. рис. 6). Видно, что значение (2 в адресной строке) таки было передано, но сценарий его не отобразил. Ошибка в сценарии Comodo? Ошибаются, конечно, все, но доверия к этому тесту у нас поубавилось.

Рис. 6. Результат теста (аппаратный брандмауэр)

А вот при использовании программного брандмауэра тесты CPIL даже не запустились. При нажатии кнопок 1 — 3 ничего не произошло (рис. 7). Неужели это заслуга Windows Server 2008, а не брандмауэра? Мы решили это проверить. Поэтому на компьютер с Windows 7, защищенный аппаратным брандмауэром, был установлен Киберсейф Межсетевой экран. А вот в Windows 7 утилите удалось-таки прорвать оборону файрвола. Первый и третий тест были пройдены, а вот при нажатии кнопки Test 2 нам пришлось созерцать окно браузера Chrome, подобное изображенному на рис. 6.

Рис. 7. При нажатии на кнопку ничего не происходит (видно, что антивирус отключен)

Рис. 8. Тесты 1 и 3 пройдены

Измените пароль доступа к маршрутизатору по умолчанию

Чтобы изменить настройки роутера, нужно зайти в его сетевой интерфейс, используя логин и пароль. Как правило, установленные по умолчанию данные указывает производитель в документации к оборудованию. Злоумышленники хорошо осведомлены о дефолтных способах доступа, поэтому обязательно укажите новые пароль, логин, чтобы снять этот тип уязвимости.

В некоторых случаях пользователи оставляют доступ к сети открытым, без какого-либо типа шифрования данных, или выбирают для защиты элементарные пароли. При необходимости взлома хакеры быстро подбирают комбинации типа «12345» или «qwerty», поэтому придумайте настоящий пароль для доступа к своей сети. Для этого в него нужно включить не только буквы и цифры, но и символы.

Требования к межсетевым экранам ФСТЭК

Основных требований со стороны ФСТЭК по отношению к межсетевым экранам не так уж и много.

Их список выглядит следующим образом:

- выдача предупреждающих сообщений пользователям, благодаря чему облегчается блокировка доступа к нежелательному контенту. Роутер при этом не имеет значения;

- переход в режим аварийной поддержки;

- ведение таблиц состояний каждого соединения с указанием статуса. Называться они могут по-разному;

- создание, назначение различных профилей с разными настройками;

- дополнительная поддержка для администраторов. Идентификация, аутентификация тоже относятся к необходимым действиям. Таким образом, разблокировать доступ легко;

- регистрация, учёт по выполнению различных проверок. Обязательна функция по чтению таких записей. То же касается поиска, фильтрации информации по записям;

- разрешение либо запрет на информационные потоки по результатам проверок;

- проверка каждого пакета по таблице состояний. Настраивать работу должен тот, кому оборудование принадлежит;

- фильтрация пакетов с использованием различных показателей;

- фильтрация любого сетевого трафика. Проверять нужно по заранее заданным параметрам.

Требований не так много, но и они нуждаются в доработке.

Обратите внимание! Многие вещи ещё не настроены таким образом, чтобы администратору было максимально удобно работать.

Межсетевые экраны созданы для дополнительной защиты от злоумышленников. Главное — серьёзно отнестись к настройкам программного обеспечения. Любая ошибка при указании параметров может привести к серьёзному ущербу. Из-за этого сеть теряет работоспособность, передача трафика останавливается, особенно когда он нужен.

Подгорнов Илья Владимирович Всё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.