Плавающие IP-адреса для организации сети в публичных и частных облаках OpenStack

Недавно я описал, как работает VlanManager и как он обеспечивает масштабируемость сети и изолированность пользователей. Но до настоящего момента я говорил только о сетях с фиксированным IP-адресом, принадлежащих различным пользователям. И хотя по умолчанию экземплярам выделяются фиксированные IP-адреса, они не гарантируют немедленной доступности экземпляров из-за пределов сети (или из других ЦОД). Представьте себе следующий сценарий:

Вы запускаете небольшой веб-сайт с одним www-сервером, сервером базы данных, и брандмауэром, который выполняет трансляцию сетевых адресов (NAT) и фильтрацию трафика. Обычно вы применяете следующие настройки:

-Все серверы общаются внутри сети в рамках частного (немаршрутизируемого) сетевого диапазона (например, 192.168.0.0/24).

-Есть один публичный маршрутизируемый IP-диапазон, на котором виден www-сервер.

Вы делаете следующее:

-Присваиваете брандмауэру публичный IP-адрес.

-Создаете правило NAT на брандмауэре для маршрутизации трафика с публичного IP-адреса на частный IP-адрес www-сервера.

Фиксированные IP-адреса в OpenStack работают так же, как и сетевой диапазон 192.168.0.0/24 в примере выше. Они гарантируют только взаимодействие между экземплярами внутри одного кластера OpenStack. Но OpenStack также вводит другой пул IP-адресов под названием “плавающие IP-адреса”. Плавающие IP-адреса — это публично маршрутизируемые IP-адреса, которые вы покупаете у провайдера интернет-услуг (того, который помещается в указанный выше брандмауэр). Пользователи могут назначать IP-адреса своим экземплярам, делая их доступными из внешней сети.

Содержание

Есть два типа IP-адресов: плавающие и фиксированные. Чтобы получить первые, необходимо их «вытащить» из пула, настраиваемого администратором, а потом передать их девайсам. Как только плавающий IP достается человеку, он переходит в его непосредственное владение. То есть, он может в любой момент передать его другому компьютеру.

Если компьютер по тем или иным причинам перестает работать, то плавающий IP-адрес сохраняется.

Необходимо выделить основные функции плавающих IP-адресов:

- Назначение плавающих IP всегда осуществляется вручную.

- Если компьютер или виртуальная машина перестает подключаться к интернету, то этот IP может быть передан другому.

- Возможно подключаться к разным провайдерам с помощью плавающих IP-адресов, которые находятся в разных пулах.

Вот, что такое плавающий IP.

Система доменных имен

В следующем шаге нам нужно зарегистрировать на DNS-сервере на основе выбранного адреса. Это можно сделать через пользовательский интерфейс с помощью полученных данных. Зайдите на ресурс не-IP. Нажмите на изображение, чтобы указанный адрес электронной почты. После этого начнется регистрация. По электронной почте вы получите подтверждение. Затем скачать приложение для обновления, которая позволяет автоматическое обновление DNS-сервер. Установить программу. На значке «Пуск» появится в «динамический DNS». Щелкните этот значок Правой Кнопкой Мыши, потом перейдите в «Настройки». После обновления программа устанавливает IP-адрес. Обратите внимание, что плавающий режим не позволяют использовать компьютер в качестве веб-сервера. Однако, можно получить информацию из сети автоматически, так как он должен быть обновлен в режиме реального времени.

Видео

Из этого видео вы узнаете, как создать динамический айпи.

Поставь лайк, это важно для наших авторов, подпишись на наш канал в Яндекс.Дзен и вступай в группу Вконтакте

Как присвоить IP из сети External_network виртуальному серверу

Самый простой способ назначить серверу публичный IP — подключить интерфейс публичной сети External_network.

Для External_network есть техническое ограничение. Нельзя переназначить серверам один и тот же IP повторно — он выделяется случаным образом по DHCP. Поэтому рекомендуем использовать External_network только для простой инфраструктуры. Например, если в дата-центре один виртуальный сервер.

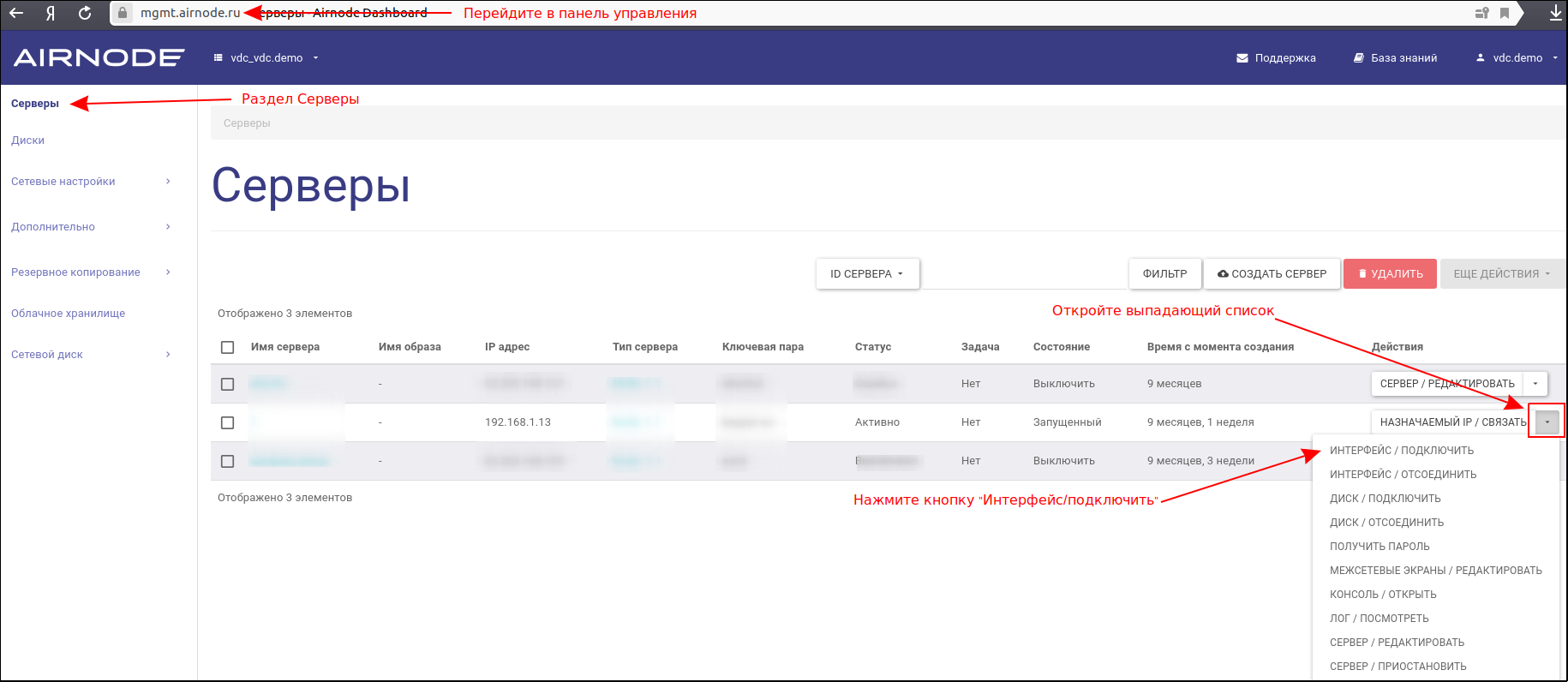

Перейдите в панель управления, раздел Серверы, выберите машину для которой нужно назначить публичный IP.

Кликните на выпадающее меню справа и нажмите кнопку «Интерфейс / подключить»

Выберите в выпадаюшем списке сеть «External_network»

Нажмите «Интерфейс / подключить»

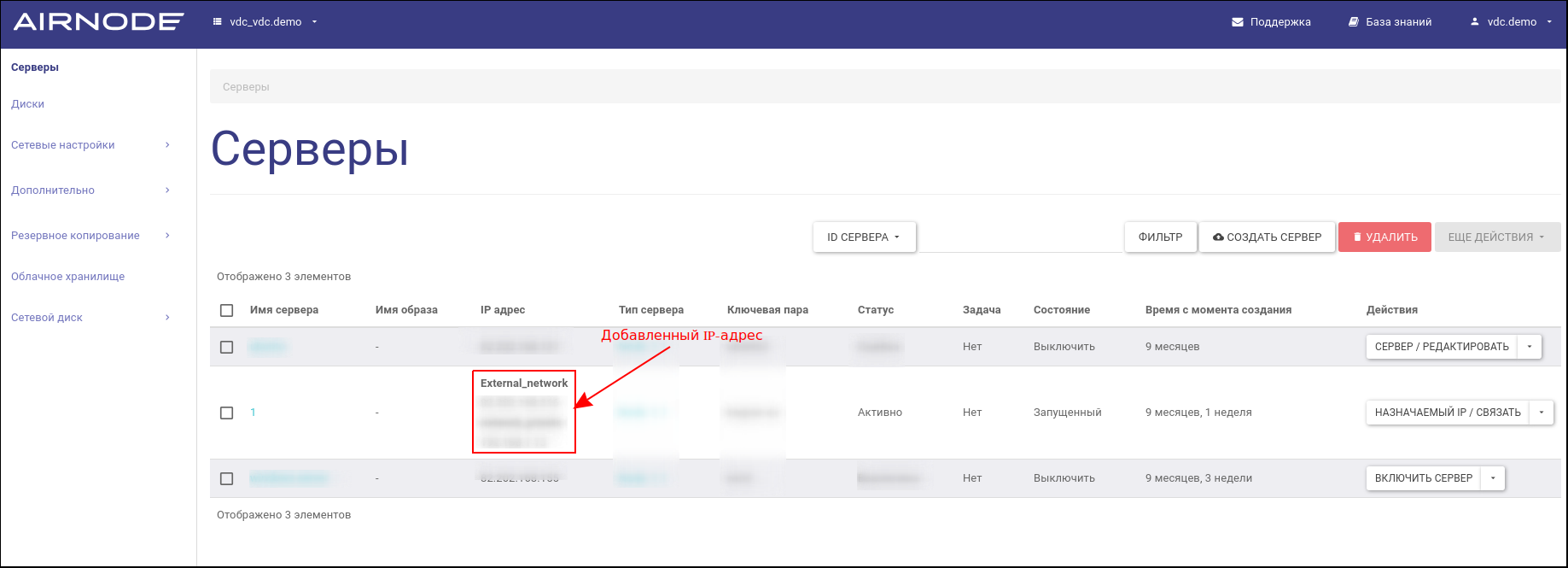

Теперь к виртуальному серверу добавлен публичный IP-адрес.

Чтобы добавить дополнительные публичные IP, повторите пункты 2-4. Можно присваивать любое количество дополнительных IP.

Присвоить публичный IP из сети External_network можно также сразу при создании сервера (смотрите подробнее инструкцию по созданию сервера)

Измените свое физическое местоположение

Несомненно, когда вы используете Интернет на своем рабочем месте, вам присваивается другой IP-адрес по сравнению с IP-адресом при подключении к Интернету дома. Таким образом, вы можете скрыть себя без стресса.

Вы можете использовать программное обеспечение, которое позволяет мгновенно подделывать ваши онлайн-адреса. Например, вы можете замаскироваться из любого места через IP Hider Pro. С помощью этого профессионального инструмента вы можете в определенной степени защитить свой интернет-трафик от хакеров и других участников наблюдения.

Скрытие вашего IP-адреса — одна из самых важных тактик безопасности, которая позволяет вам защитить себя и свои данные на другом уровне. Существуют различные способы защитить ваше цифровое существование, но ничто не приближается к VPN. Он скрывает ваши IP-адреса и обеспечивает максимальный уровень анонимности для своих пользователей в кратчайшие сроки.

На видео:Три способа скрыть свой IP

Keepalived: тестирование переключения при отказе

После настройки виртуальных IP, проверим, насколько корректно происходит обработка сбоев. Первая проверка — имитация сбоя одного из серверов. Отключим от сети внутренний сетевой интерфейс eth0 сервера proxy-serv01, при этом он перестанет отправлять VRRP пакеты и сервер proxy-serv02 должен активировать у себя виртуальный IP адрес 192.168.2.101. Результат проверим командой:

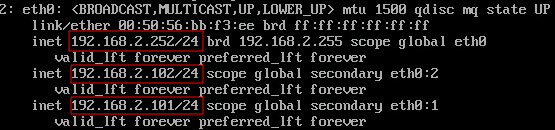

На сервере proxy-serv01:

![]()

На сервере proxy-serv02:

Как и ожидалось, сервер proxy-serv02 активировал у себя виртуальный IP адрес 192.168.2.101. Посмотрим, что при этом происходило в логах, командой:

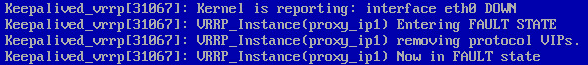

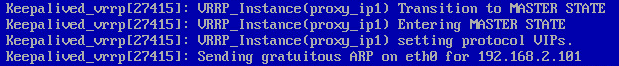

cat /var/log/messages | grep -i keepalived

| на сервере proxy-serv01 | на сервере proxy-serv02 |

| Keepalived получает сигнал, что интерфейс eth0 находится в состоянии DOWN, и переводит VRRP экземпляр proxy_ip1 в состояние FAULT, освобождая виртуальные IP адреса. | Keepalived переводит VRRP экземпляр proxy_ip1 в состояние MASTER, активирует адрес 192.168.2.101 на интерфейсе eth0 и отправляет gratuitous ARP. |

И проверим, что после включения в сеть интерфейса eth0 на сервере proxy-serv01, виртуальный IP 192.168.2.101 переключится обратно.

| на сервере proxy-serv01 | на сервере proxy-serv02 |

| Keepalived получает сигнал о восстановлении интерфейса eth0 и начинает новые выборы MASTER для VRRP экземпляра proxy_ip1. После перехода в состояние MASTER, активирует адрес 192.168.2.101 на интерфейсе eth0 и отправляет gratuitous ARP. | Keepalived получает пакет с большим приоритетом для VRRP экземпляра proxy_ip1 и переводит proxy_ip1 в состояние BACKUP и освобождает виртуальные IP адреса. |

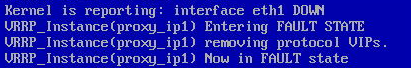

Вторая проверка – имитация сбоя интерфейса внешний сети, для этого отключим от сети внешний сетевой интерфейс eth1 сервера proxy-serv01. Результат проверки проконтролируем по логам.

| на сервере proxy-serv01 | на сервере proxy-serv02 |

| Keepalived получает сигнал, что интерфейс eth1 находится в состоянии DOWN, и переводит VRRP экземпляр proxy_ip1 в состояние FAULT, освобождая виртуальные IP адреса. | Keepalived переводит VRRP экземпляр proxy_ip1 в состояние MASTER, активирует адрес 192.168.2.101 на интерфейсе eth0 и отправляет gratuitous ARP. |

Третья проверка — имитация сбоя работы службы прокси Squid, для этого вручную оставим службу командой: systemctl stop squid Результат проверки проконтролируем по логам.

| на сервере proxy-serv01 | на сервере proxy-serv02 |

| Скрипт проверки активности службы прокси squid завершается с ошибкой. Keepalived переводит VRRP экземпляр proxy_ip1 в состояние FAULT, освобождая виртуальные IP адреса. | Keepalived переводит VRRP экземпляр proxy_ip1 в состояние MASTER, активирует адрес 192.168.2.101 на интерфейсе eth0 и отправляет gratuitous ARP. |

Все три проверки пройдены успешно, keepalived настроен корректно. В продолжении этой статьи будет произведена настройка HA-кластера с помощью Pacemaker, и рассмотрена специфика каждого из этих инструментов.

Итоговый конфигурационный файл /etc/keepalived/keepalived.conf для сервера proxy-serv01:

Итоговый конфигурационный файл /etc/keepalived/keepalived.conf для сервера proxy-serv02: