Что мы знаем о вирусах и методах защиты от них?

О различных формах вирусов, путях и факторах их передачи, а также о коронавирусе и мерах профилактики вирусных инфекций рассказали на одном из интегрированных вебинаров ведущие методисты Корпорации «Российский учебник» Екатерина Федотова и Елена Кондратьева. Все перечисленные темы входят в курсы ОБЖ и биологии.

Главная задача биологии — это развитие представлений у человека о живых организмах, о многообразии видов, обо всех закономерностях развития живых существ, а также об их взаимодействии с окружающей природой. Предмет основы безопасности жизнедеятельности (ОБЖ) позволяет получить знания и умения, которые помогут сохранить жизнь и здоровье в опасных ситуациях. Эти ситуации всегда возникают неожиданно, но, тем не менее, большинство из них предсказуемы и к ним можно подготовиться заранее. ОБЖ учит нас предвидеть возможные опасности и минимизировать потери от той или иной ситуации. Сегодня мы сталкиваемся с новым видом вирусной опасности COVID-19,о котором поговорим с точки зрения биологии и ОБЖ.

Введение

Главной функциональной особенностью всех персональных электронных устройств является их направленность на осуществление высокоскоростных вычислительных процессов, нацеленных на разработку, обслуживание и безопасное хранение информационных материалов, представляющих для пользователей определенное значение.

Это особенно важно ввиду постоянно увеличивающегося объема разнообразных цифровых данных, воссоздающихся и распространяющихся ежедневно пользователями посредством различных способов передачи. В большей степени на значительное увеличение доли цифровых информационных данных оказало влияние образование информационной компьютерной сети «Интернет», и наличие простых способов, прямого или удаленного, подключения к ней.

Однако с появлением «Интернета» и массовым применением разнообразных компьютерных устройств как основного средства управления информационными ресурсами, многократно возросли риски попыток непосредственного повреждения, уничтожения или кражи пользовательских данных, и удаленного проникновения на закрытые цифровые устройства для выполнения противоправных действий. Одним из возможных и наиболее распространенных является способ причинения вреда посредством использования разнообразных зловредных компьютерных программ, получивших обобщающее название – компьютерные вирусы.

Далее мы подробно остановимся на понятии вируса, механизме его проникновения, признаках заражения компьютерного устройства пользователя и способами борьбы с ним.

Как защитить себя от заражения коронавирусом?

Самое важное, что можно сделать, чтобы защитить себя, — это поддерживать чистоту рук и поверхностей.

Держите руки в чистоте, часто мойте их водой с мылом или используйте дезинфицирующее средство.

Также старайтесь не касаться рта, носа или глаз немытыми руками (обычно такие прикосновения неосознанно совершаются нами в среднем 15 раз в час).

Носите с собой дезинфицирующее средство для рук, чтобы в любой обстановке вы могли очистить руки.

Всегда мойте руки перед едой.

Будьте особенно осторожны, когда находитесь в людных местах, аэропортах и других системах общественного транспорта. Максимально сократите прикосновения к находящимся в таких местах поверхностям и предметам, и не касайтесь лица.

Носите с собой одноразовые салфетки и всегда прикрывайте нос и рот, когда вы кашляете или чихаете, и обязательно утилизируйте их после использования.

Не ешьте еду (орешки, чипсы, печенье и другие снеки) из общих упаковок или посуды, если другие люди погружали в них свои пальцы.

Избегайте приветственных рукопожатий и поцелуев в щеку, пока эпидемиологическая ситуация не стабилизируется.

На работе регулярно очищайте поверхности и устройства, к которым вы прикасаетесь (клавиатура компьютера, панели оргтехники общего использования, экран смартфона, пульты, дверные ручки и поручни).

Как правильно носить медицинскую маску?

- Аккуратно закройте нос и рот маской и закрепите её, чтобы уменьшить зазор между лицом и маской.

- Не прикасайтесь к маске во время использования. После прикосновения к использованной маске, например, чтобы снять её, вымойте руки.

- После того, как маска станет влажной или загрязнённой, наденьте новую чистую и сухую маску.

- Не используйте повторно одноразовые маски. Их следует выбрасывать после каждого использования и утилизировать сразу после снятия.

Запретите автоматический запуск

Некоторые вирусы могут включаться с помощью автоматического запуска. К примеру, может случиться ситуация, когда вы скачали из сети определенный файл. И он начал самостоятельно устанавливаться на компьютер.

Чтобы этого не произошло, необходимо запретить автозапуск. Сделать это не сложно. Достаточно всего лишь покопаться в настройках конкретной модели Windows.

Выполняйте ежедневное сканирование

Иногда вирусам удаётся обойти механизмы превентивной защиты и заразить систему. При огромном количестве вредоносных программ с учётом быстро появляющихся новых угроз, почти неизбежно возникновение ситуации, когда наиболее изощрённым вирусам удастся обмануть антивирусную программу и заразить систему. В других случаях пользователи непреднамеренно сами могут при запросе антивируса позволить выполняться вредоносной программе.

Независимо от источника заражения ежедневное полное сканирование системы и жёсткого диска поднимает защищённость компьютера на новый уровень. Эти ежедневные сканирования могут оказаться очень полезными для обнаружения и удаления вредоносных программ, которым удалось обойти превентивные механизмы защиты.

Используйте брандмауэр

Другой способ защитить ваш ПК, ноутбук или планшет от вредоносного ПО – использовать брандмауэр.

Брандмауэр или фаервол – это программный или аппаратный инструмент, который служит для блокировки вредоносных атак хакеров, червей, шифровальщиков, вирусом и других типов угроз, которые пытаются получить доступ к компьютеру из Интернета или локальной сети для последующей кражи информации.

На рынке представлено множество сторонних инструментов сетевой безопасности, но Windows 10 уже включает в себя очень эффективный межсетевой экран.

Брандмауэр Windows обычно включен по умолчанию, но важно убедиться, что он работает правильно. Перейдите в Центр безопасности Защитника Windows > Брандмауэр и безопасность сет и, и убедитесь, что около каждого типа подключения показывается статус “Брандмауэр включен”. В противном случае нажмите кнопку включить или выберите ваше текущее подключение и переведите переключатель брандмауэра в активное положение.

Если вы пользуетесь сторонним фаерволом, то изучите официальный сайт разработчика, чтобы узнать, как работать с программой и контролировать подключения.

Часть 2. Стратегия защиты от вирусов

Три кита защиты от вирусов

- Разграничение прав пользователей, отключение лишних возможностей

- Антивирус

- Регулярная установка обновлений

Киты эти равноценны и необходимы, достаточно утонуть одному, как рухнет весь покоящийся на них мир. Пользователь, который творит, что хочет, не задумываясь о последствиях, рано или поздно вирус подхватит (чаще рано, чем поздно). Ему не помогут предупреждения антивируса, так как всегда есть вариант ответа «Продолжить». Антивирус часто бессилен против уязвимостей ОС. К примеру, тот же Kido категорически не лечится антивирусами до установки нужных обновлений. С другой стороны, ПК без антивируса, пусть и с полным комплектом обновлений Windows, тоже перед вирусами беззащитен. К примеру, фишинг происходит на уровне прикладных программ, логику работы которых ОС не контролирует. Так что организация защиты от вирусов — это не просто «мне друг дал ссылку на бесплатный антивирус, я скачал и поставил». Это многоуровневая комплексная задача. Начнём по порядку.

Ограничение и самоограничение пользователей

Как пользователь может заразить ПК вирусом? Вариантов два: явный запуск зловредной программы (к примеру, открытие заражённого exe-файла) или неявная провокация такого запуска (к примеру, вставил сменный носитель, на котором сработал автозапуск, открывший заражённый exe-файл). Как можно снизить риск заражения? В компьютере, как и в жизни, правила осторожности по сути являются ограничением от интересных, но потенциально опасных шагов. Конфликт интересов состоит в том, что интересность некоторых действий понятна всем (так, всем бывает интересно, когда в город приехал новый цирк), а вот опасность — только с определённым жизненным опытом (подумаешь, цирк даёт представление в трейлерном городке в лесополосе за промзоной). Большинство людей сначала игнорируют любые меры безопасности и рассказы о них, пока не столкнутся с проблемами лицом к лицу. Поэтому сначала безопасность обеспечивается принудительными ограничениями со стороны более опытных товарищей (вменяемые родители не пустят детей в упомянутый цирк, а вменяемые системные администраторы максимально защитятся от неопытных пользователей). Затем некоторые пользователи (прямо скажем, не все) дорастут до самостоятельного следования мерам предосторожности.

- Не открывайте неизвестные файлы. Задайте себе два простых вопроса. Во-первых, знаете ли вы хотя бы примерно, что там внутри и для чего оно нужно? Во-вторых, имеете ли связь с автором (или отправителем) файла в реальной жизни? Не бойтесь игнорировать сомнительную информацию и сомнительные программы. Если информация действительно важная, до вас доведут её и другим способом — отошлют повторно, позвонят, спросят о получении и т. п.

- Не открывайте обезличенные сообщения электронной почты или других средств коммуникаций. Любое приличное сообщение начинается с указания, кому оно предназначено — к примеру: «Уважаемый Имя Фамилия». Если текст сообщения можно адресовать кому угодно: «Здравствуйте. Мы предлагаем Вам и т. п.», — то это, в лучшем случае, спам.

- Не открывайте выданные поисковиком сайты, если не уверены в их полезности. Обратите внимание, что во всех приличных поисковиках под ссылкой приведена цитата с сайта, который вам предлагается. Посмотрите: это точно то, что вам нужно? Гугл, вдобавок, умеет заранее показать содержимое найденной страницы в правой части экрана. Очень удобно при работе с сомнительными источниками.

- Открыв сайт первый раз, оцените качество его исполнения. Хороший сайт делается долго, поэтому сайты-однодневки мошенников имеют неаккуратное исполнение — аляповатые цвета, уродливые картинки, текста нет, либо наоборот куча непонятного текста и т. д. и т. п.

- Не используйте простые пароли. Рекомендации Microsoft по созданию надёжных паролей можно посмотреть по ссылке. Почитать, что такое плохой пароль и насколько легко он подбирается, можно на хабре.

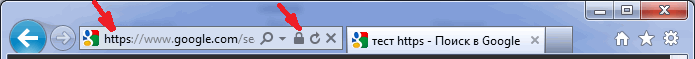

- Следите за использованием https. У приличных интернет-магазинов и других веб-сервисов, особенно связанных с приемом/передачей денег, строка адреса начинается с https, а не как обычно с http. Это значит, что подлинность сайта подтверждена цифровой подписью, а передаваемые на сайт данные шифруются. Чтобы не заставлять вас вчитываться каждый раз в буквы адреса, веб-браузеры отображают наличие https дополнительным значком или цветом. К примеру, Internet Explorer при безопасном соединении показывает замок в строке адреса.

Перечисление можно продолжить: интересующиеся легко найдут подобные правила на большинстве сайтов, посвящённых компьютерной безопасности. Перейдём к организации принудительного ограничения нерадивых (или просто неопытных) пользователей. Сначала нужно решить, что́ пользователям делать можно, а что́ — нельзя. Затем — найти технические средства, позволяющие отключить ненужные возможности.

Первое принципиальное решение: нужно ли пользователю изменять системные настройки, т. е. быть администратором компьютера? К примеру, задать другие параметры подключения к интернету или установить новое устройство в ПК? Большинству людей, использующих компьютер для работы, после установки и настройки рабочих программ ничего менять в системе больше не нужно. Конечно, некоторые профессиональные программы всё-таки требуют администраторских прав для своей работы. Поэтому окончательное решение по ограничению прав принимается опытным путём — ограничили, проверили работоспособность и, если необходимо, внесли коррективы. Инструкция по изменению администраторского статуса учётной записи пользователя есть, к примеру, на сайте Microsoft по ссылке. Эффективность такой меры очень высокая. BeyondTrust утверждает, что лишение прав администратора «закрывает» около 90% всех уязвимостей Windows (источник, перепост на русском языке). С одной стороны, конечно, BeyondTrust зарабатывает именно на разграничении прав, их интерес в подобной статистике понятен. С другой стороны, по нашему опыту могу сказать, что уменьшение количества сбоев после урезания прав в небольших сетях видно невооружённым взглядом. Некоторую аналогию наличию полных прав и «бесправности» можно проследить в политиках iOS (можно ставить программы только из одного источника) и Android (можно ставить программы откуда угодно). Желающие могут поискать статистику по вирусам на обеих платформах.

Положим, вывести пользователя из администраторов не получается, права ему действительно нужны. Насколько часто они нужны? Если от случая к случаю, то имеет смысл организовать выдачу прав по запросу. То есть пользователь работает без прав администратора, а когда они реально нужны, либо пароль администратора вводит старший товарищ, либо пользователь сам вводит дополнительный пароль. В Windows XP был механизм «Запустить от имени…» (Run As…), позволявший запустить программу под другой учётной записью. В Windows Vista Microsoft пошёл дальше и ввёл механизм контроля учётных записей пользователей (User Account Control, UAC). Теперь даже администратор ПК работает без прав администратора, но если такие права нужны какой-то программе, то она должна попросить у ОС повышение привилегий. Windows показывает пользователю дополнительный запрос на подтверждение и только затем выдаёт программе полные права. Технология, в принципе, нужная и полезная. Но на практике сразу после установки Vista на пользователя обрушивался град запросов — при установке каждого драйвера, каждой программы, настройки подключения к интернету, изменении некоторых опций интерфейса на привычные и т. п. Вдобавок обратите внимание, что программа должна сама запросить у Windows повышение прав. Поэтому многие программы, написанные до Vista, работать под ней отказались. Чаще всего проблема решается установкой галочки «Выполнять эту программу от имени администратора» во вкладке «Совместимость» диалога свойств программы. При этом Windows перед запуском автоматом инициирует запрос на повышение прав, и если пользователь подтвердит, то программа будет работать с полными правами. Но кто же из простых смертных знал об этом в первые дни? Как результат, массовые пользователи UAC выключили.

В Windows 7 появилась возможность немного скорректировать уровень «агрессивности» UAC. Можно выдавать запрос на повышение прав без затемнения рабочего стола, можно выдавать администраторам права без запроса, а пользователям — по запросу, можно не проверять цифровую подпись программы перед повышением прав и т. п. Считаю, что в Windows 7 нужно сосуществовать с включенным UAC.

Другое важное решение — это отключение всех лишних функций, приводящих к неявному запуску программ. Начать нужно с блокировки автозапуска со сменных носителей. Эта мера радикально снижает риск подхватить вирус с «флешек» и переносится пользователями сравнительно безболезненно. Хотя некоторым, конечно, придётся дополнительно объяснять, как теперь пользоваться любимым DVD-диском. Способов борьбы с автозапуском много — от выборочного отключения средствами панели управления до ручного редактирования реестра. В редакциях Windows от Professional и выше я рекомендую использовать групповую политику. С одной стороны, рядовой пользователь не сможет снять такую блокировку, а с другой стороны, групповые политики проще и удобней, чем реестр. В редакции Windows Home поддержки групповой политики нет, там придётся всё-таки править реестр. Инструкции по обоим вариантам отключения можно взять, к примеру, с форума iXBT.com по ссылке.

Следующий шаг по борьбе с неявными запусками программ — отключение лишних возможностей в сетевых программах. Нужно заблокировать открытие исполнимых вложений в почтовом клиенте. Порядок действий зависит от используемого почтового клиента, в некоторых (Outlook, к примеру) оно заблокировано по умолчанию. Но если ПК достался вам по наследству от предыдущего хозяина, то лучше проверьте, не снята ли эта блокировка. После победы над почтовым клиентом перейдём к браузеру. Подумайте, насколько пользователю нужна возможность ставить к нему надстройки, а также смотреть Flash и ActiveX (это всевозможное видео, игры в браузерах и т. п.)? К примеру, в большинстве офисных ПК они не нужны. Да и некоторым домочадцам тоже. Порядок действий по отключению зависит от используемого браузера.

Перечисленные шаги по ограничению пользователей — лишение прав администратора и отключение неявных запусков — уместны во многих случаях. Однако можно пойти ещё дальше и создать совсем «бесправного» пользователя. Возьмем, к примеру, ПК оператора с одной единственной рабочей программой. В подобных случаях открывается бескрайнее поле для ИТ-творчества, так как средства Windows по ограничению прав достаточно богатые. Здесь у каждого системного администратора свои рецепты и свои профессиональные секреты. С точки зрения защиты от вирусов бывает полезно, к примеру, заблокировать доступ к сетевым папками или запуск всех программ, кроме заданного списка рабочих, и т. п.

Антивирус

Вокруг антивирусов создано мистификаций ничуть не меньше, чем вокруг самих вирусов. Потребность в антивирусе мы уже обсудили. Теперь нужно разобраться, какой антивирус ставить и как с ним дальше жить. Конечно, у меня есть свой любимый антивирус, который я считаю безальтернативным по удобству и эффективности. Но так как статья не рекламная, то называть его я не буду. Вместо этого я объясню, на какие критерии я ориентировался при выборе.

Что должен делать идеальный антивирус? Во-первых, удалять из ПК любой вредоносный код, независимо от того, где именно тот находится — в файле на диске, в уже запущенной программе в памяти или в сетевом трафике браузера. Во-вторых, снижать риск получения вредоносного кода в дальнейшем. В-третьих, поменьше беспокоить меня ложными срабатываниями, малопонятными вопросами или вопросами, ответ на которые всегда однозначный. Давайте разбираться, как это реализуется технически.

Чтобы найти вредоносный код, антивирус должен постоянно следить за содержащейся в ПК информацией и определять, опасная она или нет. Поэтому первое требование — в ПК должен стоять антивирусный монитор, включающийся при загрузке и постоянно сканирующий данные, тем или иным образом обрабатываемые ПК. Бесплатные программы для одноразового сканирования ПК (к примеру, Dr.Web CureIt! или Kaspersky Virus Removal Tool) не являются средствами защиты. Они помогут удалить вирусы с уже заражённого ПК, но в промежутках между ручными запусками таких программ ПК не защищён.

Положим, некоторый антивирусный монитор установлен. Чтобы следить за системой, ему нужно глубоко в неё интегрироваться — загружаться на раннем этапе, перехватывать сетевой трафик, перехватывать обращения к жёсткому диску, желательно поставить модули в популярные программы коммуникаций (почтовый клиент, к примеру) и т. д. Поэтому мне всегда подозрительно, если после установки антивирус себя вообще никак не проявляет кроме дежурной иконки на панели задач.

Как антивирус отличает вирусы от невирусов? Технологий несколько, самая известная — сигнатурный поиск. Сигнатура (подпись, если переводить дословно) — это характерный набор отличий, существующий у некоторого вируса и позволяющий отличить его от любых других программ и данных. К примеру, набор байтов с кодом вируса или посылаемое вирусом сообщение. У антивируса есть база сигнатур. Проверяя программы на наличие в них каждой сигнатуры из базы, антивирус определяет, заражены программы или нет. По мере появления новых вирусов базу сигнатур тоже нужно обновлять. Значит, разработчик антивируса должен постоянно собирать данные о вирусах и выпускать обновления, а антивирусный монитор пользователя должен эти обновления загружать и устанавливать (обычно это происходит автоматически). Чем больше база сигнатур, тем больше вычислений приходится делать при проверке, ведь необходимо проверить каждую программу на наличие каждой сигнатуры из базы. Поэтому сигнатурная защита — это достаточно ресурсоёмкая задача.

Сколько известно сигнатур? Разные производители называют разные цифры, одна другой страшнее. Но все сходятся в одном: количество вирусов растёт опережающими темпами. Каждый год новых вирусов появляется значительно больше, чем в предыдущем. Поэтому для выпуска новых баз сигнатур нужен постоянно растущий штат хороших специалистов. Соответственно, крайне затруднительно выпускать качественный бесплатный антивирус — зарплату-то надо откуда-то брать. Коммерческие антивирусы продаются по принципу подписки — необходимо каждый год платить за продолжение обновления баз. Поэтому следующее требование к антивирусу такое: купленный продукт крупного производителя с продлённой подпиской.

Какой бы антивирус вы ни взяли, появление сигнатур в базах неизбежно будет отставать от появления вирусов. Даже если отставание будет измеряться несколькими часами, за эти часы технически возможно заразить огромное количество ПК (спасибо социальным сетям, смартфонам и прочим средствам массовых коммуникаций). Поэтому мало искать сигнатуры известных вирусов — хороший антивирус должен каким-то образом уметь находить и ещё неизвестные вирусы. Введено даже специальное понятие — 0day, то есть угроза, с момента обнаружения которой прошло нуль дней, и защиты ещё нет. К примеру, Stuxnet использовал неизвестную ранее уязвимость Windows, против которой не существовало патчей. Поэтому Stuxnet — это тоже 0day-угроза. Обнаружение и защита от подобных неприятностей — задача крайне сложная. Для её реализации серьёзные антивирусы помимо сигнатурного поиска могут использовать различные так называемые проактивные технологии: от эвристики (то есть поиска вирусов по некоторым дополнительным гипотезам) до полной виртуализации программ (то есть исполнения программ не на самом ПК, а в некотором его эмуляторе). Ограничение прав пользователей и UAC, кстати, это тоже, в каком-то смысле, проактивная защита. Думаю, что по мере нарастания вирусной армии подобные технологии выйдут на первый план, а гонка за сигнатурами будет в итоге проиграна.

Раз уж зашла речь о проактивной защите, то желательно, чтобы антивирус сам искал потенциальные уязвимости в системе — некорректные настройки, программы с известными ошибками в системе безопасности и т. п. Теоретически, это не его работа — обновлять и настраивать ОС и ПО. На практике же большинство пользователей смотрит на антивирус, как на панацею, совершенно не заботясь о других мерах предосторожности. А в случае заражения, опять же, именно на антивирус падёт гнев пользователя: «Я его купил, и вот опять полный ПК вирусов. » С другой стороны, сейчас объективно нет сущности, централизованно следящей за обновлениями всех программ. Windows следит только за обновлениями самой себя и других продуктов Microsoft, Adobe Flash — только за обновлениями Adobe Flash — и так каждый сторонний браузер, каждый сторонний почтовый клиент и т. д. и т. п. Поэтому логично ожидать подобной функциональности в хорошем антивирусе. Тут мы опять приходим к базам и обновлениям, но только теперь это базы известных проблем.

Другое направление проактивной защиты — борьба с вирусами «на стороне противника», т. е. поиск и подавление в рамках закона вирусописателей и их серверов. Для ведения подобных дел необходим большой объём фактического материала о вирусах, который есть у производителей антивирусов. Поэтому хорошо, когда производители антивирусов сотрудничают с компетентными органами разных стран с целью искоренения компьютерной «заразы». Плата за коммерческий антивирус такого производителя — это ещё и финансирование борьбы за общее благо. Как говорится, лучшая оборона — это атака.

Наконец, антивирус не должен мешать жить рядовому пользователю ПК. Вспоминая неудобства, приносимые UAC, в первую очередь хочется поменьше вопросов от антивируса. Почему антивирус вообще задаёт вопросы? Во-первых, у методов обнаружения вирусов есть определённая погрешность работы. В ряде случаев они приводят к ложным срабатываниям, то есть полезную программу определяют как вирус. Поэтому необходим ручной контроль со стороны пользователя. Во-вторых, нужна определённость, что́ делать с найденными угрозами: блокировать, разрешать, помещать в карантин и т. д. Чтобы снизить количество вопросов, каждый антивирус имеет набор правил: такие-то ситуации разрешаем, такие-то ситуации блокируем автоматически, в таких-то ситуациях всё-таки спрашиваем у пользователя и т. п. Чем богаче набор встроенных правил для массовых программ (тех же браузеров), тем меньше будет вопросов. А значит, опять нужны базы с обновлениями, но уже базы доверенных программ. Хорошо, когда антивирус самообучается (хотя бы на уровне автоматического создания правил по уже полученным ответам). Конечно, нужен удобный интерфейс системных настроек, чтобы быстро найти и поменять неудачное правило.

Говоря о неудобствах, нельзя обойти тему медленной или нестабильной работы ПК из-за антивируса. И вот это уже не совсем легенда. Выше отмечалось, что сигнатурная защита требует много ресурсов ПК, так как количество сигнатур растёт с невообразимой скоростью. Требуют ресурсов и другие методы защиты. Поэтому на старых ПК многие современные антивирусы, увы, действительно заметно замедляют работу. В ряде случаев антивирус может и современный ПК «уложить на лопатки». Со стабильностью тоже не всё гладко. Антивирус — не рядовое приложение, не всегда его постороннее вмешательство проходит гладко. Масштаб проблемы таков, что Microsoft завела специальную Wiki-страницу для описания правил настройки антивирусов. В основном там описаны правила исключений для серверов, т. е. списки файлов на серверах, которые не нужно проверять антивирусами. Скептики, правда, говорят, что публичный призыв к исключению файлов из проверки, наоборот, привлечёт к ним повышенное внимание вирусописателей. Опыт компании показывает, что настройка исключений по правилам Microsoft действительно снижает «тормоза», привносимые антивирусом в работу серверов.

- На ПК должен быть установлен антивирусный монитор.

- Антивирусный монитор — это в первую очередь услуга, на которую нужно иметь постоянную подписку. Если антивирус давно не обновлял свои базы, то он — бесполезен.

- Качество защиты определяется не только богатыми базами сигнатур, но и другими фирменными технологиями производителя. Чем больше в антивирусе компонентов, тем лучше.

- Желательно, чтобы у производителя антивируса были и другие направления деятельности в области компьютерной безопасности.

- У антивируса должен быть удобный интерфейс и возможности по самообучению. Иначе весьма возможны крайности — от вала вопросов, над которыми никто не задумается, до отключения защиты пользователем, «чтобы не мешала».

- Антивирус будет потреблять ресурсы ПК. Если «тормоза» заметны даже на хорошем ПК, то, возможно, причина в неправильной настройке.

Обновление ОС и прикладных программ

Теоретически, уязвимости могут быть у любой программы, даже у текстового редактора. На практике целью злоумышленников является ОС и массовые программы (браузеры и т. п.) Обновления на все продукты Microsoft можно загружать централизованно через службу обновлений Windows. Далеко не каждое обновление направлено на улучшение безопасности. Windows 7 делит обновления на две группы — важные и рекомендуемые. Сервер обновлений Windows имеет более тонкое деление на классы: драйверы, критические обновления, накопительные пакеты обновлений, обновления определений, обновления системы безопасности, просто обновления, пакеты новых функций, пакеты обновлений, средства. Стандартные определения этих классов довольно «корявые», поэтому обращу ваше внимание на следующее. Для защиты от вирусов обязательно нужно устанавливать обновления системы безопасности. У них в названии всегда есть словосочетание «обновление безопасности» (Security Update в английской версии). Если у вас используется антивирус Microsoft, то нужно ставить ещё и обновления определений (Definition Updates в английской версии, это те самые базы сигнатур). Остальные обновления прямого отношения к защите от вирусов не имеют.

Многие пользователи испытывают суеверный страх перед обновлениями Windows и отключают автоматическое обновление просто по принципу «как бы чего не вышло». Реальных причин обычно две: либо использование нелицензионной копии ОС (о чём вслух говорить не принято), либо боязнь испортить и так стабильно работающий ПК. На официальном сайте Microsoft на странице часто задаваемых вопросов о проверке подлинности написано, что нелицензионные копии Windows имеют возможность ставить обновления системы безопасности. Конечно, кто-то может решить, что это ловушка, чтобы вычислить всех «пиратов» (см. конспирология). Думаю, что если бы такая цель стояла, то информацию собрали бы независимо от настроек службы обновлений, по-тихому. Конечно, риск испортить работу ПК неудачным обновлением есть всегда. Из недавних примеров — средство проверки файлов Microsoft Office (KB2501584) после установки радикально замедляло открытие файлов по сети (KB2570623). Однако это единичные случаи. Все серьёзные производители уделяют много внимания тестированию своих продуктов и обновлений к ним. А работа по откату одного обновления раз в несколько лет не столь велика по сравнению с ценой пропуска действительно важного обновления (см. Kido). Обновления безопасности надо ставить всегда, и лучше, чтобы это происходило автоматически.

Управлять обновлениями прикладных программ не столь удобно. У каждого производителя свои средства обновлений. Часто даже у разных программ одного производителя нет единого центра обновлений. Тем не менее, основные черты сказанного про обновления Windows справедливы и здесь. Обновления безопасности выходят, их нужно ставить, есть теоретический риск испортить работу, но риск поймать вирус через незакрытую уязвимость популярной программы гораздо выше. Поэтому обновления нужно ставить, и лучше, чтобы каждая программа делала это автоматом.

А как же фаервол?

Есть ещё один важный элемент компьютерной безопасности, который я не назвал — это сетевой экран, он же фаервол, он же брандмауэр. Существует распространённое мнение, что он тоже нужен для защиты от вирусов. В моей практике был неописуемый случай, когда испуганный угрозой вирусов пользователь решил подключить два особо важных ПК к локальной сети через аппаратные фаерволы. Не знаю, что именно он рассказывал в магазине продавцу, но в итоге были закуплены… два ADSL-модема.

Сетевой экран блокирует трафик на основе определённых правил. Это позволяет разграничить или закрыть доступ к некоторым сетевым службам, регистрировать сетевую активность, может защитить от DDoS-атаки и т. п. Но как может экран отличить вирус в трафике от невируса? Большинство вирусов распространяется через стандартные протоколы — к примеру, загружаются с веб-сайтов через http и распространяются по локальной сети через RPC. Закрыв эти протоколы целиком, вы останетесь, по большому счёту, вообще без сети. Чтобы осуществить выборочную фильтрацию, в экране должен быть собственный интегрированный антивирус, с базами сигнатур и т. п. Или, наоборот, сетевой экран должен быть частью комплексного антивирусного продукта. На практике, включенный сетевой экран помогает обнаружить факт заражения, показав сетевую активность заражённой программы. К примеру, если экран показывает, что ваш текстовый редактор при запуске соединяется с интернетом, а раньше такого не делал, то это серьёзный повод проверить ПК. Но предотвратить сам факт заражения сетевым экраном без его объединения с антивирусом невозможно.

Несколько слов про другие ОС

Бо́льшая часть статьи посвящена защите Windows-систем. Может сложиться впечатление, что вирусы — это только проблема Windows. Некоторые «специалисты» с таким убеждением вообще всю жизнь проводят. Поэтому развеем очередной миф. Хорошо известны вирусы под практически все современные ОС. См., к примеру, Вредоносные программы для Unix-подобных систем на Википедии. Первая массовая вирусная эпидемия состоялась, кстати, ещё в 1988 году на Unix (червь Морриса). Windows тогда ещё пешком под стол ходил (или ходила), вирусов для Windows никто не сочинял. В новейшей истории тоже известны массовые эпидемии: в 2001 году Ramen, в 2002 году Slapper и Scalper. Антивирусов под другие ОС достаточно (см., к примеру, Linux malware — Anti-virus applications на Википедии). Уязвимостей в ОС, которые нужно закрывать — сколько угодно (см. LinuxSecurity). Часть упомянутой выше BeyondTrust начинала, кстати, с обеспечения безопасности Unix.

И отдельным абзацем про Apple. Есть ботнет под iPhone, ворующий банковские данные (правда, только у iPhone, взломанных их хозяевами). Есть ботнет из Маков, распространяющийся через ошибку в системе безопасности, для закрытия которой нужно ставить обновление. В общем, тех же щей, да пожиже влей.