Как заблокировать нежелательные сайты с помощью файла hosts в Windows

Если коротко, файл «hosts» используется в Windows для сопоставления IP-адресов с доменными именами. Обычно эту функцию выполняет сервер доменных имен (DNS), но файл «hosts» позволяет обойтись и без него (к примеру, когда DNS-сервер недоступен). Однако самое главное — этот файл непосредственно управляет доступом к тем или иным адресам на локальном компьютере, поэтому в него можно внести адреса нежелательных сайтов. Именно об этом и пойдет речь в данной статье.

Открытие файла «hosts» для редактирования

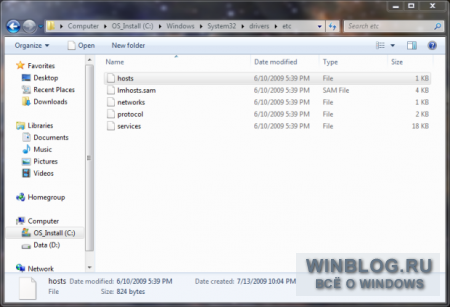

Файл «hosts» хранится в каталоге «C:WindowsSystem32driversetc» (рис. A). Для редактирования этого файла требуются права администратора, но даже если вы вошли в систему под обычной учетной записью, это легко поправить:

1. Откройте меню «Пуск | Все программы | Стандартные» (Start | All Programs | Accessories).

2. Нажмите правой кнопкой мыши на Блокноте (Notepad).

3. Выберите опцию «Запуск от имени администратора» (Run as Administrator).

4. Нажмите «Да» (Yes) во всплывающем окне.

Рисунок A. Размещение файла «hosts». Нажмите для увеличения.

Теперь в Блокноте, запущенном с правами администратора, можно открыть и отредактировать файл «hosts». Правда, не исключено, что файл доступен только для чтения. В таком случае сохранить внесенные изменения не получится. Чтобы это предотвратить:

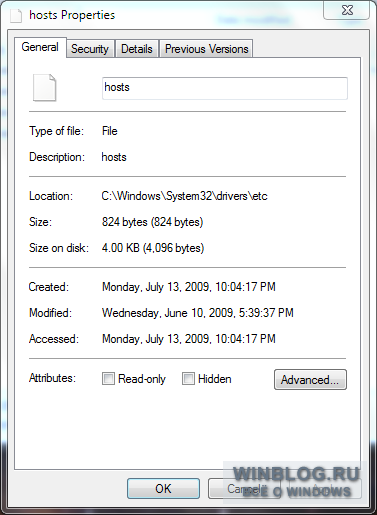

1. Нажмите на файле «hosts» в Проводнике правой кнопкой мыши и выберите пункт «Свойства» (Properties).

2. В свойствах файла снимите флажок «Только чтение» (Read-only, рис. B).

3. Нажмите «Да» в окне контроля учетных записей, если оно появится.

4. Нажмите «OK», чтобы закрыть окно свойств.

Рисунок B. Снимите флажок «Только чтение», если он поставлен.

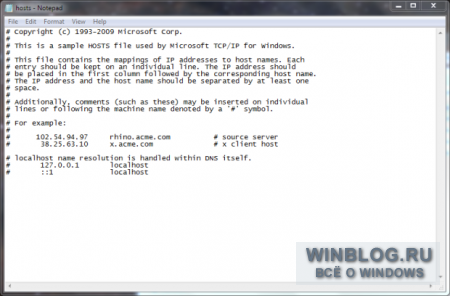

Формат записей в файле «hosts»

Записи в файле «hosts» оформляются в следующем формате (рис. C):

Рисунок C. Формат записей в файле «hosts». Нажмите для увеличения.

Таким образом IP-адреса соотносятся с доменными именами. Каждая пара «адрес-имя» вводится на отдельной строке. К примеру, для привязки внутрисетевого IP-адреса к имени хоста можно добавить запись вида:

После сохранения изменений в файле «hosts», доступ к компьютеру с адресом 192.168.100.21 можно будет получить по имени «bodhi-linux».

Блокирование нежелательных сайтов

Вот мы и добрались до самого интересного. Каждый компьютер имеет так называемый loopback-адрес, отсылающий к себе самому. Если запустить пинг по этому адресу, пингующий компьютер одновременно оказывается пингуемым. Это понятно? IP-адрес loopback для любого компьютера под управлением Windows, Mac или Linux — всегда 127.0.0.1. С использованием loopback-адреса любой запрос к нежелательному доменному имени можно перенаправлять обратно на локальный компьютер. Для этого в файл «hosts» нужно внести запись следующего формата:

Где «нежелательный.домен» — это доменное имя, которое нужно заблокировать. Порядок действий должен быть такой:

1. Откройте файл «hosts» с правами администратора.

2. Внесите в него записи для всех сайтов, которые требуется заблокировать.

3. Сохраните файл «hosts».

4. Верните отметку «Только чтение» в свойствах файла.

Правда, в процессе может возникнуть еще одна сложность. При сохранении файлов в Блокноте к ним обычно добавляется расширение «.txt». Чтобы этого избежать, выберите опцию «Все файлы» (All Files) из выпадающего меню «Тип файла» (Save as type) при сохранении или переименуйте файл «hosts.txt» обратно в «hosts» из Проводника.

Еще одна хитрость

Предположим, политикой компании запрещено посещение определенных сайтов (Facebook, eBay и т. п.) в рабочее время. Чтобы сотрудники всегда помнили о запрете, можно создать специальный веб-сервер и перенаправлять на него все запросы к нежелательным URL-адресам. На этом веб-сервере можно вывесить предупреждение о том, что посещение данных сайтов запрещено. Чтобы настроить перенаправление, нужно внести в файл «hosts» записи следующего формата (предположим, адрес веб-сервера — 192.168.100.21):

Где «нежелательный.домен» — доменное имя, при обращении к которому должно выполняться перенаправление. Теперь при попытке открыть нежелательный сайт пользователь будет автоматически перенаправлен на адрес 192.168.100.21, где сможет прочитать предупреждение о запрете.

В заключение

Существует множество способов блокирования нежелательных сайтов, но отрадно знать, что это можно сделать и без использования дополнительного ПО. Файл «hosts» представляет собой весьма гибкий инструмент для управления доступом к тем или иным сайтам в Windows.

Автор: Jack Wallen

Перевод SVET

Оцените статью: Голосов

Copyright © 2006-2022 Winblog.ru All rights reserved.

Права на статьи принадлежат их авторам. Копирование и использование материалов разрешается только в случае указания явной гиперссылки на веб-сайт winblog.ru, как на источник получения информации.

Сайт для посетителей возрастом 18+

Удаляем учетные записи из группы локальных Администраторов

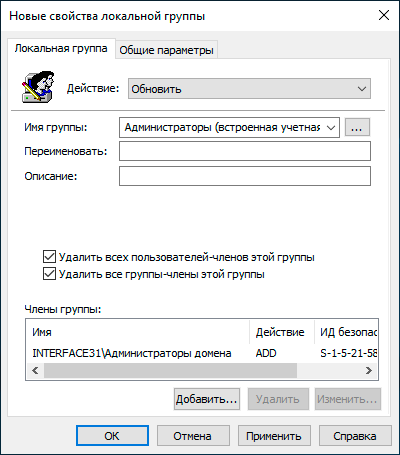

Кроме локального Администратора в группу Администраторов входит как минимум первая созданная на компьютере учетная запись, также там могут быть и другие учетные записи. В целях безопасности правильно будет удалить их из этой группы, т.е. лишить привилегий локального Администратора. Данную настройку можно добавить в уже созданную нами политику.

Переходим в Конфигурация компьютера — Настройка — Параметры панели управления — Локальные пользователи и группы, где выполняем действие Создать — Локальная группа. Затем указываем следующие настройки: Действие — Обновить, Имя группы — Администраторы (встроенная учетная запись), ниже устанавливаем флаги Удалить всех пользователей-членов этой группы и Удалить все группы-члены этой группы. Затем добавляем в Члены группы группу Администраторы домена и группу техподдержки (если есть).

Данная политика также должна применяться к подразделению с компьютерами.

Блокировка компьютеров не в домене

Сообщения: 26

Благодарности: 0

Добрый день уважаемые форумчане.

Ситуация следующая — на работе есть домен, есть 2 сервера — один ДС (2008R2 — DNS+AD+DHCP), на него я мигрировал со второго ( 2003). на 2003 остался файловый сервер + шлюз выхода в интернет ( через прокси-сервер организации). У сотрудника есть личный ноутбук с win XP sp3, который он использует и дома и на работе. я сделал резервирование этого ноутбука в DHCP, но не присоединил ноутбук к домену ( ноут остался в воркгруппе ). сначала все было замечательно — ноутбук видел доменную сеть и мог выйти в интернет. несколько дней назад ноут перестал выходить в интернет. Настройки прокси-сервера настраивал и на отдельном браузере, и на всю систему вцелом. доменную сеть видит без проблем ( конечно же со вводом домена/юзера и пароля ). подскажите пожалуйста куда копать. заранее благодарен всем откликнувшимся.

Сообщения: 52341

Благодарности: 15123

| Конфигурация компьютера | |

| Процессор: Intel Core i7-3770K | |

| Материнская плата: ASUS P8Z77-V LE PLUS | |

| Память: Crucial Ballistix Tactical Tracer DDR3-1600 16 Гб (2 x 8 Гб) | |

| HDD: Samsung SSD 850 PRO 256 Гб, WD Green WD20EZRX 2 Тб | |

| Видеокарта: ASUS ROG-STRIX-GTX1080-O8G-11GBPS | |

| Звук: Realtek ALC889 HD Audio | |

| Блок питания: be quiet! Straight Power 11 650W | |

| CD/DVD: ASUS DRW-24B5ST | |

| Монитор: ASUS VG248QE 24″ | |

| ОС: Windows 8.1 Pro x64 | |

| Индекс производительности Windows: 8,1 | |

| Прочее: корпус: Fractal Design Define R4 |

Прокси требует авторизации?

Пуск -> Выполнить -> control keymgr.dll -> в списке нет?

| перестал выходить в интернет |

Какую ошибку выдает?

Настройки антивируса и стороннего файрвола (если установлен) смотрели, не блокирует?

Как дела с вирусами обстоят?

Проявляется ли проблема в Безопасном режиме с загрузкой сетевых драйверов ?

Меры осторожности при ограничении входа

- Вы должны понимать, что необходимо очень осторожно включать в группы ограничения другие группы или учетные записи, а так же применять политику к OU. Предположим, что вы сделали политику на весь домен, тогда она применится ко всем компьютерам в нем, и страшно будет если вы запретите локальный вход группе «Все (Everyone)», вот это будет веселье, когда никто не сможет локально войти на свой компьютер или сервер, так же осторожно с группами вида «Пользователи домена» или «Администраторы домена». В любом случае выкрутиться можно, но очень нервно

- Помните, что явный запрет всегда сильнее явного разрешения, та что если вы админ, это еще не значит, что вам можно

- Старайтесь отходить от использования обычных записей в качестве технических, лучше заводите учетки (managed service accounts), которые сами меняю пароль и не требуют прав RDP, они и создавались для запуска служб.

- Старайтесь все проверять на тестовом стенде, перед внедрением в продакшен.

На этом у меня все. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Защита внутренняя: остановить и не пущать

Конечно, для защиты сервера изнутри очень хочется поставить какой-нибудь антивирус — мало ли что пользователи сервера накопируют или накачают из интернета. Но на практике антивирус на сервере может принести больше вреда, чем пользы. Поэтому я обычно использую механизмы блокировки запуска ПО не из белого списка — в частности, механизм SRP (software restriction policies), о котором я тоже упоминал в статье «Как дать шифровальщикам потопить компанию».

Остановлюсь чуть подробнее на одном подводном камне, о котором часто забываем при включении SRP со стандартными настройками, когда блокируется все, кроме папок Windows и Program Files. Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:WindowsTemp.

Разрешения на папку, которая попадет в белый список.

И такая папка не одна. Можно, конечно, проводить аудит системных папок самостоятельно, а можно довериться людям, которые это уже сделали. Например, специалист Stefan Kanthak в своем блоге (по ссылке есть тестовый вирус EICAR, антивирус может сработать) в довольно агрессивной манере проходится по антивирусам и методам защиты Windows и заодно предлагает уже собранный пакет настроек SRP, который будет блокировать и такие подозрительные папки. По запросу автор предоставляет и программу для конвертирования этих настроек реестра в файлы локальных политик.

Если вы предпочитаете использовать механизм AppLocker c более гибкими настройками, то вам может помочь решение AaronLocker.

Редакция не рекомендует использовать и устанавливать скрипты и прочие программы из интернета без предварительного их изучения.

Если AppLocker появился уже довольно давно, а возраст SRP перевалил за 15 лет, то относительно свежей альтернативой является WDAC (Windows Defender Application Control). Действительно, со времен Security Essentials встроенный «антивирус» обзавелся многими интересными возможностями. Например, WDAC — модуль, который отвечает за политики доступа к приложениям и библиотекам. Ранее он являлся частью Device Guard (защита компьютера, в том числе с применением технологий виртуализации), и немного про его настройку рассказывалось в материале «Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками». Подробнее со всеми тонкостями можно ознакомиться в официальной документации, мне же остается добавить несколько минусов, отличающих его от классических решений вроде SRP и AppLocker:

- Графической настройки нет, все через командлеты PowerShell.

- Нет настроек в срезе пользователя, только для компьютера.

- Настройка делается довольно непривычно — подготавливается файл в формате xml, который затем приводится к бинарному, и распространяется по компьютерам.

Зато возможна настройка в срезе приложения: например, если вы хотите дать доступ к cmd.exe вашему скрипту, а не стороннему вирусу — это можно реализовать. Да еще и политику можно применить до загрузки системы, при помощи UEFI.

Блокировка хрома через WDAC.

В целом из-за тягостной настройки сложилось впечатление, что WDAC больше позиционируется не сам по себе для управления компьютерами, а как средство, позволяющее интегрироваться с централизованными MDM-системами вроде Microsoft Intune. Но при этом разработка старых добрых SRP прекращена в Windows 10 1803.

Если говорить про Защитник Windows, нельзя не упомянуть про Credential Guard и Remote Credential Guard.

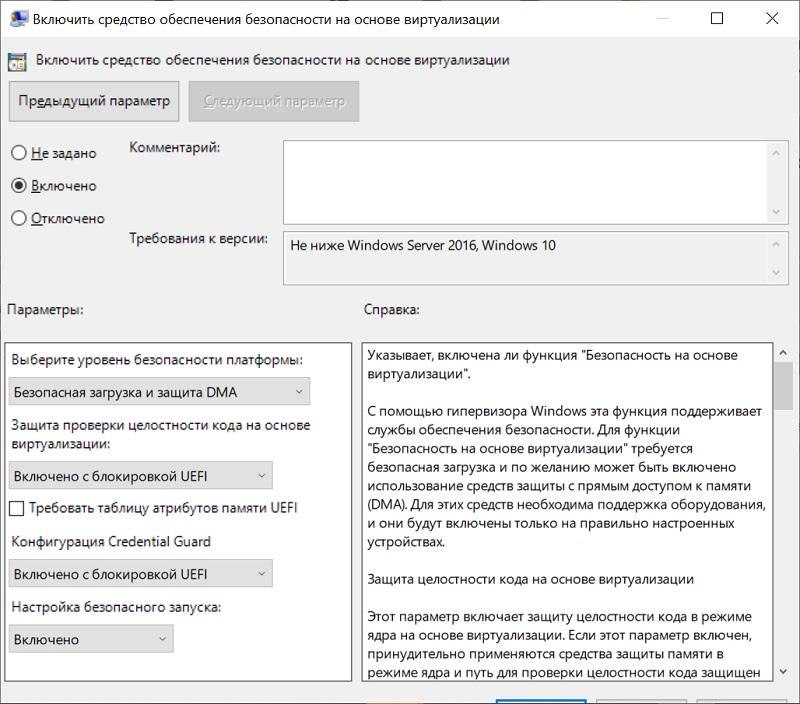

Первое средство использует опять же виртуализацию, запуская компонент LSA (Local Security Authority) в изолированном от операционной системы процессе, что сильно усложняет процесс кражи хешей паролей и билетов Kerberos. Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Включение Credential Guard.

Второе средство служит для защиты передаваемых учетных данных (особенно админских!) для удаленного подключения, например, по тому же RDP. Ранее для этих целей предлагался механизм Restricted Admin Mode, но он ограничивал подключение только одним сервером. Подключившись к серверу, нельзя было просто так использовать ресурсы сети, права администратора применялись только к одному серверу а-ля системный аккаунт Local System.

Remote Credential Guard позволяет передавать учетные данные с локальной машины удаленному серверу без явного ввода пароля, что, помимо расширенной безопасности, даст и удобство подключения к серверам (SSO). Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

А потом подключаться к серверу командой:

Теперь учетные данные в безопасности, а сервер достаточно защищен. Правда, в материале я осознанно не касался вопросов защиты от злонамеренного хостера, но тут все сводится в общем-то к одному — к шифрованию дисков.