Как я на RAT’ник попался

Здравствуйте, форумчане! Это мой первый пост, раньше только достал ленту.

Сейчас речь пойдет о таком трояне, как RAT, также известный как «крыса». При запуске ни в чем не подозревающий пользователь включает послушную определенного открытого порта, по которому злоумышленник и передаёт команды.

Java script тоже может быть ратником. Его даже можно зашифровать, так что содержимое вам будет не доступно. И один раз я такой запустил, вставив его в свой HTML файл, думая, что это скрипт для плавной прокрутки страницы. Не судите строго, это было давно. И тут понеслось.

Первым делом на рабочем столе появилась «невидимая» папка,в которой появились какие-то логи. Далее проц запыхтел под 60 процентов. Ну я как довольно опытный юзер винды сразу пошел перезагружать комп и заходить в безопасный режим, чтобы там с CureIt

все подчистить. Но какого было мое удивление, когда безопасный режим стал неактивным. «Все, » — думал — «капец моему кому, буду Линукс от греха подальше ставить». Но на этом все не закончилось, ратник перед перезагрузкой успел расплодиться на все подключенные диски и USB. А у меня их было много подключено. Установил Линукс абунту, все убрал.

Никогда не запускайте и не используйте JavaScript’ы из не проверенных источников, особенно если их содержимое приблизительно равно:

// AaahaaaAASSBAaaaaa shsssssaaaaa aaaaa AAA

// Asssaaabasaaaassssaa aasadccsaaaa

Это не точный пример, но будут примерно 1000 таких строк.

P.S. Avast — фигня. Юзайте что угодно, но только не Аваст, даже не premier версию!

Советчик мамкин. Как ты до клавиатуры то дотянулся.

Как реализовать совет: «Никогда не запускайте и не используйте JavaScript’ы из не проверенных источников»?

Я вот даже не знаю как выглядят JavaScript’ы, а про их источники .

Для серфинга по сети удобно использовать виртуалку — вирус за ее пределы не выберется. Потом грохаешь ее и все.

Ну всё, понеслась. Школота вышла на каникулы! =(

Сценарий атаки

Обнаруженные нами образцы можно разделить на 2 группы.

- Самораспаковывающиеся архивы, которые содержали оригинальные исполняемые файлы Remote Utilitites и вредоносный модуль, загружаемый посредством DLL Hijacking. Этот модуль предотвращает отображение окон и иных признаков работы программы, а также оповещает злоумышленника о ее запуске и установке. Детектируется Dr.Web как BackDoor.RMS.180.

- Самораспаковывающиеся архивы, которые содержали оригинальный установочный модуль Remote Utilities и заранее сконфигурированный MSI-пакет, обеспечивающий тихую установку программы для удаленного управления и последующую отправку сообщения о готовности к удалённому подключению на заданный злоумышленником сервер. Детектируется Dr.Web как BackDoor.RMS.181.

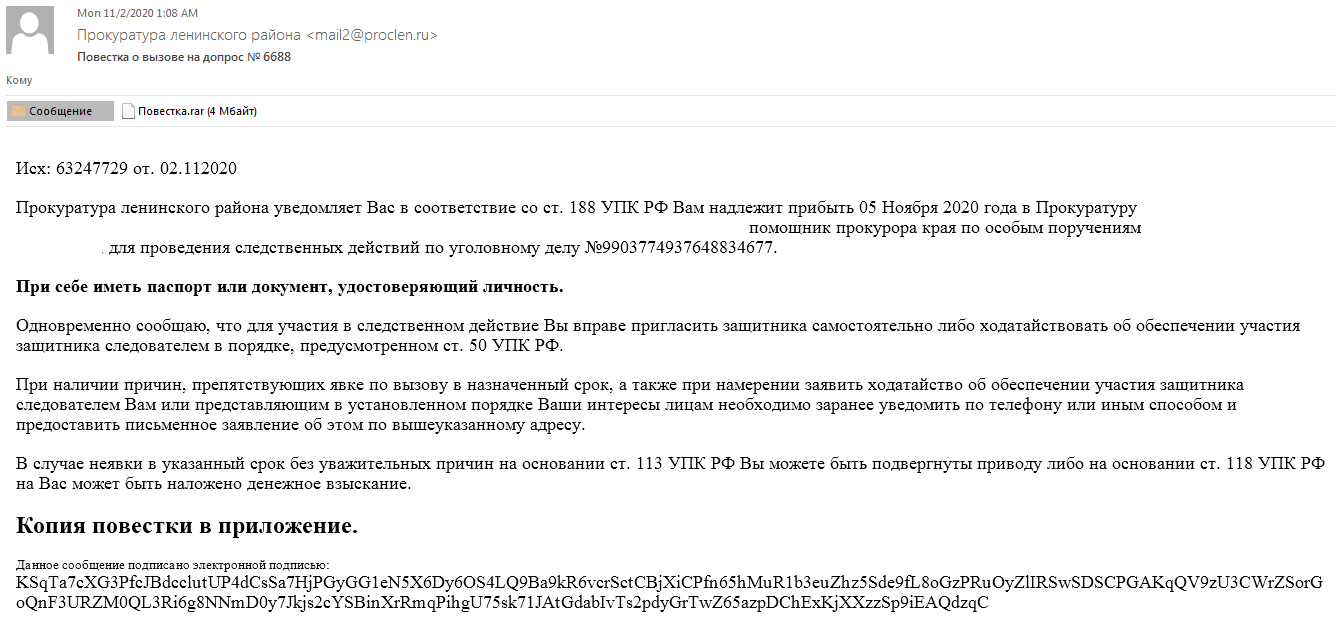

Пример письма с вредоносным вложением, использующим DLL Hijacking:

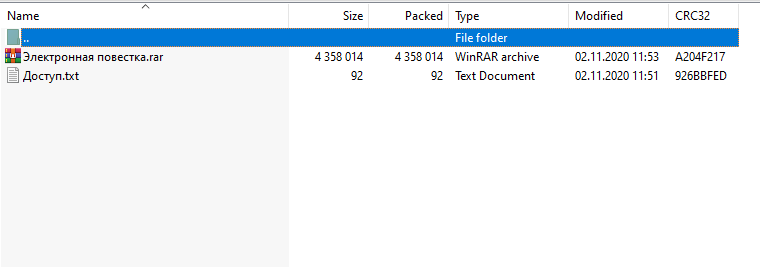

В приложенном архиве находится защищенный RAR-архив и текстовый файл с паролем.

В архиве находится дроппер в виде самораспаковывающегося RAR’а, внутри которого лежит сам BackDoor.RMS.180.

Ниже приведен пример письма с вложением, использующим MSI-пакет.

Помимо архива с вредоносной нагрузкой (BackDoor.RMS.181) и файла с паролем здесь находятся документы-пустышки.

В ходе исследования мы также обнаружили образец фишингового письма, содержащего ссылку на дроппер, который запускает установку утилиты Remote Utilities из настроенного MSI-пакета (детектируется Dr.Web как BackDoor.RMS.187). Здесь задействован несколько иной механизм распространения полезной нагрузки.

«CV_resume.rar» является ссылкой на взломанный сайт, откуда происходит редирект на другой ресурс для загрузки вредоносного архива с BackDoor.RMS.187.

Анализ сетевой инфраструктуры, используемой злоумышленниками для распространения BackDoor.RMS.187, позволил найти еще несколько скомпрометированных сайтов, а также образец трояна Trojan.Gidra. По нашим данным, Trojan.GidraNET.1 использовался для первичного заражения системы при помощи фишингового письма с последующей загрузкой бэкдора, который скрыто устанавливал Remote Utilties.

Подробный разбор алгоритмов работы обнаруженного ПО читайте в вирусной библиотеке на нашем сайте. Ниже мы кратко рассмотрим эти вредоносные программы.

Популярные RAT-программы

- DarkComet Rat

- CyberGate

- ProRAT

- Turkojan

- Back Orifice

- Cerberus Rat

- Spy-Net

Какая самая лучшая программа RAT?

Лучший троян RAT на сегодня это DarkComet Rat(на хаЦкерском жаргоне просто Камета)

Я вас категорически приветствую

У нас разок ребятки молодые на лестничной площадке побарагозили — окно разбили, намусорили. Ну мы с соседом вышли на шум.

И как обычно, сперва «а это не мы, так было», потом «а чо такова?» и т.п. , потом начали по-одному линять, мы с соседом пару ребятишек придержали, я говорю, давай ментов вызывать. пиздюки прочуяли запах расплаты, начали канючить «да мы все уберем, да мы завтра стекло вставим, да я отвечаю».

Я соседу говорю, ну вот и славно, только давай все же ментов вызовем, пусть запишут их фамилии и адреса. Если все сделают, как обещают, заявление заберем.

Но тут соседская жена еще вышла, добрая душа, говорит, да зачем полицию, я их знаю, я их родителей знаю, никуда они не денутся. Ну ладно, говорю, как хотите, но если чо — я тут ничо делать не буду. Отпустили.

Естественно, на другой день никто ничего не убрал, окно не починил.

Соседская жена ходила к их родителям, но бестолку, детей дома нет, матери говорят — ничо не знаем, может это не наши были, и вообще денег нет, извините идите нахуй.

Короче, в итоге сосед и убирал срач, и стекло вставлял.

Мораль: говнюкам не надо верить, только по предоплате.

Back Orifice – это американский RAT, который существует с 1998 года. Это своего рода дедушка RAT.

Первоначальная схема эксплуатировала уязвимость в Windows 98.

Более поздние версии, которые работали в более новых операционных системах Windows, назывались Back Orifice 2000 и Deep Back Orifice.

Эта RAT способна скрывать себя в операционной системе, что делает ее особенно трудной для обнаружения.

Однако сегодня большинство систем защиты от вирусов используют в качестве сигнатур исполняемые файлы Back Orifice и поведение окклюзии.

Отличительной особенностью этого программного обеспечения является то, что оно имеет простую в использовании консоль, которую злоумышленник может использовать для навигации и просмотра зараженной системы.

После установки эта серверная программа связывается с клиентской консолью по стандартным сетевым протоколам.

Например, известно, что используется номер порта 21337.

Система «Стрелец»

Целый комплекс, расположенный непосредственно на теле солдата. С помощью него бойцы могут поддерживать связь не только между собой, но и со штабом, отправлять фотографии и видеозаписи командованию, определять цели. В систему встроено устройство определения местоположения GPS и ГЛОНАСС.

Тактический рюкзак

В составе «Ратника» могут применяться рюкзаки разных типов. Объем основного рюкзака – 50 литров, малого – 10 литров. Сюда же помещается палатка либо спальный мешок.

Оружие

Оружейниками «Ижмаша» в 2011 году была начата разработка нового Калаша. В 2012 году они уже показали его народу. С тех пор он подвергался некоторым доделкам, пока не стал идеальным, по мнению заказчика. В 2017 году он прошел множество опытов и был взят на вооружение. Его разработчиками были: Уржумцев С., Долганов Д., Рекухин А. и Сибиряков К. Они должны были сделать автомат универсальным и эргономичным. По кучности стрельбы и попаданий он уступает своему сопернику, автомату «А-545» Завода имени Дегтярева. И все же, оценив эксплуатационные особенности автомата Калашникова, военнослужащие отдали предпочтение первому.

Конструкторы, модифицирующие его, придерживаются мнения, что лучше усовершенствовать существующий вариант, нежели создавать новый. Тем самым, сохранятся такие его лучшие качества, как простота в использовании, надежность, привлекательная цена. В данный момент порядка 150 элементов нового комплекта подвергаются испытаниям, автоматы тоже. В любом случае, какое бы оружие не было выбрано дополнительно, оно будет испытано и в водяной камере, и в морозильной, и даже в пылевой. Про последнюю камеру опишем опыт со снайперской винтовкой СВДМ Концерна Калашников”, которая уже включена в состав “Ратника”. А именно: 45 минут на нее распылялся мелкодисперсный песок, и после этого она производила выстрелы без единой осечки и помех.

Исходя из приведенных фактов, можно сказать, что когда разрабатывалась броня Ратник, наша армия использовала принцип “если брать что-то на вооружение, то брать только лучшее”. На предприятиях “Ростеха” произведено около 30% комплектов. Современный комплект включает в себя новейшие высокотехнологичные разработки. Благодаря этому наши войска будут в постоянной боеготовности.