Чем заменить Microsoft Active Directory: десять бесплатных альтернатив

Серьёзной проблемой, с которой сталкиваются компьютерные пользователи, является проблема конфиденциальности, а для руководителей и владельцев бизнеса важность этого вопроса особенно высока.

Есть немало возможностей по обеспечению конфиденциальности в операционной системе Windows. Однако если вы желаете добиться того, чтобы ваш сервер был надёжно защищён от посторонних людей, то нужно применять Microsoft AD — во всяком случае, в большинстве фирм выбирают именно этот вариант. Её наличие позволяет сделать так, что система будет доступна только вам и вашим работникам.

MAD представляет собой базу данных, разработанную компанией Microsoft. Вам требуется получение доступа к Microsoft Active Directory на компьютере, управляемом Windows Server, и она станет выполнять функции доменного контроллера. Всем сетевым пользователям придётся обращаться к этому контроллеру для получения входа в систему.

Здесь мы поговорим о десяти лучших альтернативах, которые разработчики распространяют бесплатно.

Зачем организации нужна Active Directory?

Будучи хорошо знакомым с малым бизнесом изнутри, меня всегда интересовали следующие вопросы. Объясните, почему сотрудник должен пользоваться на рабочем компьютере тем браузером, который нравится сисадмину? Или взять любое другое программное обеспечение, например, тот же архиватор, почтовый клиент, клиент мгновенных сообщений… Это я плавно намекаю на стандартизацию, причем не по признакам личной симпатии сисадмина, а по признакам достаточности функционала, стоимости обслуживания и поддержки этих программных продуктов. Давайте начнем считать ИТ точной наукой, а не ремеслом, когда каждый делает так, как у него получается. Опять-таки, с этим в малом бизнесе тоже очень много проблем. Представьте, что компания в нелегкое кризисное время меняет нескольких таких администраторов, что в такой ситуации делать бедным пользователям? Постоянно переучиваться?

Давайте посмотрим с другой стороны. Любой руководитель должен понимать, что у него сейчас происходит в компании (в том числе и в ИТ). Это необходимо для отслеживания текущей ситуации, для оперативного реагирования на возникновение разного рода проблем. Но это понимание является более важным для стратегического планирования. Ведь, имея крепкий и надежный фундамент, мы можем строить дом на 3 этажа или на 5, делать крышу разной формы, делать балконы или зимний сад. Точно также и в ИТ, имеем надежную основу – можем в дальнейшем использовать более сложные продукты и технологии для решения бизнес-задач.

В первой статье и пойдет речь о таком фундаменте – службах Active Directory. Именно они призваны стать крепким фундаментом ИТ-инфраструктуры компании любого размера и любого направления деятельности. Что это такое? Вот давайте об этом и поговорим…

А разговор начнем с простых понятий – домена и служб Active Directory.

Домен – это основная административная единица в сетевой инфраструктуре предприятия, в которую входят все сетевые объекты, такие как пользователи, компьютеры, принтеры, общие ресурсы и многое другое. Совокупность таких доменов называется лесом.

Службы Active Directory (службы активного каталога) представляют собой распределённую базу данных, которая содержит все объекты домена. Доменная среда Active Directory является единой точкой аутентификации и авторизации пользователей и приложений в масштабах предприятия. Именно с организации домена и развёртывания служб Active Directory начинается построение ИТ-инфраструктуры предприятия.

База данных Active Directory хранится на выделенных серверах – контроллерах домена. Службы Active Directory являются ролью серверных операционных систем Microsoft Windows Server. Службы Active Directory имеют широкие возможности масштабирования. В лесу Active Directory может быть создано более 2-х миллиардов объектов, что позволяет внедрять службу каталогов в компаниях с сотнями тысяч компьютеров и пользователей. Иерархическая структура доменов позволяет гибко масштабировать ИТ-инфраструктуру на все филиалы и региональные подразделения компаний. Для каждого филиала или подразделения компании может быть создан отдельный домен, со своими политиками, своими пользователями и группами. Для каждого дочернего домена могут быть делегированы административные полномочия местным системным администраторам. При этом всё равно дочерние домены подчиняются родительским.

Кроме того, службы Active Directory позволяют настроить доверительные отношения между доменными лесами. Каждая компания имеет собственный лес доменов, каждый из которых имеет собственные ресурсы. Но иногда бывает нужно предоставить доступ к своим корпоративным ресурсам сотрудникам другой компании – работа с общими документами и приложениями в рамках совместного проекта. Для этого между лесами организаций можно настроить доверительные отношения, что позволит сотрудникам одной организации авторизоваться в домене другой.

Для обеспечения отказоустойчивости служб Active Directory необходимо развернуть два или более контроллера домена в каждом домене. Между контроллерами домена обеспечивается автоматическая репликация всех изменений. В случае выхода из строя одного из контроллеров домена работоспособность сети не нарушается, ведь оставшиеся продолжают работать. Дополнительный уровень отказоустойчивости обеспечивает размещение серверов DNS на контроллерах домена в Active Directory, что позволяет в каждом домене получить несколько серверов DNS, обслуживающих основную зону домена. И в случае отказа одного из DNS серверов, продолжат работать остальные. О роли и значимости DNS серверов в ИТ-инфраструктуре мы еще поговорим в одной из статей цикла.

Но это всё технические аспекты внедрения и поддержания работоспособности служб Active Directory. Давайте поговорим о тех преимуществах, которые получает компания, отказываясь от одноранговой сети с использованием рабочих групп.

1. Единая точка аутентификации

В рабочей группе на каждом компьютере или сервере придётся вручную добавлять полный список пользователей, которым требуется сетевой доступ. Если вдруг один из сотрудников захочет сменить свой пароль, то его нужно будет поменять на всех компьютерах и серверах. Хорошо, если сеть состоит из 10 компьютеров, но если их больше? При использовании домена Active Directory все учётные записи пользователей хранятся в одной базе данных, и все компьютеры обращаются к ней за авторизацией. Все пользователи домена включаются в соответствующие группы, например, «Бухгалтерия», «Финансовый отдел». Достаточно один раз задать разрешения для тех или иных групп, и все пользователи получат соответствующий доступ к документам и приложениям. Если в компанию приходит новый сотрудник, для него создаётся учётная запись, которая включается в соответствующую группу, – сотрудник получает доступ ко всем ресурсам сети, к которым ему должен быть разрешён доступ. Если сотрудник увольняется, то достаточно заблокировать – и он сразу потеряет доступ ко всем ресурсам (компьютерам, документам, приложениям).

2. Единая точка управления политиками

В рабочей группе все компьютеры равноправны. Ни один из компьютеров не может управлять другим, невозможно проконтролировать соблюдение единых политик, правил безопасности. При использовании единого каталога Active Directory, все пользователи и компьютеры иерархически распределяются по организационным подразделениям, к каждому из которых применяются единые групповые политики. Политики позволяют задать единые настройки и параметры безопасности для группы компьютеров и пользователей. При добавлении в домен нового компьютера или пользователя, он автоматически получает настройки, соответствующие принятым корпоративным стандартам. При помощи политик можно централизованно назначить пользователям сетевые принтеры, установить необходимые приложения, задать параметры безопасности браузера, настроить приложения Microsoft Office.

3. Повышенный уровень информационной безопасности

Использование служб Active Directory значительно повышает уровень безопасности сети. Во-первых – это единое и защищённое хранилище учётных записей. В доменной среде все пароли доменных пользователях хранятся на выделенных серверах контроллерах домена, которые, как правило, защищены от внешнего доступа. Во-вторых, при использовании доменной среды для аутентификации используется протокол Kerberos, который значительно безопаснее, чем NTLM, использующийся в рабочих группах.

4. Интеграция с корпоративными приложениями и оборудованием

Большим преимуществом служб Active Directory является соответствие стандарту LDAP, который поддерживается другими системами, например, почтовыми серверами (Exchange Server), прокси-серверами (ISA Server, TMG). Причем это не обязательно только продукты Microsoft. Преимущество такой интеграции заключается в том, что пользователю не требуется помнить большое количество логинов и паролей для доступа к тому или иному приложению, во всех приложениях пользователь имеет одни и те же учётные данные – его аутентификация происходит в едином каталоге Active Directory. Windows Server для интеграции с Active Directory предоставляет протокол RADIUS, который поддерживается большим количеством сетевого оборудования. Таким образом, можно, например, обеспечить аутентификацию доменных пользователей при подключении по VPN извне, использование Wi-Fi точек доступа в компании.

5. Единое хранилище конфигурации приложений

Некоторые приложения хранят свою конфигурацию в Active Directory, например, Exchange Server. Развёртывание службы каталогов Active Directory является обязательным условием для работы этих приложений. Хранение конфигурации приложений в службе каталогов является выгодным с точки зрения гибкости и надёжности. Например, в случае полного отказа сервера Exchange, вся его конфигурация останется нетронутой. Для восстановления работоспособности корпоративной почты, достаточно будет переустановить Exchange Server в режиме восстановления.

Подводя итоги, хочется еще раз акцентировать внимание на том, что службы Active Directory являются сердцем ИТ-инфраструктуры предприятия. В случае отказа вся сеть, все сервера, работа всех пользователей будут парализованы. Никто не сможет войти в компьютер, получить доступ к своим документам и приложениям. Поэтому служба каталогов должна быть тщательно спроектирована и развёрнута, с учётом всех возможных нюансов, например, пропускной способности каналов между филиалами или офисами компании (от этого напрямую зависит скорость входа пользователей в систему, а также обмен данными между контроллерами домена).

Способ 3. Установка через Active Directory

С помощью службы Microsoft Active Directory можно произвести автоматическую удаленную установку клиентской части на группу компьютеров. Для выполнения процедуры установки необходимо обладать правами администратора домена, на компьютеры которого необходимо установить клиента. Также необходимо иметь доступный на чтение сетевой ресурс (Shared Folder).

Запустите установщик, выбрав режим «Удаленная установка клиента». В мастере удаленной установки перейдите к способу 3.

Далее на примере будет показано создание GPO («Test GPO»), установка в этом объекте msi-пакетов и adm-шаблона, а также линкование этого GPO к OU («TestOU») с компьютерами, для которых требуется первоначально развернуть клиентов.

Создаем новый объект GPO («Test GPO»):

Редактируем созданный объект:

Для Computer Configuration добавляем msi-пакет:

Выбираем путь к msi (x86) обязательно через сетевой путь.

В эту сетевую папку нужно предварительно скопировать msi-пакеты и клиентские машины должны иметь доступ к этому пути:

Выбор типа развертывания:

Запускаем расширенные опции:

Все тоже самое для x64-пакета:

Добавляем шаблон из прилагаемого adm-файла:

Редактируем добавленный шаблон:

Устанавливаем IP/имя сервера для подключения клиентов:

Линкуем созданный GPO к OU с компьютерами:

При следующей перезагрузке компьютеров, внесенных в организационную единицу, на них будет установлена и настроена клиентская часть комплекса.

Примечание: данный .msi-пакет не содержит информацию про обновления и uninstall, потому удаление и обновление осуществляйте только средствами комплекса, а не ActiveDirectory!

Если после перезагрузки ничего не произошло:

1) Попробуйте перезагрузить клиентскую машину еще раз.

2) Попробуйте увеличить время загрузки до 30 сек:

Каталог статей

Само понятие группы, которую можно создать в Active Directory — это мощнейший инструмент, который способен во многих вещах облегчить жизнь админа, потому что позволяет одним единым правилом управлять сразу несколькими пользователями, контактами или компьютерами. А благодаря гибкости в настройке, даёт нам много интересных плюшек.

Но, так как данная статья не нацелена на изложение полного описания возможностей групп в Active Directory, а является неотъемлемой частью автономного телефонного справочника, поэтому будет кратко изложена только необходимая информация. Если Вы хотите более подробно погрузиться в тему групп пользователей, то можно попытаться освоить на сайте Microsoft.

Итак, всё по пунктам:

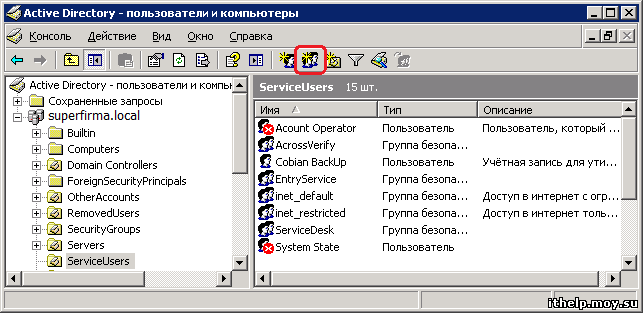

1. Открываем оснастку «Active Directory — пользователи и компьютеры», открываем нужный нам контейнер и жмём кнопку «создать группу» (помечена красным) или правой кнопкой мыши и выбираем создать > группу.

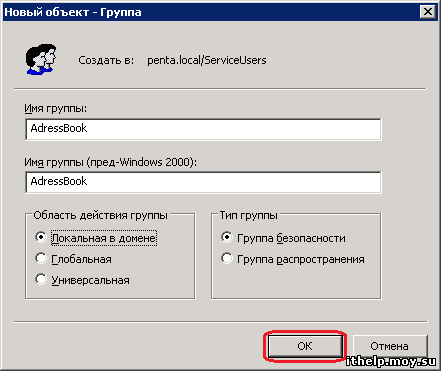

2. В появившемся окне пишем имя группы (в нашем случае — это AdressBook) и выбираем область действия и тип группы как показано на рисунке ниже и жмём кнопку «OK».

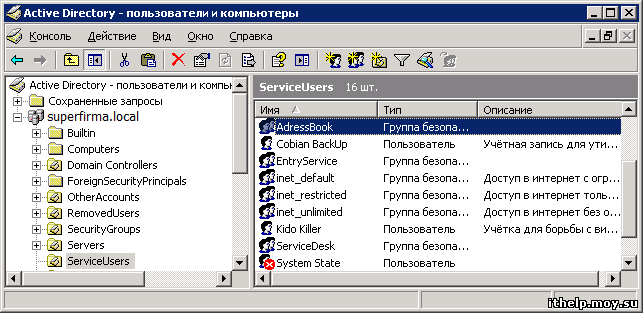

3. В принципе на этой стадии у нас уже появиться группа, но она так и будет валяться в Active Directory, пока мы не определимся что с ней делать дальше.

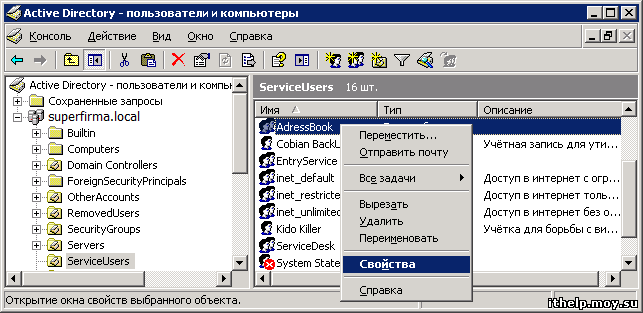

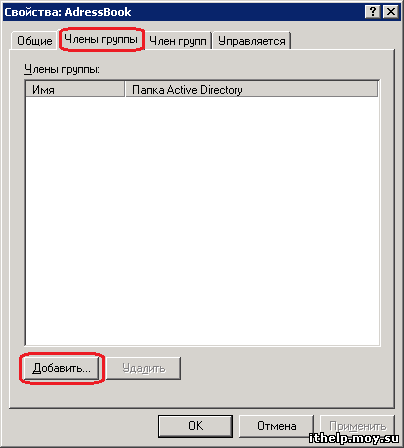

4. Для того, чтобы наша группа начала приносить нам пользу, нам нужно занести в неё пользователей, которые в итоге станут членами этой группы.

5. Во второй вкладке свойств группы мы можем добавить необходимых пользователей, контакты, компьютеры, а также другие группы (именно группы, я не ошибся в словах — в этом и заключается одна из великих тонкостей групп!).

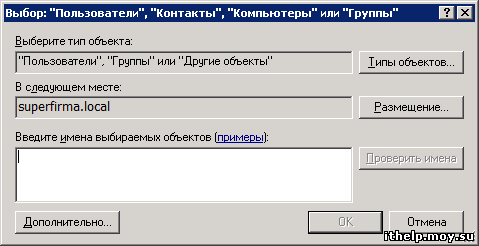

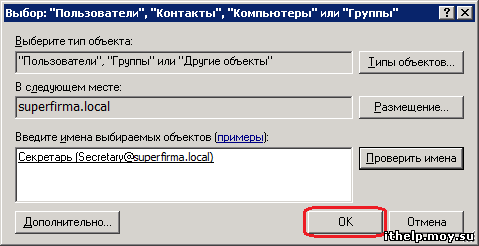

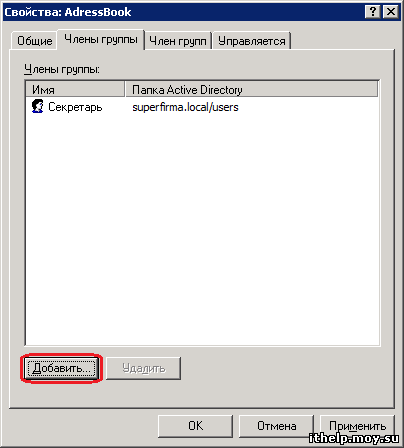

6. Можно нажать кнопку «Дополнительно» и выбрать нужных пользователей из списка или просто прописать ручками логин пользователя и нажать кнопку «проверить имена», что я и сделал, так как знаю логин секретарей.

7. В итоге у нас получиться так. При желании можно добавить сколько угодно пользователей, которые смогут по нашему проекту править контакты в Active Directory.

На этом, в принципе, всё. В принципе эта схема практически не отличается от схемы создания локальной группы за исключением выбора области действия и типа группы.

Также будет полезно ознакомиться со статьёй — Active Directory — создание нового пользователя, потому что о каких можно говорить группах, если нет в AD пользователей, контактов или компьютеров.

Как добавить компьютер в актив директори

Последнее время появилось подозрение в том что в проблеме виноват Thunderbird – так как был обнаружен компьютер очень долго грузившийся, память его была забита на 90%, файлы были найдены в Профиле Thunderbird и весили они 250 гигабайт. Тэмп файлы. Срочно были отчищены и другие машины, но проблема как таковая не исчезла, хоть и некоторые машины перестали так долго грузиться.

Хочу спросить, может кто то сталкивался с такой проблемой синхронизации профилей с АД, с долгой загрузкой и нереальной забитостью канала. Или примерно уже догадывается где можно поискать, с АД знаком поверхностно, потому даже догадок как таковых нет.

Цитата:

| Каждый пользователь имеет свой личный диск Y:Home – с файлами на нем все в порядке, именно глючит Рабочий стол. |

Видимо путь хранения профилей (маловероятно, но по смыслу текста складывается такое впечатление)

Цитата:

| файлы были найдены в Профиле Thunderbird и весили они 250 гигабайт |

Если мне не изменяет память, то Microsoft при принудительном ограничении перемещаемого профиля ставит планку что то около 30 МБ.

Даже если взять средний размер профиля в 5 Гб (исходя из предоставленных на данный момент цифр), то 100х5Гб=500 Гб. Перекачка такого объема и на гигабитном канале займет минут 30-40.

Ну я бы назвал это Локально, Удаленные – то есть при загрузке профиля он синхронизируется с сервером.

Цитата:

| Видимо путь хранения профилей (маловероятно, но по смыслу текста складывается такое впечатление) |

нет это путь хранения «Личных файлов» пользователя, этот диск смонтирован с профилем. у каждого профиля свой смонтированный диск для хранения информации. Диск физически находится на сервере, и без разницы с какой машины в сети заходит пользователь при его авторизации он подгружает свой профиль и ему доступен его Личный диск Y. А так как на всех машинах стоит одно и то же ПО, нет необходимости, что то устанавливать пользователям или настраивать, ведь куда бы не сел работать человек, при авторизации под грузится его профиль с его данными.

Если мне не изменяет память, то ограничение около 4 гб. Стандартно. Я не помню, сколько у нас, нужно посмотреть, но думаю в пределах нормы, так как он при синхронизации гонит не все 4 гб а то что поменялось или с чем работали.

Так же почитав форум наткнулся на то что у многих возникает похожая ситуация если есть проблема с ДНС, но у нас ДНС стоит прямо на сервере без всяких накруток, так же поднят WINS.

хм, ну может я не так выразился, ладно вот:

Сами профиля хранятся на сервере, войти в них никак нельзя, они просто заблокированны.

путь к ним: \kzws1002profilesимя пользователя. так же к профилям привязаны их личные диски

\kzws1002homesимя пользователя.

Каждый раз при входе/выходе из аккаунта — он синхронизируется с сервером, так вобщем и должно быть.

Все данные хранимые на выделенном личном диске в порядке, и проблем с ними не возникало.

Цитата:

| Я бы посмотрел на сервере объемы профилей. Сколько самый большой «весит»? И в среднем сколько? |

Также ты не можешь архивировать эти профилЯ — ни у кого, кроме Юзера-хозяина, к ним нет доступа.

Соответственно — среди дня, когда Юзеры сели по своим рабочим местам и им подгрузились провилЯ, подключись к \kzws1002profiles под админом, последовательно стань владельцем профилей тех пользователей, которые работают, и переименуй их из Vasya_Pupkin в, скажем, Vasya_Pupkin_Old, и тут же создай пустого Vasya_Pupkin. Вечером при ЛогОффе в пустые папки сольются профилЯ, они будут доступны Админу. Их можно будет архивировать на случай сбоя. И всё станет на свои места — кто, что и в каких объемах держит в профиле, а не на отведенном для этого диске Y:

Можешь начать с себя — потренироваться типа на кошке.

P.S. И да, ограничение установленное MS на перемещаемый профиль — 30 МБ. Это легко можно проверить в ГПО. (Для КД на 2003 сервере), что бы увеличить размер ОГРАНИЧЕННОГО ГПОшками профиля, нужно в реестре менять параметры.

Способ 3 — powershell

Запускаем powershell от имени администратора и вводим следующий командлет:

> Add-Computer -DomainName dmosk.local -Credential dmoskkdo

После нажатия Enter система запросит пароль для учетной записи. Вводим и дожидаемся окончания операции. После перезагружаем компьютер.