Тест по дисциплине «Информационные технологии в профессиональной деятельности» для АНО ПО ОСЭК

Пользователь открывает приложение и отправляет сообщение другу в другую страну. Какой тип приложения при этом использовался?

Услуга по размещению и хранению файлов клиента на сервере организации, предоставляющей подобную услугу – это:

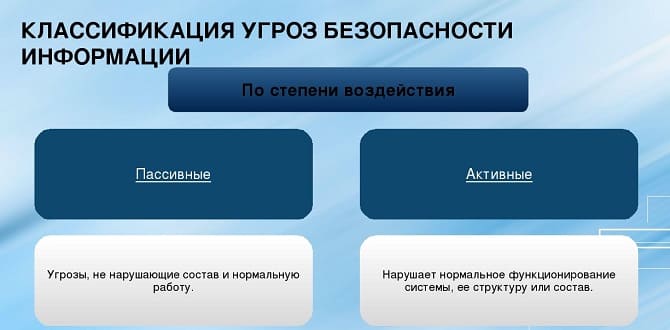

Типы угроз компьютерной безопасности

Классификация типов угроз информационной безопасности производится по способу компрометации информации в системе. Есть пассивные и активные угрозы.

Пассивные угрозы очень трудно обнаружить и в равной степени трудно предотвратить. Активные угрозы продолжают вносить изменения в систему, их достаточно легко обнаружить и устранить.

Содержание модели угроз

С необходимостью создания документа разобрались, давайте же посмотрим, что предписывает нам законодательство по его содержанию. Здесь, как ни странно, все довольно скудно.

В качестве хрестоматийного примера описания содержания модели угроз можно привести 17 приказ ФСТЭК:

Модель угроз безопасности информации должна содержать описание информационной системы и ее структурно-функциональных характеристик, а также описание угроз безопасности информации, включающее описание возможностей нарушителей (модель нарушителя), возможных уязвимостей информационной системы, способов реализации угроз безопасности информации и последствий от нарушения свойств безопасности информации.

Вы не поверите, но это все. Но с другой стороны, хоть текста и не много, но он довольно содержательный. Давайте еще раз перечитаем и выпишем, что должно быть в нашей модели угроз:

- описание информационной системы;

- структурно-функциональные характеристики;

- описание угроз безопасности;

- модель нарушителя;

- возможные уязвимости;

- способы реализации угроз;

- последствия от нарушения свойств безопасности информации.

Это по законодательству, что требует ФСТЭК. Так же дополнительно есть требования ФСБ (о них чуть позже) и некоторые неофициальные требования-пожелания от ФСТЭК, с которыми мы столкнулись в процессе согласования моделей угроз государственных информационных систем.

Атаки прямого доступа

Несанкционированный пользователь, получающий физический доступ к компьютеру, скорее всего, может напрямую копировать данные из него. Такие злоумышленники также могут поставить под угрозу безопасность путем внесения изменений в операционную систему, установки программных червей, клавиатурных шпионов, скрытых устройств для прослушивания или использования беспроводных мышей. Даже если система защищена стандартными мерами безопасности, их можно обойти, загрузив другую ОС или инструмент с компакт-диска или другого загрузочного носителя. Шифрование диска предназначено для предотвращения именно таких атак.

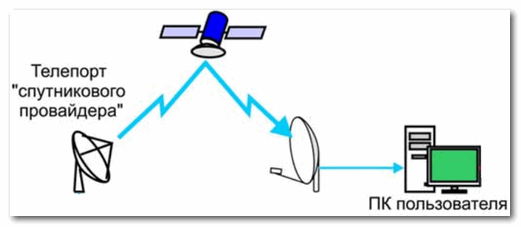

Спутниковое соединение

Это не очень популярный тип подключения (очень дорого), и используется лишь в отдаленных уголках страны, где просто нет другой альтернативы. Скорость доступа сильно зависит от оборудования, которое вам будет предоставлено.

Из самых главных минусов этого типа подключения, которую стоит отметить — это наличие очень высокого пинга: минимум 250 мс (это очень много)!

Спутниковый интернет — примерная схема

- возможность установки в практически любой точке страны;

- независимость от наземных каналов связи.

- очень высокий пинг (250 мс и выше) — почти невозможно играть в сетевые игры или разговаривать по IP-телефонии;

- высокая стоимость оборудования и оплаты услуг;

- необходимость в согласовании установки оборудования (не всегда и не везде);

- громоздкое и сложное оборудование (самостоятельно не установите и не настроите).

PS

Возможно, что все это (что я написал в этой статье) скоро не будет иметь никакого смысла. Это я о словах Илона Маска, который обещал, что через несколько лет, он покроет Землю спутниками и предоставит почти всем жителям планеты бесплатный и быстрый доступ к интернету! Заманчиво! ?

Однако, лично я считаю, что в его словах не обошлось без рекламы и пафоса: Землю то может быть они и покроют спутниками, но будет это лет через 15-20 (минимум) .

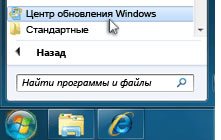

Автоматическое обновление Windows

Microsoft регулярно разрабатывает важные обновления для Windows, которые помогают защитить компьютер от новых вирусов и других угроз, которые нарушают его безопасность.

Для скорейшего получения обновлений включите автоматическое обновление. Таким образом вам не нужно волноваться, что критические обновления Windows будут пропущены.

Обновления загружаются в фоновом режиме при подключении к Интернету. Обновления устанавливаются в 3:00, однако вы можете установить другое время. Если вы выключаете компьютер раньше, можно установить перед выключением. Иначе, Windows установит обновления при следующем включения компьютера.

Чтобы включить автоматическое обновление:

- Откройте службу Windows Update в Панели управления.

- Нажмите кнопку Изменить настройки.

- Выберите Автоматическая установка обновлений (рекомендуется).

Windows установит обновления компьютера, как только они будут доступны. Важные обновления предоставляют значительные преимущества в плане безопасности, в частности улучшения защиты и надежности компьютера.

Убедитесь, что в разделе Рекомендуемые обновления установлен флажок Включать рекомендуемые обновления при получении важных обновлений и нажмите кнопку ОК.

Рекомендуемые обновления могут исправлять некритичные неполадки и делать компьютер более удобным. Если будет предложено ввести пароль администратора или подтверждения введите пароль или подтвердите.

Что лучше — Intel или AMD?

Между поклонниками и тех и других изделий вот уже второй десяток лет идут настоящие войны на интернет-форумах. Я в свое время тоже принимал участие в таких религиозных войнах, но вскоре понял, что это лишь пустая трата времени. Главное не то, процессор какого производителя стоит «под капотом» ПК, а то, насколько сбалансирована конфигурация компьютера.

Исторически сложилось, что процессоры AMD дешевле, чем Intel. По производительности можно сказать следующее. Если вам нужен недорогой компьютер, стоит серьезно задуматься о том, чтобы его собрать именно на базе процессора AMD, а на сэкономленные деньги приобрести, например, видеокарту помощнее. В этом случае играть в игры будет намного комфортнее, чем на компьютере со сверхмощным процессором, но слабой видеокартой.

Если нужен компьютер класса Hi-End и цена вас не особо волнует, ориентируйтесь на платформу Intel. Главное не забыть, что для обеспечения сбалансированности конфигурации желательно приобрести мощную видеокарту (которая стоит сопоставимо с процессором) и другие компоненты, которые не будут тормозить эту систему — быстрая память, качественная системная плата, быстрый жесткий диск SSD, мощный блок питания.

Определение «интернет-провайдера»

Прежде чем мы начнем, важно знать, что такое интернет-провайдер (ISP). Хотя любой может использовать свой компьютер как автономное устройство или подключаться к другим компьютерам в локальной сети, вам необходимо пройти через поставщика услуг Интернета, чтобы подключиться к обширным ресурсам, доступным в Интернете.

Интернет-провайдер – это просто компания, которая предоставляет своим клиентам доступ в Интернет. Примеры могут включать Ростелеком, МТС, Билайн и т.д. Эти компании обладают обширной сетевой инфраструктурой, которая обеспечивает широкий и легкий доступ в Интернет.

Какие технологии использует ваш интернет-провайдер для подключения вас к Интернету, с годами многое изменилось и многое зависит от вашего региона.

Давайте рассмотрим некоторые из наиболее распространенных форм подключения к Интернету.

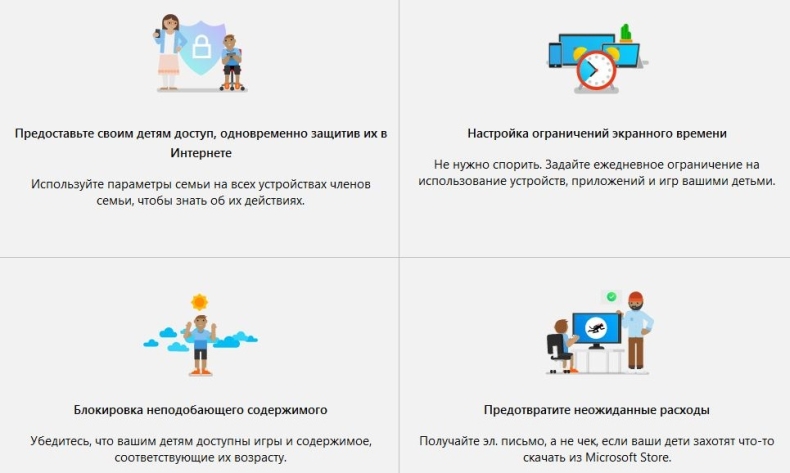

Программы родительского контроля, встроенные в ОС

Для ограничения доступа детей к не предназначенному для них контенту необязательно скачивать дополнительное программное обеспечение. Иногда задачу можно решить с помощью уже встроенных функций операционных систем Windows и Mac OS.

Родительский контроль: панель на Mac

Операционная система Apple получила встроенные инструменты, благодаря которым можно контролировать проведенное за компьютером время и настраивать доступ к определенным программам и сайтам. Родительский контроль есть на всех платформах Mac OS, начиная с версии X 10.7. Для блокировки ресурсов в интернете следует настроить фильтр, указав, какие программы разрешается запускать. Есть возможность запретить даже отправку электронной почты и сообщений в iChat – общаться можно будет только с указанными контактами.

Для использования функций контроля не требуется установка дополнительных утилит. Кроме полного ограничения доступа, можно установить временные интервалы, сокращающие время работы на компьютере и в Сети.

Windows Live Family Safety

Программа Live Family Safety входит в список основных компонентов операционной системы Windows. С ее помощью можно ограничить запуск игр и приложений, а также время их использования на ПК. Утилита составляет отчеты с полной информацией о скачанном ПО, посещенных веб-страницах и запущенных играх – так что вы всегда будете в курсе, чем занимался ваш ребенок за компьютером.

Утилита легко настраивается, но требует создания учетной записи Live ID. Для настройки под требования пользователей используется сайт «Семейная безопасность».

Решение является полностью бесплатным и может устанавливаться на любом ПК или ноутбуке с системой Windows, начиная с версии Vista. Эффективность блокировки у него немного ниже по сравнению с другими, не встраиваемыми в систему программами. Но для блокировки большинства не предназначенных для детей ресурсов возможностей Live Family Safety будет достаточно.