Права на терминальный доступ пользователя в Windows

Зачастую возникают случаи, когда администратор установил Windows сервер, нужное ПО, проверил свой терминальный доступ (логин administrator) и остался доволен — все работает. При попытке залогинится с правами непривилигерованного пользователя (далее пользователь) администратор получает сообщение об ошибке. Рассмотрим нюансы на которые должен обратить внимание администратор, чтоб корректно настроить терминальный доступ пользователя. Все ниже сказанное верно для Windows 2008. Настройка терминального доступа на других версиях Windows принципиально не отличается

Пользователь должен входить в группу Remote Desktop Users. Доступы в терминал этой группе уже даны по-умолчанию, так что этого должно быть достадочною Если нет, читаем дальше. При такой конфигурации терминальные пользователи не могут подключаться к сессиям других терминальных пользователей сервера (режим shadow), кроме пользователя administrator. Но нам такое не подходит, потому что у нас есть группа разработчиков, которая должна мониторить и осуществлять поддержку пользователей удаленно. Соответственно нужны две группы с разными правами

- Пользователи — RDP-USERS

- Разработчики — RDP-ADMIN

По каким причинам доступ ограничивается администратором?

Ошибка связана с недостаточными разрешениями, которые могут быть ограничены по нескольким причинам:

- Активации препятствуют сторонний антивирус или оставшиеся файлы и разделы в реестре после его удаления. Кроме того, ошибка может возникнуть, когда некоторые файлы встроенного компонента защиты повреждены или отсутствуют, например, заблокированы или отправлены на карантин сторонним антивирусным ПО.

- Встроенная антивирусная программа отключена в групповой политике.

Перед применением решений войдите в систему как администратор, поскольку при использовании другой учетной записи у вас не будет разрешений для его активации, что приведет к ошибке.

Как запретить RDP подключение через групповую политику

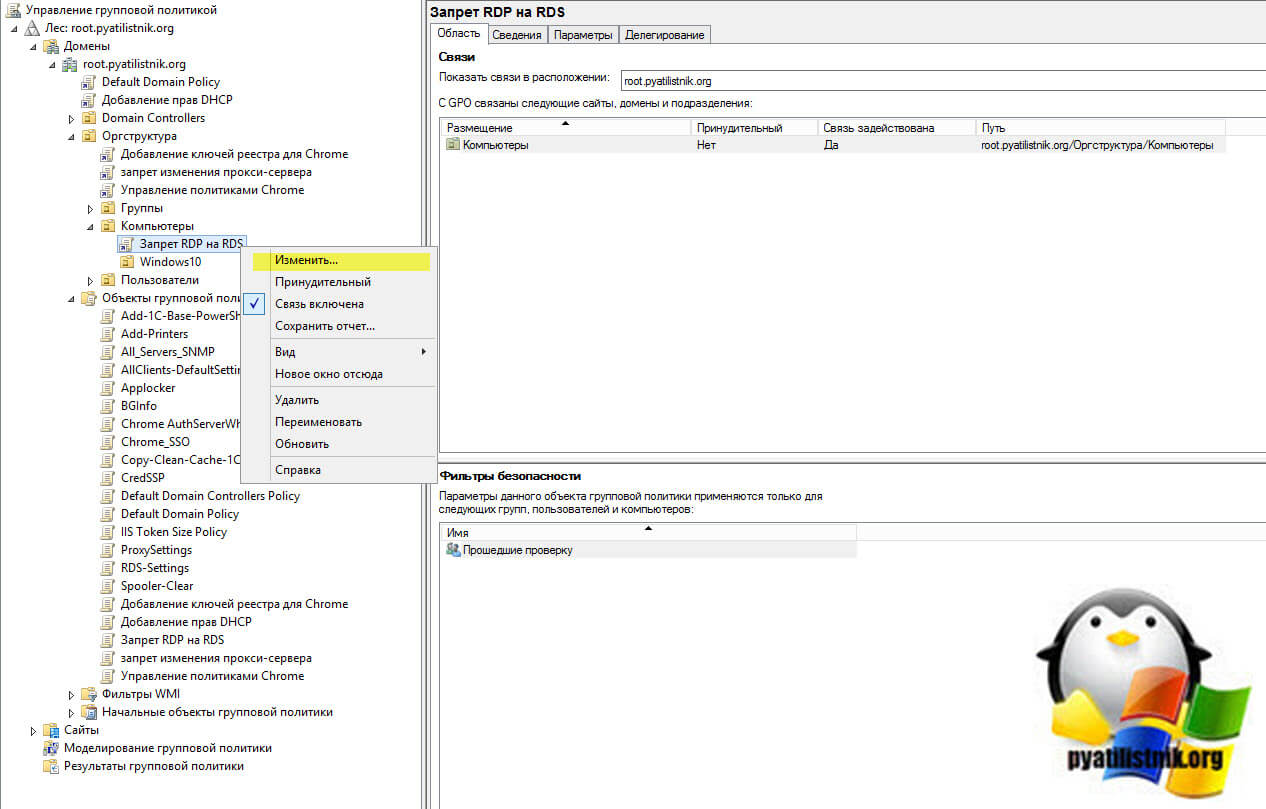

Первый метод будет рассчитан на инфраструктуру построенную на Active Directory, где централизация является важным фактором управления. Тут мы с вами создадим отдельную групповую политику рассчитанную на группу RDSH хостов. Открываем редактор «Управление групповой политикой» и создаем новый объект GPO на нужном организационном подразделении.

Переходим в раздел:

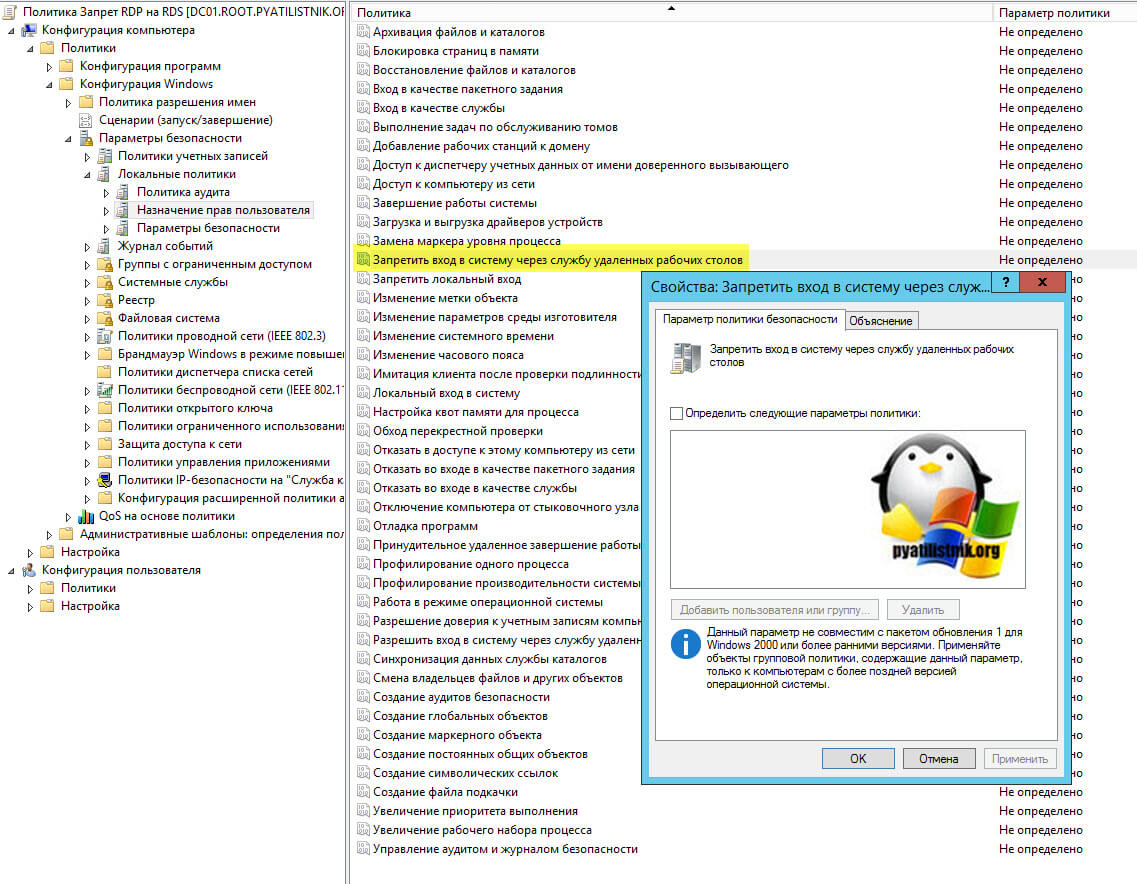

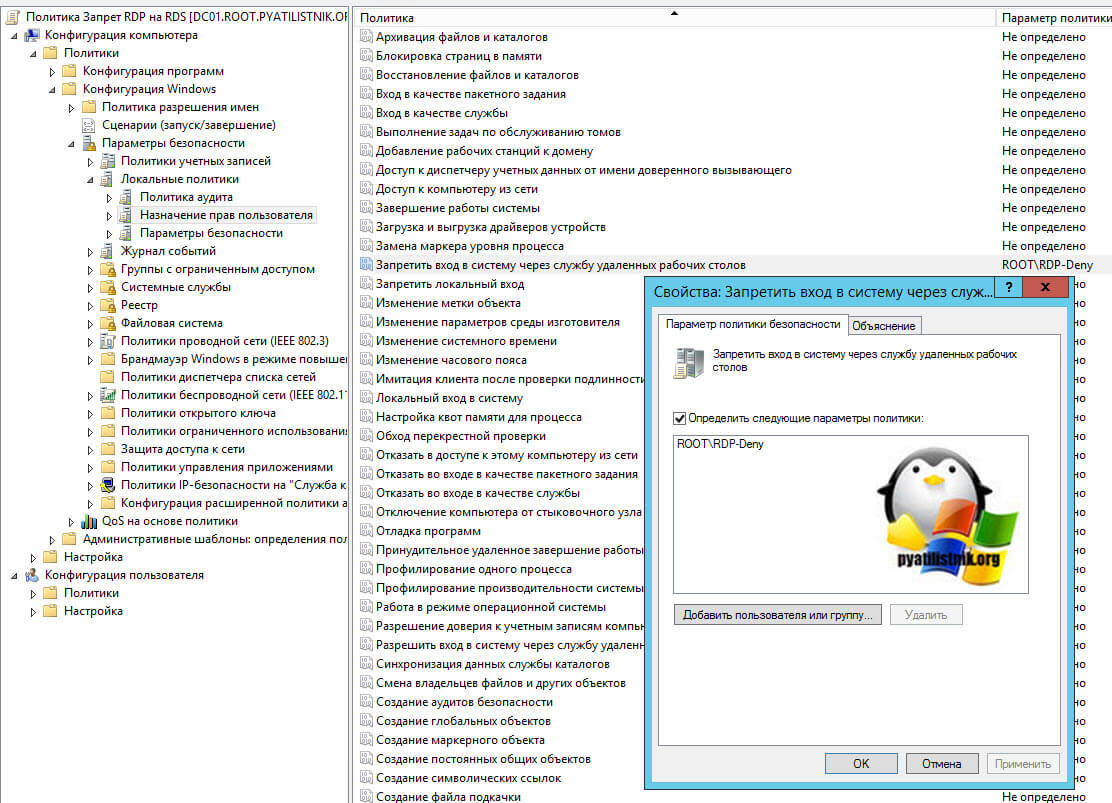

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Локальные политики — Назначение прав пользователя (Computer Configuration — PoliciesWindows Settings — Security Settings — Local Policies — User Rights Assignment)

Там есть политика «Запретить вход в систему через службы удаленных рабочих столов (Deny log on through Remote Desktop Services)». Именно данная политика позволяет внести в нее пользователей или группы, у которых нужно отнять возможность входа по RDP.

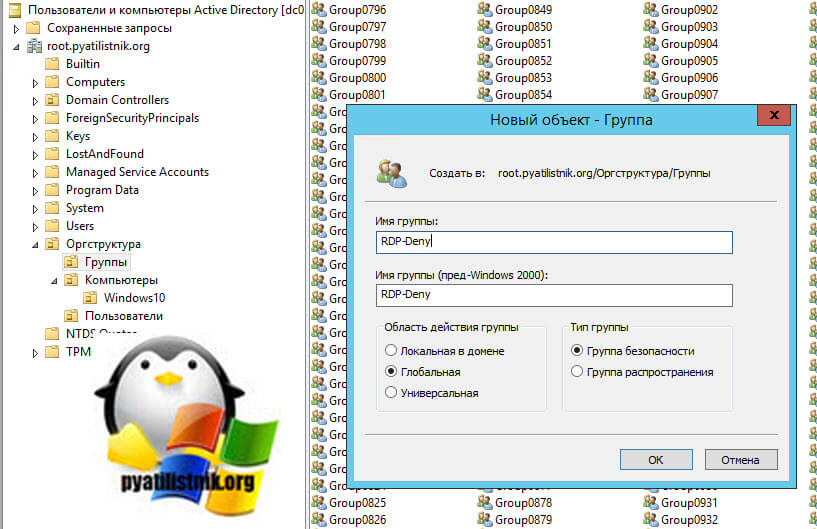

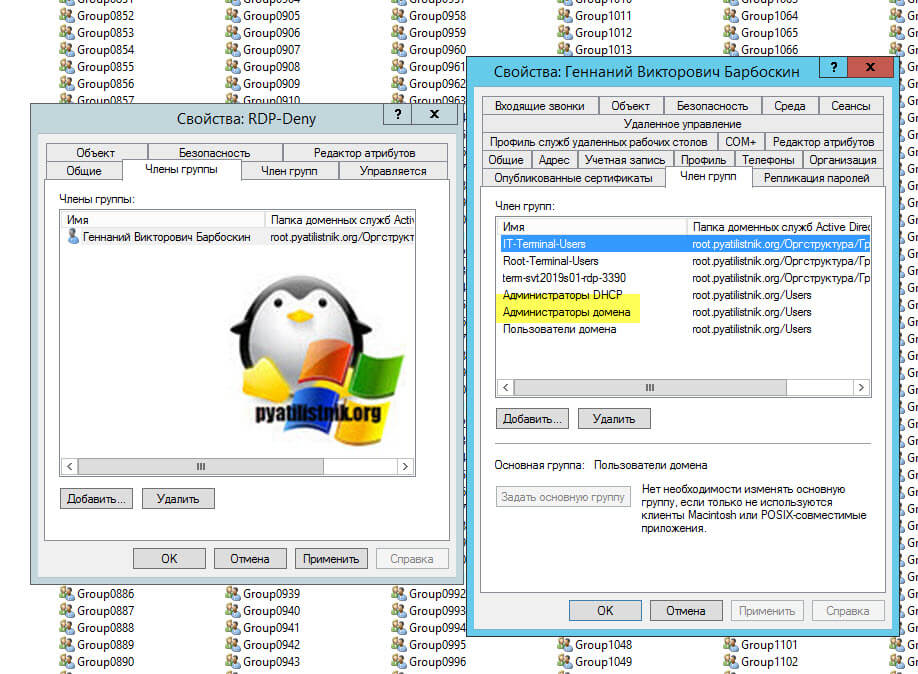

Откроем оснастку ADUC и создадим новую группу безопасности «RDP-Deny»

Я включу в нее тестовую учетную запись Барбоскина Геннадия Викторовича, обратите внимание, что он является администратором домена и по умолчанию имеет доступ на все компьютеры в домене.

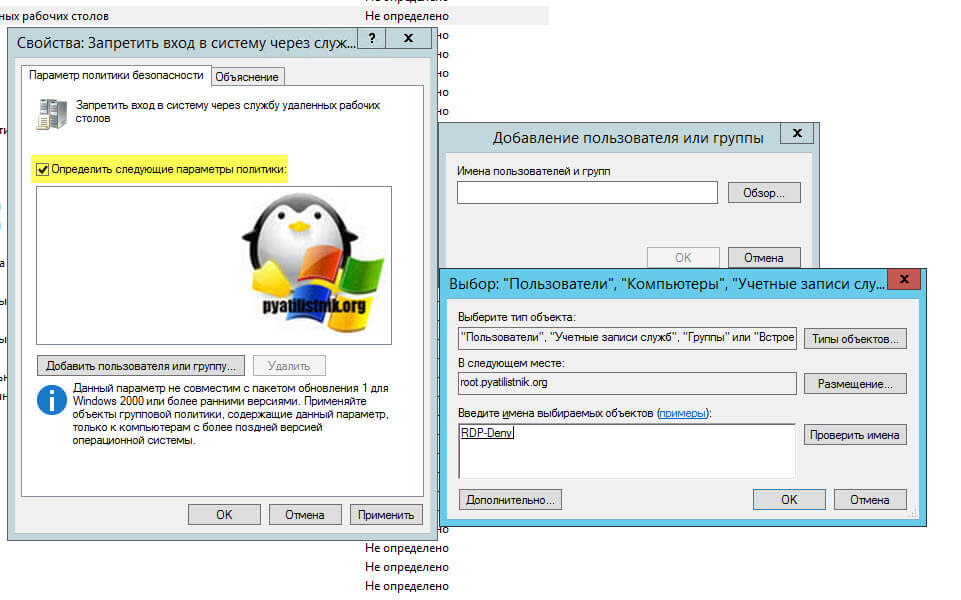

Активируем галку «Определить следующие параметры политики», после чего у вас станет доступна кнопка «Добавить пользователей или группу«. Через кнопку обзор производим поиск нашей группы «RDP-Deny».

В результате у вас будет вот так, далее вам необходимо произвести обновление групповой политики или подождать когда она в течении 120 минут сама обновиться.

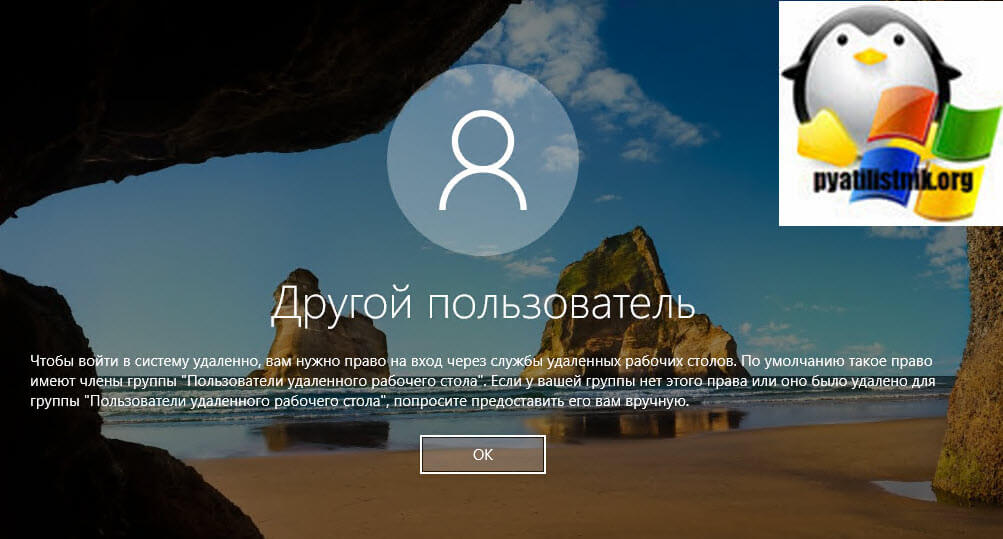

Теперь даже обладая административными правами на сервер с Windows Server 2019, вы получите вот такое уведомление:

Чтобы войти в систему, вам нужно право на вход через службу удаленных рабочих столов. По умолчанию такое право имеют члены группы «Пользователи удаленного рабочего стола». Если у вашей группы нет этого права или оно было удалено для группы «Пользователи удаленного рабочего стола», попросите предоставить его вам вручную. (the sign-in method you’re trying to use isn’t allowed. For more info, contact your network administrator)

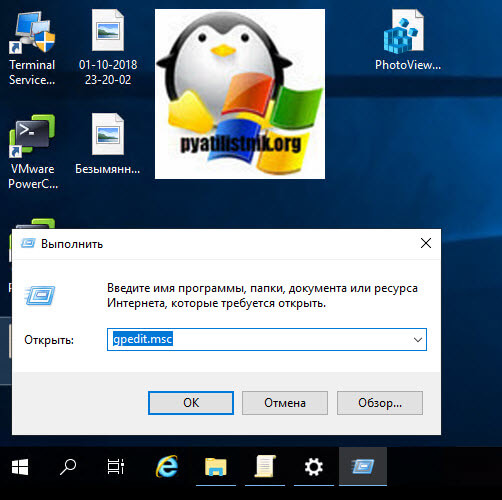

Если у вас нет домена и сервер или компьютер находятся в рабочей группе, то вы можете воспользоваться оснасткой gpedit.msc и отредактировать локальные политики, напоминаю открывать ее нужно через окно «Выполнить».

Переходим в раздел:

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Локальные политики — Назначение прав пользователя (Computer Configuration — PoliciesWindows Settings — Security Settings — Local Policies — User Rights Assignment)

Там есть политика «Запретить вход в систему через службы удаленных рабочих столов (Deny log on through Remote Desktop Services)».

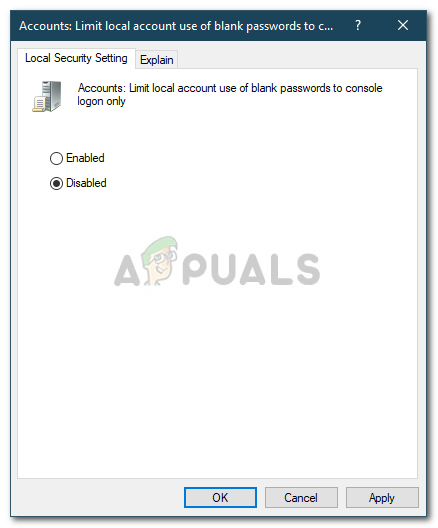

Решение 2. Настройка пароля

Сообщение об ошибке также может появиться, если используемая учетная запись пользователя не имеет установленного пароля. Поэтому, чтобы устранить проблему, вам нужно будет установить пароль и посмотреть, решит ли он проблему. Если это произойдет, вам придется вводить пароль каждый раз, когда вы хотите войти. Однако, если вы хотите, вы можете избежать этого, просто отключив групповую политику Windows. Вот как это сделать:

- Откройте Редактор локальной групповой политики как показано выше.

- Открыв его, перейдите в следующее место:

- На правой стороне, вам нужно найти ‘Учетные записи: ограничить использование локальной учетной записи пустыми паролями только для входа в консольПолитика

- Дважды щелкните, чтобы изменить его, а затем просто установите его инвалид.

Отключение политики - Нажмите Применить, а затем нажмите ОК.

После обновления клиентских компьютеров некоторым пользователям приходится выполнять вход дважды

Если пользователи входят на Удаленный рабочий стол с помощью компьютера под управлением Windows 7 или Windows 10 версии 1709, им сразу же отображается запрос на повторный вход. Эта проблема возникает, если на клиентском компьютере установлены следующие обновления:

Чтобы устранить эту проблему, убедитесь, что на компьютерах, к которым подключаются пользователи, (а также серверы RDSH или RDVI) установлены все обновления в том числе за июнь 2018 г. К ним относятся следующие обновления:

- Windows Server 2016: 12 июня 2018 г. — KB4284880 (сборка ОС 14393.2312);

- Windows Server 2012 R2: 12 июня 2018 г. — KB4284815 (ежемесячный накопительный пакет);

- Windows Server 2012: 12 июня 2018 г. — KB4284855 (ежемесячный накопительный пакет);

- Приложение. 12 июня 2018 г. — KB4284826 (ежемесячный накопительный пакет);

- Windows Server 2008 с пакетом обновления 2 (SP2): обновление KB4056564, Description of the security update for the CredSSP remote code execution vulnerability in Windows Server 2008, Windows Embedded POSReady 2009, and Windows Embedded Standard 2009: March 13, 2018 (Описание обновления системы безопасности для устранения уязвимости CredSSP, допускающей удаленное выполнение кода, в Windows Server 2008, Windows Embedded POSReady 2009 и Windows Embedded Standard 2009: 13 марта 2018 г.).

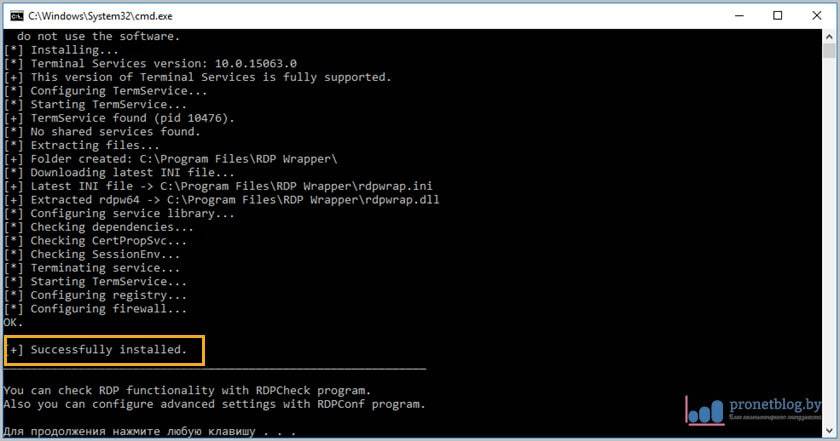

Установка сервера терминалов займет секунды

Запускаем от имени администратора файл install.bat и наблюдаем за процессом, который должен завершиться победой, как в нашем случае.

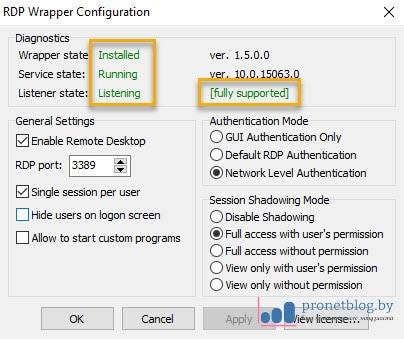

Но еще рано открывать шампанское, необходимо запустить файл RDPConf и убедиться, что все четыре пункта, показанные на скриншоте, горят зеленым цветом.

Если у вас так, значит, примите поздравления, сервер терминалов настроен и готов к работе в многопользовательском режиме. Осталось только создать группу пользователей удаленного рабочего стола, дать им нужные права на ресурсы и вперед. По случаю успешного запуска давайте рассмотрим некоторые интересные функции программы.

Single session per user — одновременный запуск нескольких сессий под логином одного пользователяHide users on logon screen — скрывает список пользователей (карусель) на экране приветствияAllow to start custom programs — автозапуск пользовательских программ при подключении к рабочему столу (как я понимаю)

Также интерес представляет секция с названием «Session Shadowing Mode». Это теневой режим подключения, который позволяет админу наблюдать за активным сеансом пользователя в режиме реального времени. Кому сильно интересно, гуглите.

Основные советы по безопасности для удаленного рабочего стола

Используйте надежные пароли

Надежные пароли для любых учетных записей с доступом к удаленному рабочему столу следует рассматривать как обязательный шаг перед включением удаленного рабочего стола.

Парольные фразы должны:

- Содержать восемь символов или более

- Содержать символы из двух из следующих трех классов символов

- По алфавиту (пример: az, AZ)

- Числовой (пример: 0-9)

- Пунктуация и другие символы (пример: ,! @ # $% ^ & * () _ + | ~ — = `<> []:»; ‘<>. /)

Парольные фразу не должны:

- Производное от имени пользователя

- Слово, найденное в словаре (русском или иностранном)

- Слово из словаря, написанное задом наперед

- Словарное слово, перед котором или за которым следует любой другой одиночный символ (пример: password1, 1password)

Не используйте легко угадываемые пароли. Некоторые примеры паролей, которые легко угадать:

- Имена членов семьи, домашних животных, друзей и т.д.

- Компьютерные термины и названия, команды, сайты, компании, оборудование, программное обеспечение.

- Дни рождения и другая личная информация, такая как адреса и номера телефонов.

- Шаблоны слов и чисел, такие как aaabbb, qwerty, 123321 и т.д.

- Пароли никогда не следует записывать или хранить в сети.

- Следует регулярно менять пароли, не реже одного раза в шесть месяцев. Также следует менять свой пароль каждый раз, когда вы подозреваете, что учетная запись была взломана.

- Попробуйте использовать разные пароли для каждой системы, как минимум, не используйте тот же пароль для любой из ваших учетных записей.

Обновите программное обеспечение

Одним из преимуществ использования удаленного рабочего стола по сравнению с сторонними инструментами удаленного администрирования является то, что компоненты автоматически обновляются с использованием последних исправлений безопасности в стандартном цикле исправлений Microsoft.

- Убедитесь, что используете последние версии клиентского и серверного программного обеспечения, включив и проверив автоматические обновления Microsoft.

- Если используете клиенты удаленного рабочего стола на других платформах, убедитесь, что они все еще поддерживаются и установлены последние версии.

- Более старые версии могут не поддерживать высокий уровень шифрования и могут иметь другие недостатки безопасности.

Ограничьте доступ с помощью брандмауэров

- Используйте брандмауэры, чтобы ограничить доступ к портам удаленного рабочего стола (по умолчанию TCP 3389). Использование шлюза RDP настоятельно рекомендуется для ограничения доступа RDP к рабочим столам и серверам.

- В качестве альтернативы для поддержки подключения за пределами локальный сети можно использовать VPN подключение, чтобы получить IP-адрес виртуальной сети и добавить пул сетевого адреса в правило исключения брандмауэра RDP.

Включите аутентификацию на сетевом уровне

Windows 10, Windows Server 2012 R2/2016/2019 также по умолчанию предоставляют проверку подлинности на уровне сети (NLA). Лучше оставить это на месте, так как NLA обеспечивает дополнительный уровень аутентификации перед установкой соединения. Вы должны настраивать серверы удаленного рабочего стола только для разрешения подключений без NLA, если вы используете клиенты удаленного рабочего стола на других платформах, которые его не поддерживают.

- NLA должен быть включен по умолчанию в Windows 10, Windows Server 2012 R2 / 2016/2019.

- Чтобы проверить это, вы можете посмотреть параметр групповой политики Требовать проверку подлинности пользователя для удаленных подключений с помощью проверки подлинности на уровне сети, находящейся в папке Компьютер Политики Компоненты Windows Службы удаленного рабочего стола Узел сеанса удаленного рабочего стола Безопасность. Этот параметр групповой политики должен быть включен на сервере с ролью узла сеансов удаленного рабочего стола.

Ограничьте количество пользователей, которые могут войти в систему с помощью удаленного рабочего стола

По умолчанию все администраторы могут войти в удаленный рабочий стол.

Если есть несколько учетных записей администратора на компьютере, следует ограничить удаленный доступ только для тех учетных записей, которые в нем нуждаются.

Если удаленный рабочий стол не используется для системного администрирования, удалите весь административный доступ через RDP и разрешите только учетные записи пользователей, требующие службы RDP. Для отделов, которые управляют множеством машин удаленно, удалите локальную учетную запись администратора из доступа RDP по адресу и вместо этого добавьте техническую группу.

- Нажмите Пуск -> Программы -> Администрирование -> Локальная политика безопасности.

- В разделе «Локальные политики» -> «Назначение прав пользователя» перейдите к «Разрешить вход через службы терминалов». Или «Разрешить вход через службы удаленных рабочих столов»

- Удалите группу администраторов и выйдите из группы пользователей удаленного рабочего стола.

- Используйте панель управления системой, чтобы добавить пользователей в группу «Пользователи удаленного рабочего стола».

Типичная операционная система MS будет иметь следующие настройки по умолчанию, как показано в локальной политике безопасности:

Рисунок 1 — Настройка локальной политике безопасности

Проблема в том, что «Администраторы» здесь по умолчанию, а учетная запись «Локальный администратор» находится у администраторов.

Несмотря на то, что рекомендуется использовать соглашение о паролях, чтобы избежать идентичных паролей локального администратора на локальном компьютере и строго контролировать доступ к этим паролям или соглашениям, использование учетной записи локального администратора для удаленной работы на компьютере не позволяет должным образом регистрировать и идентифицировать пользователя, использующего систему. Лучше всего переопределить локальную политику безопасности с помощью параметра групповой политики.

Рисунок 2 — Настройка групповой политики безопасности

Установите политику блокировки учетной записи

Установив на своем компьютере блокировку учетной записи на определенное количество ошибочных попыток, вы предотвратите получение доступа к вашей системе с помощью средств автоматического подбора пароля. Чтобы установить политику блокировки учетной записи:

- Зайдите в Пуск -> Программы -> Администрирование -> Локальная политика безопасности.

- В разделе «Политики учетных записей» -> «Политики блокировки учетных записей» установите значения для всех трех параметров. Разумным выбором являются три недопустимые попытки с длительностью блокировки 3 минуты.

Как отследить, какой процесс блокирует учётную запись домена

Итак, мы выяснили, с какого компьютера или сервера была заблокирована учётная запись. Теперь было бы здорово узнать, какая программа или процесс являются источником блокировки учётной записи.

Часто пользователи начинают жаловаться на блокировку своих учётных записей домена после изменения паролей. Это говорит о том, что старый (неправильный) пароль сохраняется в определённой программе, скрипте или службе, которая периодически пытается аутентифицироваться на контроллере домена с неверным паролем. Рассмотрим наиболее распространённые места, в которых пользователь мог сохранить старый пароль:

- Подключённые сетевые диски (через net use);

- Работы Windows Task Scheduler (Планировщика заданий Windows);

- Службы Windows, настроенные для запуска из учётной записи домена;

- Сохранённые учётные данные в Credential Manager (Диспетчере учётных данных) (в Панели управления);

- Браузеры;

- Мобильные устройства (например, те, которые используются для доступа к корпоративному почтовому ящику);

- Программы с автоматическим входом или настроенная функция автоматического входа в Windows;

- Отключённые/незанятые сеансы RDP на других компьютерах или серверах RDS (поэтому рекомендуется установить ограничения для сеансов RDP);

Подсказка: существует ряд сторонних инструментов (в основном коммерческих), которые позволяют администратору проверять удалённый компьютер и определять источник блокировки учётной записи. В качестве достаточно популярного решения отметим Lockout Examiner от Netwrix.

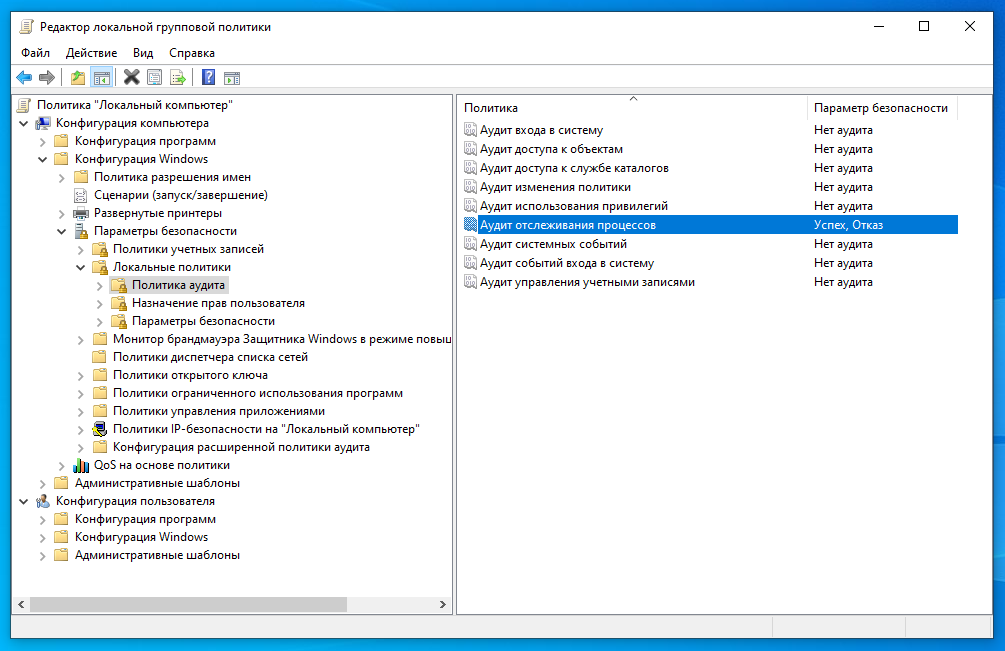

Чтобы выполнить подробный аудит блокировки учётной записи на найденном компьютере, необходимо включить ряд локальных политик аудита Windows. Для этого откройте локальный редактор групповой политики (gpedit.msc) на компьютере (на котором вы хотите отслеживать источник блокировки) и включите следующие политики в разделе Computer Configurations → Windows Settings → Security Settings → Local Policies → Audit Policy:

- Audit process tracking: Success , Failure

- Audit logon events: Success , Failure

В русскоязычной версии это соответственно: Конфигурации компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита:

- Аудит отслеживания событий: Успех, Отказ

- Аудит событий входа в систему: Успех, Отказ

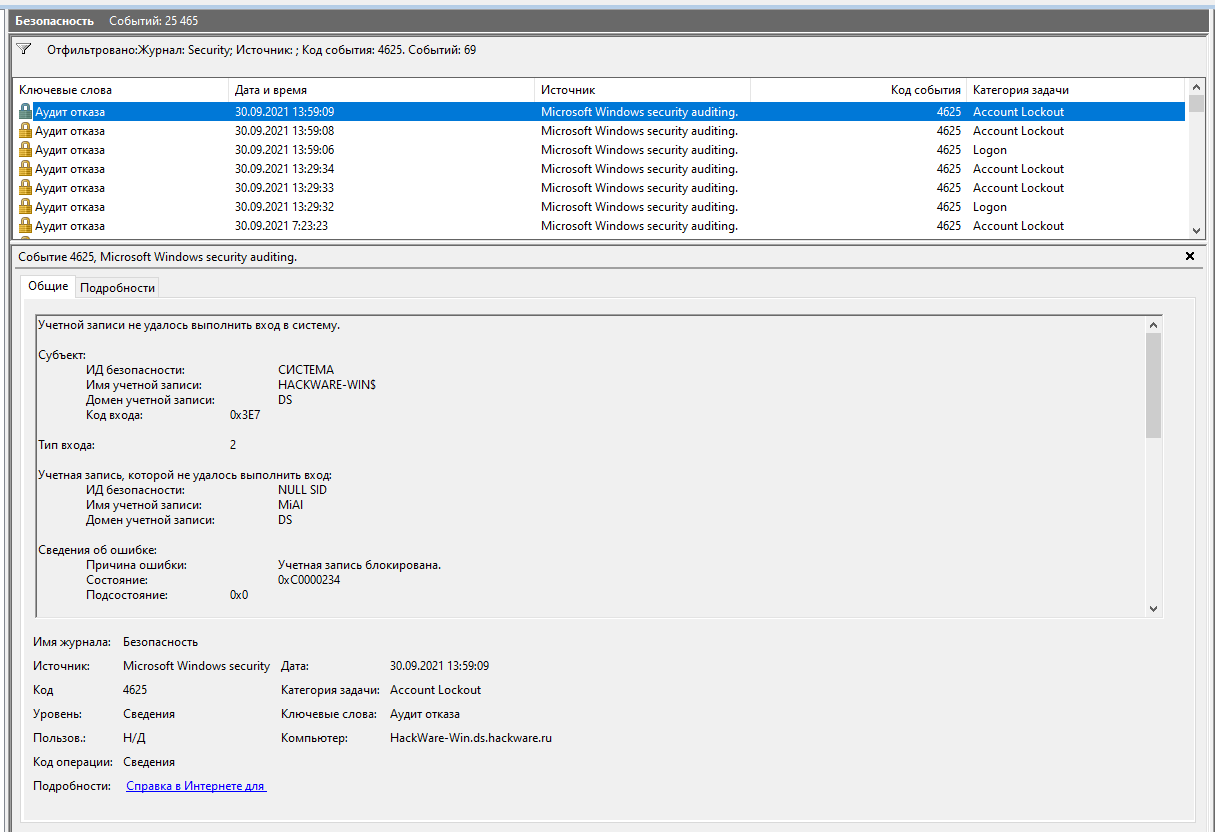

Дождитесь следующей блокировки учётной записи и найдите события с идентификатором события 4625 в журнале безопасности. В нашем случае это событие выглядит так:

Как видно из описания события, источником блокировки учётной записи является процесс mssdmn.exe (компонент Sharepoint). В этом случае пользователю необходимо обновить пароль на веб-портале Sharepoint.

После завершения анализа и выявления и устранения причины блокировки не забудьте отключить локальные политики аудита.

Если вам по-прежнему не удаётся найти источник блокировки учётной записи на определённом компьютере, просто попробуйте переименовать имя учётной записи пользователя в Active Directory. Обычно это наиболее эффективный метод защиты от внезапных блокировок конкретного пользователя, если вы не смогли установить источник блокировки.

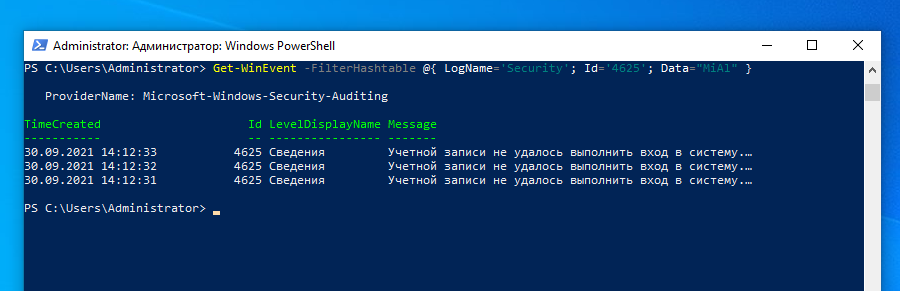

Вы также можете вывести список событий с кодом 4625 в PowerShell:

Следующую команду вы можете использовать для вывода событий блокировки для конкретного пользователя (впишите его вместо MiAl):

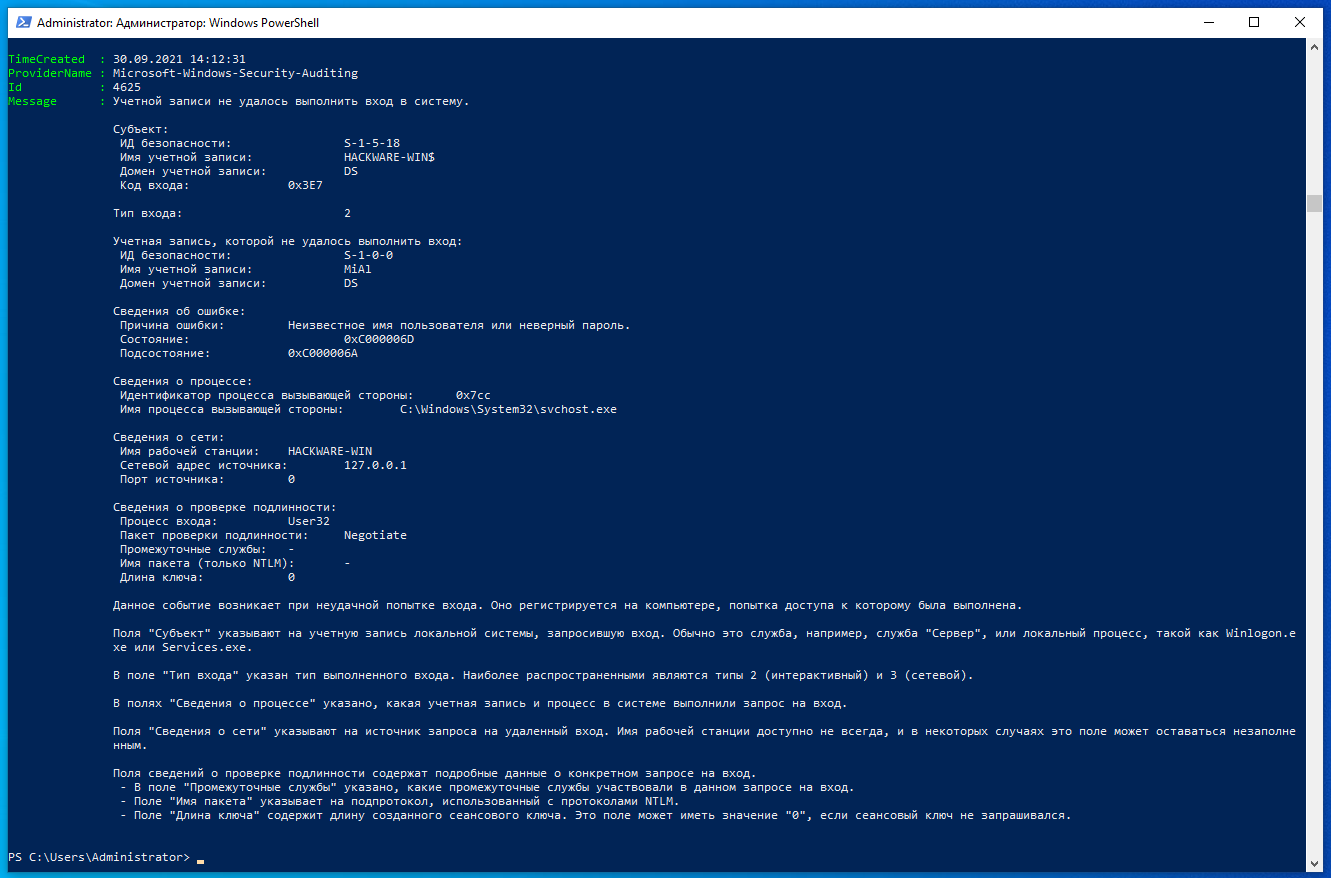

Следующая команда выведет подробную информацию о каждом событии блокировки для указанного пользователя (в том числе процесс, вызвавший блокировку):

Эта команда аналогична предыдущей, но покажет события только за последние 2 дня: