Выставка крыс. Сравниваем лучшие RAT для атак

Чаще всего для управления взломанными системами используются трояны удаленного доступа. Подобных инструментов множество, и в этой статье я покажу в действии сразу шесть популярных «ратников», которыми пользуются злоумышленники.

WARNING

Несанкционированный доступ к компьютерной информации — преступление. Ни автор, ни редакция журнала не несут ответственности за твои действия. Все тесты проводились на изолированных от реальных данных виртуальных машинах.

Вот список ратников, которые мы сегодня попробуем:

- Cerberus 1.03.5;

- CyberGate 1.07.5;

- DarkComet 5.3;

- Orcus Rat 1.9.1;

- NjRat Danger Edition 0.7D;

- Venom 2.1.

Для некоторого изучения билдов наших ратников я буду использовать Detect It Easy версии 3.01.

Оценивать их будем по следующим критериям:

- набор предлагаемых функций;

- скорость развертывания в целевой системе;

- нагрузка на компьютер жертвы;

- уровень защиты кода билда (попробуем разреверсить билд);

- проверка на VirusTotal;

- плюсы и минусы в целом.

А теперь приступим к анализу.

Утилиты для удаления шпионских и вредоносных программ

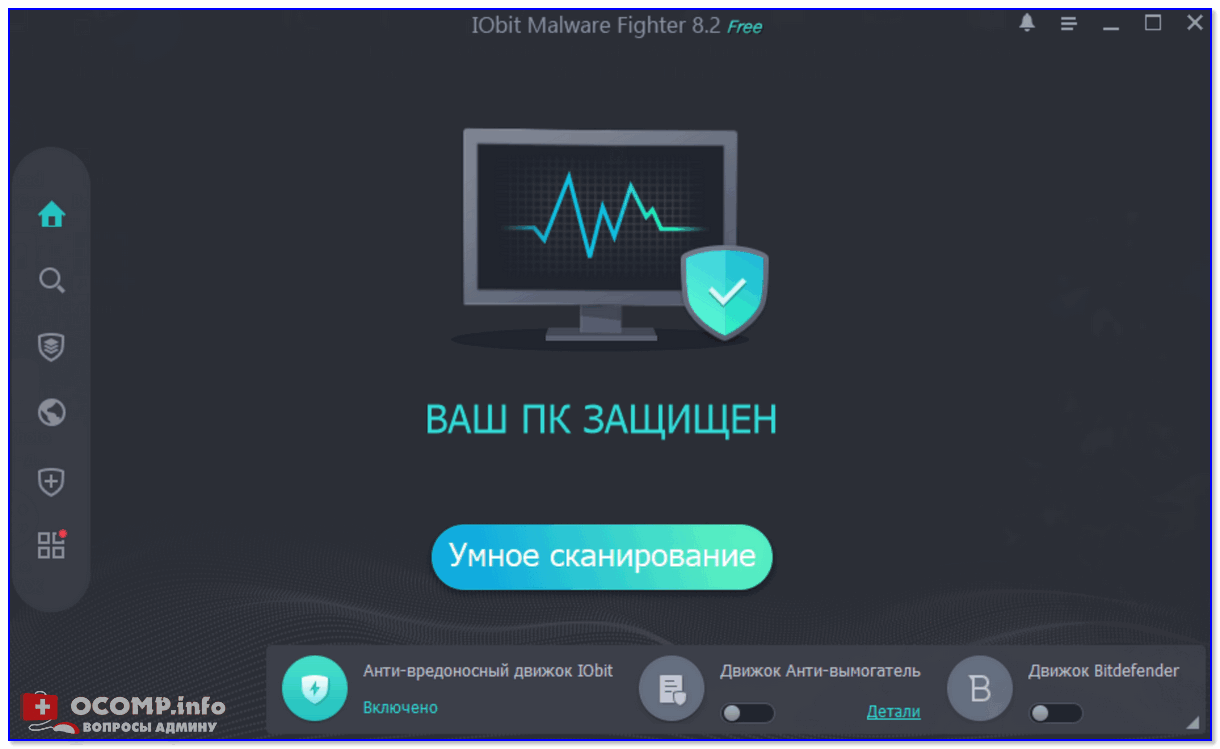

IObit Malware Fighter — главное окно (умная защита!)

Очень мощное средство для удаления различного рода вредоносного ПО, шпионских программ, рекламных модулей, встраивающихся в браузеры.

Защита обеспечивается в режиме реального времени, и благодаря двухкомпонентному механизму защиты, IObit Malware Fighter находит и обезвреживает даже те угрозы, которые не находит классический антивирус.

Еще хочу отметить приятный интерфейс и дружелюбность для начинающих пользователей: чтобы начать пользоваться программой и защитить свой ПК — достаточно сделать всего нескольких кнопок мышкой (всё остальное подскажет и выполнит сама программа!).

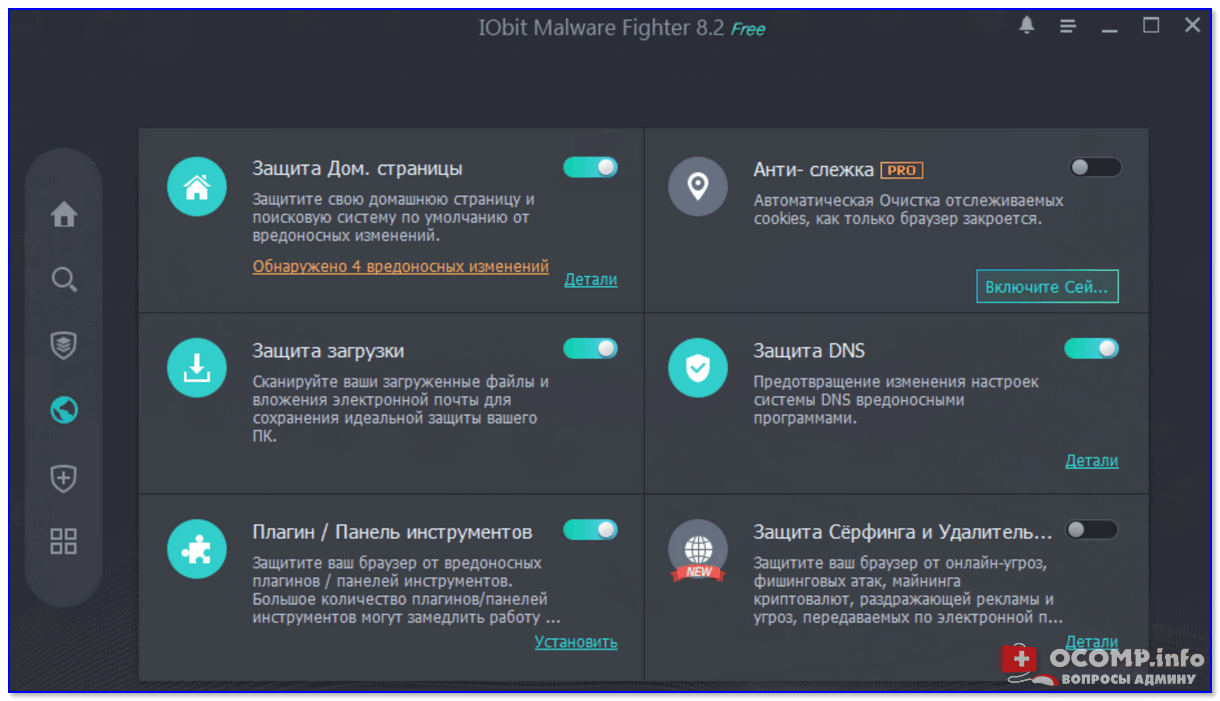

IObit Malware Fighter — защита домашней страницы, DNS и пр.

- защита компьютера от вредоносных и шпионских программ в режиме реального времени;

- выявление и ликвидация вирусов, скрытых угроз, шпионских и рекламных программ, червей, троянов, скриптов, подменяющих стартовую страницу в браузере и т.д.;

- совместимость с классическими антивирусами;

- поддержка всех современных ОС Windows: 7/8/10 (32/64 bits);

- полностью на русском языке;

- полностью бесплатна!

Тестирование на проникновение – рекомендуемый порядок действий

Когда речь идёт о проведении атак с помощью специальных инструментов взлома, многим пользователям приходят на ум преступники, которые незаконным путем пытаются получить доступ к чужим компьютера или инфраструктуре компании.

Однако, в реальности, платформы разработки, такие как Metasploit, можно применять в соответствии с законодательством. Администратор сети не нарушает законы, когда осуществляет контролируемое нападение на свою компьютерную систему с целью изучения её устойчивости.

Если вы создали в доме собственную локальную сеть, состоящую, например, с настольного компьютера, NAS-сервера и мобильных устройств, вы являетесь администратором этой сети. Поэтому вы можете, по желанию, атаковать с помощью Metasploit и другими инструментами свою инфраструктуру, чтобы проверить, достаточно ли надежно она защищена от злоумышленников и выявить возможные недостатки.

У наших западных соседей даже государственные органы рекомендуют проведение таких тестов на проникновение. Федеральное Управление IT-безопасности (BSI) опубликовало инструкцию, в которой описывает пятиступенчатую процедуру тестирования.

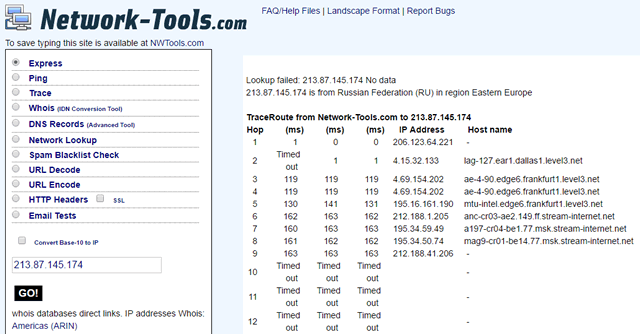

- Получение базовой информации. Сначала нужно определить, через какие IP-адреса вы можете связаться с инфраструктурой.

- Сканирование целевой системы. Затем следует просканировать порты в оборудовании. Таким образом, вы узнаете, какие сервисы или программы доступны с точки зрения агрессора.

- Выявление системы и программного обеспечения. Проведите анализ целевой инфраструктуры (например, FTP-сервера), чтобы определить или угадать версию программного обеспечения.

- Поиск уязвимостей. Когда известно, какие системы и приложения доступны в целевой сети, вы можете начать поиск уязвимостей.

- Попытка использования найденных уязвимостей. Действительная атака идёт только на последнем этапе. В худшем случае, то есть в случае успешной атаки, злоумышленнику удастся получить полный доступ к целевой инфраструктуре.

Некоторые организации распространяют инструкции, в которых предусматривают еще несколько этапов. Но, для проверки стойкости собственной инфраструктуры достаточно вышеупомянутой инструкции, состоящей из пяти этапов.

Будучи системным администратором, вы должны знать, через какие IP-адреса вы можете установить контакт с вашим оборудованием.

Этот сервис позволяет определить IP-адрес на основе обычного URL

Мистический «отказ от ответственности» будет держать плохих ребят подальше

Как и большинство «темных» разработчиков, которые создают RAT с двойным назначением, разработчик назвал свое творение Remote Administration Tool (Инструмент удаленного администрирования). Даже если часть функций, над которыми он в данный момент работает, обычно обнаруживается во вредоносных троянах . Они не являются легальными инструментами удаленного администрирования, такими как Teamviewer и другие.

Разработчик также не забыл исполнить старый номер, и обязательный «отказ от ответственности» в конце описания RATAttack , надеясь избежать последствий, к которым приведут злоумышленники, используя его код, который находится в свободном доступе для слежки за супругами, взлома компаний, или держать диссидентов под наблюдением. Предположительно, этот инструмент должен использоваться только в авторизированных системах. Любое неавторизированное использование данного инструмента без разрешения является нелегальным . Вопрос ПО с двойным назначением, используемым для легальных и преступных целей, недавно обсуждался в новостях.

Точка зрения в поддержку разработчиков RAT выражена в статье под названием «ФБР арестовало хакера, который никого не хакнул », пока журналист Infosec Брайан Кребс выдвинул контраргумент в виде статьи, под названием «Криминал и ПО с двойным назначением — это не так уж и ново ». Обе статьи рекомендуются к прочтению, для понимания того, почему не стоит обманывать власти и органы правопорядка в частности, называя свой софт Инструментом удаленного администрирования, который содержит явные функции вредоносного ПО. Автор кода поделился своей разработкой на GitHub, так что, основываясь на печальном опыте, вопрос времени, когда мы увидим его в руках настоящих компаниях вредоносного ПО.

Обновление (April 19, 2017, 03:55 ) : Ritiek Malhotra (@Ritiek) Удалил свой репозиторий на Github. На гитхабе уже успели сделать форки. Пользователь @mvrozanti даже начал расширение функционала.

Независимый исследователь, известный под псевдонимом Rui, решил изучить новый RAT (Remote Access Trojan) Revenge. Внимание исследователя привлек тот факт, что образчик малвари, загруженный на VirusTotal, показал результат 1/54, то есть практически не обнаруживался антивирусными продуктами. Выяснилось , что Revenge написан человеком, который известен под ником Napoleon, и распространяется совершенно бесплатно.

О трояне Rui случайно узнал из твиттера, где другой исследователь опубликовал ссылку на результаты проверки, произведенной VirusTotal, а также приложил ссылку на арабский форум Dev Point, на котором распространялась малварь. Rui заинтересовался вопросом, перешел на указанный в сообщении форум, где действительно обнаружил ссылку на сайт разработчика вредоноса, размещенный на платформе blogger.com. С сайта исследователь без проблем скачал архив, содержащий Revenge-RAT v.0.1.

Изучение трояна не представляло большой проблемы, так как его автор не озаботился даже базовой защитой и обфускацией кода. В этом свете не совсем ясно, почему сканеры VirusTotal не обнаруживали угрозу, но ответа на этот вопрос Rui пока найти не смог.

Первая версия малвари появилась на форумах Dev Point еще 28 июня 2016 года. Revenge написан на Visual Basic и, в сравнении с другими RAT, нельзя сказать, что вредонос обладает широкой функциональностью. Исследователь перечислил некоторые возможности малвари: Process Manager, Registry Editor, Remote Connections, Remote Shell, а также IP Tracker, который использует для обнаружения местоположения зараженной машины ресурс addgadgets.com. Фактически троян умеет работать кейлоггером, отслеживать жертву по IP-адресу, перехватывать данные из буфера, может составить список установленных программ, хостит файловый редактор, умеет редактировать список автозагрузки ОС, получает доступ к веб-камере жертвы и содержит дампер для паролей. Автор малвари, Napoleon, не скрывает, что его «продукт» находится в стадии разработки, и именно поэтому пока распространяется бесплатно.

Содержимое архива, скачанного Rui

«Такое чувство, что я зря потратил время, увидев этот результат 1/54 с VirusTotal, — подводит итог исследователь. — Автор [трояна] даже не попытался спрятать код хоть как-то, а архитектура слаба и банальна. Хорошо, что автор не пытается продавать свой RAT и, вероятно, только учится кодить. В любом случае, удивительно (или нет), что такие простейшие инструменты по-прежнему способны успешно скомпрометировать некоторые системы, что и демонстрирует нам видео на YouTube , размещенное автором [малвари]».

Результаты своих изысканий исследователь передал операторам VirusTotal, и теперь рейтинг обнаружения Revenge уже составляет 41/57. Так как некоторые известные антивирусы по-прежнему «не видят» трояна, Rui пишет, что «это просто демонстрирует, насколько ущербна вся антивирусная индустрия в целом».

Программы удаленного администрирования (Remote Administration Tools, сокращенно RAT) используются для удаленного управления рабочими станцими или другими компьютерными устройствами, являются разновидностью потенциально опасного программного обеспечения . Через них можно выполнять практически любые действия с удаленной системой: передавать файлы, вести наблюдение за действиями пользователя, производить настройки системы, управлять функциями ввода/вывода и тп. Чаще всего такие программы состоят из двух частей – вредонос на зараженном компьютере, предоставляющий доступ к системе. Есть, впрочем, и варианты, позволяющие управлять из браузера, для тех, кому необходимо иметь доступ с любого компьютера без предварительно установленных программ.

В легальных целях они используются для доступа к ресурсам другого компьютера (например, с домашнего компьютера управлять рабочим), и удаленной технической поддерхке пользователей с низкой квалификацией в решении технических проблем.

Однако существует и третий, нелегальный вариант – удаленное подключение злоумышленника с целью получения полного контроля над компьютером и всеми возможностями которые этот контроль предоставляет. Однако, только кражей информации и выводом компьютера из строя арсенал инструментов RAT-троянов не ограничивается: большинство предоставляет хакеру возможность “подсмотреть” в веб-камеру, послушать данные из микрофона, узнать местоположение зараженного устройства (если на нем есть GPS), предоставляют они и доступ к рабочему столу (RDP) и к командной строке, и это только минимальный набор возможностей RAT!

Инструменты удаленного администрирования – RAT

Windows также предоставляет удаленную помощь. Если вы не чувствуете необходимости в программном обеспечении для инструмента удаленного администрирования и хотите защитить свой компьютер, начните с снятия флажка « Разрешить подключения удаленного помощника к этому компьютеру » в диалоговом окне «Удаленный доступ в свойствах системы». если щелкнуть правой кнопкой мыши значок «Компьютер» и выбрать «Свойства» в появившемся контекстном меню. Если вам нужна удаленная помощь, вы можете запросить ее, а также включить или отключить некоторые параметры в соответствии с рекомендациями технической поддержки.

Хотя я упомянул Windows выше, я не ограничиваю проблему/опасности Инструментов удаленного администрирования какой-либо конкретной операционной системой. Это может быть любая операционная система, в которой кто-то установил компонент RAT на ваш компьютер или смартфон – с вашего ведома или без него. Существуют различные типы программного обеспечения RAT, и одна или несколько из них могут поддерживаться вашей операционной системой. Использование инструментов удаленного администрирования не ограничивается тяжелыми компьютерами. Они также доступны для смартфонов – еще раз, чтобы увидеть, что вы делаете, ваше местоположение, ваши контакты и т. Д.

реклама

Тело этого вируса у меня есть, оно осталось после моей попытки оказать помощь моему знакомому по спасению его зашифрованных данных этим вирусом-шифровальщиком. Подробнее об этом в моей предыдущей статье: «Заражение компьютера вирусом-шифровальщиком WANNACASH» по ссылке: https://overclockers.ru/blog/remont_accumulyatora_noutbuka/show/50081/zarazhenie-kompjutera-virusom-shifrovalschikom-wannacash-i-ustranenie-posledstvij-ego-deyatelnosti

Здесь только кратко поясню по этому случаю. Мой знакомый подверг свой компьютер заражению этим вирусом-шифровальщиком, скачав его с интернета под видом файла с ключами для активации антивируса ESET NOD32. И который имеет название: «Ключи для ESET[all versions] на 365 дней» с расширением exe. Судя по комментариям в этой статье, случай этот, читателей заинтересовал. И поэтому я решил дальше продолжить эту тему, так сказать провести следственный эксперимент по факту заражения вирусом-шифровальщиком компьютера моего знакомого. И выяснить, почему и как это произошло. Я максимально точно постарался повторить все его действия, для чистоты следственного эксперимента.

Подготавливаю для этого свой ноутбук. Отключаю и извлекаю из ноутбука SSD, на котором установлена система, не удивляйтесь его внешнему виду, на его микросхемы я установил теплоотводы.

Что нового:

– лучшена обработка изображений на рабочем столе

– был брошен вызов Plogn pull Albaswordat

– были добавлены, чтобы принести имя анти Antivirus

– добавлено свойство для открытия веб-страницы в устройстве свойств жертвы

– открыть / закрыть компакт-диск

– Включение / выключение монитора

– управление кнопками мыши на сердце

– изменить фон рабочего стола

– преобразование текста в голос

– Страшные страницы Адхара

– перезагрузить / потушить компьютер жертвы

– Скрыть / показать панель задач

– msgbox отправлять сообщения в различных формах

– был отремонтирован ключ Альсучит

– были брошены вызов Plogn chat

– свойство отправляет Plguin отправлять плагины и вводится в память компьютера жертвы

– Анти-имущественный процесс предотвращает потерю жертвы от работы программ мониторинга и управления коммуникациями

-абразивная обработка хакеров

– он был перестроен и полностью стал записывать все записи Килогра

Бесплатно скачать последнюю, актуальную, русскую версию njRAT 0.7d Golden Edition Вы можете на моем сайте без регистрации и смс.

Пароль на архив: 1111

ПРОСТОЙ ЗАПУСК И БЫСТРАЯ ПРОВЕРКА

Запустите ESET Online Scanner из любого браузера и выберите области для проверки. Запуск сканирования не требует входа в учетную запись администратора и не конфликтует с установленным антивирусом.

Вы можете сканировать весь компьютер или выбрать нужную область, включая отдельные папки, автозагрузку и загрузочный сектор. После проверки вам предложат удалить зараженные файлы или переместить их в защищенную область, где их можно восстановить.

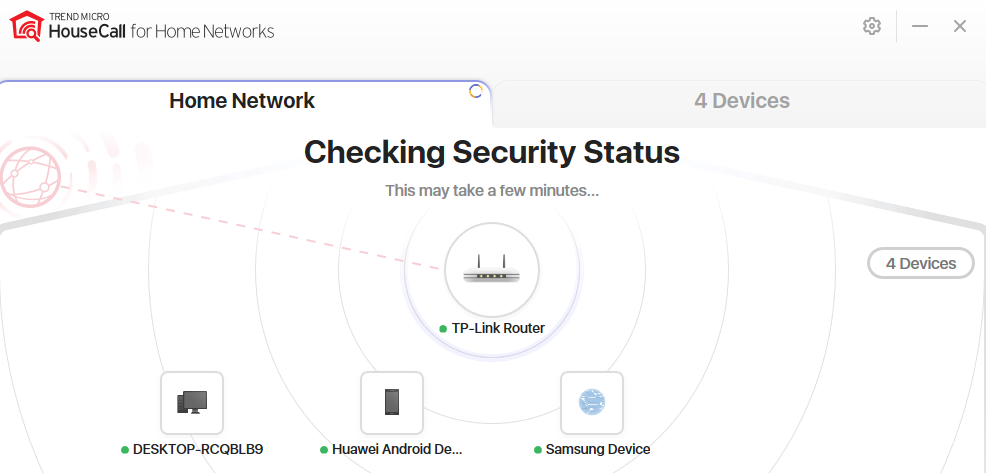

TrendMicro HouseCall для домашних сетей

Программа TrendMicro HouseCall для домашних сетей просканирует вашу домашнюю сеть, чтобы предупредить вас о любых уязвимостях безопасности. TrendMicro HouseCall сообщит вам, есть ли проблемы с безопасностью вашего Wi-Fi-роутера, любых смарт-устройств, телефонов или компьютеров в любой точке вашей домашней сети. HouseCall для домашних сетей доступен для Windows, Mac, iOS и Android.