Обзор новинок и тенденции развития защищенных мобильных компьютеров

В статье приведен обзор наиболее интересных с технической точки зрения новинок защищенных мобильных компьютеров, представленных в России. На основе рассмотренных рыночных данных выявлены наметившиеся перспективы и тенденции развития сегмента мобильных устройств. Значительное место в статье отводится техническому описанию изделий, на основе которого могут быть определены сходства и различия конфигурационных возможностей мобильных компьютеров разных производителей.

Традиционно все мобильные вычислительные устройства по своему функциональному назначению, конструктивному исполнению и габаритам разделяются на следующие классы:

- Ноутбук — портативный персональный компьютер (ПК), выполненный в раскладном форм-факторе. В корпусе объединены типичные компоненты ПК, включая дисплей, клавиатуру и устройство ввода (обычно сенсорная панель, или «тачпад»), а также аккумуляторные батареи. Ноутбуки обычно имеют дисплей с диагональю 12–17”.

- Нетбук — миниатюрный ноутбук с относительно невысокой производительностью, предназначенный в основном для выхода в Интернет и работы с офисными приложениями. Характеризуется небольшой диагональю экрана в 7–12”, отсутствием встроенного DVD-привода, низким энергопотреблением, небольшим весом и относительно невысокой стоимостью.

- Планшетный ПК — мобильный ПК, имеющий планшетный экран, посредством которого можно вводить в компьютер информацию. Для ввода информации используются специальное устройство в виде ручки (стилус) и пальцы рук. Чаще всего корпус не раскрывается, как у ноутбуков, а экран расположен на внешней стороне верхней поверхности.

- Карманный персональный компьютер (КПК) — портативное вычислительное устройство, обладающее широкими функциональными возможностями. Мощность его невысока, однако присутствуют все признаки ПК: процессор, накопитель, оперативная память, монитор, операционная система и сопутствующее программное обеспечение. Управляется КПК с помощью стилуса или пальцев. Некоторые модели содержат миниатюрную клавиатуру. С «классического» КПК невозможно совершать телефонные звонки.

- Смартфон — мобильный телефон, сравнимый по функционалу с КПК. Смартфоны отличаются от обычных мобильных телефонов наличием полнофункциональной операционной системы, открытой для разработки программного обеспечения сторонним разработчиком. Функциональность устройств можно легко улучшить за счет установки дополнительных приложений.

По назначению мобильные устройства можно разделить на две категории: промышленные и офисные (защищенные и незащищенные). Основным отличием данных категорий является степень защиты устройств от внешних воздействий. Для того чтобы проверить, насколько компьютеры защищены от внешних неблагоприятных воздействий, они подвергаются испытаниям на соответствие стандартам защиты, среди которых общепризнанными являются промышленный стандарт IP и военный стандарт США MIL-STD.

IP (Ingress Protection Rating) — система классификации степеней защиты оболочки электрооборудования от проникновения твердых частиц и воды. Маркировка степени защиты оболочки электрооборудования осуществляется при помощи международного знака защиты (IP) и двух цифр, первая из которых означает защиту от попадания твердых предметов, вторая — от проникновения воды.

MIL-STD 810 (Military Standard) — американский военный стандарт, регламентирующий уровень защиты оборудования от различных внешних воздействий (вибрация, влага, удары, температура и т. п.). Стандарт включает широкий комплекс испытаний для тестирования надежности оборудования.

Рис. 1. Объемы мировых поставок защищенных мобильных компьютеров (млн $) (по данным VDC research)

Для обзора рынка мобильных устройств воспользуемся данными, полученными экспертным агентством VDC Research Group Inc. (VDC) за последние два года [1]. На рынке мобильных устройств можно выделить следующие тенденции:

- быстрый рост объемов производства после резкого сокращения в период экономического спада 2009 г.;

- повышенный спрос на планшетные компьютеры (защищенные и коммерческие) после вывода на рынок iPad;

- становление коммуникабельности в качестве приоритетного фактора для клиентов;

- значительный рост рынка защищенных карманных персональных компьютеров (КПК);

- сдача позиций рынка защищенных ноутбуков в пользу решений с меньшим размером дисплея;

- сокращение доли полностью защищенных решений;

- усиление конкуренции в секторе незащищенных мобильных вычислительных и коммуникационных решений.

- Перспективы развития рынка мобильных устройств связаны со следующими моментами:

- широкое применение в обществе беспроводной связи (WiMAX, LTE, Wi-Fi, 3G и 4G);

- активное использование мобильных решений в таких областях, как здравоохранение, розничная торговля, транспорт и складирование;

- расширение линейки легких и малогабаритных мобильных устройств, имеющих высокопроизводительные процессоры, увеличенное время автономной работы и возможности сенсорного управления;

- развитие облачных сервисов, оптимизированных для мобильных решений;

- увеличение спроса на услуги, получаемые через мобильные устройства.

В последние два года продолжается небольшое, но стабильное в своей долгосрочной перспективе и имеющее хороший потенциал на среднесрочный период увеличение спроса на устройства в защищенном исполнении с относительно небольшими габаритами — малый форм-фактор (рис. 1).

Рис. 2. Объемы мировых поставок коммерческих мобильных компьютеров (млн $) (по данным VDC research)

По данным VDC, среднегодовые темпы роста спроса на защищенные мобильные устройства, выполненные в форм-факторе, предполагающем сравнительно большие габаритные размеры (большой форм-фактор), за период до 2015 г. составят более 7%, а на устройства малого форм-фактора — более 9%. Ожидается рост спроса на защищенные устройства в таких сферах применения, как автотранспорт, управление автопарком и парковками, различные сервисные приложения, диагностика и техническое обслуживание.

Рынок защищенных мобильных компьютеров в основном следует тенденциям развития их коммерческих аналогов. Рассмотрим рынок коммерческих мобильных устройств. Тут наблюдается продолжение роста спроса на смартфоны и увеличение спроса на планшетные компьютеры (рис. 2).

Среднегодовые темпы роста спроса на мобильные устройства большого форм-фактора за период до 2015 г. составят более 9%. Основной вклад в рост продаж коммерческих ПК в настоящее время вносят ноутбуки, являющиеся главной мобильной вычислительной платформой для сложных приложений, однако соответствующий сегмент рынка становится все более насыщенным. Компании активно развивают и начинают применять планшетные ПК для различных клиентских приложений. Все в большей степени становится нормой доступ к различным корпоративным активам с мобильных устройств, таких как смартфоны. Предприятия активно вкладывают ресурсы в средства управления доступом работников к информации, тем самым повышая оперативность принятия решений. Поэтому среднегодовые темпы роста спроса на мобильные устройства малого форм-фактора за период до 2015 г., как ожидается, составят более 19%.

Рассмотрим наиболее интересные с технической точки зрения мобильные защищенные компьютеры, представленные на российском рынке [2].

Под мобильными компьютерами в данной статье будем понимать карманные и планшетные ПК.

Персональная электронная вычислительная машина «Базальт МЮ»

ПЭВМ «Базальт МЮ» предназначена для выполнения функций ввода, вывода, отображения, хранения, обработки и документирования информации со степенью секретности не выше «совершенно секретно» и эксплуатации в выделенных помещениях до 2 категории включительно, находящихся на территории Российской Федерации, в том числе в органах государственной власти Российской Федерации, на режимных объектах ФСО России и ФСБ России.

ПЭВМ «Базальт МЮ» соответствует 4-ому классу уровня защищенности средств вычислительной техники в соответствии с требованиями ФСБ России по безопасности информации, предъявляемыми к защищенным средствам вычислительной техники 2 категории, эксплуатируемым в выделенных помещениях 2 категории включительно на территории Российской Федерации при условии выполнения требований руководства по эксплуатации.

Техническое средство имеет сертификат соответствия в системе сертификации ФСБ России № СФ/СЗИ-0145 от 02 мая 2017 года, который подтверждает соответствие изделия требованиям ФСБ России по безопасности информации, предъявляемым к защищенным средствам вычислительной техники 2 категории, эксплуатируемым в выделенных помещениях до 2 категории включительно на территории Российской Федерации, в том числе органов государственной власти Российской Федерации.

Копия сертификата соответствия в системе сертификации ФСБ России прилагается к каждому изделию.

- Моноблочный персональный компьютер Kraftway Studio KM65 на базе Баребона ECS G24-L5 23″,1920×1080 Full HD с внешним блоком питания, процессором Intel Core i5-4570S 2,9 GHz, оперативной памятью DDR3 – 2х4GB, жестким диском 2.5″ SATA-II 1Tb;

- Клавиатура, USB;

- Манипулятор типа «мышь», USB;

- МФУ или принтер;

- ИБП;

- Колонки;

- Наушники;

- Сетевой фильтр;

- Flash-накопитель;

- Внешний привод DvD-RW;

- Внешний жесткий диск 2.5″ в боксе с кабелем USB 3.0;

- Кабели USB;

- Операционная система (определяется договором поставки);

- Комплект эксплуатационной документации (руководство по эксплуатации, паспорт, Заключение по результатам проведения специальной проверки технических средств, Предписание на эксплуатацию изделия).

Комплектность изделия может быть изменена с учетом пожеланий Заказчика.

Изделие полностью готово к использованию по назначению при соблюдении требований предписания на эксплуатацию после размещения на месте эксплуатации и подключения к сети электропитания.

Изделие, в случае необходимости, можно подключать к сетям, в которых циркулирует информация ограниченного доступа, при условии выполнения требований по защите информации предъявляемым к автоматизированным системам в защищенном исполнении.

Некоторые подробности закупки

В соответствии с ТЗ, используемые в закупаемых МЧС моноблоках процессоры должны иметь шесть ядер и поддерживать оперативную память типа DDR4 объемом не менее 8 ГБ и частотой работы не ниже 2,4 ГГц. Объем памяти накопителя ПК должен составлять не менее 500 ГБ.

Встроенный в моноблок экран должен иметь диагональ не менее 23,8 дюйма, разрешение 1920 х 1080 пикселей и соотношение сторон 16:9.

При этом корпус моноблока может быть только черного цвета. И на этом корпусе должна иметься петля для установки висячего замка, «препятствующего вскрытию корпуса».

Наши услуги

Мы готовы предложить своим заказчикам несколько апробированных версий персональных электронно-вычислительных машин (ПЭВМ) в защищенном исполнении, успешно зарекомендовавших себя при интенсивной эксплуатации в различных условиях. Защищенное исполнение ПЭВМ подразумевает надежную защиту от утечки конфиденциальной информации по техническим каналам ПЭМИН (побочные электромагнитные каналы и излучения). Три основных форм-фактора, в которых выполняются поставки ПЭВМ:

- Терминальная станция;

- Персональный компьютер;

- Моноблок.

Выбор конкретной версии исполнения, конфигурации и технических параметров ПЭВМ в защитном исполнении зависит не только от пожеланий заказчика, но и от совокупности ряда эксплуатационных факторов. Важнейшим из них является уровень конфиденциальности обрабатываемой информации. В соответствии с действующей нормативно-правовой базой информация ограниченного доступа подразделяется на следующие виды:

- Государственная тайна;

- Служебная и коммерческая тайна;

- Персональные данные.

Обеспечением технической защиты информации, относящейся к наиболее высокому уровню – гостайне, имеют право заниматься лишь лицензированные Гостехкомиссией и ФСБ России организации. Основным вариантом решения задачи при этом считается использование СВТ (средства вычислительной техники), прошедших сертификацию в Системе №РОСС RU.0001.01БИ00.

Персональная электронная вычислительная машина «Базальт ВБ-01»

ПЭВМ «Базальт ВБ-01» предназначена для выполнения функций ввода, вывода, отображения, хранения, обработки и документирования информации со степенью секретности не выше «совершенно секретно» и эксплуатации в выделенных помещениях до 2 категории включительно, находящихся на территории Российской Федерации, в том числе в органах государственной власти Российской Федерации, на режимных объектах ФСО России и ФСБ России.

Техническое средство имеет сертификат соответствия в системе сертификации ФСБ России, который подтверждает соответствие изделия требованиям ФСБ России по безопасности информации, предъявляемым к защищённым средствам вычислительной техники 2 категории, эксплуатируемым в выделенных помещениях до 2 категории включительно на территории Российской Федерации, в том числе в органах государственной власти Российской Федерации. Копия сертификата соответствия в системе сертификации ФСБ России прилагается к каждому изделию.

Состав изделия ПЭВМ «Базальт ВБ-01»:

- системный блок персональной электронной вычислительной машины в исполнении корпуса desktop с пассивным охлаждением, внешним блоком питания, процессором Intel Core i5-4570TE 2,7 ГГц, оперативной памятью DDR3 – 2х4 ГБ, жёстким диском 2.5″ 1 ТБ;

- монитор 23″, 1920×1080 Full HD, USB;

- клавиатура, USB;

- манипулятор типа «мышь», USB;

- операционная система (Microsoft Windows 7 Professional x64, Russian);

- комплект эксплуатационной документации (руководство по эксплуатации, паспорт, заключение по результатам проведения специальной проверки технических средств, предписание на эксплуатацию изделия).

Изделие полностью готово к использованию по назначению при соблюдении требований предписания на эксплуатацию после размещения на месте эксплуатации и подключения к сети электропитания.

Изделие при необходимости можно подключать к сетям, в которых циркулирует информация ограниченного доступа, при условии выполнения требований по защите информации, предъявляемым к автоматизированным системам в защищённом исполнении.

ВАРИАНТ 1

БАЗОВЫЕ ТЕХНИЧЕСКИЕ ХАРАКТЕРИСТИКИ

– тип корпуса — моноблок

– СВТ в защищённом исполнении на основе моноблока [23,8″ Full HD (1920×1080 60 Гц) процессор i5 10-го поколения, ddr4 4gb, hdd 500 gb, dvd-rw, 1lan, 6 usb, 1 Card sd]

– масса моноблока — не более 8 кг

– операционная система ( Win10Pro, Astrlinux)

– комплект металлических заглушек на неиспользуемые порты

СПЕЦИАЛЬНЫЕ ХАРАКТЕРИСТИКИ

Размер зоны 2, рассчитанный при выполнении специальных исследований Изделия, не превышает 11м/22м для НСР/ВСР

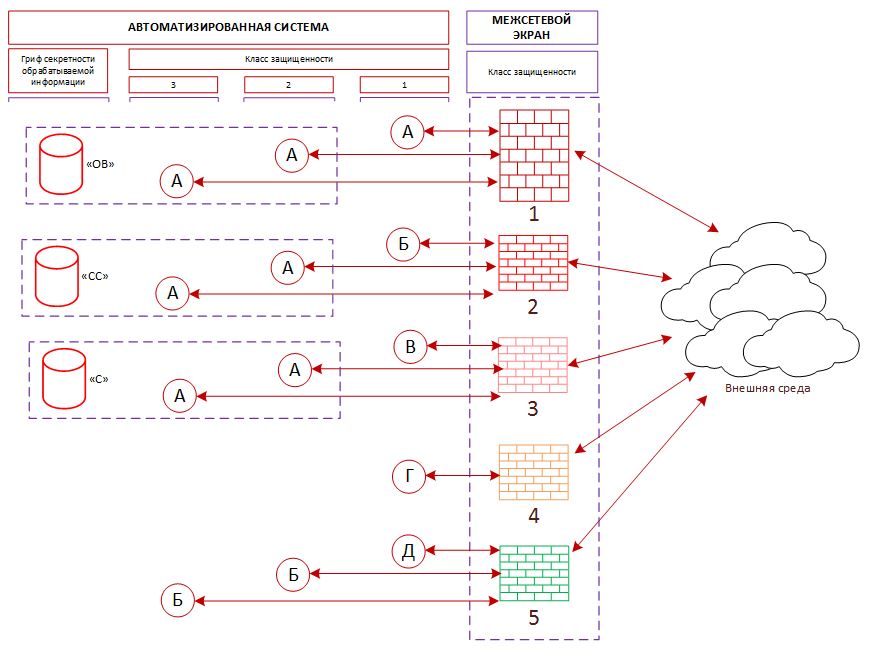

Классификация межсетевых экранов

В основе классификации заложено деление по уровням контроля межсетевых информационных потоков (рисунок 5).

Рисунок 5. Классы защищенности межсетевых экранов

Самый высокий — 1-й класс. Он применим, когда требуется обеспечить безопасное взаимодействие автоматизированных систем класса 1А с внешней средой.

Если в автоматизированных системах классов 3А, 2А обрабатывается информация с грифом «особой важности», то требуется использовать межсетевой экран не ниже 1 класса.

Для защиты взаимодействия с внешним миром систем класса 1Б предназначены межсетевые экраны 2 класса. Если в системах классов 3А, 2А обрабатывается информация с грифом «совершенно секретно», необходимо использовать межсетевые экраны не ниже указанного класса.

Защита взаимодействия систем класса 1В обеспечивается межсетевыми экранами 3 класса. Если в автоматизированных системах классов 3А, 2А происходит обработка информации с грифом «секретно», потребуется межсетевой экран не ниже 3 класса.

Межсетевые экраны 4 класса требуются в случае защиты взаимодействия автоматизированных систем класса 1Г с внешней средой.

Взаимодействие систем класса 1Д должны обеспечивать межсетевые экраны 5 класса. Также требуется использовать их не ниже указанного класса для автоматизированных систем класса 3Б и 2Б.

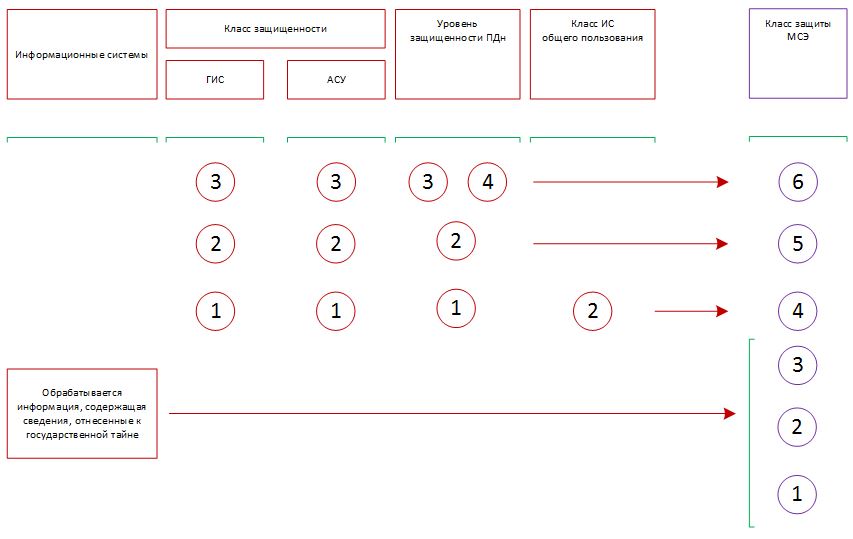

Классы защиты межсетевых экранов

В 2016 г. введена шестиуровневая классификация межсетевых экранов (рисунок 6).

Рисунок 6. Классификация межсетевых экранов по классам защиты

По такому подходу, в информационных системах защита информации, содержащей сведения, отнесенные к государственной тайны, должна обеспечиваться с помощью межсетевых экранов 3, 2 и 1 классов защиты.

Что касается остальных случаев, то в государственных информационных системах (ГИС) 1, 2 и 3 классов защиты должны использоваться межсетевые экраны 4, 5 и 6 классов соответственно. Аналогичная ситуация в отношении автоматизированных систем управления производственными и технологическими процессами (далее — АСУ).

Для обеспечения 1 и 2 уровней защищенности персональных данных в информационных системах персональных данных (ИСПДн) потребуется устанавливать межсетевые экраны 4 и 5 классов соответственно. Если же требуется обеспечить 3 или 4 уровень защищенности персональных данных, то достаточно 6 класса защиты.

Регулятор также определил необходимость использования межсетевых экранов 4 класса для защиты информации в информационных системах общего пользования II класса.

Типы межсетевых экранов

Регулятор выделяет межсетевые экраны уровня:

- сети (тип «А»);

- логических границ сети (тип «Б»);

- узла (тип «В»);

- веб-сервера (тип «Г»);

- промышленной сети (тип «Д»).

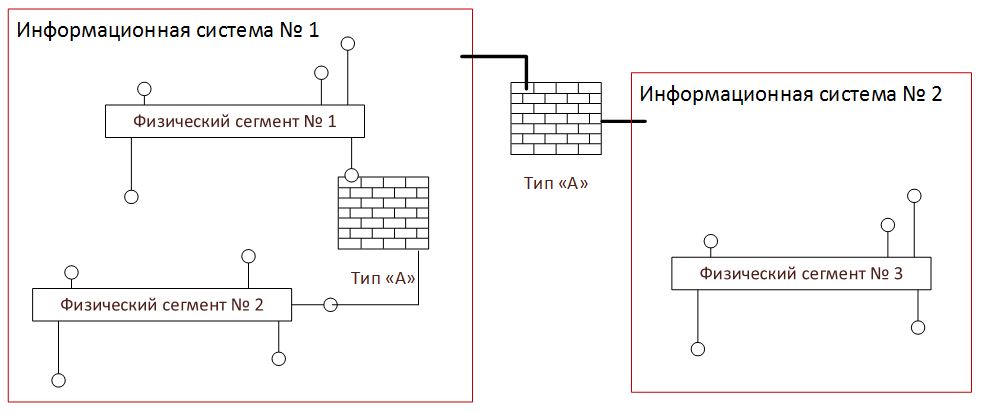

Межсетевые экраны типа «А» реализуется только в программно-техническом исполнении. «Б», «Г» и «Д» могут быть как в виде программного продукта, так и в ПТИ. Исключительно в виде программного продукта реализуется межсетевые экраны типа «В».

Межсетевые экраны типа «А» устанавливают на физическом периметре инфомационных систем. Если в них есть несколько физических сегментов, то такой межсетевой экран может устанавливаться между ними (рисунок 7).

Рисунок 7. Пример размещения межсетевых экранов типа «А»

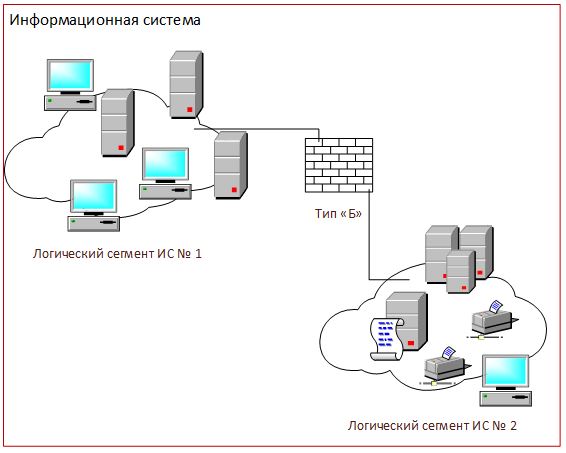

Межсетевые экраны типа «Б» устанавливаются на логической границе информационных систем. Если в них выделяются логические сегменты, то между ними также может быть установлен межсетевой экран данного типа (рисунок 8).

Рисунок 8. Пример размещения межсетевого экрана класса «Б»

Для размещения на мобильных или стационарных узлах информационных систем предназначены межсетевые экраны типа «В».

Разбор http(s)-трафика между веб-сервером и клиентом осуществляют межсетевые экраны типа «Г». Они устанавливаются на сервере, обслуживающем веб-сайты (службы, приложения). Возможна установка на физической границе сегмента таких серверов.

С промышленными протоколами передачи данных работают межсетевые экраны типа «Д». Именно они устанавливаются в АСУ.

Этапы стадии создания системы защиты информации

- Этап 1. Формирование требований к системе защиты информации (предпроектный этап).

- Этап 2. Разработка системы защиты информации (этап проектирования).

- Этап 3. Внедрение системы защиты информации (этап установки, настройки, испытаний).

- Этап 4. Подтверждение соответствия системы защиты информации (этап оценки).

Формирование требований к системе защиты информации

Этап 1 осуществляется обладателем информации (заказчиком).

Перечень работ на этапе 1:

- Принятие решения о необходимости защиты обрабатываемой информации.

- Классификация объекта по требованиям защиты информации (установление уровня защищенности обрабатываемой информации).

- Определение угроз безопасности информации, реализация которых может привести к нарушению безопасности обрабатываемой информации.

- 4. Определение требований к системе защиты информации.

Решение о необходимости создания системы защиты информации принимается на основе анализа стоящих задач, обрабатываемой информации и нормативной базы. В ходе анализа определяются структурно-функциональные характеристики объекта и режим обработки информации:

- статус (принадлежность) объекта (государственный, муниципальный, иной);

- структура объекта (локальный или распределенный);

- масштаб объекта (федеральный, региональный, объектовый);

- наличие подключений к сторонним сетям, в том числе сетям общего пользования (имеются или отсутствуют);

- режим обработки информации (одно или многопользовательский);

- уровень доступа (с разграничением или без разграничения);

- перечень технологических операций (чтение, поиск, запись, удаление, сортировка, модификация, передача, голосовой ввод,);

- используемые информационные технологии (беспроводный, удаленный доступ, виртуализация, мобильные объекты, туннелирование и пр.),

Категория информации, подлежащей защите, и свойства ее безопасности:

- информация ограниченного доступа (конфиденциальность, целостность, доступность);

- общедоступная информация (целостность, доступность),

Нормативная правовая база по информационно-технической безопасности выделяет разные задачи по защите информации:

- защита информации, составляющей государственную тайну;

- защита государственного информационного ресурса, не отнесенного к государственной тайне;

- обеспечение безопасности персональных данных в иных информационных системах;

- обеспечение безопасности критической информационной инфраструктуры;

- обеспечение безопасности информации в информационных системах общего пользования.

Более подробно правовое сопровождение защиты информации рассмотрено в разделе экономических и правовых аспектов защиты информации.

Актуальным на этом этапе видится формулирование целей и задач защиты информации.

Цель защиты информации — минимизировать (предотвратить) ущерб обладателю информации из-за возможных нарушений свойств ее безопасности.

Задача защиты информации — обеспечить необходимый уровень защищенности информации от нарушений ее целостности, доступности, конфиденциальности.

Решение оформляется локальным нормативным правовым актом, в котором отражаются цели и задачи защиты информации, этапы и сроки создания системы защиты информации, функционал и ответственность обладателя информации, заказчика и оператора.

Основные документы, формируемые по результатам исполнения работ на этапе формирования требований к системе защиты информации:

| Действие | Документ |

|---|---|

| 1. Принятие решения о необходимости защиты информации | Локальный нормативный правовой акт, определяющий необходимость создания системы защиты информации |

| 2. Классификация по требованиям защиты информации (по уровню защищенности информации) | Акт классификации по требованиям безопасности информации |

| 3.Определение актуальных угроз безопасности информации | Частная модель угроз безопасности информации |

| 4. Определение требований к системе защиты информации | ТЗ на создание системы защиты информации с указанием требований к мерам и средствам защиты информации |

Разработка системы защиты информации

Этап 2 — разработка системы защиты информации – организуется обладателем информации (заказчиком).

Перечень работ на этапе 2:

- Проектирование системы защиты информации.

- Разработка эксплуатационной документации на систему защиты информации.

Положением о лицензировании деятельности по технической защите конфиденциальной информации, утвержденном постановлением Правительства Российской Федерации от 3 февраля 2012 г. № 79 «О лицензировании деятельности по технической защите конфиденциальной информации» с учетом изменений, внесенных постановлением правительства российской федерации от 15 июня 2016 г. № 541 «О внесении изменений в некоторые акты Правительства Российской Федерации по вопросам лицензирования отдельных видов деятельности» определены виды работ и услуг по технической защите конфиденциальной информации, подлежащие обязательному лицензированию:

работы и услуги по аттестационным испытаниям и аттестации на соответствие требованиям по защите информации, а также работы и услуги по проектированию в защищенном исполнении:

- средств и систем информатизации;

- помещений со средствами (системами) информатизации, подлежащими защите;

- защищаемых помещений.

Согласно Федеральному закону от 27.12.2002 № 184 -ФЗ «О техническом регулировании», оценка соответствия средств (продукции) защиты информации, предназначенных для обеспечения безопасности государственного информационного ресурса ограниченного доступа и персональных данных, проводится в форме обязательной сертификации.

В зависимости от вида защищаемой информации, следует руководствоваться Постановлением Правительства Российской Федерации от 26 июня 1995 г. № 608 «Положение о сертификации средств защиты информации» — для информации ограниченного доступа, либо Постановлением Правительства Российской Федерации от 15 мая 2010 г. № 330 «Положение об особенностях оценки соответствия продукции. » — для государственных информационных ресурсов и персональных данных.

Основные документы, формируемые по результатам исполнения работ на этапе разработки системы защиты информации:

| Действие | Документ |

|---|---|

| 1.Проектирование системы защиты информации | Технический проект (рабочая документация) на создание системы защиты информации |

| 2.Разработка эксплуатационной документации на систему защиты информации | Описание структуры системы защиты информации. Технический паспорт с указанием наименования, состава и мест установки аппаратных и программных средств. Перечень параметров настройки средств защиты информации. Правила эксплуатации средств защиты информации. |

Примерный состав эксплуатационной документации, разрабатываемой на этапе проектирования системы защиты информации

- Технический паспорт с указанием состава и мест установки ее технических и программных средств.

- Описание технологического процесса обработки информации.

- Описание параметров и порядка настройки средств защиты информации.

- Описание организационной структуры системы защиты информации, с указанием функциональных обязанностей ее элементов.

- Ведомость и журнал учета применяемых машинных носителей информации.

- Правила эксплуатации системы защиты информации.

Внедрение системы защиты информации

Этап 3 — Внедрение системы защиты информации – организуется обладателем информации (заказчиком) с привлечением оператора. Перечень работ на этапе 3:

- Установка и настройка средств защиты информации.

- Внедрение организационных мер защиты информации, в том числе, разработка документов, определяющих правила и процедуры, реализуемые оператором для обеспечения защиты информации в ходе эксплуатации объекта.

- Выявление и анализ уязвимостей программных и технических средств, принятие мер по их устранению;

- Испытания и опытная эксплуатации системы защиты информации.

Основные документы, формируемые по результатам исполнения работ на этапе внедрения системы защиты информации:

| Действие | Документ |

|---|---|

| 1. Установка и настройка средств защиты информации | Акт установки средств защиты информации |

| 2.Внедрение организационных мер, разработка организационно-распорядительных документов | Документы по регламентации правил по эксплуатации и вывода из эксплуатации системы защиты информации |

| 3.Выявление и анализ уязвимостей | Протокол контроля уязвимостей программного обеспечения и технических средств |

| 4.Испытания и опытная эксплуатации системы защиты информации | Протоколы контроля оценки эффективности средств и оценки защищенности информации |

Состав обязательных организационно-распорядительных документов, разрабатываемых на этапе внедрения системы защиты информации:

- Порядок администрирования системой защиты информации.

- Порядок выявления инцидентов, которые могут привести к возникновению угроз безопасности информации и реагирования на них.

- Порядок управления конфигурацией объекта и его системы защиты информации.

- Порядок контроля за обеспечением уровня защиты обрабатываемой информации.

- Порядок защиты информации при выводе из эксплуатации объекта.

Подтверждение соответствия системы защиты информации

Этап 4 — подтверждение соответствия системы защиты информации – организуется обладателем информации (заказчиком) или оператором. Перечень работ на этапе 4 определяется в Программе и методиках аттестационных испытаний, разрабатываемой до их начала. Документ формируется исполнителем работ и согласовывается с заявителем.

Общие требования к структуре и содержанию программ и методик аттестационных испытаний на соответствие требованиям безопасности информации, выполнение которых позволяет защитить информацию от утечки по техническим каналам, от несанкционированного доступа и от специальных воздействий определяются национальным стандартом ГОСТ РО 0043-004-2013 «Защита информации. Аттестация объектов информатизации. Программа и методики аттестационных испытаний».

Аттестация – комплекс организационных и технических мероприятий, в результате которых подтверждается соответствие системы защиты информации объекта информатизации (информационной системы) требованиям безопасности информации.

Аттестация объектов информатизации делится на обязательную и добровольную.

Обязательная аттестация проводится в принятых законодательством случаях для определения соответствия системы защиты информации объекта исключительно требованиям, установленным федеральными нормативными правовыми актами.

Добровольная аттестация проводится по инициативе заявителя для определения соответствия системы защиты информации объекта требованиям, установленным национальными стандартами, владельцем информации или владельцем объекта.

Обязательной аттестации подлежат государственные (муниципальные) информационные системы и их сегменты, содержащие информацию ограниченного доступа, добровольной – все иные информационные системы.

Порядок проведения аттестации информационных систем по требованиям безопасности информации:

- Подача и рассмотрение заявки на аттестацию.

- Предварительное ознакомление с аттестуемым объектом (при необходимости).

- Разработка программы и методики аттестационных испытаний.

- Проведение аттестационных испытаний объекта.

- Оформление, регистрация и выдача аттестата соответствия.

Подача и рассмотрение заявки на аттестацию объекта информатизации:

- Заявителем выбирается исполнитель работ по аттестации объекта информатизации (организация-лицензиат по технической защите конфиденциальной информации).

- Заявителем направляется исполнителю заявка на проведение аттестации с исходными данными на аттестуемый объект.

- Исполнителем рассматривается заявка, принимается решение о порядке аттестации, готовятся договорные документы на оказание услуг по аттестации объекта информатизации.

При недостаточности исходных данных в порядок аттестации включаются работы исполнителя по предварительному ознакомлению с аттестуемым объектом.

Структура и содержание программы и методики аттестационных испытаний определяется Национальным стандартом ограниченного распространения ГОСТ РО 0043-004-2013 «Защита информации. Аттестация объектов информатизации. Программа и методики аттестационных испытаний»

Аттестуемая распределенная информационно-телекоммуникационная система

Основные документы, формируемые по результатам исполнения работ на этапе подтверждения соответствия системы защиты информации:

| Действие | Документ |

|---|---|

| 1.Аттестационные испытания системы защиты информации | Протоколы и заключение по результатам аттестационных испытаний |

| 2.Оформление результатов аттестационных испытаний | Рекомендации по обеспечению защищенности информации на аттестуемом объекте и Аттестат соответствия |

После подтверждения соответствия системы защиты информации осуществляется переход на другую стадию жизненного цикла – стадию эксплуатации.