Как открыть редактор локальной групповой политики в Windows 10.

Групповая политика — это способ настройки параметров компьютера и пользователя для устройств, которые присоединены к доменным службам Active Directory (AD), а также к учетным записям локальных пользователей. Она контролирует широкий спектр параметров и может использоваться для принудительного применения и изменения настроек по умолчанию для соответствующих пользователей. Локальная групповая политика — это базовая версия групповой политики для компьютеров, не входящих в домен. Параметры локальной групповой политики хранятся в следующих папках:

- C:WindowsSystem32GroupPolicy

- C:WindowsSystem32GroupPolicyUsers.

Когда в Windows 10 вам необходимо открыть редактор локальной групповой политики, для этого вы можете использовать командную строку, команду выполнить, поиск на панели задач, меню Пуск или с помощью консоли управления (MMC).

Рассмотрим самые простые варианты:

- C помощью меню Пуск.

- C помощью команды Выполнить.

- C помощью Проводника Windows.

- С помощью командной строки или PowerShell

- Открыть редактор локальной групповой политики в качестве оснастки консоли управления.

- Открыть редактор локальной групповой политики в Windows 10 Home.

Как запустить редактор локальной групповой политики

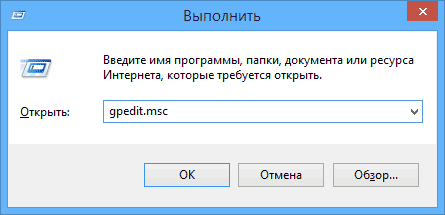

Первый и один из самых быстрых способов запуска редактора локальной групповой политики — нажать клавиши Win + R на клавиатуре и ввести gpedit.msc — этот способ будет работать в Windows 8.1 и в Windows 7.

Также можно воспользоваться поиском — на начальном экране Windows 8 или в меню пуск, если вы используете предыдущую версию ОС.

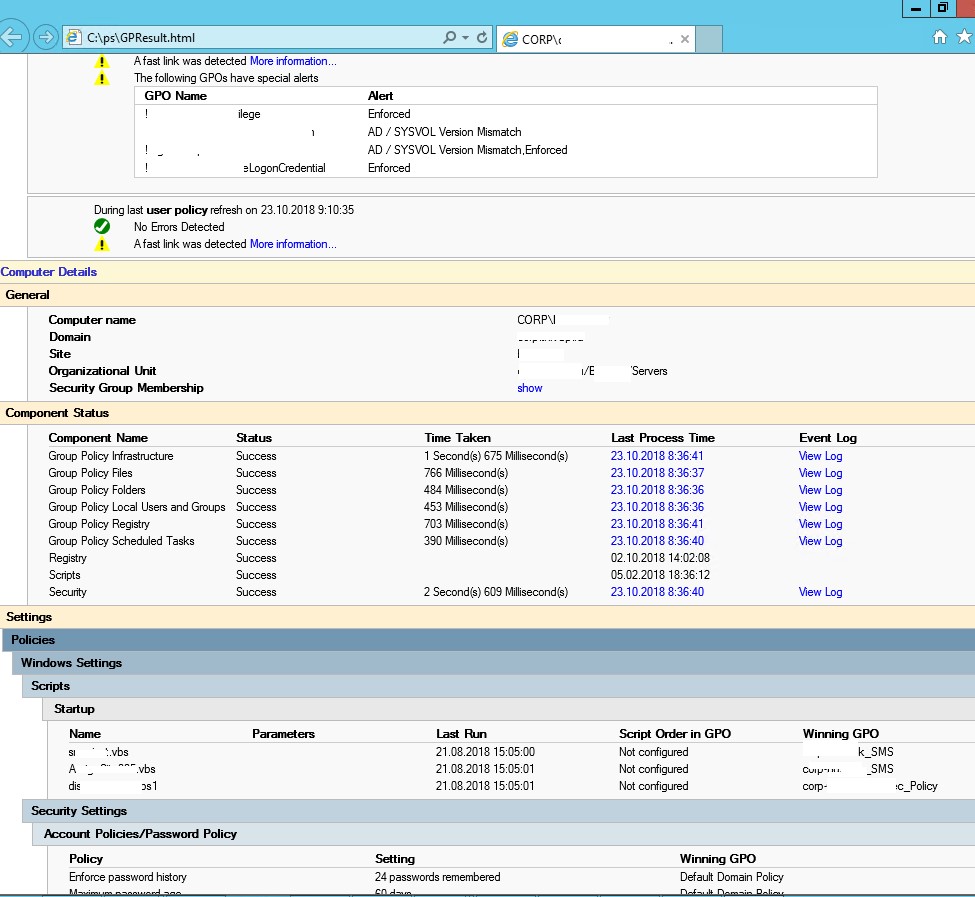

GPResult: экспорт данных RSOP в HTML отчет

Утилита GPResult позволяет сгенерировать HTML-отчет по примененным результирующим политикам (доступно в Windows 7 и выше). Такой отчет содержит подробную информацию обо всех параметрах Windows, которые задаются групповыми политиками и именами GPO, которые внесли изменения. Этот отчет по структуре напоминает вкладку Settings в консоли управления доменными групповыми политиками ( gpmc.msc ). Сгенерировать HTML отчет GPResult можно с помощью команды:

GPResult /h c:gp-reportreport.html /f

Если не указывать полный путь к HTML файлу, то HTML отчет gpresult будет сохранен в каталог %WINDIR%system32 .

Чтобы сгенерировать отчет и автоматически открыть его в браузере, выполните команду:

GPResult /h GPResult.html & GPResult.html

В HTML отчете gpresult содержится довольно много полезной информации: видны ошибки применения GPO, время применения конкретных политик (в мс.) и CSE (в разделе Computer Details -> Component Status). Это удобно, когда нужно понять почему групповые политики (GPP/GPO) применяются на компьютере слишком долго.

Например, на скриншоте выше видно, что политика Enforce password history с настройками 24 passwords remember применена политикой Default Domain Policy (столбец Winning GPO).

HTML отчет позволяет представить результирующий набор GPO компьютера в удобном графическом виде.

Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

Добавление объекта групповой политики первого уровня

- В окне Выполнить ввести MMC и нажать Enter

- Открыть меню Файл и выбрать опцию Добавить или удалить оснастку

Рис.13 Добавление оснастки через консоль управления

- Найти и выделить Редактор объектов групповой политики и нажать кнопку Добавить

Рис.14 Диалоговое окно Добавление и удаление оснасток

- В открывшемся мастере групповой политики в поле Объект групповой политики оставить по умолчанию Локальный компьютер (первый уровень, стандартная локальная политика) и нажать кнопку Готово.

Рис.15 Диалоговое окно выбора объекта групповой политики

Добавление объекта групповой политики второго уровня

- В окне Добавление и удаление оснасток добавить новую оснастку Редактор объектов групповой политики.

- В мастере групповой политики в поле Объект групповой политики нажать кнопку Обзор.

- На вкладке Пользователи выбрать Администраторы и нажать кнопку ОК и Готово

Рис.16 Настройка объекта групповой политики второго уровня

Добавление объекта групповой политики третьего уровня

- В окне Добавление и удаление оснасток добавить новую оснастку Редактор объектов групповой политики.

- В мастере групповой политики в поле Объект групповой политики нажать кнопку Обзор.

- На вкладке Пользователи выбрать нужную учетную запись.

- Нажать ОК, чтобы закрыть диалоговое окно Добавление и удаление оснасток.

Рис.17 Консоль управления

- Для удобства, используя команды в главном меню Файл >Сохранить как, сохранить файл консоли управления на рабочем столе для последующего редактирования политик.

Теперь, используя данную консоль, можно настраивать политики для определенных пользователей.

Автор: Галашина Надежда Евгеньевна, старший преподаватель факультета методов и техники управления НИУ ИТМО Санкт-Петербурга. Специально для портала Comss.ru

Как создать новый объект групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

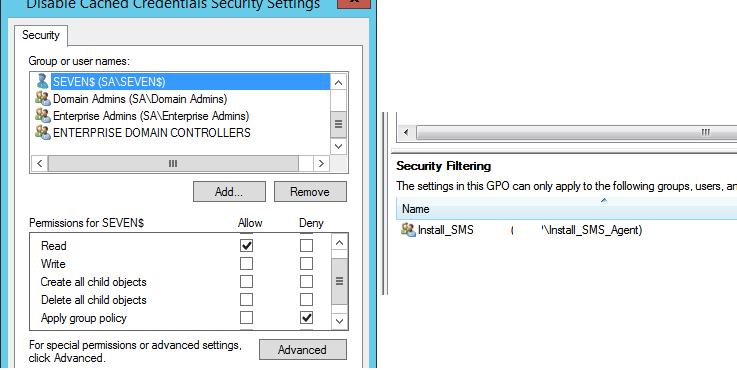

Следующие политики GPO не были применены, так как они отфильтрованы

При устранении неполадок с групповыми политиками стоит обратить внимание на раздел: Следующие политики GPO не были применены, так как они отфильтрованы

Он содержит список объектов групповой политики, которые по какой-либо причине не применяются к этому объекту. Вот несколько причин, по которым политики не применяются:

- Filtering: Not Applied (Empty), в русифицированной версии «Фильтрация: Не применяется (пусто)» – политика пуста (применять нечего);

- Filtering: Denied (Unknown Reason), в русифицированной версии «Фильтрация: отклонено (неизвестная причина)» – пользователь/компьютер, скорее всего, не имеет разрешения на чтение/применение этой политики (разрешения можно настроить на вкладке «Безопасность» в Консоли управления групповой политикой

Вы также можете понять, следует ли применять политику к конкретному объекту AD, используя вкладку действующих разрешений (Advanced → Effective Access) в GPMC (консоли управления групповыми политиками). - Filtering: Denied (Security), в русифицированной версии «Фильтрация: Запрещено (Безопасность)» – явный отказ указывается в разделе Apply Group Policy («Применить групповую политику»), или объект AD отсутствует в списке групп в разделе «Фильтрация безопасности» объекта групповой политики.

Итак, в данной статье мы рассмотрели особенности диагностики применения групповых политик с помощью инструмента GPResult и рассмотрели основные сценарии его использования.

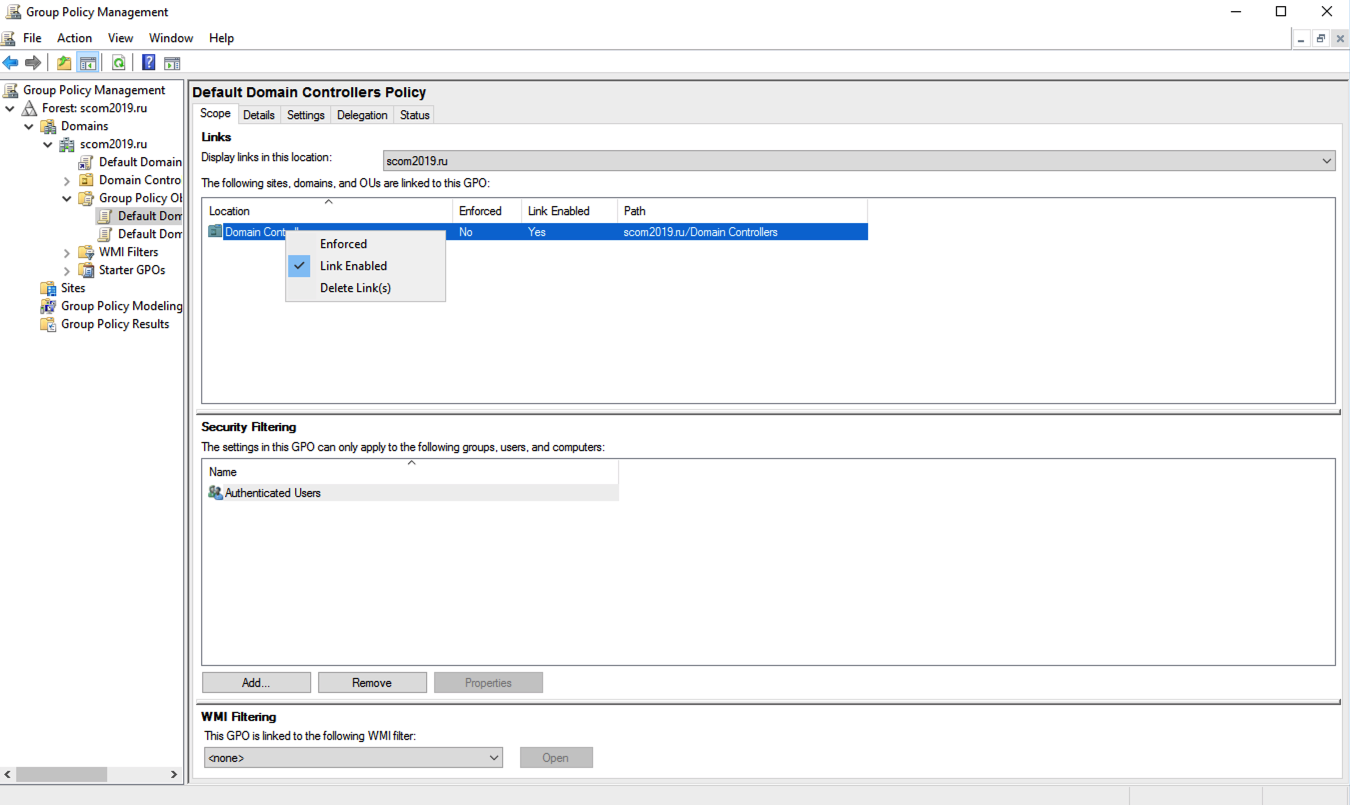

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

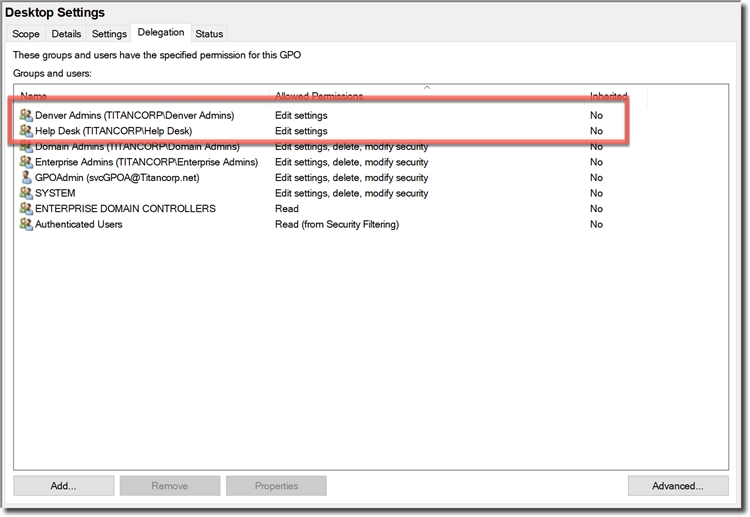

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Анализ применения групповых политик

При таком количестве способов фильтрации GPO необходимо иметь возможность диагностики и анализа их применения. Проще всего проверить действие групповых политик на компьютере можно с помощью утилиты командной строки gpresult.

Для примера зайдем на компьютер wks2, на котором установлена ОС Windows 7, и проверим, сработал ли WMI фильтр. Для этого открываем консоль cmd с правами администратора и выполняем команду gpresult /r, которая выводит суммарную информацию о групповых политиках, примененных к пользователю и компьютеру.

Примечание. Утилита gpresult имеет множество настроек, посмотреть которые можно командой gpresult /?.

Как видно из полученных данных, к компьютеру не применилась политика GPO3, поскольку она была отфильтрована с помощью фильтра WMI.

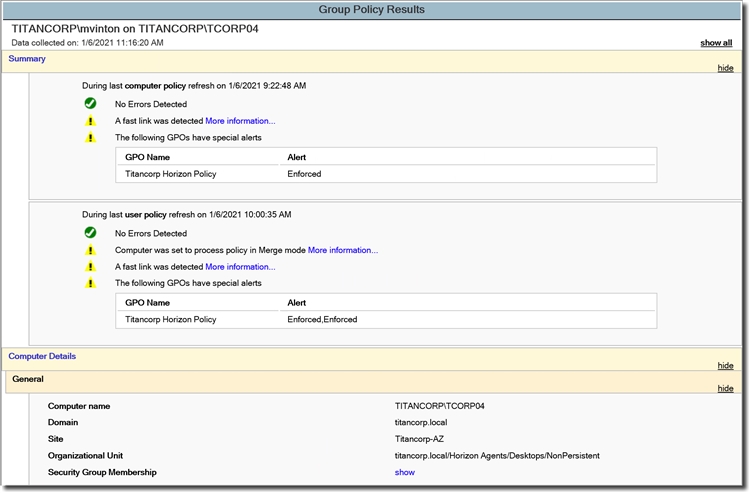

Также проверить действие GPO можно из оснастки «Group Policy Management», с помощью специального мастера. Для запуска мастера кликаем правой клавишей мыши на разделе «Group Policy Results» и в открывшемся меню выбираем пункт «Group Policy Results Wizard».

Указываем имя компьютера, для которого будет составлен отчет. Если требуется просмотреть только пользовательские настройки групповой политики, то настройки для компьютера можно не собирать. Для этого необходимо поставить галочку снизу (display user policy settings only).

Затем выбираем имя пользователя, для которого будут собираться данные, либо можно указать не включать в отчет настройки групповой политики для пользователя (display computer policy settings only).

Проверяем выбранные настройки, жмем «Next» и ждем, пока собираются данные и генерируется отчет.

Отчет содержит исчерпывающие данные об объектах групповых политик, примененных (или не примененных) к пользователю и компьютеру, а также об используемых фильтрах.

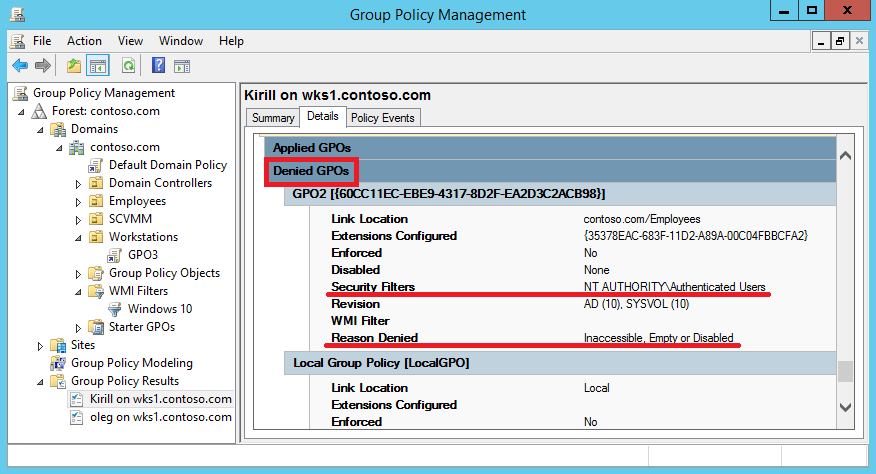

Для примера составим отчеты для двух разных пользователей и сравним их. Первым откроем отчет для пользователя Kirill и перейдем в раздел настроек пользователя. Как видите, к этому пользователю не применилась политика GPO2, поскольку у него нет прав на ее применение (Reason Denied — Inaсcessible).

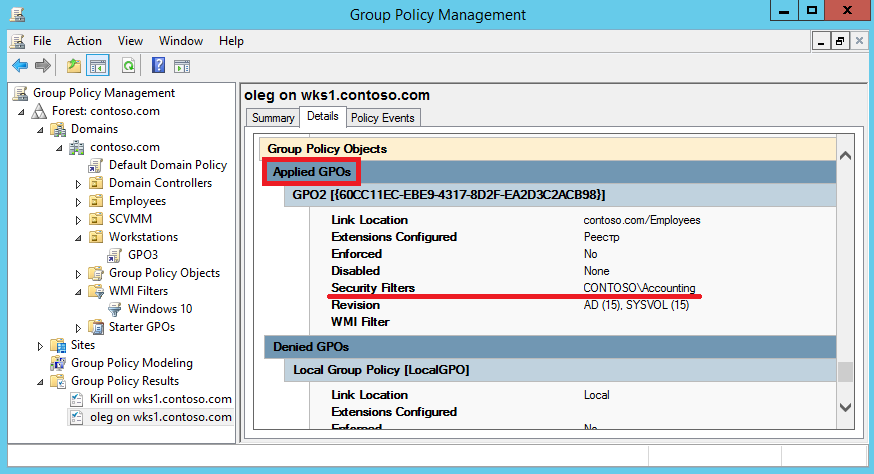

А теперь откроем отчет для пользователя Oleg. Этот пользователь является членом группы Accounting, поэтому к нему политика была успешно применена. Это означает, что фильтр безопасности успешно отработал.

На этом, пожалуй, я закончу ″увлекательное″ повествование о применении групповых политик. Надеюсь эта информация будет полезной и поможет вам в нелегком деле системного администрирования