Одминский блог

Делал терминальный доступ на Windows Server 2012 R2 и решил извратиться, сменив порты доступа с дефолтных на пятизначные, для затруднения обнаружения оных в результате сканирования портов.

И тут возникла проблема, что люди не могут залогиниться с Mac OS, при этом к имевшимся уже в наличии Server 2008 логинятся нормально. А в случае 2012 винды, сторонние RDP клиенты просто не видят сервера, а родной RDP клиент для Mac OS говорит, что “Программе подключения к удаленному рабочему столу не удается проверить удостоверение компьютера, к которому осуществляется подключение” либо еще какие нить ошибки.

С родного виндового RDP клиента, из под 7ки, вообще никаких проблем.

Сначала решил было, что это проблема работы на измененных портах, но дефолтные RDP также не оживили ситуацию.

черный экран RDP клиента при подключении к Windows Server 2012

Погуглив, выяснил, что старые версии макаковского RDP клиента не поддеррживаются в Server 2012 и поэтому надо ставить 8.X+. В данный момент актуальная версия MS RDP for Mac 8.0.14, которая в свою очередь просто стала виснуть на установлении сессии. Не помогла и галка в настройках RDP клиента Свойства -> Безопасность -> Подключаться даже если проверка подлинности завершается с ошибкой. Причем на мелкомягком сайте народ в основном матерился на последние версии клиента 8.013 и 8.0.14.

В связи с чем решил идти от обратного и вместо того, чтобы закручивать гайки для RDP соединения с Server 2012 немного их ослабить.

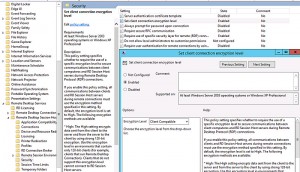

Вызываем обшиву групповых политик Ctrl+R -> gpedit где проходим в раздел настроек безопасности RDP: Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Dekstop Session Host

после чего меняем значения двух параметров:

Require use of specific security layer for remote desktop (RDP) connection = Enable

Require user authentication for remote connections by using Network Level Authentication = Disable

В таком варианте Microsoft Remote Desktop app, даже старой версии, начинает подключаться к RDP Server 2012, но только по дефолтному порту 3389, т.к в случае его изменения на нестандартный, не проходит пароль.

Для того чтобы заработал RDP клиент и на нестандартном порту, пришлось изменить еще несколько значений, как на изображении.

Настройки безопасности RDP на Windows Server 2012 для корректной работы MaC OS клиентов

Подключения старой версии rdp client 2.1.1 к Windows Server 2012

Нам понадобится запустить редактор групповых политик. В командной строке набираем gpedit. Переходим в раздел настроек безопасности RDP:

Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Службы удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Безопасность

Здесь следует поменять значение двух параметров:

- Требовать использования специального уровня безопасности для удаленных подключений по методу RDP (ставим «Включить», а уровень безопасности выбираем «RDP»)

- Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (ставим «Отключить»)

Теперь даже старые версии Microsoft Remote Desktop будут подключаться к терминальному серверу, правда только по дефолтному порту 3389. Замечен и побочный эффект — Windows клиенты, которые ставили галочку «сохранить пароль» лишились такой возможности. В общем, данная статья носит скорее познавательный характер, приделывать подобные костыли рабочим серверам я бы не стал.

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Проблема с лицензией удаленных рабочих столов. Ваш сеанс будет отключен через 60 минут Скрытая угроза Майнеры криптовалют в браузерах. Ошибка RDP подключения: исправление шифрования CredSSP Windows 10 задрал обновлениями. Как это остановить. Outlook «Не удалось выполнить требуемую операцию» Сбой в алгоритме Яндекса заставил пользователей понервничать

«Компьютеру не удается проверить удостоверение шлюза удаленных рабочих столов»

Первый раз столкнулась с подключением к удаленному рабочему столу,сертификат установила но вот только при подключении возникает ошибка с таким текстом:

«Компьютеру не удается проверить удостоверение шлюза удаленных рабочих столов «server_name». Подключатся к серверам без удостоверений не безопасно. Обратитесь за помощью к администратору сети»

Подскажите что можно сделать, что бы решить эту ситуацию

Не удается подключиться через службу удаленных рабочих столов к серверу

Суть проблемы: Рабочая станция: Win 7 Enterprise, ip-адрес статический(192.168.1.167), подключен к.

Службы удаленных рабочих столов

Службы удаленных рабочих столов- коллекции (можно несколько создать коллекция и как?)

Служба удаленных рабочих столов

Здравствуйте, вопрос состоит в следующем стоит Windows server 2008 r2 как активировать службу.

Ip виртуализация удаленных рабочих столов

Добрый день! После настройки ip виртуализации удаленных рабочих столов для сеансов в Windows.

Если отключить проверку в клиенте RDP?

При подключениидополнительновкладка подключениеПроверка подлинности сервера

Выбрано — «Подключатся без предупреждения».

У того сертификата что мне дали, закончился строк действия. Нажав на кнопку «Просмотреть сертификат», открывается новый сертификат, я его сохранила с помощью кнопки «Копировать в файл» и потом установила этот новый сертификат. Возможно причина в этом, и мне нужно попросить что бы мне сбросили новый сертификат и потом все получится? Хотя почему не выходит если я сама его скачала и установила.

Сервер удаленных рабочих столов

Здравствуйте. На работе установили новый сервер под управлением Windows Server 2012, настроил.

Заглючила служба удаленных рабочих столов

Здравствуйте. История такова. Мне потребовалось организовать поддержку нескольких одновременных.

Сервер лицензирования удалённых рабочих столов

Здравствуйте, Win 2008R2, 64x, SuperMicro Столкнулся с такой проблемой: Поднял терминальный.

Установка роли удаленных рабочих столов

Здравствуйте! При установки роли удаленных рабочих столов появляется ошибка (вложения). Как это.

Подключение к серверу терминалов через шлюз

Выполним первое подключение с использованием шлюза. В качестве клиентской операционной системы могут использоваться Windows, Linux, Mac OS. Рассмотрим пример на Windows 10.

Запускаем «Подключение к удаленному рабочему столу» (приложение можно найти в Пуск или ввести команду mstsc). На вкладке Общие вводим локальное имя конечного сервера, к которому мы хотим подключиться:

* в нашем случае мы будем подключаться к серверу terminal-1.dmosk.local.

Переходим на вкладку Дополнительно и кликаем по Параметры:

Переключаем параметр приложения в положение Использовать следующие параметры сервера шлюза удаленных рабочих столов и указываем внешнее имя сервера:

* важно указать именно имя сервера, а не IP-адрес. В моем примере имя сервера rdp.dmosk.local (данное имя не является правильным внешним, но это только пример).

Кликаем Подключить:

Если мы используем самозаверенный сертификат, приложение выдаст ошибку. Кликаем по Просмотреть сертификат:

Переходим на вкладку Состав и кликаем Копировать в файл:

Указываем путь для выгрузки файла:

Открываем папку, куда сохранили сертификат. Кликаем по сохраненному файлу правой кнопкой и выбираем Установить сертификат:

Выбираем Локальный компьютер — Далее:

В качестве размещения сертификата выбираем Доверенные корневые центры сертификации:

После снова пробуем подключиться к удаленному рабочему столу через шлюз:

Система запросит логин и пароль для подключения (возможно, дважды) — вводим данные для учетной записи с правами на подключение (на основе настройки политики RDG).

Редактор реестра

Нажмите Win + R и введите regedit, чтобы открыть редактор реестра. В реестре перейдите по пути:

- HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters

- Справа дважды щелкните по AllowEncryptionOracle и поставьте значение 2.

- Перезагрузите ПК и надеюсь, что проблема с проверки подлинности RDP при подключении удаленного доступа решена.

Если вы не делали способ 2, то у вас не будет папки CredSSPParameters . Проделайте способ 2 или создайте вручную папку CredSSP с подпапкой Parameters и ключом AllowEncryptionOracle со значением 2.

Отключение NLA для протокола RDP в Windows

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.