DMARC – Domain-based Message Authentication, Reporting and Conformance (аутентификация сообщений, предоставление отчётов и проверка соответствия на базе доменного имени). Это относительно новая технология (утверждена в качестве RFC 7489 — https://tools.ietf.org/html/rfc7489 в марте 2015 года), призванная уменьшить количество подделок сообщений электронной почты, снизить количество фишинговых писем и способствовать борьбе со спамом.

Как настроить DMARC?

DMARC работает как надстройка над уже существующими технологиями SPF и DKIM. Это означает, что перед внедрением DMARC для почтового домена уже должны существовать корректные SPF и DKIM-записи, а на почтовом сервере должно производиться подписание исходящих сообщений доменными ключами. Без этой базы DMARC работать не будет, поэтому:

Шаг 1. SPF – настройка Sender Policy Framework

Наилучшей практикой для большинства почтовых доменов будет следующая SPF-политика:

где v=spf1 – зарезервированное имя механизма авторизации, a и mx разрешают приём почты с A- и MX-записей, описанных в доменной зоне отправителя, а политика по умолчанию -all требует безоговорочно отклонять приём сообщений со всех других адресов. За информацией о более детальной настройки SPF следует обратиться к отдельной статье по этому вопросу «SPF — применение в почтовых серверах и массовых рассылках».

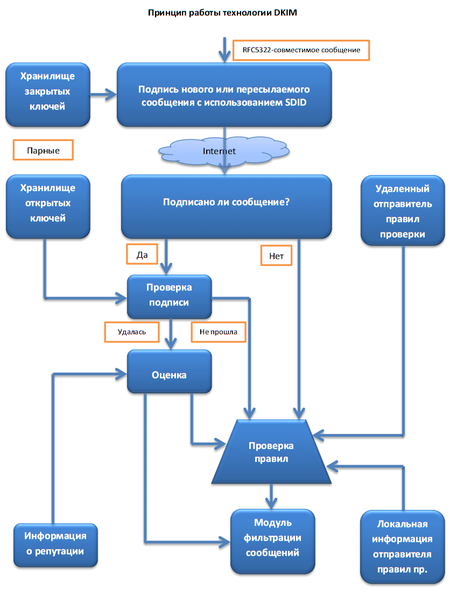

Шаг 2. DKIM – настройка Domain Keys Identified Mail

Настройка DKIM несколько более сложная, чем SPF, так как подразумевает внесение уникальных изменений в каждое отправляемое сообщение. Значит, без настроек самого почтового сервера или установки дополнительного ПО не обойтись. В Linux это может быть, например, пакет OpenDKIM, который будучи установленным в режиме milter (mail filter) осуществляет подписание всех исходящих через него сообщений доменными ключами.

После настройки ПО необходимо опубликовать открытую часть ключа DKIM (public key) в DNS-зоне защищаемого домена. Запись должна иметь тип TXT и может выглядеть подобным образом:

dkimselector._domainkey IN TXT «v=DKIM1; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCX6lXGcAh7J5DfH9fBmHMAMiMaWN3GPD6+t7IaDACNcd4NDYYwi3VTXQxtqbPlB68ZnH7BLHefST+uiXZB RJffSJjqMlpylGGJ5wmTrgAg2LJ5iohd21LfwOQsDoAuwx295JzyZi89Cfa7zs/vnoWUdd8wEEHOEteSeUE/ejHuqQIDAQAB»

_adsp._domainkey IN TXT «dkim=discardable»

Шаг 3. Собственно настройка DMARC

Настройка DMARC весьма несложная и подобна указанию записи SPF. В DNS-зону защищаемого домена вносится дополнительная TXT-запись предопределённого наименования _dmarc Например, для домена корпоративной почты example.com DMARC-запись должна называться _dmarc.example.com Содержимое этой записи регламентируется следующими операторами:

| Оператор | Описание | Пример | Обязательный | Принимаемые значения | Значение по умолчанию |

| v | Версия протокола | v=DMARC1 | Да | Пока может быть только DMARC1 . Других значений в настоящее время не определено, зарезервировано для будущих версий протокола. | Не применимо — обязательный оператор. |

| p | Политика домена | p=reject | Да | none — не предпринимать действий, может использоваться для получения отчётов; quarantine — направлять не прошедшие проверку сообщения в карантин (или в папку «Спам»); reject — отклонять сообщения; |

Не применимо — обязательный оператор. |

| adkim | Режим проверки соответствия DKIM-подписей | adkim=s | Нет | r (relaxed) — разрешены частичные совпадения, например для поддоменов основного домена; s (strict) — только точные совпадения разрешены; |

r |

| aspf | Режим проверки SPF | aspf=s | Нет | r (relaxed) — разрешены частичные совпадения, например для поддоменов основного домена; s (strict) — только точные совпадения разрешены; |

r |

| pct | Процент сообщений, к которым в случае не прохождения проверки будет применяться политика | pct=50 | Нет | Оператор может использоваться для постепенного развёртывания политики DMARC. Например, сначала указывается pct=1 для того чтобы убедиться, что все легитимные сообщения достигают получателей, далее увеличивается до 100. | 100 |

| sp | Политика для поддоменов | sp=reject | Нет | none — не предпринимать действий, может использоваться для получения отчётов; quarantine — направлять не прошедшие проверку сообщения в карантин (или в папку «Спам»); reject — отклонять сообщения; |

Значение по умолчанию отсутствует. |

| fo | Настройка условий, при которых сообщения, не прошедшие проверку, будут попадать в отчёты | fo=1 | Нет | 0 — записывать попытку в отчёт, если не прошла ни SPF, ни DKIM проверка; 1 — записывать попытку в отчёт, если не прошла либо SPF, либо DKIM проверка; d — записывать попытку в отчёт, если не прошла DKIM проверка; s — записывать попытку в отчёт, если не прошла SPF проверка; |

0 |

| rua | Email для получения агрегированных отчётов | rua=mailto:root@example.com | Нет | Адрес(а) электронной почты, на который почтовые серверы с поддержкой DMARC будут отправлять XML-отчёты. Пример DMARC-отчёта. | Значение по умолчанию отсутствует. |

| ruf | Email для получения детализированных отчётов | ruf=mailto:root@example.com | Нет | Адрес(а) электронной почты, на который почтовые серверы с поддержкой DMARC будут отчёты с детальной информацией по сообщениям, не прошедшим DKIM/SPF-проверки. | Значение по умолчанию отсутствует. |

| rf | Формат отправляемого администратору агрегированного XML-отчёта. | rf=iodef | Нет | Принимаемые значения afrf (Authentication Failure Reporting Format) и iodef (Incident Object Description Format). | afrf |

| ri | Частота получения агрегированных отчётов в XML | ri=604800 | Нет | Интервал получения отчётов указывается в секундах, 86400 — для суток, 604800 — для недели и т.д. | 86400 (сутки) |

Для большинства почтовых доменов с правильно настроенными и корректно функционирующими SPF и DKIM наилучшим вариантом настройки DMARC будет:

так как только такая настройка может гарантировать отклонение поддельных писем от имени защищаемого домена на почтовых серверах, проверяющих DMARC.

Серверы корпоративной почты Tendence.ru производят проверку политики DMARC наряду с SPF и DKIM и отклоняют не прошедшие проверку сообщения согласно указанными отправителями значениям. Благодаря этому пользователи почтового хостинга защищены от спама, фишинга и подделки сообщений с доменов, опубликовавших запись DMARC.

Критика DMARC

Технология DMARC, являясь по сути лишь надстройкой над SPF и DKIM, не привнесла практически ничего нового в процесс идентификации отправителя сообщения. Для определения спам/не спам используются те же старые добрые технологии. То есть вполне достаточно было бы просто применять (внедрять в доменные зоны с одной стороны и проверять на принимающих почтовых серверах, с другой) в полном объёме имеющийся у них потенциал.

Например, в политике SPF присутствует оператор all , задав которому значение «-» можно запретить приём всех сообщений в неавторизованных IP-адресов/доменных имён. Аналог в DMARC – p=reject;

А в стандарте DKIM (вернее в его подстандарте ADSP RFC 5617 — https://tools.ietf.org/html/rfc5617) описан Author Domain Signing Practices, который в случае значения dkim=discardable предписывает отклонять неподписанные/подписанные неверно сообщения. Нынешний аналог в DMARC опять же p=reject;

Если бы все отправители опубликовали у себя эти политики, а все почтовые серверы при получении проверяли бы эти записи, то во внедрении нового стандарта DMARC не возникло бы особой необходимости. К сожалению, многолетняя практика использования SPF и DKIM показывает, что отправители неохотно публикуют запретительные политики (если публикуют их вообще), а серверы-получатели зачастую игнорируют при приёме почты даже явные запреты. Так, например, почтовый сервер mail.ru не учитывает значение политики ADSP при проверке подписи DKIM, что делает возможным отправку на почтовые ящики этого сервиса фишинговых сообщений даже от имени доменов с политикой dkim=discardable . Это, конечно же, является игнорированием RFC со стороны mail.ru (т.н. rfc ignorant).

Остаётся лишь надеяться, что подобная участь не постигнет DMARC и эта технология будет широко внедрена и повсеместно станет применяться согласно стандартам RFC.

Единственной по-настоящему полезной новинкой DMARC может быть средство обратной связи, реализуемое через отправку агрегированных отчётов. Это действительно интересная возможность по контролю за попытками фишинга и/или рассылкой спама от имени легитимного отправителя.

Пример отчёта DMARC

Название сервиса

Email-адрес отправителя

Контактная информация — сайт, телефон

4037169972434315646

1470518900

1470416399

Настройка DKIM/SPF/DMARC записей или защищаемся от спуфинга

1. DKIM

DKIM (DomainKeys Identified Mail) — это метод e-mail аутентификации, основанный на проверке подлинности цифровой подписи. Публичный ключ хранится TXT записи домена.

Зачем же он нужен?

DKIM необходим для того, чтобы почтовые сервисы могли проверять, является ли отправитель достоверным или нет. Т.е. защищает получателя письма от различных мошеннических писем (которые отправлены с подменой адреса отправителя).

Настройка DKIM подписи и DNS записей

Для это нам необходимо создать пару ключей:

Или можно воспользоваться онлайн-сервисом, чего я крайне не советую.

Далее необходимо указать путь с секретному ключу в файле конфигурации (для этого лучше почитать документацию) почтового сервера и публичный ключ в DNS.

Примером записей является

mail._domainkey.your.tld TXT «v=DKIM1; k=rsa; t=s; p= »

где

mail — селектор. Можно указать несколько записей с разными селекторами, где в каждой записи будет свой ключ. Применяется тогда, когда задействовано несколько серверов. (на каждый сервер свой ключ)

v — версия DKIM, всегда принимает значение v=DKIM1 . (обязательный аргумент)

k — тип ключа, всегда k=rsa . (по крайней мере, на текущий момент)

p — публичный ключ, кодированный в base64. (обязательный аргумент)

t — Флаги:

t=y — режим тестирования. Такие отличают отличаются от неподписанных и нужны лишь для отслеживания результатов.

t=s — означает, что запись будет использована только для домена, к которому относится запись, не рекомендуется, если используются субдомены.

возможные:

h — предпочитаемый hash-алгоритм, может принимать значения h=sha1 и h=sha256

s — Тип сервиса, использующего DKIM. Принимает значения s=email (электронная почта) и s=* (все сервисы) По-умолчанию «*».

; — разделитель.

Так же стоит прописать ADSP запись, которая позволяет понять, обязательно должно быть письмо подписано или нет.

_adsp._domainkey.example.com. TXT «dkim=all»

Значений может быть три:

all — Все письма должны быть подписаны

discardable — Не принимать письма без подписи

unknown — Неизвестно (что, по сути, аналогично отсутствию записи)

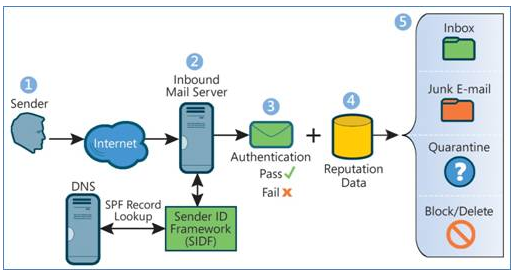

2. SPF

SPF (Sender Policy Framework) — расширение для протокола отправки электронной почты через SMTP. SPF определен в RFC 7208 (Wiki). Если простым языком, то SPF — механизм для проверки подлинности сообщением, путем проверки сервера отправителя. Как по мне, данная технология полезна в связке в другими (DKIM и DMARC)

Настройка SPF записей

all»

Здесь:

v=spf1 является версией, всегда spf1

a — разрешает отправляет письма с адреса, который указан в A иили AAAA записи домена отправителя

mx — разрешает отправлять письма c адреса, который указан в mx записи домена

(для a и mx можно указать и другой домен, например, при значении a:example.com , будет разрешена а запись не домена отправителя, а example.com)

Так же можно добавлять и отдельные ip адреса, используя ip4: и ip6: . Например, ip4:1.1.1.1 ip6: 2001:0DB8:AA10:0001:0000:0000:0000:00FB . Еще есть include: ( include:spf.example.com ), позволяющий дополнительно подключать spf записи другого домена. Это все можно комбинировать через пробел. Если же нужно просто использовать запись с другого домена, не дополняя её, то лучше всего использовать redirect: ( redirect:spf.example.com )

-all — означает то, что будет происходить с письмами, которые не соответствуют политике: «-» — отклонять, «+» — пропускать, «

» — дополнительные проверки, «?» — нейтрально.

3.DMARC

Domain-based Message Authentication, Reporting and Conformance (идентификация сообщений, создание отчётов и определение соответствия по доменному имени) или DMARC — это техническая спецификация, созданная группой организаций, предназначенная для снижения количества спамовых и фишинговых электронных писем, основанная на идентификации почтовых доменов отправителя на основании правил и признаков, заданных на почтовом сервере получателя (Wiki). То есть почтовый сервер сам решает, хорошее сообщение или плохое (допустим, исходя из политик выше) и действует согласно DMARC записи.

Настройка DMARC записей

Типичная запись выглядит так: _dmarc.your.tld TXT «v=DMARC1; p=none; rua=mailto:postmaster@your.tld»

В ней не предпринимаются никакие действия, кроме подготовки и отправки отчета.

Теперь подробнее о тегах:

v — версия, принимает значение v=DMARC1 (обязательный параметр)

p — правило для домена. (Обязательный параметр) Может принимать значения none , quarantine и reject , где

p=none не делает ничего, кроме подготовки отчетов

p=quarantine добавляет письмо в СПАМ

p=reject отклоняет письмо

Тэг sp отвечает за субдомены и принимает такие же значения, как и p

aspf и adkim позволяют проверять соответствиям записям и могут принимать значения r и s , где r — relaxed более мягкая проверка, чем s — strict.

pct отвечает за кол-во писем, подлежащих фильтрации, указывается в процентах, например, pct=20 будет фильтровать 20% писем.

rua — позволяет отправлять ежедневные отчеты на email, пример: rua=mailto:postmaster@your.tld , так же можно указать несколько email через пробел ( rua=mailto:postmaster@your.tld mailto:dmarc@your.tld )

ruf — отчеты писем, не прошедшие проверку DMARC. В остальном все так же, как и выше.

Эпилог

Мы научились настраивать DKIM/SPF/DMARC и противостоять спуфингу. К сожалению, это не гарантирует безопасность в случае взлома сервера или же отправки писем на серверы, не поддерживающие данные технологии. Благо, что популярные сервисы все же их поддерживают (а некоторые и являются инициаторами данных политик).

Эта статья — лишь инструкция по самостоятельной настройке записей, своего рода документация. Готовых примеров нет намеренно, ведь каждый сервер уникален и требует своей собственной конфигурации.

Отправляем почту: что такое SPF, DKIM и DMARC

Ресурсные записи

Ресурсные записи DNS (или DNS-записи домена) – это записи, которые в системе доменных имен указывают соответствие между именем и служебной информацией.

Проще говоря, ресурсные записи связывают имя и служебную информацию о сервере, на который указывает это имя. Например, вы вводите адрес сайта в браузере – и именно DNS-запись позволит вашему провайдеру отправить запрос на сервер с нужным вам сайтом, чтобы затем отобразить его на экране вашего компьютера.

Небольшая справка. DNS (Domain Name System) — это система доменных имен. Она используется для получения информации о доменах, в частности IP-адреса. Более подробно об этом можно прочитать в статье « Введение в терминологию, элементы и понятия DNS ».

Ресурсные записи не ограничиваются только соответствием «домен — IP-адрес». Существует несколько десятков типов ресурсных записей . Каждый тип необходим для работы определенной службы.

В этой статье мы остановимся на элементах ресурсных записей, связанных с почтовыми отправлениями: SPF, DKIM, DMARC. И для начала разберемся в том, с какими проблемами могут столкнуться те, кто хочет сделать свою рассылку.

Мое письмо ушло в спам

«Почему мое письмо попало в папку “Спам”?» — этим вопросом задаются многие начинающие пользователи, которые сделали рассылку по своей базе подписчиков.

Сначала определимся, что такое спам. Спам — это массовая рассылка пользователям, которые не давали согласия на ее получения. Весомую долю спама составляют мошеннические письма. Почтовые сервисы отправляют такие письма в папку «Спам», чтобы уберечь своих пользователей от неприятностей: вирусов, фишинга и других видов интернет-мошенничества.

Естественно, процесс анализа «спам-не спам» проходит в автоматическом режиме — у почтовых сервисов есть свои алгоритмы. После их анализа одни письма отправляются во входящие, а другие исчезают в недрах папки «Спам», в которую многие пользователи даже не заглядывают.

Настройка ресурсных записей дает возможность если не исключить, то хотя бы максимально уменьшить вероятность попадания вашего письма в спам.

SPF (Sender Policy Framework, инфраструктура политики отправителя) — это расширение для протокола отправки электронной почты через SMTP. Используя SPF, владелец домена может указать список серверов, которые смогут отправлять почтовые сообщения с адресом отправителя в этом домене. Иными словами, только указанные серверы смогут отправлять письма от имени этого домена.

Именно настройка SPF-записи защищает домен от несанкционированного использования. Это не позволяет допустить ситуации, когда от имени вашего домена будут рассылаться мошеннические письма.

Поэтому почтовые службы обращают внимание на SPF-запись, а также DKIM и DMARC, о которых будет рассказано далее.

Обязательно проверьте SPF-запись, если письма, отправленные при помощи функции PHP mail(), попадают в спам.

Как настроить SPF

SPF настраивается как TXT-запись для домена.

Небольшая справка. TXT-запись — это тип ресурсной записи, который содержит дополнительную информацию о домене. Чаще всего TXT-запись используется для подтверждения прав собственности на домен и настройки почтовых данных.

В справочном центре Timeweb есть подробная статья об основном синтаксисе и других механизмах настройки SPF — « Настройка SPF-записи ».

Более подробно ознакомиться с синтаксисом можно в документации SPF .

Если ваш домен расположен на нашем хостинге (и для него указаны NS-серверы Timeweb), то смело обращайтесь в службу поддержки, наши специалисты помогут вам настроить SPF-запись.

Клиентам с другими NS-серверами необходимо обращаться к держателю NS-серверов.

DKIM (DomainKeys Identified Mail) — это метод e-mail аутентификации, который дает возможность получателю проверить, было ли письмо отправлено с заявленного домена.

Главная задача DKIM — это упростить обнаружение электронных писем с поддельными адресами, когда заявленный адрес не соответствует адресу, с которого было отправлено письмо (один из видов мошеннических писем).

DKIM позволяет значительно облегчить идентификацию законной, правомочной электронной почты.

Технология DomainKeys позволяет передавать через DNS открытые ключи шифрования и затем автоматически проверять подпись на стороне получателя письма. Подпись в виде скрытого кода добавляется в письмо, а затем подтверждает получателю, что письмо отправлено именно с того домена, который указан.

Настройки SPF и DKIM подтверждают, что отправитель письма определен и не является мошенником.

Как настроить DKIM

Информация о DKIM есть в нашем справочном центре в статье « Настройка DNS-записей ».

Если вы используете почту Timeweb, то DKIM-подпись создается автоматически: все необходимые настройки автоматически прописываются в тот момент, когда вы создаете первый почтовый ящик на своем домене.

DMARC

DMARC (Domain-based Message Authentication, Reporting and Conformance, идентификация сообщений, создание отчетов и определение соответствия по доменному имени) — это спецификация, направленная на снижение количества мошеннических электронных писем, в частности фишинговых атак.

SPF и DKIM – это хорошие и надежные методы аутентификации отправителя, но они имеют свои недостатки, поэтому была разработана открытая спецификация использования DMARC.

Изначально технология DMARC применялась в Gmail; в данный момент она работает в сервисах Facebook, LinkedIn, Hotmail, Yahoo!, Mail.ru, Яндекс.Почта и других принимающих узлах, которые используют данную технологию.

DMARC позволяет идентифицировать почтовые домены отправителя, основываясь на признаках и правилах, которые заданы на сервере адресата. Стандарт DMARC для принимающих узлов устанавливается в соответствии с механизмами SPF и DKIM, то есть как бы объединяет эти два механизма. И на всех принимающих узлах, поддерживающих эту технологию, будут выдаваться единые результаты.

DMARC дает возможность проверить, соответствует ли домен в заголовке (адрес отправителя) идентификаторам SPF и DKIM. Для того, чтобы письмо прошло проверку, идентификатор должен соответствовать домену, указанному в поле “From” («от»).

Как настроить DMARC

Почтовый сервис Timeweb использует только SPF/DKIM. Но DMARС-запись может быть указана для домена, если домен должен быть настроен для стороннего почтового сервиса, использующего эту спецификацию.

Для настройки DMARC нужно добавить доменную запись в DNS-настройки.

Пример самой простой записи, позволяющей включить режим мониторинга (выполнить тест DMARC и сохранить его результат):

Такая запись позволить защитить письма, которые будут отправлены от домена timeweb.com, а также от поддоменов (например, mail.timeweb.com).

В этом случае если проверка на стороне получателя покажет, что домен в заголовке “From” соответствует указанному в доменной записи DMARC, то письмо пройдет проверку и попадет в почтовый ящик адресата.

Полную информацию о синтаксисе DMARC можно найти на официальном сайте .

Общие рекомендации

В этой статье советы по настройке почтовых отправлений касаются только SPF, DKIM и DMARC, однако только этими настройками они не ограничиваются. Мы рекомендуем прочитать в нашем справочном центре статью « Рекомендации для рассылок », где рассказывается об общих правилах рассылок, которые обязательно нужно иметь в виду.

Если у вас есть какие-нибудь вопросы, задавайте в комментариях, будем рады помочь!

Почта для сайта — что такое MX, SPF, DKIM, DMARC

Практически ни один соверменный сайт не обходится без e-mail адреса, ведь это быстрый и удобной канал коммуникации. У многих владельцев сайтов часто возникают вопросы, как правильно настроить почту и что означают аббревиатуры MX, SPF, DKIM, DMARC.

Что такое MX запись

MX запись (mail exchange) — тип DNS-записи. Она указывает на почтовый сервер, который принимает электронную почту на вашем домене. Без этой DNS записи невозможно работа почты, т.к. почтовый сервер отправителя просто не будет знать на какой сервер ему отправлять письма. Поэтому у каждого хостинга и почтового сервиса будут свои MX записи.

Если вы используете почту для домена на сторонних почтовых сервисах (Яндекс, Гугл или Майл.ру), то для настройки MX-записей воспользуйтесь этой инструкцией.

Что такое SPF запись

Запись SPF (Sender Policy Framework) — это особым образом сформированная TXT-запись, которая указывает, с каких почтовых серверов разрешена отправка почты. Это не позволяет мошенникам отправлять письма от имени вашего домена. Также письма, имеющие данную запись значительно реже могут попасть в спам.

Что такое DKIM запись

DKIM (DomainKeys Identified Mail) — добавляет специальную цифровую подпись, которая проверяется открытым ключом шифрования, записанном в TXT записи домена. С помощью DKIM-подписи получатель письма может удостовериться в том, что оно действительно пришло от предполагаемого отправителя.

Для работы с DKIM необходимо создать два ключа: приватный и публичный.

- Приватный ключ — ваш личный уникальный ключ, который шифрует скрытую подпись в заголовках каждого вашего письма. Эта подпись не видна получателям писем.

- Публичный ключ — добавляется в DNS-записи домена в формате TXT.

Оба ключа работают вместе. Когда почтовый сервер получает письмо, то запрашивает публичный ключ. Этим ключом он расшифровывает скрытую подпись, которая подтверждает авторство отправителя письма.

Таким образом, если DKIM не настроен, то большинство почтовых серверов будут отклонять такие письма или помечать их как подозрительные и отправлять в спам.

Пример TXT записи публичного ключа:

v=DKIM1; s=email; k=rsa; =MIGIb3DQEfAA4GNADCBiQKBgQDl3JMA0GCSqG…

где v – версия протокола (всегда DKIM1), k – тип ключа (всегда rsa), p – открытый ключ.

Если вы используете почту на хостинге Джихост, то DKIM запись можно включить в Панели управления:

Почта – Почтовые домены – выбрать почтовый домен – Изменить – Включить DKIM для домена.

Что такое DMARC запись

DMARC (Domain-based Message Authentication, Reporting and Conformance) — один из механизмов защиты от фишинга с использованием известного домена в почтовом адресе. Запись устанавливает правила проверки входящей почты. Например, письма будут считаться поддельными, если они не прошли проверку SPF и DKIM. Данный параметр также рекомендуется использовать всегда.

В настройках DMARC записи можно добавить получение отчетов о том, сколько поддельных писем пыталось пройти через проверку и что с ними делать дальше.

Например, помечать письма как спам и отправлять их в карантин или отклонять сообщение без доставки адресату.

Выглядеть DMARC запись может так:

dmarc.ваш_домен.ru. – 3600 – TXT (текстовая запись) – v=DMARC1; p=none; aspf=r; sp=none

Если вы используете наш хостинг, то DMARC запись можно включить в Панели управления:

Почта – Почтовые домены – выбрать почтовый домен – Изменить – Включить DMARC для домена.

Таким образом, правильная настройка MX, SPF, DKIM, DMARC записей является гарантией того, что ваши письма дойдут до получателей и не попадут в спам.

Типовая настройка DMARC

Что есть DMARC

DMARC это очередной механизм защиты от спама и от несанкционированной рассылки почты с домена. Этот механизм используется для:

- Информирования почтового сервера получателя о наличии записей DKIM, SPF и их использовании. Частично эта же задача решается ADSP и самим SPF, однако DMARC позволяет охватить оба;

- Рекомендации почтовому серверу получателя об обработке почты с невалидными DKIM и SPF;

- Получения обратной связи от серверов получаетелей в формате RFC 5969 и RFC 5070, которые позволяют, в частности, узнать о несанкционированной рассылке с домена.

Как работает DMARC

В DNS-зоне домена создается TXT-запись _dmarc, в которой прописываются его параметры. При доставке почты с домена получающий почтовый сервер использует значения параметров этой записи для обработки полученного письма. Типичный пример записи строится следующим образом:

Текст состоит из пар «переменная=значение» с разделителем «;».

Основные параметры DMARC-записи

Параметров DMARC много и все их можно найти в официальной конфигурации. Ниже наиболее важные.

- v=, версия. Этот параметр обязательный и должен быть первым со значением DMARC1.

- p=, policy. Обязательный параметр, который должен быть на втором месте. Рекомендуемые действия MTA получателя для невалидной почты. Возможные значения: none — нет рекомендации почтовику; quarantine — предлагает считать получающему MTA почту с невалидными SPF и DKIM подозрительной и проводить дополнительные проверки; reject — рекомендует отклонять любую почту с невалидными SPF/DKIM.

- sp=, policy для субдоменов. Опциональный параметр и имеет те же значения, что и p.

- adkim=, опциональный параметр, в значении s (strict) требует совпадения домена в параметре d= DKIM и отправителя. В r (relaxed, по умолчанию) разрешает использование субдоменов. То есть, почта с user@sub.example.com будет валидной при adkim=r и невалидной при adkim=s.

- aspf=, опциональный параметр, со значениями s (strict) и r (relaxed, по умолчанию) для SPF, требующий совпадения ответа команды MAIL FROM и заголовка From письма. r разрешает субдомены.

- pct=, опциональный параметр, доля обрабатываемых DMARC писем. По умолчанию 100 (100 %), и может быть снижена для отладочных целей.

- fo=, fail policy, опциональный с значением по умолчанию fo=0. В значении 0, отсылает обратный отчёт если все проверки невалидны (DKIM, SPF); в значении 1 — если какая-либо из проверок не валидна. Также возможны значения s и d, соответственно для отчетов по DKIM и SPF.

- ri=, опциональный, время между отчетами. По умолчанию сутки, т.е. 86400 секунд.

- rua=, опциональный, список почтовых адресов через запятую, на которые высылать агрегированные отчеты. Если адрес находится в том же домене, работает без дополнительных настроек.

- ruf=, опциональный, список почтовых адресов через запятую, на которые высылать fail-отчеты (о невалидной почте). Если адрес находится в том же домене, работает без дополнительных настроек.

Типовые конфигурации записей DMARC

С домена отправляется почта, мягкий вариант

Мягкий вариант DMARC-записи не указывает какой-либо явной политики (policy) принимающему почтовому агенту (MTA), что делать с нелегитимной почтой. Принимающий почтовый сервер действует в соответствии со своими настройками и обычно такая почта достигает ящика отправителя. Пример записи, с получением обоих типов отчетов (aggregated & fail):

Этот вариант годится, когда почта потенциально может отправляться с серверов, не прописанных в SPF, или, если допускается отправка неподписанной DKIM почты.

С домена отправляется почта, строгий вариант

В более жестком варианте принимающему серверу рекомендуется отклонять сообщения, не прошедшие проверку DKIM или SPF. Это наиболее типичный вариант настройки дмарка и его имеет смысл использовать если вся исходящая почта валидна по SPF и корректно подписывается DKIM

С домена не отправляется почта вообще

На домене чаще не бывает почты, чем бывает. Такие «беспочтовые» домены лучше сразу настроить, чтобы сторонние сервисы воспринимали почту с них как спам. Ниже пример DMARC-записи в DNS, запрещающей отсылку почты с домена.

Естественно, SPF-запись тоже должна быть настроена, в наиболее коротком виде:

Дополнительно

Полную документацию по DMARC можно получить на их официальном сайте и RFC.

Проверить DMARC-запись вашего домена можно, например, с помощью этого сервиса.

3 Replies to “Типовая настройка DMARC”

- Александр 23.07.2016 at 12:58

Здравствуйте, Андрей

Есть ли у Вас услуга Настройка DMARC?