Как через ssh скопировать файл на удаленный компьютер

SSH (от англ. secure shell — безопасная оболочка) это набор программ, которые позволяют регистрироваться на компьютере по сети, удаленно выполнять на нем команды, а также копировать и перемещать файлы между компьютерами. SSH организует защищенное безопасное соединение поверх небезопасных каналов связи.

SSH предоставляет замены традиционным r-командам удаленного доступа с тем отличием, что они обладают повышенной безопасностью. Они выполняются поверх защищенных зашифрованных соединений, которые не позволяет прослушивать или подменять трафик. Кроме того, SSH может обеспечивать безопасное соединение для передачи любого другого трафика: например, почтовых сообщений или файлов.

[править] Основные функции SSH

Протокол SSH возник как попытка обезопасить открытые незащищенные соединения. Впоследствии его функции были значительно расширены. Наиболее важными из них являются:

- Безопасные команды доступа к хосту. SSH дает возможность выполнять безопасные команды доступа к хосту, такие как ssh (удаленная оболочка), slogin (удаленный вход в систему), scp (удаленное копирование);

- X11 Forwarding. SSH предоставляет встроенный механизм для выполнения удаленных клиентов X Window.

- Port forwarding. SSH может выполнять переадресацию портов, передавая трафик c одного порта одной машины на другой порт другой машины. При этом передаваемый трафик шифруется;

[править] Обеспечение безопасности SSH

Безопасность протокола достигается использованием нескольких решений, которые сводят к минимуму риск использования соединения:

- Шифрование соединение, которое может выполняться одним из методов, выбранных в процессе переговоров. Шифрованное соединение не позволяет просто перехватить и использовать трафик. Выбор алгоритма шифрования делает систему более гибкой, позволяя не использовать алгоритмы, в которых обнаружены слабые места или которые не может поддерживать одна из сторон;

- Аутентификация сервера выполняется при любом соединении. Это не позволяет выполнить подмену сервера или подмену трафика;

- Аутентификация клиента может выполняться одним из нескольких доступных способов. Это с одной стороны может повысить надежность аутентификации, с другой — делает систему более гибкой и упрощает ее использование;

- Проверка целостности пакетов позволяет отследить любые незаконные изменения в трафике соединения. При обнаружении таких изменений, соединение немедленно разрывается;

- Временные параметры аутентификации не позволяют воспользоваться данными соединения в том, случае, если спустя некоторое время после перехвата оно все-таки было расшифровано. Устаревание обычно происходит через час;

[править] Аутентификация сервера

Аутентификация сервера производится при помощи инфраструктуры открытых ключей. Клиент, который хочет установить соединение с сервером шифрует данные известным ему открытым ключом сервера и отправляет их серверу. Сервер должен расшифровать их при помощи известного только ему секретного ключа, и отправить их назад. Так клиент может быть уверен в том, является ли хост тем, за кого себя выдает.

Аутентификация сервера по протоколу SSH выполняется при помощи инфраструктуры открытых ключей. Открытый ключ сервера клиент получает при первом соединении с ним.

Аутентификация сервера дает возможность не полагаться на службу имен и маршрутизацию пакетов. В том случае, если нарушителю удалось подменить запись в DNS или перенаправить IP-пакеты на свой хост, аутентификация не пройдет, поскольку хост не обладает необходимыми секретными ключами.

ssh защищает от

- Подмены IP-адресов (IP-spoofing), когда удаленный хост посылает пакеты от имени другого хоста;

- Подмены DNS-записей (DNS-spoofing), когда изменяется запись на сервере DNS и в результате соединение устанавливается не с желаемым хостом, а с тем, на который указывает новая запись;

- Перехвата открытых паролей и прочих данных, которые передаются в открытом виде и любой, кто имеет физический доступ к каналу, может их узнать.

[править] Аутентификация клиента SSH

Методы аутентификации клиентов, которые использует SSH:

- Host-based аутентификация

- Аутентификация с помощью открытых ключей

- Kerberos-аутентификация

- Парольная аутентификация.

По хостам. Метод аналогичный используемому в r-командах. В том случае, если соединение устанавливается с привилегированного порта, и файл .rhosts позволяет вход в систему, он разрешается. Этот метод является потенциально небезопасным, рекомендуется не использовать его. Для повышения уровня своей безопасности метод может быть дополнен RSA-аутентификацией клиентского хоста.

Открытый ключ. Клиент отправляет серверу открытый ключ. Если сервер знает его, он просит клиента доказать, что тот знает и секретный ключ тоже. Если клиент может это доказать, значит аутентификация считается успешной.

Керберос. Аутентификация проводится по схеме v5 Kerberos.

Пароль. В самом крайнем случае, если не удалось провести аутентификацию не одним из перечисленных способов, используется традиционная аутентификация при помощи пароля. Принцип аутентификации аналогичен тому, какой, например, используется в Telnet с той разницей, что пароль передается по зашифрованному каналу.

Что такое FTP?

FTP — это сетевой протокол, применяемый для обмена файлами по сети. Он использует порт 21. FTP позволяет вам подключаться к удаленной системе для обмена файлами при помощи команды ftp .

Синтаксис FTP

FTP-синтаксис довольно прост:

Здесь host может быть как именем, так и IP-адресом удаленного хоста, к которому вы хотите подключиться.

Команды FTP

FTP-команды напоминают команды Linux. Вот некоторые из них:

| Команда | Использование |

|---|---|

| open | Открывает удаленное соединение с другим компьютером. |

| get | Копирует файл из удаленной системы в локальную. |

| put | Копирует файл из локальной системы в директорию удаленной. |

| mget | Передача нескольких файлов из удаленной системы в текущую директорию локальной. |

| mput | Передача нескольких файлов из локальной системы в директорию удаленной. |

| bye/quit | Подготовка к выходу из FTP-окружения. |

| close | Закрывает FTP-соединение. |

| ascii | Включает ASCII-режим передачи файлов. |

| binary | Включает бинарный режим передачи файлов. |

Как передавать файлы через FTP

FTP предлагает два режима передачи файлов: ASCII и бинарный.

- ASCII расшифровывается как American Standard Code for Information Interchange («Американский стандартный код для обмена информацией»). Используется для передачи простых файлов, например, текстовых.

- Бинарный режим используется для передачи нетекстовых файлов, например, изображений.

По умолчанию FTP использует режим передачи ASCII.

Шаг 1 — установка FTP-соединения

В этом примере hostA — удаленный хост. После ввода команды вам будет предложено ввести имя пользователя и пароль.

Когда соединение будет успешно установлено, вы заметите символы ftp> в начале строки. Это значит, что теперь вы можете вводить FTP-команды.

Шаг 2 — выбор режима передачи

Вы можете выбрать режим передачи файлов (бинарный или ASCII) в зависимости от их типа.

Шаг 3 — передача файла

Здесь мы использовали команду get для передачи файла sample.txt с удаленного FTP-сервера на локальную машину.

Шаг 4 — завершение сессии

Как передать несколько файлов через FTP

Для передачи нескольких файлов одновременно используются две команды: mget и mput .

mget используется для скачивания файлов с сервера, а mput — для заливки на сервер.

Здесь мы скачиваем файлы с удаленного хоста на локальную машину.

А здесь — наоборот: заливаем с локальной машины на удаленный хост.

Все команды, описанные в этом разделе, можно поместить в исполняемый файл и запускать по расписанию.

От редакции Techrocks. К сожалению, автор не раскрыла тему защищенной передачи файлов по FTPS, SFTP и FTP через SSH.

Способ 2: Копирование файлов / папок из локальной системы на несколько удаленных систем в Linux с помощью Shell Script с командой scp?

Если вы хотите скопировать один и тот же файл на несколько удаленных серверов, создайте следующий небольшой сценарий оболочки для достижения этой цели.

Для этого получите список серверов и добавьте их в файл server-list.txt.

Убедитесь, что вы обновили список серверов в файле server-list.txt.

Каждый сервер должен быть в отдельной строке.

Наконец, укажите местоположение файла, который вы хотите скопировать, как показано ниже.

Как только вы закончите, установите исполняемое на выполнение для файла password-update.sh.

Наконец, запустите скрипт, чтобы добиться желаемого результата.

Используйте следующий скрипт, чтобы скопировать несколько файлов на несколько удаленных серверов.

Вывод ниже показывает все файлы дважды, так как все скопировано на два сервера.

Используйте следующий скрипт для рекурсивного копирования каталога на несколько удаленных серверов.

Выход для вышеуказанного скрипта.

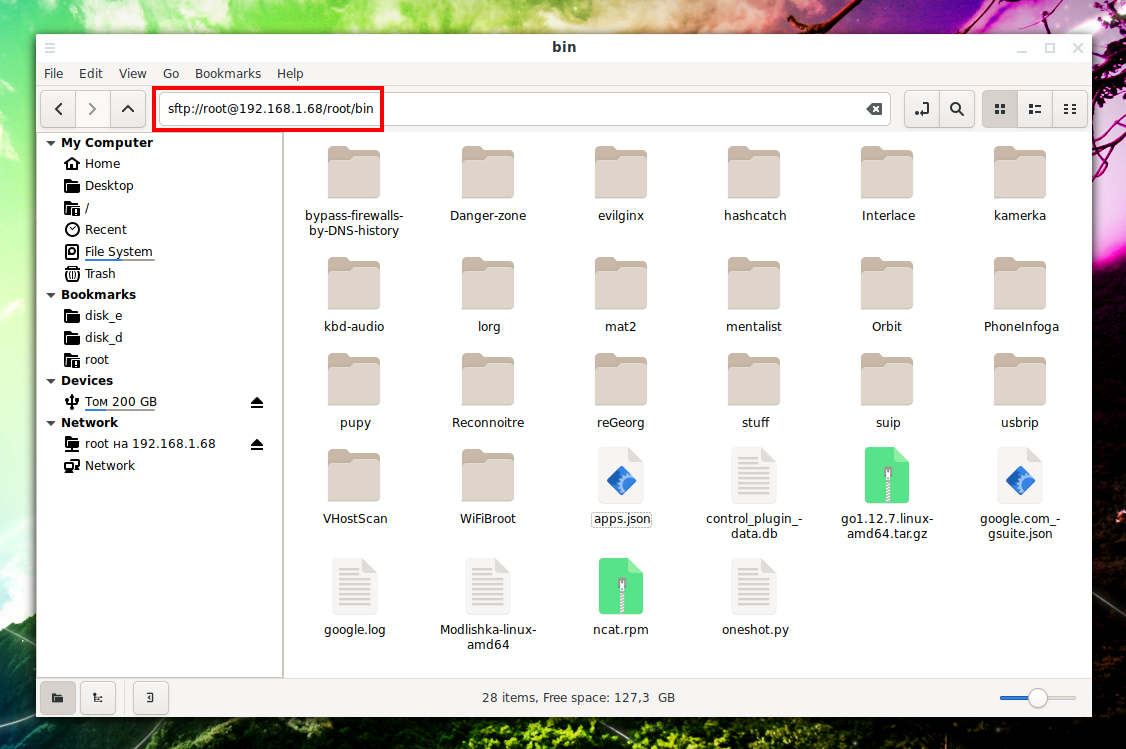

SFTP в менеджере файлов: управление файлами на удалённом хосте через стандартный файловый менеджер

SFTP протокол поддерживается многими графическими файловыми менеджерами, которые можно найти в дистрибутивах Linux. Используя как Nemo (Cinnamon), Nautilus (GNOME), так и Konqueror (KDE), мы можем вводить URI (ссылки) начинающиеся на sftp:// в строку перехода и работать с файлами, расположенными на удалённой системе с запущенным SSH сервером.

К примеру, пользователем на удалённой системе является root, IP адрес удалённого хоста 192.168.1.68 и на нём запущен SSH сервер на 22 порту и я хочу открыть папку /root/bin/. Тогда я открываю стандартный менеджер файлов Linux и ввожу туда адрес:

Теперь я могу работать с файлами как если бы они были в локальной системе: перетаскивать, смотреть их свойства, загружать на локальный компьютер.

Кстати, желаемое соединение до удалённой системы можно добавить в закладки стандартного менеджера файлов и открывать его одним кликом. И уже несколько лет как стандартный менеджер файлов Linux поддерживает дополнительную вкладку — в настройках вы можете включить вторую панель для файлового менеджера Linux.

Сравнивай удаленный и локальный файл без копирования

Похожий прием можно использовать для сравнения двух файлов:

Не всегда удобно работать с большим количеством файлов с помощью консольных команд или mc, запущенного на удаленной машине. Но всегда можно подключить любой каталог удаленной машины как сетевой диск. Для этого достаточно установить sshfs:

Создать каталог для подключения «сетевого диска»:

И подключить его:

Теперь все файлы удаленного каталога /home/user будут видны в каталоге ~/remote_files/ и с ними можно работать, как с обычными.

Копирование файлов по ssh

Что делать, если нужно скопировать файл на другой сервер? Можно, конечно, примонтировать удаленную файловую систему и воспользоваться обычной командой cp. Но что, если нужно сделать, к примеру, скрипт, который будет регулярно копировать файлы? В этом случае проще воспользоваться другой надстройкой над протоколом ssh — командой scp.

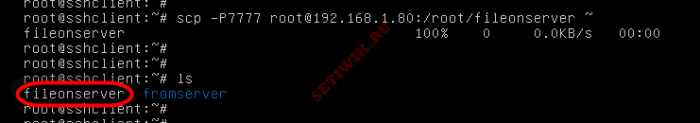

Из предыдущего пункта у нас остался файл fileonserver находящийся на сервере в домашней директории root (если его там нет — создайте). Скопировать его в домашнюю директорию клиента достаточно просто:

scp -P7777 root@192.168.1.80:/root/fileonserver ~

Параметр -P7777 указывает на порт 7777, который мы поменяли в самом начале.

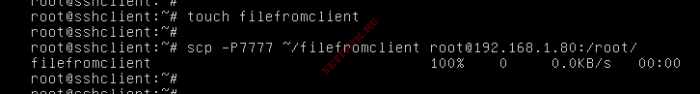

Точно таким же образом можно отправить файл с клиента на сервер. Для этого используйте команду:

touch filefromclient

scp -P7777 ~/filefromclient root@192.168.1.80:/root/

Форвардинг (проброс) ключей

Если вы подключились к удаленному серверу X, и с него хотите подключиться к другому серверу Y, например, чтобы сделать git pull с GitHub’а, то придется держать копию ваших ключей на сервере X.

Утилита ssh с флагом -A позволяет «пробросить» ключи с подключаемой машины в удаленную:

Ключи, добавленные к агенту аутентификации (ssh-agent) станут доступными на удаленном сервере. При этом файлы-ключи физически не будут находиться на сервере.

Делитесь файлами между Linux и Windows с помощью Resilio Sync

Другим вариантом, который вы должны рассмотреть, является программа синхронизации файлов. Обычно они кроссплатформенные и используют зашифрованный ключ для управления соединением между устройствами.

Все, что вам нужно сделать, это установить приложение, назначить папку синхронизации, а затем создать ключ. Установите это на втором ПК, и ваши данные будут синхронизированы. Для этого есть два хороших варианта:

- Resilio Sync: ранее известная как BitTorrent Sync, Resilio доступна практически на любой платформе, о которой вы только можете подумать. Есть платная версия, но бесплатного варианта достаточно для синхронизации двух устройств.

- SyncThing: для Linux, Windows, macOS и Android эта альтернатива Resilio Sync предлагает аналогичную функцию без платного компонента.

Совместное использование файлов между Windows и Linux очень просто

Если вы новичок в Linux, или вы находите Windows незнакомой, обмен данными между ними проще, чем вы думаете.

Мы рассмотрели несколько методов. Мы рекомендуем вам попробовать все из них и решить, какой из них вам наиболее удобен.