Записки IT специалиста

За роутерами Mikrotik давно закрепилась слава «сложных» в настройке. Это действительно так, если говорить о начинающих. После обычных роутеров, где производитель практически за руку ведет пользователя от настройки к настройке, RouterOS пугает обилием возможностей и отсутствием привычных интерфейсов. Но не стоит пугаться, если вы имеете начальные знания по устройству и работе сетей, то очень скоро вы будете чувствовать себя как рыба в воде, а настройки иных роутеров наоборот покажутся вам ограниченными. Сегодня мы начнем с базовой настройки, чтобы научить ваш Mikrotik всему тому, что умеют обычные роутеры.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В сети имеется достаточное количество инструкций по настройке роутеров этой марки, с разными подходами к этому процессу, поэтому мы не будем претендовать на истину в последней инстанции, а выразим наше видение этого вопроса. В первую очередь мы считаем, что возможности не должны опережать знания, поэтому не следует сразу браться за настройку сложных сетевых конфигураций. Лучше всего сначала разобраться в базовых настройках и только потом, по мере появления опыта переходить к более сложным схемам.

В свое время, когда вчерашний студент приходил на производство, ему говорили: «Забудь все чему тебя учили, и слушай сюда». Этот подход как никогда справедлив, если вы первый раз берете в руки Mikrotik, забудьте о предыдущем опыте с другими роутерами и готовьтесь осваивать новые подходы.

Прежде всего абсолютно неважно какая именно модель роутера у вас в руках, главное, что внутри находится RouterOS, а значит вам подойдет любая инструкция по настройке, за небольшими поправками, связанными с аппаратными ограничениями (скажем, если в вашей модели отсутствует Wi-Fi, то часть инструкции посвященную настройке беспроводной сети вы можете просто пропустить).

Поэтому для подготовки материалов по Mikrotik мы будем использовать виртуальные машины с RouterOS, прибегая к реальному оборудованию только чтобы показать какие-то специфичные моменты.

Решение 1: Отправлять весь трафик клиента через VPN

Если в настройке соединения на клиенте указать что следует «Отправлять весь трафик через VPN», локальная сеть за роутером прекрасно видится. Но в этом случае мы гоним весь собственный трафик, вместе торрентами и прочим барахлом через удалённый офис, где запущен L2TP/IPsec сервер. Зачем это всё, если нам требуется просто получить доступ к терминальному серверу в удалённой сети?

Windows 10 по умолчанию заворачивает весь трафик в VPN канал при создании подключения. Проверить это можно открыв свойства протокола IP версии 4 (TCP/IPv4) и в дополнительных параметрах TCP/IP будет активирован пункт «Использовать основной шлюз удаленной сети».

Firewall

Вообще, умение работать с файрволом несет в себе огромную силу. Грамотно построенное правило укажет, как проходит пакет через систему, в какой интерфейс попадает, из какого уходит дальше и получает ли ответный пакет. По одним только счетчикам можно многое узнать о своей сети.

Counters

В столбцах Bytes и Packets отображаются количество байтов и пакетов, обработанных правилом. Кнопки Reset Counters сбрасывают эти счетчики. Теперь можно наблюдать, попадает ли трафик в нужное правило или нет.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Cable Test

Да, Mikrotik умеет диагностировать разрыв физической линии с помощью утилиты Cable Test, причём довольно точно. После разговора с оператором, я запустил данную утилиту. Картина интересна, по трём парам 94 метра, а по одной 98, и все они разорваны на одинаковом расстоянии от меня.

Полагаю, что оператор был не прав (оно и очевидно), т.к. мой линк снова загорелся, спустя 5 минут.

Будьте осторожны, подобные ситуации, могут быть и у вас.

Логирование основных действий пишется в ОЗУ и хранится до перезагрузки устройства. Вот тут, помимо засвеченных маков, можно увидеть, что WAN интерфейс поднялся и через 40 секунд отключился основной провайдерский линк.

Вы можете детализировать отображаемую информацию через System – Logging. На примере ниже, я добавил хранение в ОЗУ всех DNS запросов. Лог сразу же стал быстро заполняться и пролистываться.

Для приостановки автопролистывания есть кнопка Freeze, она замораживает автоскролинг.

В Actions, вы можете настроить отправку логов на удалённый Syslog Server, или хранить их локально на диске.

Не сложными манипуляциями возможно сделать debug определённых служб, допустим DHCP.

Берите на вооружение, очень полезная штука.

Как проверить пинг на компьютере?

Чтобы проверить качество локальной связи между компьютерами необходимо зайти «Пуск» -> «Все программы» -> «Стандартные» -> «Командная строка» и в открывшемся окне прописать команду ping ххх.ххх.ххх.ххх (где ххх.ххх.ххх.ххх – статический IP адрес искомого сетевого компьютера).

Основная настройка Firewall

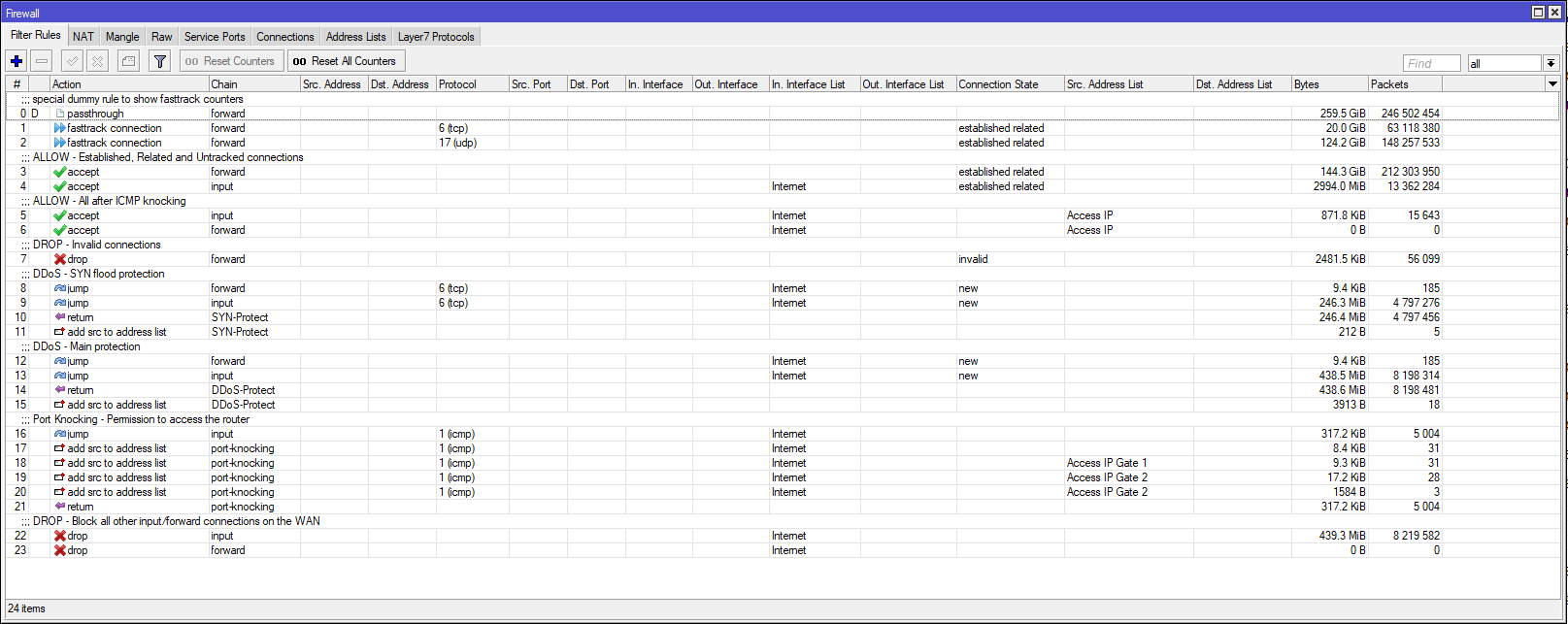

Перед тем, как приступить непосредственно к описанию ICMP Knocking, я хочу показать, что получилось в итоге.

Перед тем, как приступить непосредственно к описанию ICMP Knocking, я хочу показать, что получилось в итоге.

За все время существования у меня продукции компании Mikrotik, а это без малого около 5 лет(с 2014 года) я перепробовал достаточно много различных конфигураций, одна из них описана в статье Создание домашней сети на базе устройств MikroTik: Часть 6 – Firewall защита доступа

Основным роутером у меня уже успел стать hEX S, а hAP ac уже успел стать простой Wi-Fi точкой доступа, подключенной к hEX S по PoE-out на 5 порту.

В данном блоке я представлю вам мой текущий Firewall на роутере hEX S

Собственно сам конфиг «Firewall Filter»:

Кликабельно Консольно:

add action=accept chain=forward comment=»ALLOW — Established, Related and Untracked connections» connection-state=established,related

add action=accept chain=input comment=»ALLOW — All after ICMP knocking» in-interface-list=Internet src-address-list=»Access IP»

add action=jump chain=forward comment=»DDoS — SYN flood protection» connection-state=new in-interface-list=Internet jump-target=SYN-Protect protocol=tcp tcp-flags=syn

add action=jump chain=input connection-state=new in-interface-list=Internet jump-target=SYN-Protect protocol=tcp tcp-flags=syn

add action=add-src-to-address-list address-list=ddos-blacklist address-list-timeout=1d chain=SYN-Protect log=yes log-prefix=»DDoS: SYN-Protect» tcp-flags=»»

add action=jump chain=forward comment=»DDoS — Main protection» connection-state=new in-interface-list=Internet jump-target=DDoS-Protect

add action=add-src-to-address-list address-list=ddos-blacklist address-list-timeout=1d chain=DDoS-Protect log=yes log-prefix=»DDoS: MAIN-Protect»

add action=jump chain=input comment=»Port Knocking — Permission to access the router» in-interface-list=Internet jump-target=port-knocking log-prefix=PING protocol=icmp

add action=add-src-to-address-list address-list=»Access IP Gate 1″ address-list-timeout=30s chain=port-knocking in-interface-list=Internet log-prefix=»Access IP Gate 1″ packet-size=255 protocol=icmp

add action=add-src-to-address-list address-list=»Access IP Gate 2″ address-list-timeout=30s chain=port-knocking in-interface-list=Internet log-prefix=»Access IP Gate 2″ packet-size=350 protocol=icmp src-address-list=»Access IP Gate 1″

add action=add-src-to-address-list address-list=»Access IP» address-list-timeout=8h chain=port-knocking in-interface-list=Internet log-prefix=»Access IP» packet-size=650 protocol=icmp src-address-list=»Access IP Gate 2″

add action=add-src-to-address-list address-list=»Access IP» address-list-timeout=8h chain=port-knocking in-interface-list=Internet log-prefix=»Access IP» packet-size=530 protocol=icmp src-address-list=»Access IP Gate 2″

add action=drop chain=input comment=»DROP — Block all other input/forward connections on the WAN» in-interface-list=Internet

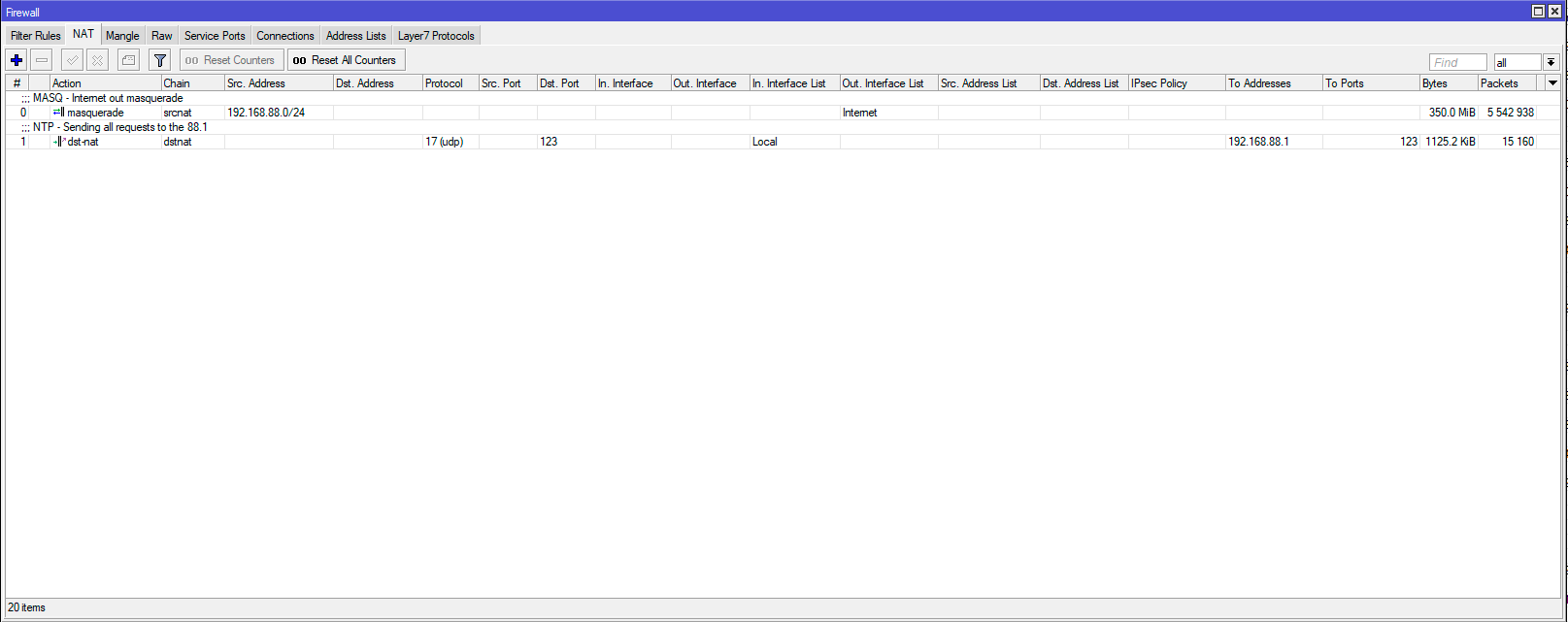

Конфиг «Firewall NAT» (перенаправления я вырезал, чтобы не смущать):

Кликабельно Консольно:

add action=masquerade chain=srcnat comment=»MASQ — Internet out masquerade» out-interface-list=Internet src-address=192.168.88.0/24

add action=dst-nat chain=dstnat comment=»NTP — Sending all requests to the 88.1″ dst-port=123 in-interface-list=Local protocol=udp to-addresses=192.168.88.1 to-ports=123

Конфиг «Firewall Mangle» практически пуст, разве что есть динамические правила от fasttrack connection.

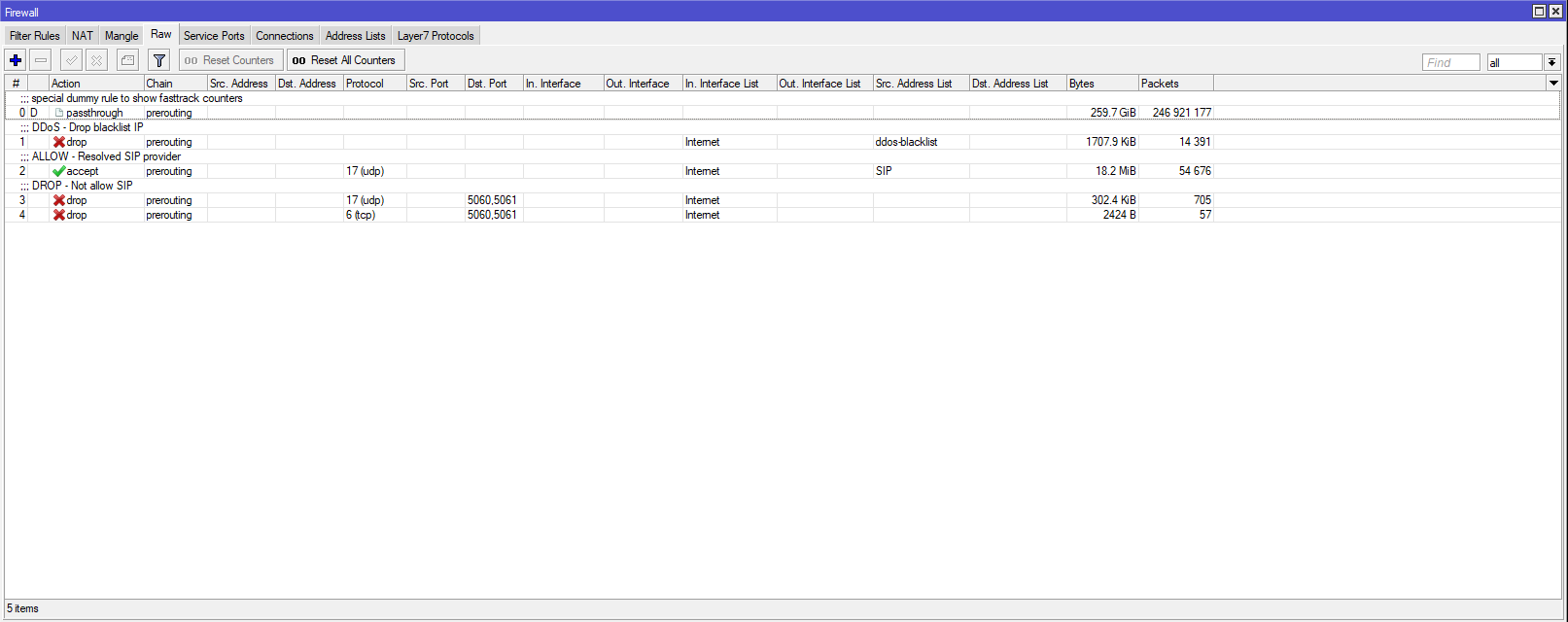

Конфиг «Firewall Raw»:

Кликабельно Консольно:

add action=drop chain=prerouting comment=»DDoS — Drop blacklist IP» in-interface-list=Internet src-address-list=ddos-blacklist

add action=accept chain=prerouting comment=»ALLOW — Resolved SIP provider» in-interface-list=Internet protocol=udp src-address-list=SIP

add action=drop chain=prerouting comment=»DROP — Not allow SIP» dst-port=5060,5061 in-interface-list=Internet protocol=udp

Как можно видеть у меня нет каких-то громоздких конструкций, я не использую IPsec, DualWAN или что-то еще, что обычно влечет за собой портянки правил.

Как обычно вы можете взять данную конструкцию и применить её у себя, доработать, указать мне на какую-то ошибку и т.д.

Я не считаю, что это идеальный вариант, но как мы знаем у каждого свое применение и моя конфигурация, это только моя конфигурация, собранная из опыта и исследований. На текущий момент она меня полностью устраивает, а завтра… кто знает, что будет завтра!

Если вы планируете проброс портов без Access IP листа в данной конфигурации, то столкнетесь с тем, что соединение будет блокироваться в Firewall Filter последним правилом action=drop chain=forward in-interface-list=Internet

Это связано с тем, что таблица NAT отрабатывает раньше таблицы FILTER (а таблица RAW раньше NAT) согласно Connaction Tracker. И соответственно chain,dst-address и dst-port меняются.

Для того, чтобы проброс работал корректно, необходимо либо добавлять правила в Firewall Filter по типу: chain=forward action=accept protocol=tcp dst-address=192.168.88.100 dst-port=22

Либо отключить последнее правило в Firewall Filter: action=drop chain=forward in-interface-list=Internet

Выбор протокола для VPN на MikroTik

Для настройки соединения по VPN через MikroTik чаще всего используются следующие протоколы:

В сегодняшней статье мы рассмотрим настройку подключения VPN с помощью двух из них, как наиболее часто встречающихся в работе провайдера и системного администратора: PPtP и PPPoE. О настройке VPN на MikroTik с помощью OpenVPN у нас есть отдельная статья.

Настройка DCHP сервера в MikroTik

DHCP сервер занимается выдачей IP адресов всем устройствам, которые отправляют соответствующий запрос. Это незаменимая опция при настройке WiFi на роутере MikroTik, но и также облегчает обслуживание локальной сети в этом вопросе.

Будет состоять из 3-ёх пунктов:

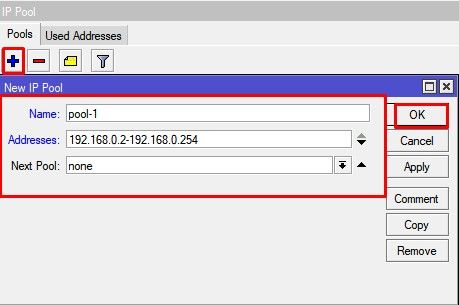

Определение диапазона назначаемых ip адресов

Настройка находится в IP→Pool

- Нажать + и добавить новый IP Pool;

- Заполнить параметры: Name, Addresses.

Диапазон Addresses содержит IP адреса для всех клиентов роутера MikroTik и часто принимает значение или как показано на изображении или 192.168.0.100-192.168.0.254. Это даст возможность указывать статические IP адреса для: сервера, принтера, видеорегистратора, IP камеры и тд.

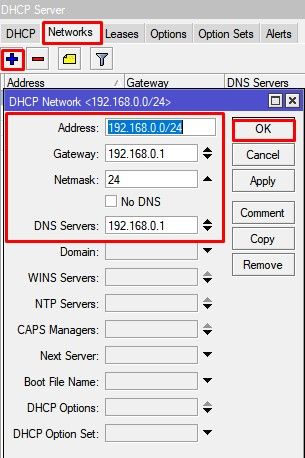

Задание сетевых настроек для клиента

Настройка находится в IP→DHCP Server→Networks

- Нажать + и добавить новую DHCP сеть;

- Заполнить параметры: Address, Gateway, Netmask, DNS Server.

- Netmask = 24 – это эквивалент привычному значению 255.255.255.0;

- Gateway -шлюз по умолчанию(роутер MikroTik);

- DNS Servers – DNS сервер, который будет выдан клиенту. В данном случае это также роутер MikroTik.

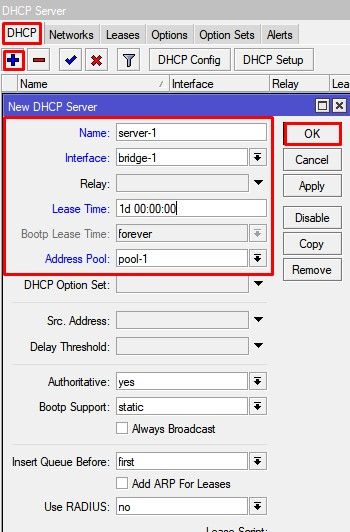

Общие настройки MikroTik DCHP сервера

Настройка находится в IP→DHCP Server→DHCP

- Нажать + и добавить новый DHCP сервер;

- Заполнить параметры: Interface, Address Pool.

Дополнение: если DHCP нужно применить к одному из портов bridge, то в качестве интерфейса нужно указать именно этот bridge.

Add ARP For Leases — добавляет MAC адрес устройства в таблицу ARP, которому был выдан ip адрес. Можно использовать в качестве блокировки статических ip. Без присутствия соответствующего MAC в таблице ARP пакеты с данного устройства не будут обрабатываться.

Не пингуются внешние адреса с клиентских машин (Mikrotik)

Проблема в следующем: Есть роутер Mikrotik RB2011, Router OS 6.11. С клиентских машин не идет пинг на внешние адреса. То есть если я пропишу в браузере «yandex.ru» я попаду туда, куда нужно, а вот если я пропишу в консоли ping yandex.ru, он определит IP адрес, но пинг не пойдет. Тоже самое касается 8.8.8.8. С самого микротика пинг идет куда угодно. В сети так же есть DNS сервер на Windows 2012 и по той же причине он не может биться на публичные DNS, только на микротик внутри сети, а он уже бьется на DNS провайдера.

Извините, прочитал невнимательно.

На Микротике настроена передача ICMP?

Нужны два правила: одно на приём, второе на перенаправление.

Если из консоли то будет примерно так:

/ip firewall filter

add chain=input protocol=icmp action=accept

add chain=forward dst-to-address=»192.168.0.0/24″ protocol=icmp action=accept

Таким образом вы получите прохожление любого трафика изнутри сети наружу. И обратного в случае если соединение было инициировано изнутри вашей сети.

/ip firewall nat

add action=masquerade chain=srcnat comment=»CCE0F1EAE0F0E0E4″

out-interface=ether1-gateway protocol=tcp

add action=masquerade chain=srcnat comment=»default configuration» disabled=yes

out-interface=ether1-gateway protocol=tcp

add action=masquerade chain=srcnat comment=»default configuration» disabled=yes

out-interface=wlan1

@g3fox вот экспорт NAT. Перенаправления не стал выкладывать, там дальше просто dst-nat до пункта назначения.