Михаил Флёнов: Linux глазами хакера

Здесь есть возможность читать онлайн «Михаил Флёнов: Linux глазами хакера» — ознакомительный отрывок электронной книги, а после прочтения отрывка купить полную версию. В некоторых случаях присутствует краткое содержание. Город: Санкт-Петербург, год выпуска: 2005, ISBN: 5-94157-635-8, издательство: БХВ-Петербург, категория: ОС и Сети / на русском языке. Описание произведения, (предисловие) а так же отзывы посетителей доступны на портале. Библиотека «Либ Кат» — LibCat.ru создана для любителей полистать хорошую книжку и предлагает широкий выбор жанров:

Выбрав категорию по душе Вы сможете найти действительно стоящие книги и насладиться погружением в мир воображения, прочувствовать переживания героев или узнать для себя что-то новое, совершить внутреннее открытие. Подробная информация для ознакомления по текущему запросу представлена ниже:

Работа хакера

Чаще всего ухмылка на лицах ИБ-специалистов и знакомых с этой отраслью людей появляется, когда на экране показывают взлом больших корпораций за считанные минуты и быстрый подбор пароля методом перебора случайных чисел, рассказал «Газете.Ru» руководитель отдела анализа приложений Positive Technologies Дмитрий Скляров.

По его словам, в теории хорошо подготовленная атака может за десять секунд дать злоумышленнику полный контроль над атакуемым объектом. Однако ключевое здесь – «хорошо подготовленная». Скляров подчеркнул, что на практике приготовления занимают у киберпреступников месяцы и даже годы. По-хорошему, считает он, в реалистичном кино про хакеров такая деталь не должна оставаться за кадром.

В свою очередь в Group-IB отметили стереотип про зеленые буквы в командной строке, как в «Матрице», — интерфейс хакерских программ уже давно мало отличается от такового в обычных пользовательских программах.

Руководитель российского исследовательского центра «Лаборатории Касперского» Мария Наместникова добавила, что деятельность киберпреступников едва ли будет видна на экранах атакованных компьютеров в виде множества уведомлений об атаке. И уж точно хакерские атаки не отражаются с тех же самых компьютеров.

«Прекрасный», на мой взгляд, момент изображения хакинга на телевидении, над которым я, пожалуй, никогда не перестану смеяться – это один из эпизодов сериала «Морская полиция: Спецотдел». В эпизоде атака хакеров изображается бесконечным мельтешением окошек на мониторе, а отражают ее два человека, которые одновременно судорожно что-то печатают вместе на одной клавиатуре», – сказала она.

Заместитель руководителя отдела анализа защищенности приложений Positive Technologies Максим Костиков считает, что хакеры не печатают быстро на клавиатуре. Точнее – делать это им никто не мешает. Однако необходимости в этом работа киберпреступника не подразумевает.

«Работа взломщиков сродни исследовательской. Для начала они в подробностях изучают свою цель, читают статьи и могут даже развернуть систему, похожую на атакуемую. То есть происходит большая подготовка, а ломиться в бой, лихорадочно нажимая на клавиши — это всего лишь навязанный киноиндустрией образ», – сообщил он.

Михаил Флёнов: другие книги автора

Кто написал Linux глазами хакера? Узнайте фамилию, как зовут автора книги и список всех его произведений по сериям.

Эта книга опубликована на нашем сайте на правах партнёрской программы ЛитРес (litres.ru) и содержит только ознакомительный отрывок. Если Вы против её размещения, пожалуйста, направьте Вашу жалобу на info@libcat.ru или заполните форму обратной связи.

Фильмы, которые почти не врут

Эксперты назвали несколько произведений, в которых киберпреступники изображены корректно.

Так, Владимир Кочетков похвалил «Матрицу» за то, что в оригинальном фильме трилогии в одной из сцен показан реально существующий эксплоит (микропрограмма для использования уязвимости). Еще Кочетков одобрил сериал «Мистер Робот». В нем все показанные сценарии атак и вредоносное ПО реальны.

В свою очередь Мария Наместникова из «Лаборатории Касперского» выделила «Военные игры» 1983 года и «Хакеры» с Анджелиной Джоли.

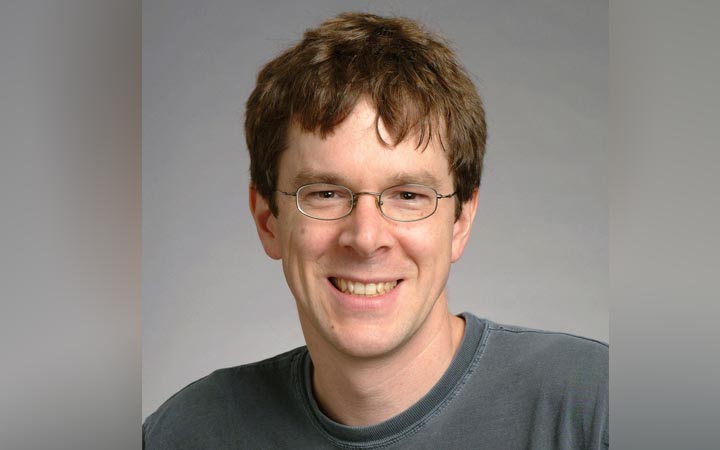

Кевин Поулсен (Kevin Poulsen)

Dark Dante — ник Келвина Поулсена – хакера, взломавшего телефонную линию одной из американских радиостанций и выигравшего таким образом автомобиль Порше.

ФБР заинтересовалось Поулсеном после того, как тот взломал их базу данных и завладел секретной информацией о перехваченных телефонных разговорах. В итоге он был приговорен к 51 месяцу тюремного заключения с возмещением $56 000.

После выхода из тюрьмы в 1995 году Поулсен решил изменить свою жизнь и стал журналистом. В 2006 году он помог установить более 700 сексуальных преступников в MySpace. В настоящее время бывший хакер работает редактором журнала Wired.

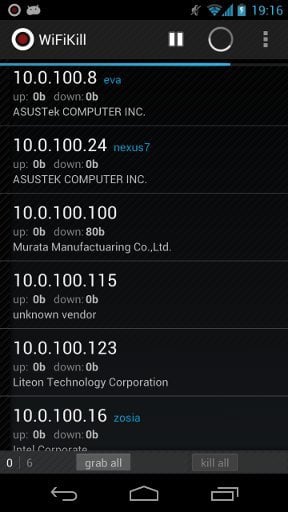

Wi-Fi Kill — Перекрыть доступ в интернет? Не проблема!

Wi-Fi Kill — это отличный инструмент для взлома устройств под управлением Андроид. С помощью этого приложения можно отключить устройства от интернета. Есть лишь одно условие: устройство, которое вы хотите отключить, должно находиться в той же сети, что и смартфон. Работает Wi-Fi Kill довольно просто: оно блокирует пакеты данных входящего трафика и чисто технически гаджет будет находиться в сети и посылать туда запросы. Только вот в ответ не будет получать ничего.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

В последнее время мне кажется, что пользователи сильно обленились. Большинство из нас перестали копаться в настройках, подгонять аппарат конкретно под свои задачи и тому подобное. Оно и не удивительно, ведь обычно все великолепно работает уже в магазине. Но посмотрите на ситуацию с другой стороны: вам достаточно лишь включить пару тумблеров и телефон обретет вторую жизнь. Причем я даже не говорю об установке root-прав на Android. Все намного проще: достаточно лишь узнать о том, как поделиться Wi-Fi с гостями или раздать интернет на компьютер.

В 2022 году пользователи защищают свои данные всеми возможными способами: переносят важные данные в облачное хранилище, создают скрытые папки или включают вход по отпечатку пальцев. При выборе метода защиты главное — не перемудрить. Однажды я установил на электронную книгу с Android графический пароль и успешно забыл его — пришлось знатно помучаться с восстановлением доступа и сбросом. К счастью, чуть позже в Android появилась отличная функция под названием Smart Lock (умный замок). Умная блокировка работает по-своему: многим пользователям она пришлась по вкусу. Рассказываем, что это, как это работает и почему ей стоит начать пользоваться.

В 2022 году можно установить на свой смартфон практически любой браузер вместо Google Chrome. Мало того, что браузеры отличаются по своей производительности, так еще и обладают массой полезных настроек и даже специальными версиями для фанатов конфиденциальности. Один из таких браузеров — это Firefox. Приложение также имеет классные расширения, которые позволяют расширить функциональность браузера. Я почти 10 лет пользуюсь Firefox для ПК вместо Chrome вместе с расширениями: на этот раз я нашел для вас отличные дополнения для Firefox на Android, о которых вы могли не знать.

Роберт Тэппан Моррис (Robert Tappan Morris)

Интерес к компьютерам Роберт Тэппан Моррис унаследовал от своего отца, работавшего программистом в компании Bell Labs и NSA. Моррис известен тем, что является создателем первого сетевого червя Morris Worm, парализовавшего в ноябре 1988 года работу более 6000 компьютеров.

В 1989 году за нарушение Закона о мошенничестве и злоупотреблениях Тэппан был приговорен к трем годам пробации, штрафу в $10 050 и 400 часам общественных работ.

Сейчас он является профессором Массачусетского технологического института.

4. Лойд Бланкеншип (Loyd Blankenship)

Лойд Бланкеншип или Ментор (Mentor) был очень активным хакером 1970-х годов. Он состоял в нескольких хакерских организациях, в том числе, Legion of Doom. После ареста в 1986 г. Бланкеншип написал эссе под названием «Последние слова Ментора» (Mentor’s Last Words), которое стало своего рода манифестом хакерской культуры.

В 1989г. компания Steve Jackson Games наняла Бланкеншипа для работы над компьютерной игрой GURPS Cyberpunk, однако Разведслужба США ворвалась к нему в дом и изъяла инструкцию игры, посчитав ее справочником «киберпреступности». После этого Бланкеншип отказался от прежней деятельности и начал работать в компании McAfee.

Хакер №10 2021

«Хакер» №10 (271) октябрь 2021

Идентификация по обоям и security-новшества Android 12

Как хакеры годами похищали cookie и угоняли YouTube-каналы

Как я нашел уязвимость CVE-2021-26708 в ядре Linux

Обнаруживаем руткиты с помощью нового плагина DRAKVUF

Роем трафик в поисках учеток и эксплуатируем Linux capabilities

Применяем еще один способ побега из Docker

Эксплуатируем инъекцию шаблонов и уязвимость в XML

Это как Keep Talking and Nobody Explodes, только не надо рыться в распечатке. Она не про стелс, бои и взлом, а про кооперацию. Это игра для двух игроков, в которой вы не видите экран своего партнера. Игра быстрая, на один вечер. Вообще не хакинг, но прикольная.

Отзывы в стиме в стиле «игра для друзей, спасибо, теперь у меня нет друзей» и «я не понимаю ГДЕ У ТЕБЯ ЛЕВО. ». Operation: Tango похожа на Трейлер