Как запретить брандмауэру и антивирусу блокировать Google Chrome в Windows 10

Решить проблему благодаря которой происходить блокировка сетевого подключения довольно несложно, но придется потрать немного драгоценного времени и сил, следуя данным шагам:

- Установить актуальную версию антивируса;

Отнеситесь с понимание к данному этапу. Антивирус необходим на компьютере как ни крути. Так как в просторах интернета, множество не безопасного материала. Так же антивирус заменит в будущем брандмауэр.

- Отключение брандмауэра;

После установки антивируса, следует отключить брандмауэр. В этом случаи, его необходимость аннулируется. По причине, альтернативной защиты.

- Остановка служб связанных с брандмауэром;

Дело в том, что при остановке работы стандартного защитника операционной системы, его службы не всегда отключаются. А точно в таком же режиме продолжают выполнять свое назначение. Что приводит к повторении проблемы. По этому, обязательно откройте службы и перепроверьте, нет ли включенных служб защитника. Если есть, произведите их деактивацию.

- Перезагрузка вычислительной машины.

Это завершающий этап при каждой серьезной процедуре связанной с программным обеспечением компьютера. Не игнорируйте данный шаг! Выполните обязательную перезагрузку компьютера.

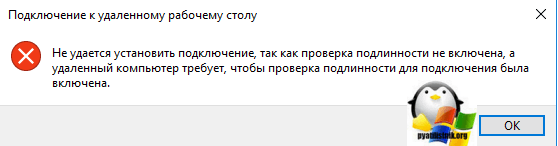

Как выглядит ошибка подключения

Есть терминальная ферма, на которой мы в прошлый раз помогли пользователю решить проблему с временным профилем, сегодня у него при попытке установить удаленное подключение выскакивает ошибка, что сервер доступен, но у тебя есть проблемы с проверкой подлинности при подключении. Данное сообщение выскакивало, сразу после ввода логина и пароля при авторизации.

Клиентский компьютер работает на операционной системе Windows 10 1709, терминальная ферма собрана из Windows Server 2012 R2, выступающих в роли хостов для подключения, в качестве посредников подключения (Connection Broker) выступают два сетевых балансировщика Kemp LoadMaster. И все как обычно, вчера работало, сегодня нет.

Как отключить брандмауэр Windows

Запускаем брандмауэр, можно с помощью внутрисистемного поиска Windows 10, в меню «Пуск» Windows 7, а в Windows 8.1 вызвав поиск клавишами Win+Q. В Windows 10 будет две реализации брандмауэра – в классическом варианте и современном. Но современный формат для работы с параметрами брандмауэра всё равно будет отсылать нас к классической реализации этого системного компонента. Поэтому можно выбрать сразу классический брандмауэр.

И также доступ к брандмауэру мы получим в любой версии Windows в панели управления.

В окне его настроек жмём «Включение и отключение брандмауэра».

И отключаем его для используемой сети.

Если версия отсутствующего Интернета из-за брандмауэра подтверждается, далее можем включить его обратно, но на выбор делаем следующее.

Самый простой способ избавиться от правил блокировки брандмауэра – восстановить его значения по умолчанию. Это уберёт все правила блокировки входящих и исходящих соединений. И также уберёт все разрешения доступа, которые мы задали для программ. При запуске этих программ нужно будет снова разрешить им доступ, как показано на первом снимке статьи. Т.е. параметры брандмауэра будут такими же, как только при установке Windows. В окне настроек брандмауэра жмём «Восстановить значения по умолчанию».

Снова «Восстановить значения по умолчанию».

Жмём «Да».

Всё: параметры брандмауэра сброшены, проверяем Интернет.

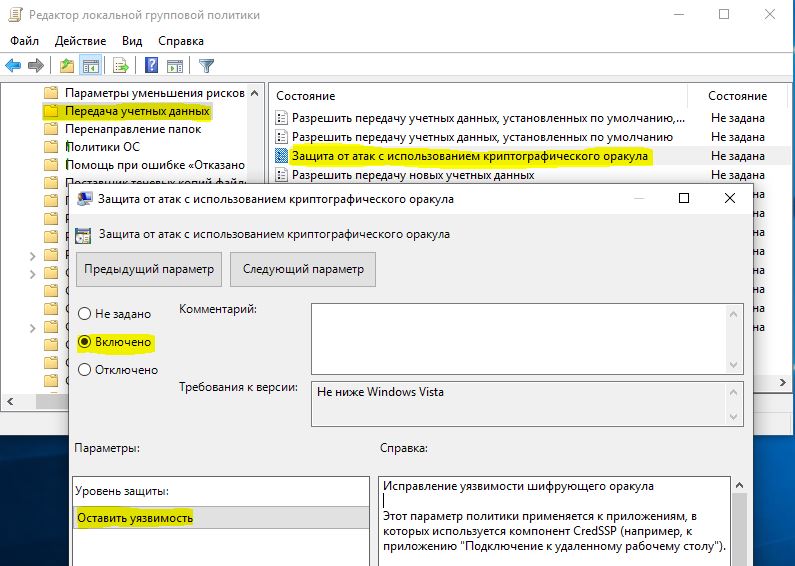

Групповые политики

Нажмите Win + R и введите gpedit.msc, чтобы открыть редактор групповых политик. В политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Передача учетных данных» > справа найдите «Защита от атак с использованием криптографического оракула» (Oracle Remediation) и нажмите по этой политике два раза мышкой, чтобы открыть свойства.

- В свойствах выберите «Включено» и ниже в графе «уровень защиты» поставьте «Оставить уязвимость«. Нажмите применить и следуйте сразу ниже пункту.

- Запустите теперь командную строку от имени администратора и введите gpupdate /force , чтобы обновить политики и применения вступили в силу. Проверьте устранена ли ошибка проверки подлинности RDP, если нет, то перезагрузите ПК.

Действия, чтобы проверить, блокирует ли брандмауэр Windows порт

- Нажмите Windows Key + R , чтобы открыть «Выполнить».

- Введите контроль и нажмите ОК , чтобы открыть Панель управления.

- Нажмите Система и безопасность.

- Прокрутите вниз и откройте « Администрирование» .

- В окне «Администрирование» откройте Брандмауэр Защитника Windows в режиме повышенной безопасности .

- Нажмите Действия и выберите Свойства.

- Теперь выберите предпочитаемый профиль (Домен, Частный, Publick).

- В разделе Ведение журнала нажмите кнопку Настроить .

- Нажмите на раскрывающееся меню для Журнал пропущенных пакетов: и выберите Да.

- Обратите внимание на путь pfirewall.log в разделе Имя .

- Нажмите ОК , чтобы сохранить изменения.

- Откройте « Проводник» и перейдите по пути, в котором сохранен файл журнала. Это должно выглядеть примерно так:

% systemroot% system32 LogFiles Firewall - Нажмите на файл pfirewall.log и проверьте наличие заблокированных портов.

Проверьте наличие заблокированного порта с помощью командной строки

- Введите cmd в строке поиска.

- Нажмите правой кнопкой мыши на командной строке и выберите « Запуск от имени администратора» .

- В командной строке введите следующую команду и нажмите ввод.

netsh firewall show state - Это отобразит все заблокированные и активные порты, настроенные в брандмауэре.

- Также прочитано: Исправлено: брандмауэр Comodo не работает в Windows 10

Рекомендации по мониторингу безопасности

Для 4625 (F): учетной записи не удалось войти в систему.

Если у вас есть предварительно определенный „имя процесса“ для процесса, о котором сообщается в этом событии, наблюдайте за всеми событиями с „именем процесса“, не равным заданному значению.

Вы можете следить за тем, чтоимя процессане находится в стандартной папке (например, не в папках system32 и Program Files) или находится в папке с ограниченным доступом (например, временные файлы Интернета).

Если у вас есть предварительно определенный список ограниченных подстрок или слов в именах процессов (например, „мимикатз“ или „Каин. exe“), проверьте эти подстроки в „имя процесса“.

Если имя субжектаккаунт является именем учетной записи службы или учетной записи пользователя, может быть полезно проверить, разрешена ли эта учетная запись (или ожидается) для входа в учетную запись, для которой идентификатор фаиледсекурити входа.

Для отслеживания несоответствия между типом входа и учетной записью, использующей ее (например, если тип входа 4 — пакет или 5-служба используется членом группы администрирования домена), наблюдайте за входом в **** это событие.

Если у вас есть домен или локальная учетная запись, для которой необходимо отслеживать все блокировки, проследите за всеми событиями 4625 с помощью идентификатора субжектсекурити , соответствующего учетной записи.

Мы рекомендуем наблюдать за всеми событиями 4625 для локальных учетных записей, так как эти учетные записи обычно не следует блокировать. Это особенно важно для важных серверов, рабочих станций и других больших ценных ресурсов.

Мы рекомендуем отслеживать все события 4625 для учетных записей служб, так как эти учетные записи не должны быть заблокированы или не могут работать. Это особенно важно для важных серверов, рабочих станций и других больших ценных ресурсов.

Если ваша организация ограничивает возможности входа в систему следующими способами, вы можете использовать это событие для наблюдения.

Если »учетная запись, для которой не удалось войти в СЕКУРИТИ ID , никогда не будет использоваться для входа в сеть с указанным именем информатионворкстатион сети.

Если определенную учетную запись (например, учетную запись службы) следует использовать только из вашего списка внутреннего IP-адреса (или другого списка IP-адресов). В этом случае вы можете следить за сетевым адресом информатионсаурце и сравнить сетевой адрес со списком IP-адресов.

Если в вашей организации всегда используется определенная версия NTLM. В этом случае вы можете использовать это событие для наблюдения за именем пакета (только NTLM), например для поиска событий, в которых имя пакета (только NTLM) не равно NTLM v2.

Если в вашей организации не используется NTLM, или не следует использовать определенную учетную запись (новый идентификатор логонсекурити). В этом случае Отслеживайте все события, для которых пакет проверки подлинности — NTLM.

Если пакет проверки подлинности — NTLM. В этом случае контроль за длиной ключа не равен 128, так как все операционные системы Windows, начиная с Windows 2000, поддерживают длину ключа 128-bit.

Если процесс входа не входит в список надежных процессов входа в систему.

Проследите за всеми событиями, которые имеют поля и значения в приведенной ниже таблице.

Мы используем в общей сложности 7 Windows Server (2008/2012) R2 Standard Edition для среды разработки и производства. В прошлом месяце наши серверы были скомпрометированы, и мы обнаружили много неудачных журналов ошибок в средстве просмотра событий Windows. Мы пытались использовать IDDS в киберпреступлениях, но раньше это не помогло.

Теперь мы повторно отобразили все наши серверы и переименовали учетные записи администратора / гостя. И после настройки серверов снова мы используем этот idds для обнаружения и блокировки нежелательных ip-адресов.

IDDS работает хорошо, но все же мы получаем 4625 событий в средстве просмотра событий без какого-либо исходного ip-адреса. Как заблокировать эти запросы от анонимных IP-адресов?

ОБНОВЛЕНИЕ: После проверки журналов брандмауэра я думаю, что эти 4625 событий не связаны с Rdp, но могут быть SSH или любые другие попытки, которые я не знаком с

Какие проблемы может вызвать брандмауэр

Всякая защита имеет свою цену.

Уменьшение производительности компьютера

Брандмауэр фильтрует трафик в режиме реального времени. На это нужны ресурсы: и процессорные мощности, и оперативная память. В результате ПО может замедлить ваш компьютер. А если его производительность невысока, вы ощутите это особенно остро.

Снижение скорости трафика

Брандмауэру нужно время на анализ трафика. А если фильтров много, то задержки бывают значительными. Это не так критично для просмотра сайтов, но в онлайн‑играх может стать причиной поражения.

Ложные срабатывания

Межсетевые экраны нередко принимают допустимый трафик за потенциальную угрозу и не пропускают такие пакеты. Ещё и оповещения создают — с резким звуком, чтобы вы точно обратили внимание. В результате вы не можете спокойно работать и не получаете доступ к нужным интернет‑ресурсам.

Уменьшить количество ложных срабатываний можно, если правильно настроить брандмауэр. Например, включать его только в небезопасных сетях (публичный Wi‑Fi) или для определённых приложений (браузер, мессенджеры).

Создание исключений

Рассмотрим, как создаются исключения по вариантам.

В стандартном брандмауэре

Когда на ПК установлен стандартный брандмауэр от операционной системы «Виндовс», иногда возникает такая ситуация, при которой новая установленная программа не работает или работает, но неправильно. Чтобы убрать проблему, потребуется закрыть брандмауэр, но тогда есть риск занести на ПК вредоносные элементы. Лучше добавить новое исключение, проведя ряд несложных действий:

-

Открыть «Панель задач» — «Пуск» и пункт «Панель управления».

В стороннем брандмауэре

За начальными настройками брандмауэр от операционной системы выполняет только необходимые функции. К примеру, блокирует входящие соединения. Сторонний же брандмауэр помогает управлять подключениями ко Всемирной паутине. Если же ПК производит исходящее соединение, в этом случае отображается всплывающий диалог. И это очень удобно, чтобы управлять и давать доступ новым приложениям на ПК. Такая функция очень нравится пользователям со стажем, но при этом вызывает большие трудности у новичков, ведь можно по неопытности заблокировать обновления компьютера и поставить его работу под угрозу. Также при установке программ будет появляться окно на экране, которое будет требовать разрешения. Тогда надо знать, стоит ли доверять этому приложению.

Важно! Если нужен полноценный контроль над всеми исходящими соединениями, помощь стороннего брандмауэра необходима.

Правила для служб

Чтобы организовать доступ, нужно пройти несколько несложных шагов:

- Выполнить вход в брандмауэр – настройки углубленные.

- В колонке слева выбрать пункт «Правила входящие» или «Исходящие». В правой – поставить отметку на подпункт «Создать правило».

- Выбрать и открыть списки в графе «Настраиваемое» устанавливаемую программу. Если ее нет, ввести вручную.

Активируем зарезервированное правило

Чтобы активировать, потребуется:

- Зайти в брандмауэр и выбрать «Углубленные настройки».

- Выбрать нужное правило: входящее или исходящее в левой колонке.

- Отметить пункт, находящийся в правой колонке «Создать правило».

- Пункт «Предопределенные».

- Отмечаем необходимые разрешения для программы.

- После выбрать необходимое правило.

- Установить требующееся действие.

Разрешаем VPN-подключение

Для этого выполнить следующие шаги:

- Повторить те же действия, что и в предыдущих трех пунктах.

- Подпункт «Для порта».

Настройка соединения с интернетом

Чтобы проверить, соответствуют ли настройки IPv4 компьютера заявленным провайдером, нужно сделать следующее:

-

зайти в Управление сетями и общим доступом;

-

сверьте адрес и шлюз IPv4, они должны соответствовать тем, которые предоставляет провайдер при регистрации.

Настройка соединения через роутер, происходит через веб-интерфейс устройства. В комплекте к маршрутизатору иногда идет диск с настройками, но можно обойтись и без него. Для первоначальной настройки лучше всего соединить роутер непосредственно с ноутбуком, а потом уже с кабелем интернета, подключение к электросети выполняется в последнюю очередь.

Далее, следуем инструкции:

-

заходим на веб-интерфейс. Для этого открываем браузер и вписываем IP адрес, который есть в документации устройства или на наклейке, прямо на корпусе.

Это могут быть:

-

Если это PPPoE соединение, нужно ввести логин и пароль сети, необходимость заполнения пунктов IP адрес и маска под сети уточняйте у провайдера;

Если у вас недостаточно времени чтобы ждать специалиста, нет желания тратить деньги, вы чувствуете себя уверенным пользователем ПК, то пользуясь различными инструкциями и рекомендациями, можете попробовать самостоятельно настроить подключение интернета. Скорее всего, это займет в два-три раза больше времени и энергии, чем обращение к мастеру, но зато даст полезный опыт в будущем.