Не теряем мнительности. Как понять, что работодатель следит за вами

Пандемия принесла немало проблем бизнесу и ударила по рядовым сотрудникам не меньше, чем по предпринимателям. Многие были не готовы мириться с постоянной удалёнкой, которая не только утомляла, но и провоцировала работодателей на пристальную слежку за подчинёнными. Спрос на программы наблюдения за действиями удалённых сотрудников рос по всему миру, и Россию не обошёл стороной. Работодатель может наблюдать и за вами — но как узнать об этом наверняка?

С начала пандемии интерес работодателей к действиям сотрудников резко вырос. Этому способствовала и повсеместная удалёнка — все теперь сидят по домам и теоретически могут заниматься в течение дня не только рабочими задачами. В конце 2021 года Объединённый исследовательский центр (Joint Research Centre) при Еврокомиссии опубликовал доклад под названием «Электронный мониторинг и наблюдение на рабочем месте» (Electronic Monitoring and Surveillance in the Workplace), в котором подтвердил эту тенденцию.

Специалисты изучили данные за 2020 год (информацию за 2021 год пока не собрали) и пришли к выводу, что работодатели стали чаще покупать программное обеспечение для слежки за сотрудниками. В частности, спрос на такие продукты увеличился на 108% в апреле и на 70% в мае (по сравнению с аналогичными месяцами 2019 года). Поисковые запросы на тему «как контролировать сотрудников, работающих из дома», в свою очередь выросли на 1705% и 652% соответственно.

Ещё один тренд — рост запросов о продажах компаний, которые разрабатывают ПО для мониторинга действий сотрудников. К примеру, в апреле 2020 года отслеживающим приложением DeskTime стали интересоваться на 333% больше, Time Doctor — на 202%, Teramind — на 169%, а Kickidler — на 139%.

Эти программы позволяют работодателям наблюдать за всем, что происходит на рабочем столе сотрудника в режиме реального времени, а также следить за тем, сколько времени он тратит на рабочие задачи и отвлекается ли на посторонние вещи. Некоторые из подобных сервисов могут работать совместно с системами расчёта зарплаты, управления проектами и другими программами.

Отдельные компании используют программное обеспечение для подсчёта времени, проведённого сотрудником за компьютером. Другие предпочитают наблюдать за работниками через веб-камеры и требуют всегда держать их включёнными. Все эти меры привели к росту обеспокоенности сотрудников из-за цифровой слежки, смещения границ их частной жизни и постоянных нарушений действующих соглашений об использовании подобных технологий со стороны работодателей.

В России подобных исследований не проводят, но практика слежки за сотрудниками при помощи специальных программ распространена и у нас. В то же время известно, что на фоне пандемии отечественные работодатели стали пристальнее следить за поведением подчинённых в социальных сетях.

Необходимо понимать, что существует легальная и скрытая слежка за сотрудниками. Первая обычно прописывается в трудовом договоре, а о второй работодатели умалчивают. Если вы подозреваете, что начальник подглядывает за тем, как вы выполняете свою работу, то хотя бы один пункт из списка признаков такой слежки покажется вам знакомым.

Как узнать, имеет ли кто-то удаленный доступ к моему ПК?

Народ привет. Вообщем сразу к проблеме. Купили комп, станционарник, там не было установленной Винды.

Вообщем родители отдали этот комп, парню какому то, типа знакомому, чтобы он установил Винду, да и он сказал что лицензионную установит. Ну вот он все настроил и отдал нам. Через день вижу в отчетах антивируса, ip сторонний, типа кто то подключается и он (Касперский Inet Security) его блокирует. И так целый месяц, почти каждый день, потом вдруг перестало. Думаю что это этот чувак, ну потому что ничего такого не скачивал с левых сайтов.

Захожу в AIDA64 смотрю инфу по ОС, вижу там Что зарегистрированный пользователь: (Имя этого чувака), ну и номер ключа активации и прочее.

Вообщем вопрос, можно как то узнать имеет ли он удаленный доступ к моему ПК, какие процессы в диспетчере могут быть подозрительными? В настройках удаленного доступа все убрал.

Я так понял что даже это и не лицензия, раз Центр обновления ошибку выдает что не может обновится, да и до Win10 тоже не могу.

Как отключить удаленный доступ к моему компьютеру?

Как через командную строку отключить удаленный доступ к моему компьютеру?

Узнать кто имеет получает доступ к файлу в данный момент

Ситуация следующая: Есть сервер до управлением Windows 2003. Есть клиентский машины. На сервере.

Удаленный доступ к моему компьютеру

у меня кабельный интернет, роутера нет, я нахожусь за NAT. Извне мой ip вообще не пингуется, как.

Как узнать имеет ли User доступ к странице?

ASP.NET / C# Система авторизации, основана на ролях. Доступ сконфигурирован через Web.config .

попробуйте выключить компьютер но оставить включенным модем и посмотрите пользуется кто-либо инетом(лампочки inet и, если у вас wi-fi, — wlan будут быстро мигать ).

Сообщение от Frowell1111

Вообще-то у меня фаервол регестрирует таких недохакеров, которые сканируют сеть. А вдруг могут залезть в чей-то комп. Это не не тот, кто влазит в ваш комп, а просто в вашей колхозной сети есть недохакеры, которые сканируют сеть. Вот брандмауэр антивирусника и регистрирует такие вторжения. Соответсвенно их блокируя. Через какое-то время активности они надолго пропадают. Потом опять появляются. Это нормально. Тренеруются ребята. Главное, чтобы защита была.

Добавлено через 8 минут

Не парьтесь. Если есть IP и МАК адреса, то запишите их. В случае чего прижмите к стенке сисадмина вашего провайдера и узнаете их настоящие адреса.

Узнать имеет ли папка общий доступ

Приветствую всех. Подскажите как мне определить имеет ли папка общий доступ .NET 4.0. Я так делал.

The View — кто-нить имеет доступ к этому журналу?

https://www.eview.com/eview/products.nsf/viewsubs?openform — некислые цены.

Узнать имеет ли пользователь доступ к базе на скрипте под серваком.

Привет! можно ли как-то на скрипте узнавать имеет ли пользователь доступ к базе и какой именно.

Вин 8.1 как убрать доступ к моему компьютеру

Приветсвую! Друг установил мне Вин 8.1 все сделал сам, во время установки сгонял домой, привез свой.

Признаки удаленного доступа к компьютеру

Денис Ибатуллин, аналитик компании «Фродекс»

Средства удалённого доступа и управления рабочим столом – это хороший способ экономить время для проведения удалённого администрирования и решения других сопутствующих задач.

Общеизвестно, что далеко не всегда подобные программы используются во благо. Злоумышленники применяют подобные средства или их специализированные аналоги для достижения своих корыстных целей.

Теоретически способы, позволяющие пользователям обнаружить сеанс удаленного управления, это:

Сканирование открытых портов позволяет гарантированно детектировать только те средства удаленного управления, которые используют жестко заданные порты. Таким способом можно детектировать Remote Desktop Connection – стандартный удаленный рабочий стол Windows (порт 3389). Radmin, хоть и имеет стандартный порт, используемый по умолчанию (4899), предоставляет возможность настройки порта в диапазоне от 1 до 65535. Таким образом, если используется один из широко известных портов, то обнаружить Radmin будет сложнее. VNC не имеет порта по умолчанию. TeamViewer использует 80 и 443 порты HTTP. Ammyy Admin использует HTTPs прокси, так что обнаружить его сканированием портов невозможно;

Сканирование реестра. Если программа удаленного управления сохраняет свои настройки в реестре, то её можно обнаружить. Так можно обнаружить, например, стандартный RDP Windows, TeamViewer, Ammyy Admin и Radmin. Но для того чтобы обнаружить средство удаленного управления необходимо знать, что именно и в каких ветках реестра нужно искать. А VNC таким образом не обнаружить, т.к. они не хранят свои настройки в реестре;

Сканирование сетевого трафика. На первый взгляд подобным способом можно будет детектировать все средства удаленного управления, однако это не так. Дело в том, что многие средства удаленного управления шифруют свой трафик, и обнаружить удаленное управление не удастся. Но детектировать, например, Radmin, RDP Windows всё же возможно, т.к. они используют известные протоколы удаленного управления без шифрования. А TeamViewer и Ammyy Admin, шифруют свой трафик. VNC использует SSL/SSH/VPN, т.е. протоколы удаленного доступа будут скрыты от Вас;

Сигнатурный анализ. В случае, если сигнатуры программ удаленного управления известны, то обнаружить их исполняемые файлы не составит труда, но если будет использоваться стандартный удаленный стол Windows, то такое сканирование бесполезно, т.к. он присутствует во всех версиях Windows выше NT 4.0.

Самым доступным для рядового пользователя средством защиты от программ удаленного управления является антивирус. Известные антивирусы, в частности Kaspersky Internet Security, обнаруживают исполняемые файлы, сканируют оперативную память, службы, записи в реестре, характерные для средств удаленного управления и не позволяют работать подобным средствам без разрешения пользователя. Dr.Web же обнаруживает средства удаленного управления не только сигнатурным анализом, но и при проверке запущенных служб. Например, Ammyy Admin блокируется многими известными антивирусами. Однако, если внести подобные средства в исключения, то их работа не будет блокироваться.

Не смотря на то, что антивирусы, при их относительной сложности, хоть и обнаруживают наличие средств удаленного управления, сам факт установления сеанса удаленного управления они не детектируют.

В таком случае, необходим способ обнаружения именно сеанса удаленного управления.

Решено было использовать средства клавиатурного мониторинга. Они привлекательны тем, что их назначение — аутентификация оператора ПК, это позволит в случае необходимости доказать, что противоправные действия совершались не оператором ПК, а удаленным пользователем (злоумышленником).

Рассмотрим популярное средство удаленного управления TeamViewer.(ver 10.0.36897.0), т.к. им пользуются более 200 миллионов пользователей и он переведен на 30 языков мира.

А в качестве средства клавиатурного мониторинга будем использовать кейлоггер – программа, которая перехватывает и записывает все манипуляции с клавиатурой компьютера. Используемый программный кейлоггер был написан автором статьи и производит регистрацию событий клавиатуры с точностью до 1мс.

На компьютерах, участвующих в эксперименте, установлена ОС Windows XP SP 3/Windows 7 SP 1. Компьютеры представляют собой стационарные рабочие места, оборудованные стандартными клавиатурами, и находящиеся друг от друга на расстоянии в несколько километров. Они находятся в разных локальных сетях, сообщение между которыми осуществляется только средствами сети Интернет. Скорость интернет соединения была больше или равна двум мегабитам в секунду.

Эксперимент проводился следующим образом:

На рабочем месте, к которому в дальнейшем осуществлялось удаленное подключение, включался кейлоггер;

Программа (специальный драйвер клавиатуры) эмулирующая действия локального оператора, вводила небольшой текст;

Устанавливался сеанс удалённого управления через TeamViewer;

Программа (специальный драйвер клавиатуры) вводила тот же небольшой текст, что и локальный оператор, с теми же параметрами клавиатурного почерка, но уже на удаленной машине;

Работа кейлоггера останавливалась, и его лог отправлялся на анализ.

Кейлоггер фиксировал следующие параметры клавиатурного почерка:

- Время нажатия клавиши;

- Время отпускания клавиши.

По этим параметрам устанавливались две характеристики клавиатурного почерка:

- Время удержания клавиши;

- Время паузы между клавишами или их перекрытие.

После анализа логов видно, что наибольшие отклонения обнаруживаются по времени удержания клавиш, а разница значений пауз между нажатиями удаленного и локального пользователя не превышает 5мс.

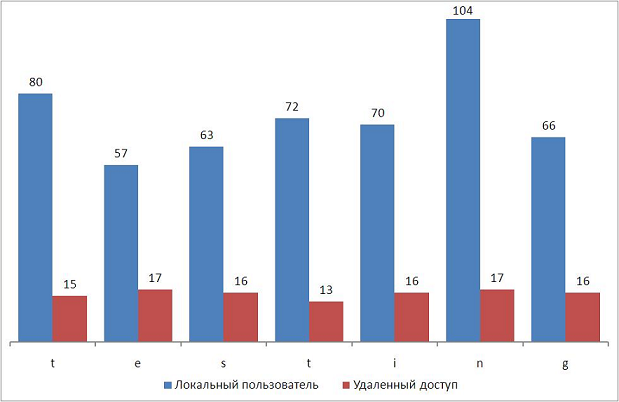

Гистограмма, демонстрирующая время удержания нажатой клавиши, при вводе локальным пользователем и оператором удаленного доступа.

Данная диаграмма демонстрирует, что при осуществлении удаленного доступа время удержания клавиши становится неестественно малым. Максимальное значение при осуществлении 5 экспериментов было 20 мс, такое время удержания клавиш теоретически способны продемонстрировать лишь рекордсмены по набору текстов на клавиатуре, чья скорость печати должна превышать 1000 знаков в минуту.

Напрашивается вывод, что удаленное управление, осуществляемое через средство удаленного доступа TeamViewer (ver 10.0.36897.0), можно обнаружить, производя мониторинг времени удержания клавиш.

Однако, возможно ли определить факт удаленного управления, если он будет осуществлен с помощью другого программного продукта? Давайте проведем ещё один эксперимент. Будем использовать такие же методы обнаружения и те же компьютеры, но средством удаленного доступа в данном случае будет Ammy Admin (ver 3.5.0.0).

После проведения эксперимента, был получен результат, отличный от предыдущего:

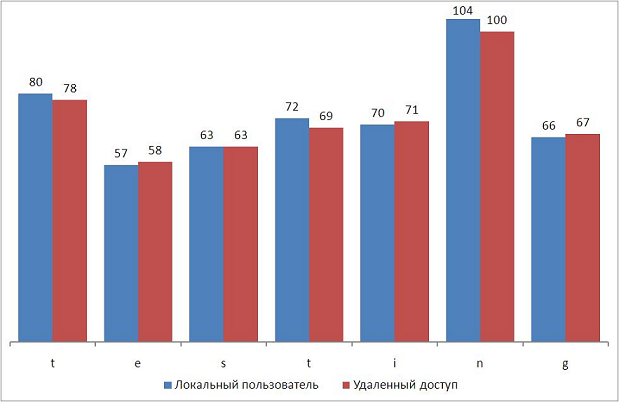

Гистограмма, демонстрирующая время удержания нажатой клавиши локальным пользователем и оператором удаленного доступа с использованием Ammy Admin.

Как видно из приведенной диаграммы, время удержания клавиш при наборе удаленным и локальным пользователем почти неотличимы (так как различия между ними не превышают 5мс). Разница значений пауз между нажатиями клавиш также не превысила 5мс.

Данный эксперимент был также проведен с использованием следующих популярных программ для удаленного управления:

- UltraVNC VNCviewer (ver 1.2.0.1.);

- Radmin (ver 3.5);

- Remote Desktop Connection (ver 6.1.7601.17514).

Во всех случаях значение разницы во времени нажатия клавиш и пауз между нажатиями клавиш не превысило 5мс.

Значит мониторинг времени удержания клавиш не дает однозначного ответа на вопрос, осуществлялся ли сеанс удаленного доступа.

Но, в случае, когда будет использоваться не TeamViewer (ver 10.0.36897.0), то параметры клавиатурного почерка удаленного оператора будут поступать на компьютер, к которому осуществляется доступ, с небольшими искажениями (величина отклонений не превышает 5мс). И, в случае, если удаленный и локальный оператор не один и тот же человек, и при наличии данных о клавиатурном почерке локального пользователя, факт подмены пользователя можно будет обнаружить, используя существующие методы непрерывной аутентификации по клавиатурному почерку.

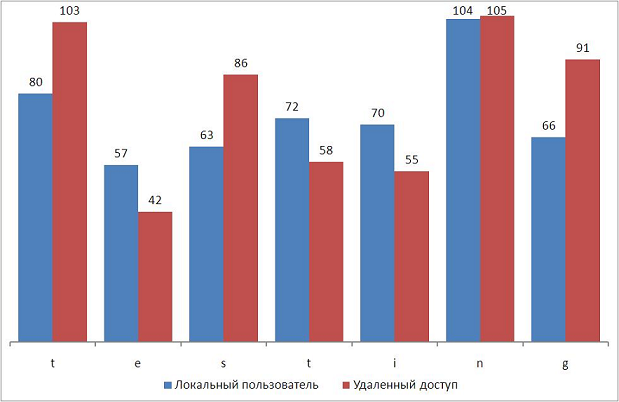

В таком случае ввод слова «testing» с использованием Ammy Admin будет выглядеть следующим образом.

Гистограмма, демонстрирующая время удержания нажатой клавиши локальным пользователем и оператором удаленного доступа с использованием Ammy Admin.

Но определить, сравнивая временные характеристики клавиатурного почерка в логах кейлоггера, действительно ли осуществляется удаленный доступ или же злоумышленник просто получил физический доступ к компьютеру, будет невозможно.

Однако, существует метод детектирования удаленного доступа при осуществлении клавиатурного мониторинга. Он основан не на сравнении и выявлении изменений временных значений параметров клавиатурного почерка пользователя, а на изменении значения параметров Hardware ID и DeviceHandle. Данные параметры характеризуют конкретную модель клавиатуры. Сбор этих параметров также осуществляется кейлоггерами при обработке любого события клавиатуры.

В случае осуществления ввода непосредственно при помощи клавиатуры локальным пользователем, значение параметра Hardware ID будет, например, таким: HID#VID_05FE&PID_2001&MI_00#7&39613403&0&0000#, а значение DeviceHandle – 0x3004B. А при сеансе удаленного управления данные параметры во всех экспериментах принимали значения: Hardware ID – «не установлен», DeviceHandle – «0x00000″. Таким образом, удаленное управление, осуществляемое через упомянутые ранее средства удаленного доступа, можно детектировать отслеживанием параметров Hardware ID и DeviceHandle, и в случае, если они принимают значения:»не установлен» и «0x00000», можно с уверенностью утверждать, что осуществлялся сеанс удаленного управления.

© Компания Фродекс, 2011-2022. Использование материалов данного сайта возможно только после согласования с компанией Фродекс.

Как настроить удаленный доступ к телефону?

До того как удаленно подключится к телефону, необходимо:

- Открыть раздел «Настройки Google».

- Выбрать пункт «Безопасность».

- Активировать подпункт «Удаленный поиск устройств».

- Разрешить доступ к геолокации и определение местоположения.

- Зайти на сервис Google с компьютера.

- Ввести пароль от аккаунта.

10 советов по обеспечению безопасности удаленного доступа

Рассмотренные далее советы помогут вам обеспечить безопасность удаленного доступа.

1. Научитесь предотвращать риски

Если ваша команда или клиенты не следуют правилам, удаленный доступ может уязвимым. Можно начать с информирования всех заинтересованных сторон о потенциальных опасностях удаленного доступа.

2. Правильно управляйте правами доступа

Предоставляя доступ только тем, кто в этом нуждается, можно предотвратить потерю конфиденциальных данных. Только технические специалисты должны получать удаленный доступ к мобильным устройствам, серверам и рабочим станциям клиентов.

3. Заблокируйте учетные данные

Для обеспечения безопасности удаленного доступа необходимо поощрять своих конечных пользователей использовать надежный менеджер паролей. Он позволяет отслеживать пароли и обеспечит их надежность.

При использовании удаленного доступа, для которого требуется пароль, эта программа будет генерировать и хранить произвольные пароли, которые трудно угадать злоумышленникам.

4. Воспользуйтесь преимуществами аналитических инструментов

Инструменты аналитики могут быть чрезвычайно полезны при организации удаленного доступа. Если аналитический инструмент обнаружит неестественную активность, вы получите предупреждение. Это позволит быстро среагировать на хакерскую атаку и нейтрализовать ее.

5. Включите двухфакторную аутентификацию

Двухфакторная аутентификация (2FA) требует от пользователей прохождения аутентификации как минимум двумя способами. Например, она может включать в себя ввод пароля и получение одноразового кода в SMS-сообщении. Ее использование снижает вероятность взлома системы.

6. Практикуйте автоматическую очистку буфера обмена

Копируемая информация сохраняется в так называемом «буфере обмена», а затем извлекается при вставке. Удаление данных, хранящихся в буфере обмена после сеанса удаленной поддержки, предотвращает доступ посторонних к конфиденциальным данным. Некоторые инструменты удаленного доступа предоставляют функцию автоматической очистки буфера обмена.

7. Убедитесь, что информация надежно зашифрована должным образом

Для обеспечения максимально возможной безопасности все соединения и передача данных должны быть полностью зашифрованы. Расширенное шифрование данных (AES) 256 является наиболее предпочтительным и может помочь обеспечить защиту данных, как при передаче, так и в состоянии покоя.

8. Реализация контроля времени простоя сеансов

Если технический специалист забудет выйти из сеанса удаленной поддержки, это может стать уязвимостью и подвергнуть клиентов риску. Контроль времени жизни сеансов автоматически выводит пользователя из учетной записи, если в течение определенного периода времени он не совершал никаких действий.

9. Используйте блокировку машины

Блокировка машин после каждого сеанса гарантирует, что устройство не будет доступно посторонним лицам.

10. Используйте эффективный инструмент удаленного доступа к рабочему столу

Одним из наиболее эффективных способов повысить безопасность удаленного доступа является использование надежного инструмента. Многие средства удаленного доступа обеспечивают необходимый уровень безопасности.

? Совет 6: как поймать с поличным «тайного работника» за вашим ПК

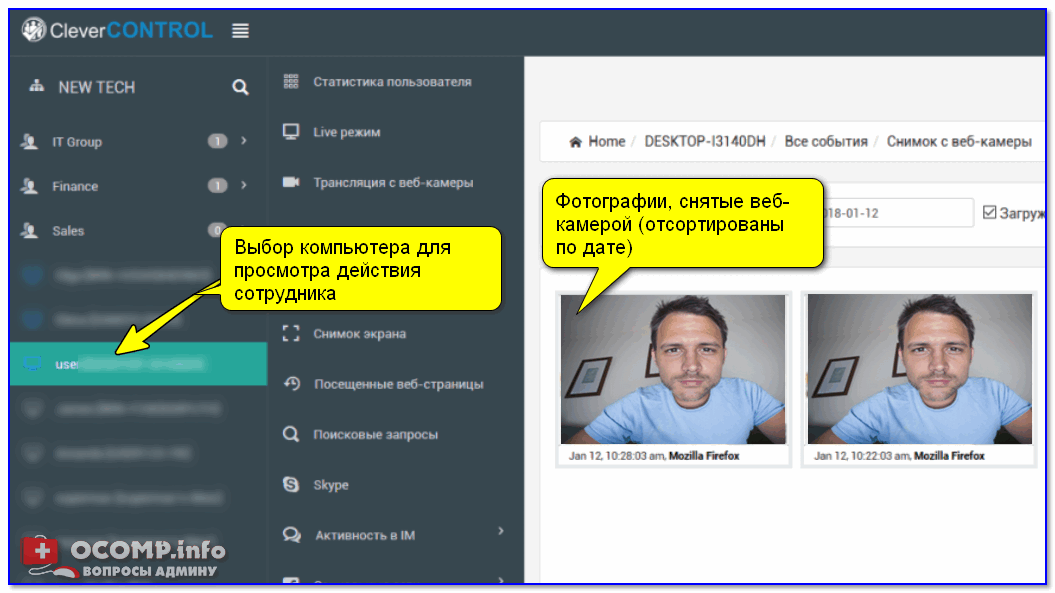

На мой взгляд, самый простой способ это сделать — воспользоваться спец. программами для контроля сотрудников (например, Clever Control ). Примечание : таких программ много, я просто привел одну из них.

Установка у Clever Control простая и интуитивно понятная, в процессе работы она будет незаметно фиксировать всё в спец. журнал (в т.ч. и делать снимки с веб-камеры, запоминать работающие программы, и т.д., в зависимости от ваших настроек).

Clever Control — одна из программ для контроля сотрудников (узнали, кто сидел за ПК!)

Т.е. о том, что вы ее установили к себе на ПК, и что она работает — никто не узнает, а просматривать что творится за вашей системой вы сможете в любое удобное для вас время (даже не находясь возле нее ( прим. : с другого компьютера)).

Таким образом вы сможете узнать кто и что делает за вашим ПК, причем так, что «виновник» даже не узнает о том, что он «попался». ?