Как прячутся вирусы, и стоит ли их искать

Полностью уберечь свой компьютер от проникновения той или иной вредоносной программы удается немногим. И если вы не из их числа, то эта статья будет вам интересна. И, надеюсь, полезна.

Со времен первых персональных компьютеров до настоящего времени вирусные программы прошли длинный путь эволюции. Если 30 лет назад это были программы, целью которых являлось форматирование вашего жесткого диска или, к примеру, раскрытие информации базы данных больных СПИДом в США, то в наш век ситуация изменилась.

Теперь наиболее популярны вирусы, назначение которых — либо реклама товаров и услуг, либо «шпионская деятельность» с целью получения информации о паролях и вообще — любых персональных данных. Подводя итоги сказанного, можно смело резюмировать: основная цель современного вредоносного ПО – это разведка и реклама.

Заметен и серьезный прогресс вирусных программ в деле маскировки. И неудивительно, ведь это одно из ключевых условий выживания непрошеных гостей в недрах наших компьютеров.

Некоторые вирусы обретают невидимость просто. Они предотвращают свое обнаружение, перехватывают обращения системных программ к зараженным файлам и областям диска и выдают их в исходном (незараженном) виде. Если система периодически посылает вам уведомления об ошибках чтения (reading error), то знайте, не обошлось без «лукавого».

Другой способ, применяемый вирусами для того, чтобы спрятаться до лучших времен (когда у вас закончится действие ключа антивирусной программы) — модификация своего тела. Многие вирусы хранят большую часть своего тела в закодированном виде, чтобы с помощью идентификаторов нельзя было разобраться в механизме их работы. Наравне с тем, они могут менять и имена файлов – носителей вирусов. Если замечаете системные, на вид, файлы, которые то появляются, то исчезают, то – делайте выводы.

Самый простой способ маскировки вирусов – прятаться в скрытых файлах и папках. Вот там-то их и можно поискать в первую очередь. Но сначала лучше пресечь автозагрузку вредоносных программ.

Перейти к списку автозагрузки можно так.

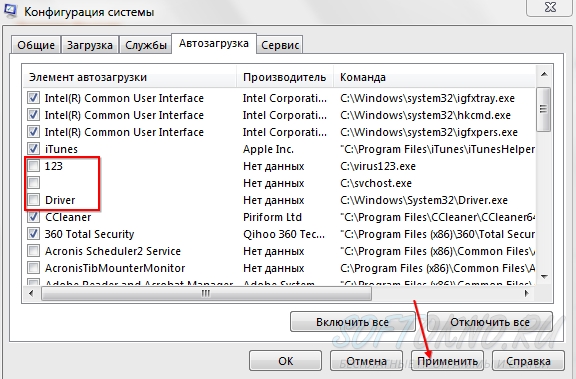

Нажимаем сочетание клавиш win+r и прописываем msconfig, жмем «Enter», выбираем вкладку Автозагрузка. Здесь стоит снять галочки с файлов автозагрузки неизвестного происхождения (где не указано, что это файл службы Microsoft или файл известного вам приложения). Обязательно нужно убрать из автозагрузки файлы с названиями абсурдными или похожими на системные, например e3r5y6xxx.com или SVOCHOST.EXE, вместо svchost.exe. Уберите также файлы рассылок, содержащие в названии слово subscribe. Однако не стоит забывать, что в автозагрузке присутствуют и программы, которыми вы постоянно пользуетесь, и для которых загрузка вместе с системой просто необходима.

(К слову об автозагрузке… чума заражений через USB flash накопители, которая охватила весь мир ИТ сравнительно недавно, постоянно дает о себе знать. В таком случае зловред распространяется при помощи файла конфигурации autorun.ini, отвечающего за автозапуск только что подключенного накопителя. Этот самый файл ссылается на тело вируса, которое находится на накопителе (обычно в скрытой папке). В последнее время на свет появилась уйма программ, которые помогают защитить машину от такого рода угроз, но имеется и решение, которое намного проще и не требует дополнительного софта. И это решение – отключение автозапуска на всех накопителях. Делается это просто до безобразия: win+r и набираем команду gpedit.msc, дальше выбираем конфигурация компьютера ->>> административные шаблоны ->>> система ->>> отключить автозапуск. Выбираем режим «включен» и выбираем из выпадающего списка «всех дисководах». Вот и все дела. – Е. Кучук)

Теперь пора поискать тех, кто спрятался. Если у вас нет настройки «Показать скрытые файлы и папки», то лучше ее установить. Делается это просто: зайдите в любую папку, выберите «Сервис», «Свойства папки» найдите этот параметр, поставьте галочку.

Дальше, заходим в каталоги локальных дисков. В корневом каталоге нужно убрать все файлы, в названиях которых есть autorun. Именно такие файлы, как правило, обеспечивают доступ к «телу» компьютерных червей. С остальными файлами нужно разобраться более подробно.

Среди всего списка скрытых файлов вам могут попасться файлы ntdetect.com, hiberfil.sys и pagefile.sys – их удалять ни в коем случае не нужно. Даже несмотря на то, что hiberfil.sys и pagefile.sys – файлы довольно большого размера. Файл hiberfil.sys присутствует на вашем компьютере, если вы не отключали опцию «Спящий режим». При переходе системы в спящий режим, в этот файл записываются все данные из оперативной памяти, поэтому он занимает на диске соответствующий объем.

Если спящий режим считаете опцией бесполезной, то можно его отключить, что позволит удалить и hiberfil.sys. Для этого жмем правую клавишу, находясь на рабочем столе – Свойства экрана, выбираем «Заставка», жмем «Питание», находим вкладку «Спящий режим», где убираем пометку «Разрешить использование спящего режима».

Файл pagefile.sys – это так называемый файл подкачки. Виртуальная память, которая используется в случае нехватки реальной оперативной памяти. По умолчанию, размер этого файла установлен на уровне полутора объемов оперативной памяти. Изменить его размер можно в “Мой компьютер” — Свойства — “Дополнительно” – раздел «Быстродействие» — “Параметры” — закладка “Дополнительно”. Здесь нужно найти кнопку “Изменить” в разделе “Виртуальная память”.

Остальные скрытые файлы и папки можно «пробить» по названию в Google – являются они важным программным файлом или же нежелательным ПО. Тем не менее, удалить скрытые файлы не всегда удается. На зараженных компьютерах вредоносные проги могут блокировать возможность показа скрытых файлов.

Например, так прячутся программы рассылки Adsubscribe и Cmedia. Они загружают поверх всех работающих приложений свои рекламные плакаты, а нажимая «закрыть», вам придется подождать еще 60 секунд, и это повторяется каждые 10 минут.

Программы не скрывают своих названий, так как знают, что просто так вам их не найти. Так что делать, если заблокирован показ скрытых файлов? А вот что:

Ctrl+Escape — «Выполнить». Прописываем regedit, жмем «Enter».

Так вы попадете в редактор реестра.

* Заходим в поиск, ищем следующий ключ:

HKLMSoftwareMicrosoftWindowsCurrentVersionExplorerAdvancedFolderHiddenSHOWALL

* Здесь удаляем параметр CheckedValue, он правом окне (тип REG_SZ; значение, как правило, 2.).

* Кликаем правой кнопкой мыши в том же окне и выбираем «создать параметр DWORD». Присваиваем название CheckedValue. Его значение должно быть 1 (0x00000001). Нажимаем «ОК» или «Enter».

Теперь вы сможете видеть все скрытые файлы.

Многие вредоносные программы прячутся в папке Documents and Settings/username/Local Settings/Temp. Эту папочку можно полностью очистить.

Использовать редактор реестра – это самый простой вариант. Однако некоторые вирусы могут заблокировать доступ в Regedit. В этом случае придется самостоятельно создать текстовый reg-файл, чтобы изменить необходимые параметры.

Для этого нужно будет создать текстовый файл в Блокноте следующего содержания (если не показывает скрытые файлы и папки):

Важное замечание: в конце файла, который вы создаете в Блокноте, нужно оставить одну пустую строку. После создания текстового файла меняете его расширения с .txt на .reg, запускаете. Если все сделали правильно, то доступ в реестр должен вам снова открыться.

Уфф! Работа сделана. Теперь подумайте о том, чтобы завести себе хороший лицензионный антивирусник и, возможно, Firewall, чтобы ваш компьютер не был домашней фермой по разведению вирусов. Удачи!

BackBr@sh q@sa-sec.org

Компьютерная газета. Статья была опубликована в номере 03 за 2010 год в рубрике безопасность

Список ссылок на скачивание бесплатных вирусных сканеров для домашнего использования

-

Бесплатные сканеры или ознакомительные версии антивирусных программ.

Windows 7 не включает встроенное антивирусное программное обеспечение. Для бесплатного антивируса вы можете скачать Microsoft Security Essentials и запустить сканирование с ним. Это обеспечивает защиту, аналогичную программному обеспечению безопасности Защитника Windows, встроенному в Windows 10.

Если ваше антивирусное приложение обнаруживает вредоносное ПО, но не может удалить его, попробуйте выполнить сканирование в безопасном режиме. Вы также можете убить абсолютно все вирусы и вредоносное ПО, вернув Windows 10 в состояние по умолчанию.

Вредоносные Office макрос

Microsoft Office включает в себя мощный язык сценариев, позволяющий разработчикам создавать дополнительные инструменты, которые помогут вам работать продуктивнее. К сожалению, злоумышленники также могут использовать этот язык для создания вредоносных сценариев, которые устанавливают вредоносные программы или делают другие плохие вещи.

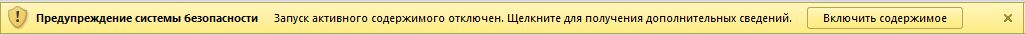

Если вы откроете файл Office и увидите такое уведомление:

не в enable that content unless you’re certain you know exactly what it does, even if the file appears to come from someone you trust.

Предупреждение: Злоумышленники могут сообщить вам о том, что с вас будут взиматься плата за службу, на которую вы никогда не подписаны. Когда вы свяжитесь с ним, чтобы сообщить вам, что для отмены службы вам нужно просто скачать Excel файл, который они предоставляют, и упростят некоторые сведения. Если скачать и открыть файл, Excel вы увидите предупреждение выше. Если выбрать включить содержимое, запустится вредоносный макрос и заражает вашу систему.

Ни одна законная компания никогда не задаст вам Office, чтобы отменить службу. Если кто-то попросит вас, просто повесь трубку. Это мошенническое решение, и вам не нужно отменять службу.

Дополнительные информацию о том, как управлять запуском макроса на устройстве, см. в Office файлах.

Элементы автозагрузки

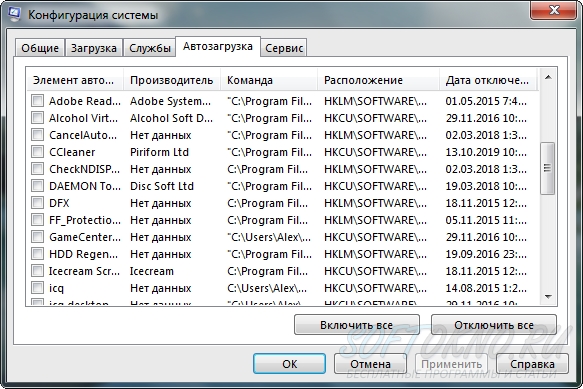

В Windows 7, посмотреть элементы автозагрузки можно с помощью утилиты msconfig. Для её запуска необходимо с помощью сочетаний клавиш WIN+R, открыть консоль выполнить.

.jpg)

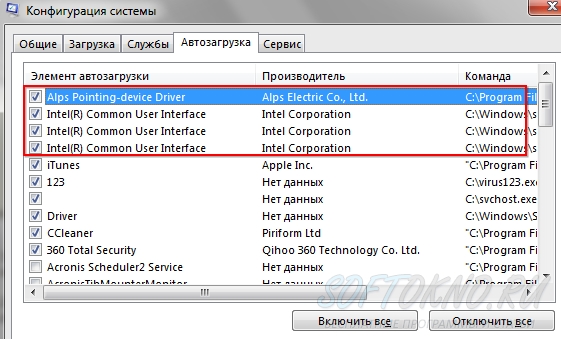

В консоли пишем команду msconfig, а в новом окне выбираем вкладку Автозагрузка.

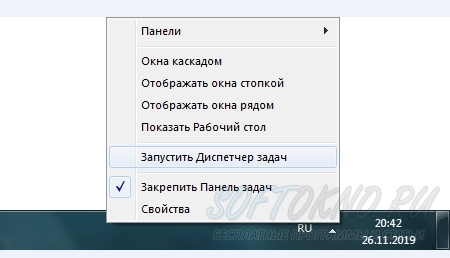

В Windows 10 ещё проще, нажимаем на панели задач правой кнопкой мыши, и выбираем пункт «Диспетчер задач», в новом окне мы увидим вкладку Автозагрузка. Как вариант использовать горячую клавишу Ctrl+Shift+Escape

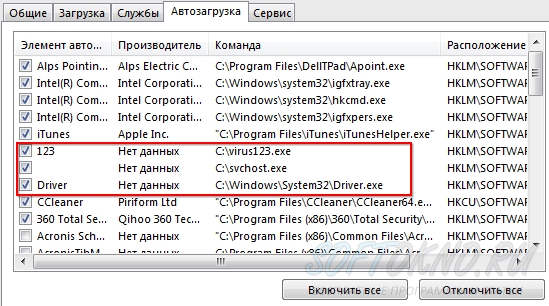

Теперь давайте внимательно посмотрим на элементы (программы), отмеченные галочкой. Ничего не смущает? Мне пришлось самостоятельно имитировать работу вируса, и тем самым мы можем увидеть несколько приложений, которые явно не являются безопасным программным обеспечением.

Как определить что это вирус?

1. Начнём с того , что каждое приложение имеет логическое название: superpuper.exe,trojan123.exe,123.exe, svchost.exe,A12312312.exe,autorun.bat — это точно вирус!

2. Обратите внимание на производителя программы, если в данной ячейке «Нет данных», это не значит , что это вирус. Вредоносное ПО, устанавливает производителя, например Microsoft, но может этого и не делать. Поэтому нужно смотреть на название, и производителя одновременно.

3. Программное обеспечение устанавливается в соответствующую папку, в моём случае это папка C:/Program Files/Название программы

4. Драйвера устанавливаются в папку C:/Windows/System32

- 123 — 123.exe

- Пустое значение — svchost.exe

- Driver.exe

- Во-первых отсутствует название программы. 123 — таких программ не существует в природе.

- Во-вторых отсутствует разработчик.

- В третьих, файл размещается в главной папке диска C:/, вместо Program Files

- У одного из файлов не указано название элемента автозагрузки

Как удалить?

Во-первых нужно убрать галочки с этих файлов, и нажать кнопку применить (компьютер не перегружать,даже после запроса)

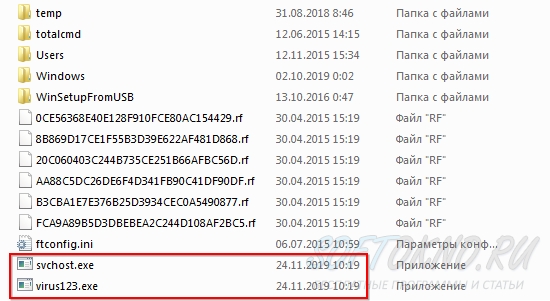

Во-вторых нужно удалить данные файлы, для этого ищем их на диске. В моём случае два вируса лежат на диске C:/

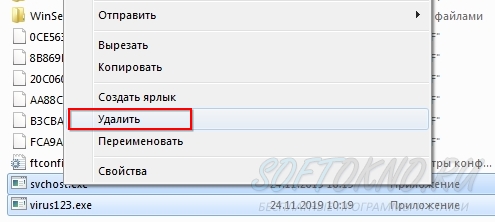

Выделяем их мышкой, и удаляем

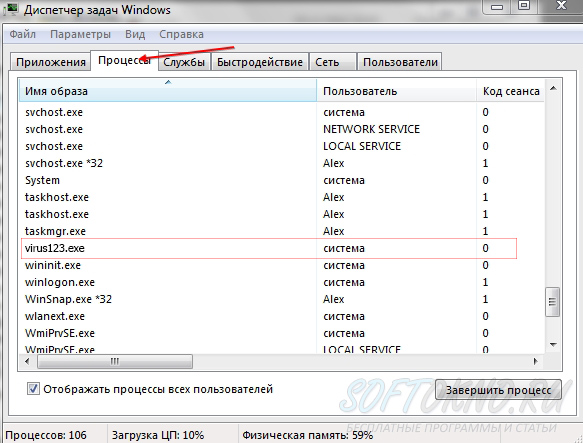

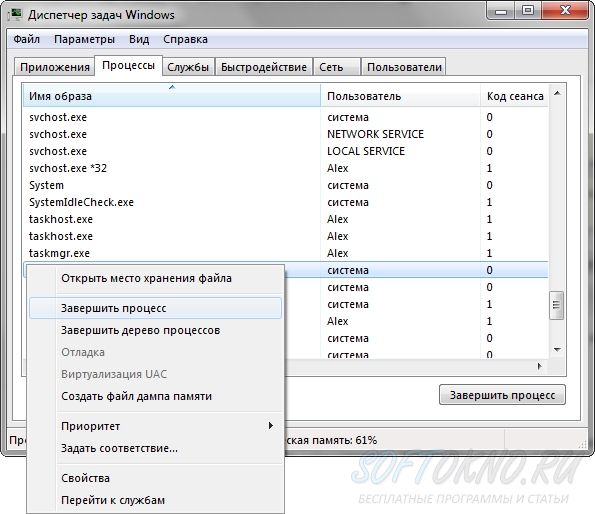

Если файлы не удаляются, скорее всего они висят в процессах, т.е на данный момент находятся в рабочем состояние. Как узнать? В диспетчере задач, есть вкладка «Процессы», переходим в неё, и ищем название вредоносного ПО, в моём случае не удаляется файл virus123.exe

Файл Virus123.exe висит в процессах, поэтому он не удаляется. Для того чтобы снять процесс, жмём правой кнопкой мыши по названию файла, и выбираем в меню «Завершить процесс».

Затем удаляем файл на диске. Если же файл по прежнему не удаляется, значит после его завершения, он автоматически запускается и опять висит в процессах.

Для его удаления понадобится действовать очень быстро, снять процесс, и сразу же попытаться удалить файл на диске. Раньше у меня без проблем получалось выполнить данное действие.

Файл Driver.exe в Автозагрузке.

Я не забыл про этот файл, он расположен в системной папке Windows, и на первый взгляд можно перепутать его с каким-нибудь драйвером для оборудования. На самом деле это ни так. Дело в том, что основная часть драйверов не прописываются в автозагрузку, и подгружаются ещё до загрузки оболочки Windows.

У файла Driver.exe «нет данных» от производителя, да и название файла очень странное. Достаточно сравнить с драйверами компании Intel, и Alp Electric. Есть чёткое название, а так же данные производителя.

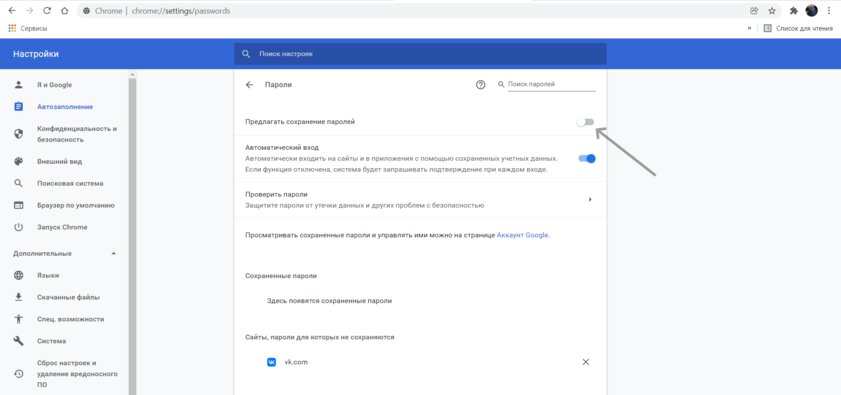

Только теперь можно заняться сменой паролей во всех важных аккаунтах и чисткой сессий в Telegram и Discord

Автоматический вход отключать желательно, но необязательно — без функции сохранения паролей он всё равно бесполезен

Для большей безопасности аккаунтов лучше всего использовать менеджеры паролей, которые помогут сгенерировать сложные комбинации символов и хранить их в надёжном месте. Перед входом в аккаунты с новым паролем будет не лишним отключить функцию их сохранения и дальнейшего автозаполнения, как показано выше.

- В тему:25 причин использовать менеджер паролей. С ним проще и безопаснее

Чтобы удалить активную сессию Telegram: вытяните левую шторку, откройте настройки, пройдите в пункт «Устройства» и завершите сеанс заражённого компьютера

Если вы заметите, что в ваш Telegram или другие аккаунты продолжают заходить чужие люди, стоит всё-таки выделить свободное время и переустановить систему с полной очисткой всех данных и повторной сменой паролей. Каждый год злоумышленники придумывают новые способы спрятать алгоритмы вредоносных действий так глубоко, что антивирус их не замечает, поэтому никогда нельзя быть уверенным на сто процентов, что вам удалось избавиться от угрозы.

Где находятся вирусы

После нужно проверить файл hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:windowssystem32driversetchosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutes

HKEY_LOCAL_MACHINESYSTEMControlSet ServicesTcpipParameters PersistentRoutes

Удалить их содержимое полностью кроме строки «По умолчанию» с неприсвоенным значением.

Автор текста: Сергей «Остров»

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.