Безопасный удалённый доступ: как защитить инфраструктуру от злодеев и нерадивых сотрудников

Если вы настраиваете удалённый доступ к инфраструктуре, важно не только предоставить всем сотрудникам подключение к нужным им сервисам, но и позаботиться о безопасности. Те, кто занимались сетевыми взломами, воспользовались повсеместным переходом на удалённую работу из-за пандемии. Вместо уязвимостей в межсетевом экране и периметре рабочей сети, появилось огромное количество уязвимостей на домашних рабочих станциях. Расскажу, как от них защититься и настроить безопасный удалённый доступ.

- TeamViewer и другие программы для удалённого доступа

- Клиент-серверной подключение

- Zero Trust

- Аренда облачных мощностей

- Защита от инсайдерских угроз

- Как настроить безопасный удалённый доступ

Безопасная публикация ресурсов

Публикуйте веб-ресурсы через Web Application Firewall (в простонародье – WAF). Для быстрого развертывания и базовой защиты достаточно будет использовать стандартные профили защиты по OWASP Top 10. В первое время придется много подкручивать гайки в части отлова false positive событий. Если прямо сейчас у вас нет WAF – не отчаивайтесь! Если у вас стоит на тестировании какая-то триальная версия WAF, попробуйте задействовать ее для решения этой задачи, либо установите open-source решение Nginx + ModSecurity.

Если воспользоваться WAF не удалось, то спешно (по возможности) переводите приклад на HTTPS, проверяйте все пароли (пользовательские, админские) для публикуемого приложения на соответствие установленной в компании парольной политике. Не забудьте проверить операционные системы и CMS на свежесть, а также присутствие всех необходимых патчей, словом – санитизируйте все участки будущего общедоступного сервиса. Разверните Kali Linux и воспользуйтесь встроенным набором утилит для сканирования уязвимостей, если времени на это нет – воспользуйтесь одним из публичных сканеров уязвимостей (Detectify, ImmuniWeb и др.).

Чего делать не надо? Не стоит выставлять на показ в Интернет ваш замечательный самописный приклад на HTTP, в котором могут быть тысячи уязвимостей. Не надо выставлять и доступ по SSH к серверу или сетевому оборудованию, если не хотите, чтобы на вас полился брутфорс, а также не нужно напрямую публиковать RDP до целевых станций (привет, esteemaudit). Если есть сомнения в конкретном приложении, до которого нужно обеспечить доступ, разместите его за VPN.

С публикацией ресурсов разобрались, перейдем к сервисам, доступ до которых опубликовать не удалось. Для этого нам понадобится организовать VPN.

Что следует учесть при организации VPN?

В первую очередь оцените, сможете ли вы быстро развернуть клиентское ПО VPN на рабочих местах, или лучше воспользоваться Clientless подходом. Есть ли у вас VPN-шлюз или межсетевой экран с возможностью организовать удаленный доступ?

Если, например, в вашей сети стоит межсетевой экран Fortinet или Check Point с любым бандлом (NGFW/NGTP/NGTX), поздравляю, поддержка функционала IPsec VPN идет «из коробки», и ничего дополнительного покупать и устанавливать вам не нужно. Останется только поставить клиенты на рабочие места и настроить межсетевой экран.

Если прямо сейчас у вас нет VPN-шлюза или межсетевого экрана, посмотрите в сторону open-source решений (OpenVPN, SoftEther VPN и т.п.), которые можно довольно быстро развернуть на любом сервере, благо, step-by-step гайдов в Интернете предостаточно.

Кроме того, желательно, чтобы ваш VPN-шлюз интегрировался с AD/RADIUS для централизованного управления учетными записями. Также не забудьте проверить парольную политику и настройте защиту от брутфорса.

Если вы решили идти по пути установки клиента удаленного доступа на рабочие места пользователей, нужно будет определиться, какой режим VPN использовать: Full Tunnel или Split Tunnel. Если доступ для отдельной группы пользователей предполагает работу с конфиденциальной или высококритичной информацией, то я бы порекомендовал использовать Full Tunnel режим. Таким образом весь трафик будет заруливаться в туннель, выход в Интернет для пользователей можно будет организовать через прокси, при желании трафик можно будет слушать еще и через DLP. В иных случаях можно ограничиться обычным Split Tunnel режимом, при котором трафик заруливается в туннель только до внутренних сетей компании.

После успешной аутентификации пользователей вам следует определиться с авторизацией: куда давать пользователям доступ, как и где это делать. Есть несколько вариантов.

- Прямой доступ. Пользователь получил IP-адрес из своего VPN-пула и может идти напрямую к необходимым ресурсам (читай – через межсетевой экран). Здесь следует отметить, что если у вас стоит простой L4 межсетевой экран, на котором уже были настроены политики доступа (и их много!), то быстро адаптировать их к новым пулам IP-адресов может не получиться. Даже если у вас стоит NGFW с политиками по пользователям или группам пользователей, лог-оны в AD не будут зафиксированы (если только у вас не стоит специальный клиент на каждом рабочем месте), и политики тоже не будут работать. В таком случае политики придется создавать непосредственно на VPN-шлюзе либо использовать RADIUS при аутентификации и интегрировать его с клиентом межсетевого экрана для трекинга лог-онов пользователей.

- Терминальный доступ. Если у вас есть NGFW с политиками по пользователям и терминальный сервер, то можно сделать так. При реализации терминального доступа (например, с помощью MS RDS) пользователь, получивший удаленный доступ, логинится на терминальный сервер. Поставьте на него специальный агент от производителя межсетевых экранов (например, FSSO TS). Этот агент будет сообщать межсетевому экрану IP-адрес залогинившегося пользователя, в результате чего написанные политики безопасности по пользователям или группам пользователей останутся без изменений, и не придется спешно менять политики на NGFW.

Ammyy admin

Программа для удаленного управления компьютером Ammyy admin создана для администрирования серверами, сетями организаций и отдельными устройствами. Она рассчитана на частное и корпоративное пользование. Софт бесплатный для личного применения, но для управления сетями и подключенными к ним компьютерами требуется платная лицензия.

Важной особенностью Ammyy admin является ее прозрачность для фаерволов и антивирусов. Запущенный сеанс управления не вызывает конфликтов с защитными утилитами и не просаживает скорость интернет-трафика.

Для защиты передаваемых компьютерами данных от злоумышленников и автоматических шпионских программ в Ammyy admin реализованы сложные алгоритмы проверки пользователя через проверочный пароль, вводимый в консоль управляемого ПК. Также усложняет жизнь хакерам двойная авторизация по аппаратному ID или виртуальному IP коду.

Правила пользования

Чтобы подключиться к другому компьютеру через интернет посредством Ammyy admin, нужно следовать такому алгоритму:

- Скачиваем и запускаем исполнительный файл «AA_v3.exe» с официального сайта разработчика http://www.ammyy.com. Эту операцию нужно производить сразу на двух удаленных между собой системах.

- В открывшемся рабочем окне находим строку «ID/IP клиента» и вводим в нее код, который отображен на удаленном ПК в строках «ВашID» и «ВашIP».

- Нажимаем кнопку «Подключиться» и ждем установку соединения несколько секунд.

- Перед вами на экране появится рабочий стол Windows подключенного ПК. Можно приступать к работе.

Преимущества

- Быстрое соединение и отзывчивое управление без зависаний.

- Администрирование отдельных систем, обширных сетей и серверов.

- Есть встроенный файловый менеджер и двусторонняя голосовая связь.

- Хорошая защита от вредоносных ПО.

- Программу не нужно устанавливать на винчестер.

- Подробная настройка прав доступа.

Недостатки

- Не замечено.

Преимущества удаленного рабочего стола Windows

У вас не будет никаких серверов-посредников при подключении, поэтому утечки данных бояться не стоит.

Наличие широкого спектра настроек, можно идеально подстроить под каждого пользователя:

· Не нужно скачивать что-либо дополнительно; · Нет никаких ограничений по времени длительности сессии; · Можно создать любое количество подключений; · Экономичность. Из недостатков можно назвать только сложный процесс настройки для соединения через интернет и чувствительность к «Pass the Hash» атакам.

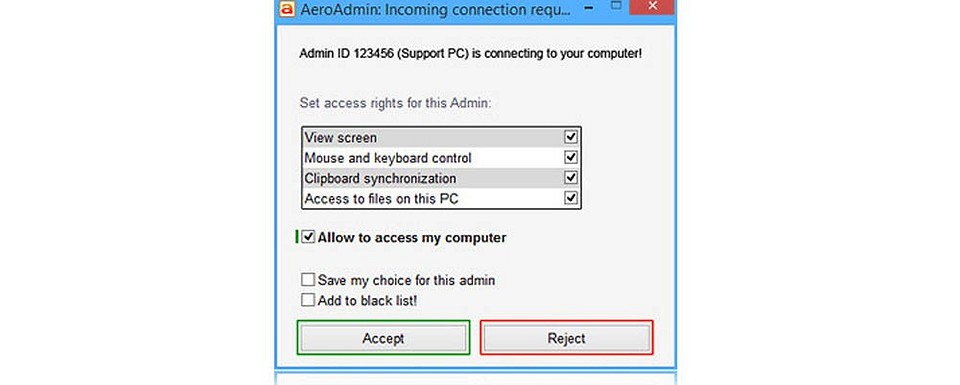

AeroAdmin

Это еще одна чрезвычайно удобная программа удаленного доступа к компьютеру через интернет для повседневного использования. Она не требует ни установки, ни регистрации, не нуждается в предварительной настройке и отлично работает «из коробки». Правда, поддерживаются лишь операционные системы семейства Windows.

Для использования программы достаточно скачать ее на удаленный и локальный компьютер, после чего передать клиенту ID удаленной машины и код доступа. Подтверждение подключения не требуется, а значит AeroAdmin вполне подходит для удаленного администрирования серверов. Приложение весит всего около 2 Мбайт. Ну а помимо традиционного удаленного управления компьютером здесь есть возможность делиться файлами и другим контентом через буфер обмена.

Но самое интересное, что при всей своей простоте AeroAdmin поддерживает тотальное шифрование AES + RSA, позволяет обходить все существующие NAT-маршрутизаторы и имеет возможность подключения по прямому IP-адресу.

Как это работает

Для начала на оба компьютера нужно установить специальную программу. Удаленное управление возможно выполнять и со смартфона или планшета, но это менее удобно по разным причинам. Также есть варианты программ, не требующих установки, но они будут иметь определенные ограничения прав доступа. В любом случае, на устройства нужно устанавливать одинаковое ПО. И обязательным условием является подключение обоих компьютеров к интернету. После установки каждой машине программа присваивает определенный номер (ID) и код (пароль).

(на фото на заднем плане рабочий стол ПК, с которого осуществляется удаленное управление, а в открытом окне рабочий стол удаленного компьютера, на котором запущена программа TeamViewer 14.)

Для того чтобы подключиться к удаленному компьютеру, на обеих машинах запускается установленная программа. Пользователь, ПК которого необходимо настроить, должен сообщить идентификационные данные (ID и пароль), назначенные программой, тому, кто будет настраивать его машину (например, вам). Вы вводите полученные ID и пароль машины, которую будете настраивать, в своей программе и подключаетесь к ПК, находящемуся в другом месте (кабинете/городе/стране).

На экране вашего компьютера откроется окно, на котором будет отображен рабочий стол другой машины. И вы сможете управлять им (настраивать, открывать-закрывать папки, устанавливать-удалять программы и т. д.) как своим собственным.

Google Hangouts: шеринг экрана и видеоконференции

Как крайнюю меру можно использовать новый сервис от Google — Hangouts. Он позволяет устраивать видеовстречи, во время которых пользователи могут демонстрировать друг другу свой экран. При желании можешь ознакомиться с этим сервисом самостоятельно.

Программ для удаленного доступа очень много. Как я, надеюсь, показал, самый привычный инструмент не всегда самый эффективный. Нужно отталкиваться от условий конкретной задачи, целевых платформ и других факторов. Надеюсь, теперь я окончательно прояснил всю картину удаленного доступа в твоей голове. Все предложения и пожелания можешь отправлять на dhsilabs@mail.ru.