Майнер есть? А если найду?

Злоумышленники повадились майнить криптовалюту. На вашем компьютере, за ваш счет — и без вашего ведома.

11 сентября 2017

За последнее время вы наверняка хоть раз да слышали о таком явлении, как майнинг — и о том, как стремительно оно набирает обороты. В общем, тенденция такова: майнить, то есть достраивать блоки в блокчейне и получать в награду за это криптовалюту, хочет все больше людей, и они придумывают для этого все более изощренные способы. В том числе — незаконные. И в том числе они норовят сделать это за ваш счет.

Удаление майнера с использованием отката на точку восстановления

Самым простым способом избавления от нежелательного ПО является возврат предыдущего состояния Windows с использованием точек восстановления, часто называемый откатом системы. Для этого необходимо, чтобы существовала точка восстановления, созданная в тот момент времени, когда заражение еще не произошло. Для запуска средства восстановления можно воспользоваться комбинацией клавиш Win+r и набором команды rstrui.exe в открывшемся поле ввода. Или воспользоваться главным меню – ”Программы – Стандартные – Служебные – Восстановление системы”. Далее, выбираете нужную точку восстановления и выполняете откат на нее. При успешном откате, в большинстве случаев, удается избавиться от вируса без особых усилий. Если же нет подходящей точки восстановления или откат не привел к нейтрализации вируса, придется искать более сложные пути для разрешения данной проблемы. При этом можно воспользоваться стандартными средствами операционной системы или специализированными программами, позволяющими выполнять поиск и завершение процессов, получение сведений об их свойствах, просмотр и модификацию точек автозапуска программ, проверки цифровых подписей издателей и т.п. Такая работа требует определенной квалификации пользователя и навыков в использовании командной строки, редактора реестра и прочих служебных утилит. Использование же нескольких антивирусных сканеров разных производителей, программ для очистки системы и удаления нежелательного ПО может не дать положительного результата, и в случае с майнером – обычно не дает.

Сложность выявления программ, используемых для майнинга, заключается в том, что они не обнаруживаются большинством антивирусов, поскольку фактически не являются вирусами. Есть вероятность, что антивирус может предотвратить процесс установки майнера, поскольку при этом используются не совсем обычные программные средства, но если этого не произошло, искать и удалять вредоносную (с точки зрения владельца зараженного компьютера) программу, скорее всего, придется вручную. К сведению, в июне 2017г. средний уровень выявления вредоносности подобного ПО, например, средствами известного ресурса Virustotal составлял 15-20/62 – т.е. из 62 антивирусов, только 15-20 посчитали его вредоносной программой. При чем, наиболее популярные и качественные антивирусные программы в эту группу не входят. Для хорошо известных или обнаруженных относительно давно вирусов уровень выявления вредоносности может быть выше благодаря сигнатурам антивирусных баз данных и принятия некоторых дополнительных мер разработчиками антивирусных программ. Но все это далеко не всегда позволяет избавиться от вируса майнера без дополнительных усилий, которые потребуется приложить для решения проблемы.

Ниже рассматривается практический случай заражения системы вредоносным ПО для майнинга. Заражение произошло при использовании модифицированных игровых программ, загруженных с одного из недоверенных торент-трекеров. Хотя способ заражения мог быть и другим, как и для любого прочего вредоносного ПО – переход по ссылкам на непроверенных ресурсах, открытие почтовых вложений и т.п.

Набор вредоносных программ для майнинга в интересах злоумышленников реализует следующие функции:

— обеспечение своего автоматического запуска. Одна или несколько программ выполняют модификацию ключей реестра для автоматического запуска в случае непредвиденного завершения, перезагрузки или выключения питания. Периодически (приблизительно 1 раз в минуту) ключи реестра просматриваются и в случае их нарушения (удаления, изменения) — восстанавливаются.

— автоматического запуска программы для майнинга. Программа также запускается автоматически и параметры ее автозапуска отслеживаются и восстанавливаются одной или несколькими вспомогательными программами.

Пока в памяти компьютера выполняются процессы, обеспечивающие автоматический запуск, нет смысла удалять исполняемые файлы и записи в реестре – они все равно будут восстановлены. Поэтому, на первом этапе нужно выявить и принудительно завершить все процессы, обеспечивающие автоматический перезапуск вредоносных программ.

Для поиска и устранения вируса-майнера в современных ОС можно обойтись стандартными средствами или, например, более функциональным ПО из пакета Sysinternals Suite от Microsoft

— Process Explorer – позволяет просматривать подробные сведения о процессах, потоках, использовании ресурсов и т.п. Можно изменять приоритеты, приостанавливать (возобновлять) работу нужных процессов, убивать процессы или деревья процессов. Утилитой удобно пользоваться для анализа свойств процессов и поиска вредоносных программ.

— Autoruns – удобное средство контроля автозапуска программ. Контролирует практически все точки автоматического запуска, начиная от папок автозагрузки и заканчивая задачами планировщика. Позволяет быстро обнаружить и изолировать программы, запуск которых не желателен.

В качестве вспомогательного ПО можно также воспользоваться утилитой Process Monitor , которая в сложных случаях позволяет отслеживать активность конкретных программ с использованием фильтров (обращение к реестру, файловой системе, сети и т.п.) А также удобной для поиска файлов и папок утилитой SearhMyfiles от Nirsoft, главной особенностью которой является возможность поиска файлов и папок с использованием отметок времени файловой системы NTFS (Time stamp). В качестве критериев поиска, можно задавать диапазоны времени создания, модификации и доступа для файлов и папок (Created, Modified, Accessed). Если известно приблизительное время заражения или взлома, можно собрать полный список файлов, которые были созданы или изменены в заданный период.

Но повторюсь, для поиска и удаления майнеров, как правило, достаточно использования стандартных средств Windows — диспетчера задач и редактора реестра. Просто перечисленное выше ПО проще в использовании и удобнее для поиска вредоносных программ.

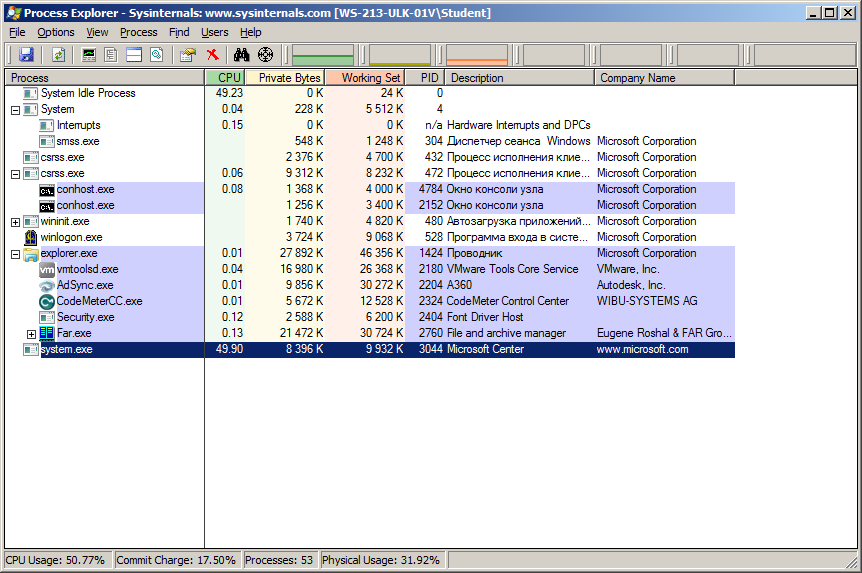

Cведения об использовании ресурсов системы, отображаемые Process Explorer:

Колонка CPU отображает степень использования центрального процессора различными процессами. System Idle Process — это не процесс, а индикация программой режима простоя (бездействия). В итоге видим, что процессор находится в режиме бездействия 49.23% времени, часть процессов используют сотые доли его ресурсов, а основным потребителем CPU является процесс system.exe — 49.90%. Даже при поверхностном анализе свойств процесса system.exe , заметны факты, которые вызывают обоснованное подозрение:

— Странное описание (Description) – Microsoft Center

— Странное имя компании (Company Name) – www.microsoft.com Прочие процессы, действительно имеющие отношение к Microsoft в качестве описания имеют строку Microsoft Corporation

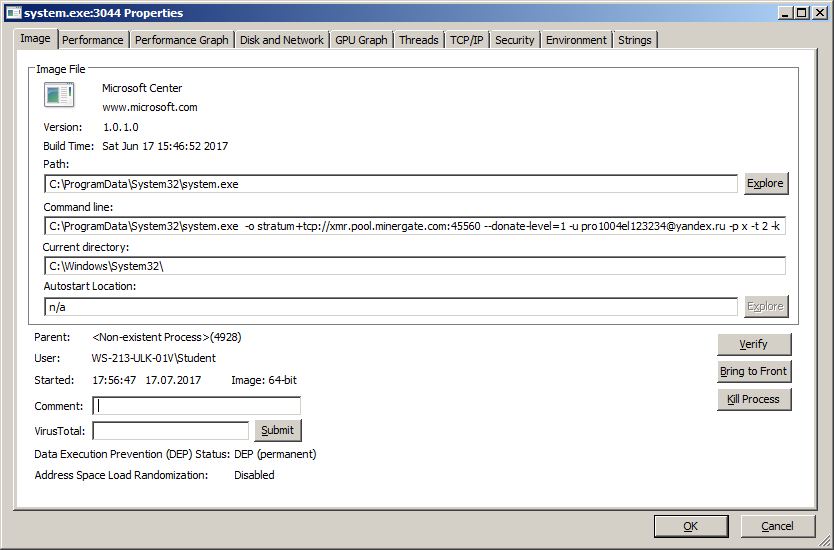

Более подробный анализ выполняется через контекстное меню, вызываемое правой кнопкой мышки – пункт Properties:

Путь исполняемого файла ProgramDataSystem32system.exe также является явно подозрительным, а переход в паку с исполняемым файлом при нажатии на соответствующую кнопку Explore показал, что и сама папка и исполняемый файл имеют атрибуты ”Скрытый” (”Hidden”). Ну, и параметры командной строки:

-o stratum+tcp:// xmr.pool. minergate.com: 45560 —donate- level=1 -u pro1004 el123234 @ yandex.ru*-p x -t 2 –k явно указывают на то, что процесс system.exe – это программа-майнер (для использования пулов pool.minergate.com).

Поле Autostart Location содержит значение n/a , что означает, что данный процесс не имеет точек автоматического запуска. Родительский процесс для system.exe имеет идентификатор PID=4928, и на данный момент не существует ( Non existent Process ), что с большой долей вероятности говорит о том, что запуск процесса был выполнен с использованием командного файла или программы, которая завершила свою работу после запуска. Кнопка Verify предназначена для принудительной проверки наличия родительского процесса.

Кнопка Kill Process позволяет завершить текущий процесс. Это же действие можно выполнить с использованием контекстного меню, вызываемого правой кнопкой мышки для выбранного процесса.

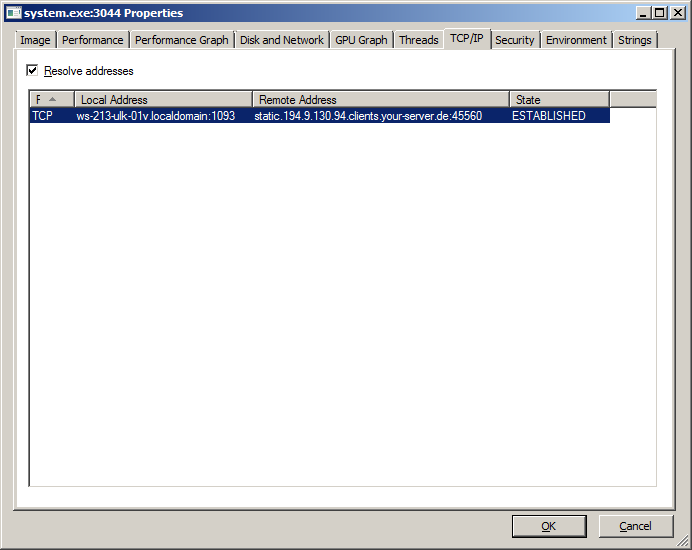

Вкладка TCP/IP позволяет получить список сетевых соединений процесса system.exe:

Как видно, процесс system.exe имеет установленное соединение локальный компьютер – удаленный сервер static. 194.9.130.94. clients.your — server.de :45560.

В данном реальном случае, процесс system.exe имел минимальный приоритет и почти не влиял на работу прочих процессов, не требующих повышенного потребления ресурсов. Но для того, чтобы оценить влияние на поведение зараженной системы, можно установить приоритет майнера равный приоритету легальных программ и оценить степень ухудшения полезной производительности компьютера.

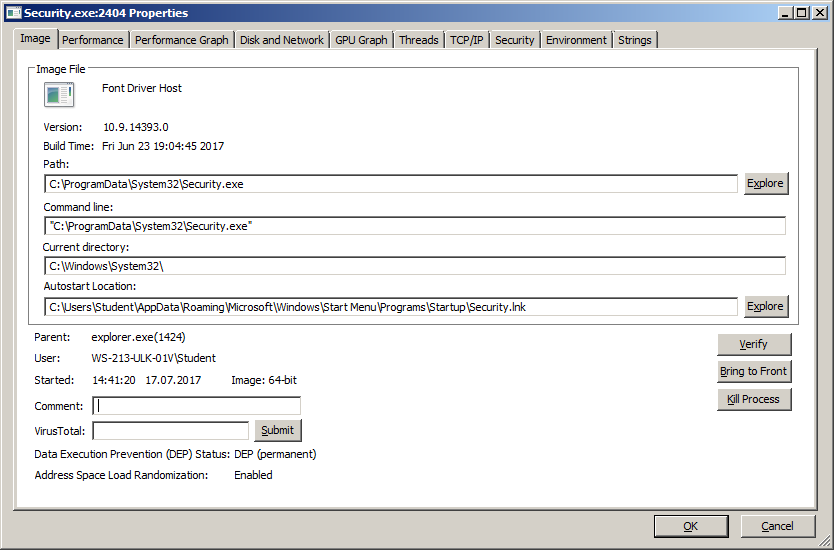

При принудительном завершении процесса system exe, он снова запускается спустя несколько секунд. Следовательно, перезапуск обеспечивается какой-то другой программой или службой. При продолжении просмотра списка процессов, в первую очередь вызывает подозрения процесс Security.exe

Как видно, для запуска программы Security.exe используется точка автозапуска из стандартного меню программ пользователя, и выполняемый файл Security.exe находится в той же скрытой папке C:ProgramDataSystem32

Следующим шагом можно принудительно завершить Security.exe , а затем – system.exe . Если после этого процесс system.exe больше не запустится, то можно приступать к удалению вредоносных файлов и настроек системы, связанных с функционированием вредоносных программ. Если же процесс system.exe снова будет запущен, то поиск вспомогательных программ, обеспечивающих его запуск нужно продолжить. В крайнем случае, можно последовательно завершать все процессы по одному, каждый раз завершая system.exe до тех пор, пока не прекратится его перезапуск.

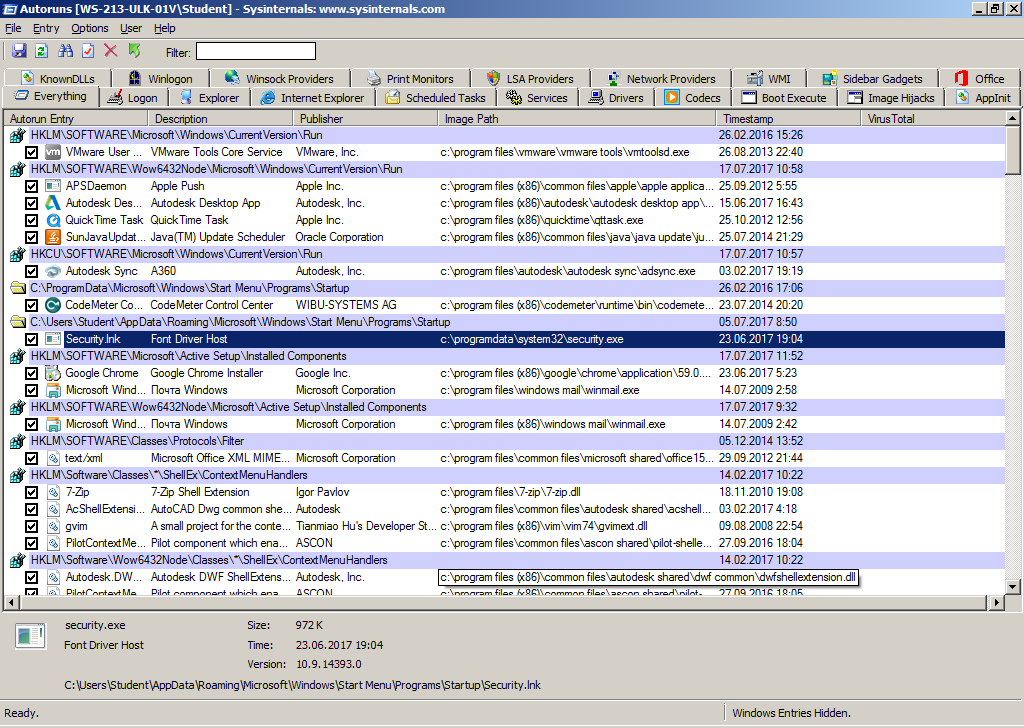

Для поиска и отключения точек автозапуска удобно использовать утилиту Autoruns из пакета Sysinternals Suite:

В отличие от стандартного средства msconfig.exe, утилита Autoruns выводит практически все возможные варианты автоматического запуска программ, существующие в данной системе. По умолчанию, отображаются все (вкладка Everything), но при необходимости, можно отфильтровать отдельные записи по типам переключаясь на вкладки в верхней части окна (Known DLLs, Winlogon, … Appinit).

При поиске записей, обеспечивающих автозапуск вредоносных программ, в первую очередь нужно обращать внимание на отсутствие цифровой подписи разработчика в колонке Publisher. Практически все современные легальные программы имеют цифровую подпись, за редким исключением, к которому, как правило, относятся программные продукты сторонних производителей или драйверы/службы от Microsoft. Вторым настораживающим принципом является отсутствие описания в колонке Description. В данном конкретном случае, под подозрением оказывается запись, обеспечивающая открытие ярлыка Security.lnk в папке автозагрузки пользователя:

C:Users Student AppData Roaming Microsoft WindowsStart Menu Programs Startup

Ярлык ссылается на файл c:programdatasystem32security.exe

Отметка времени (Time Stamp) дает дату и время заражения системы — 23.06.2017 19:04

Любую из записей, отображаемых утилитой Autoruns, можно удалить или отключить, с возможностью дальнейшего восстановления. Для удаления используется контекстное меню или клавиша Del . Для отключения – снимается галочка выбранной записи.

Скрытую папку c:programdata system32 можно удалить вместе со всем ее содержимым. После чего перезагрузиться и проверить отсутствие вредоносных процессов.

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»

Методы маскировки и сокрытия майнера

В среде операционной системы семейства Windows за работу описываемого ПО отвечает отдельный сервис, позволяющий маскировать и прятать такие вредоносные программы. Этот сервис берет под контроль всю систему автозагрузки компьютера, что позволяет скрыть майнер от пользователя и даже администратора системы.

Сервис может замедлять или совсем останавливать работу майнера при запуске ресурсоемких программ или игр. Это делается, чтобы сбить с толку пользователя во время развлечения, чтобы он так и не начал предпринимать активные действия по тому, как найти скрытый майнер на Windows 10 и удалить его их системы. Как только программа закроется вирусное ПО снова возьмет ресурсы компьютера под контроль.

Сервис способен определять запуск диагностического ПО или Диспетчера задач и быстро закрыть майнер. Благодаря этому, пользователь не увидит его в списке запущенных задач. Продвинутые вирусы при этом продолжают процесс добычи криптовалюты. Майнер продолжает работать и грузить систему, но пользователь не видит его ни во встроенных, ни во внешних программах диагностики Виндовс и оборудования.

Как удалить майнер с компьютера

Зловредные скрипты майнеров вычищать обычно приходится вручную. Сначала распознается процесс, а после уже и сама директория, где расположены файлы. Большинство диспетчеров задач позволяют перейти в каталог с ответственными за запуск процесса файлами — нужно только нажать правой кнопкой на его названии и в выпадающем меню выбрать соответствующую функцию.

Если боитесь удалить что-то важное, поищите решение проблемы в интернете. Майнеры – это проблема массовая, поэтому ко многим из них в сети есть индивидуальные инструкции по удалению.

Некоторые антивирусные утилиты тоже научились бороться с майнерами. Одна из таких – Dr.Web CureIT! К сожалению, даже удаление активной части иногда не позволяет вычистить систему от заразы полностью. Если проблема серьезная, вариант только один – полная переустановка системы с форматированием жесткого диска. Тогда точно никаких вредоносных программ на компьютере не останется.

Подготовка к проверке

Перед тем, как приступать к сканированию, необходимо скачать и установить антивирусные приложения.

В идеале иметь установленный антивирус, пускай даже если это бесплатная версия. В большинстве найти скрытый в системе майнер не составит ему никакого труда.

Нам пригодятся следующие программы

- Kaspersky Rescue Disk или Live Disk от Dr.Web. Это специальные аварийные загрузочные диски со встроенным антивирусным сканером. Главное отличительное преимущество таких дисков в том, что при загрузке с подобного носителя, все имеющиеся вирусы будут неактивны, а значит ничто не помешает их удалить.

- Dr.Web Cureit – специальная программа способная обнаружить и удалить скрытый майнер, трояны и прочее шпионское ПО.

- Malwarebytes Anti-Malware – проанализирует полностью весь компьютер и избавит от угроз, которые обычно не видят стандартные антивирусы.

- Adwcleaner – поможет избавиться от всякой заразы с браузера. На мой взгляд, просто незаменимая вещь.

- Ccleaner – утилита для приведения Windows в порядок. Эффективно удалит из системы остаточный мусор и исправит записи в реестре.

После того, как все утилиты будут загружены и установлены, можно переходить к проверке.

Принцип работы

Заражение пользовательского компьютера происходит по очень простой схеме. При открытии какого-нибудь загруженного из сети файла провоцируется установка специальной программы-клиента, которая и выполняет коннекцию машины с одним из майнинг-пулов, и начинается добыча цифровых монет. Это необязательно самая дорогая и популярная валюта — Биткоин. Скорее, даже наоборот, чаще всего стараются таким образом добывать другие монеты, так как на простых пользовательских компьютерах выгоднее майнить менее раскрученную крипту. Довольно часто майнинг-пулы самостоятельно проводят анализ и подбирают наиболее подходящую валюту для конкретной техники.

Выплаты добытой валюты производятся на реквизиты так называемого «предпринимателя», которые он указывает в аккаунте. Подключать же к личной учётной записи он может неограниченное число единиц компьютеров. Никто не будет требовать доказательств права на собственность либо подтверждения согласия других владельцев. Децентрализация сети позволяет действовать таким образом.

Исходя из этого, можно сделать вывод, что пулы являются идеальным вариантом для создания личного ботнета — сети для майнинга. Занимаются подобным «бизнесом» очень многие: от профессионалов до продвинутых пользователей, которые посещают «дарк-форумы», где сливаются различные схемы такого вида заработка и можно скрытый майнинг купить от 500 рублей, а подчас и даром скачать.

Причиной символической оплаты является выстраиваемая схема, по которой пользователь, распространяющий программу для майнинга, получает на свой счёт процент от каждого нового адепта. Жертвами такого подхода обычно становятся игроманы с мощной техникой, играющие в онлайн-игры типа «World tanks». Хотя практически любой пользователь может быть «осчастливлен» таким подарком от желающих заработать на майнерах.

Подсадка тайного добытчика криптовалюты осуществляется в основном тремя способами:

- Через удалённый доступ без ведома хозяина техники.

- Непосредственное размещение программы-майнера в системе (крайне редко).

- Через открытые и запущенные файлы.

Майнеры распространяют вредоносное ПО таким образом, что пользователь может скрытый майнинг скачать через кряки, торренты, а также обычные файлы в виде картинок или текстовых документов, к которым привязаны файлы майнеров, размещённые в одном почтовом сообщении. После запуска пользователем кряка или же открытия заражённого письма майнер устанавливается в систему жертвы в тихом режиме и может начать работать, маскируясь под процесс какой-нибудь службы Виндовс или же вообще никак не отображаясь.

А во время работы при большой нагрузке скрипт скрытого майнинга производит приостановку работы внедрённой программы, чтобы не вызвать подозрений у владельца заражённой техники. Поэтому выявить его деятельность и обнаружить местоположение в системе довольно сложно. В случае же обнаружения и удаления программы майнинга защитой (антивирусом) либо вручную, исходный файл, сидящий в глубине системы, будет восстанавливать майнер и снова запускать процесс добычи.

Такая схема позволяет функционировать подобным троянам очень долго и на большом количестве компов, принося стабильный доход распространителям софта для майнинга криптовалюты, популярной в 2018 году, например, биткоина, эфириума, лайткоина и других.

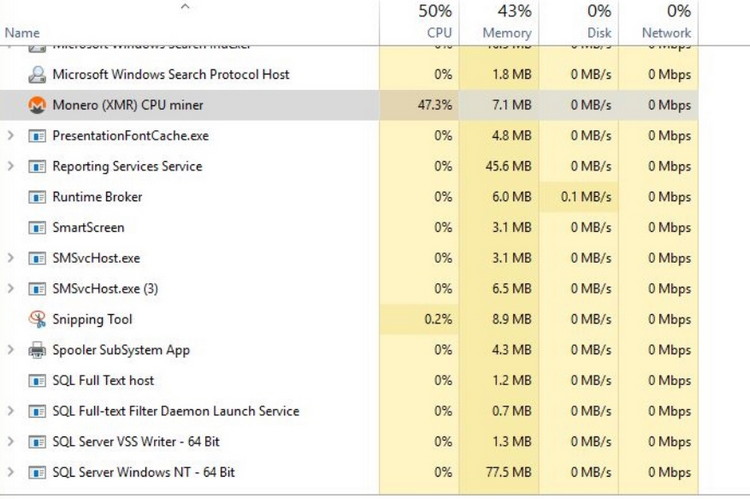

Как удалить майнер с компьютера: пошаговая инструкция по ручному удалению CPU Miner

Сделать это можно вручную. Для этого понадобится всего-навсего открытие диспетчера задач, который практически в любой ситуации запускается нажатием трех кнопок – Ctrl – Shift – Esc. Затем необходимо перейти либо в «Процессы», либо в «Подробности» — все зависит от порядкового номера Windows, 7 или 10, в рамках которой все происходит.

Необходимо обратить внимание на те процессы, которые происходят в поисковике. Как правило, вирусный процесс будет иметь длинное название или название с неясной этимологией. Далее создается точка восстановления системы при помощи соответствующей кнопки в окне, при помощи Win и R дается команда о выполнении.

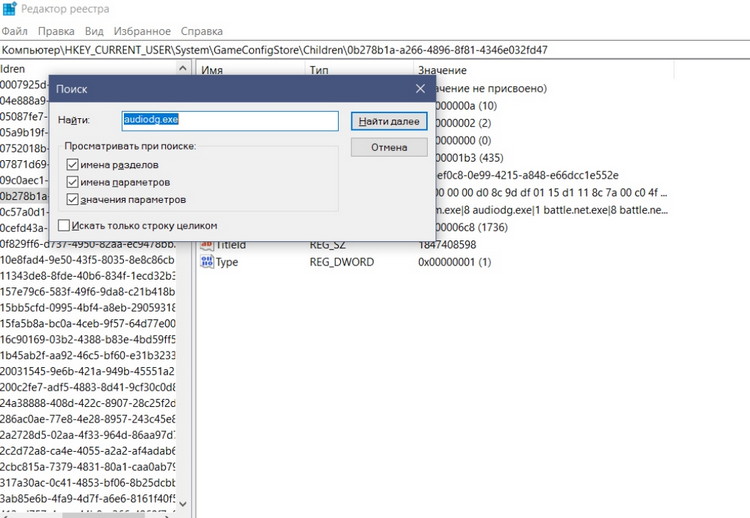

В открывшейся строке необходимо ввести слово regedit. Когда появляется новое окно, в нем нажимают на Ctrl и F. Далее в открывшуюся строку вставляют название вируса из диспетчера задач. После чего при помощи правой кнопки мыши выявляется и удаляется все, что приводит к запуску вируса. Готово.

Что такое вирус майнер

Вирус майнер чем-то похож на троянский конь. Принцип его действия заключается в том, чтобы попасть в систему и начать расходовать ресурсы компьютера, загружая процессор или видеокарту до 100% в целях получения дохода для злоумышленника. Доход исчисляется специальной криптовалютой в виде биткоинов.

Получается, что разработчик зарабатывает благодаря мощности вашего компьютера. На мой взгляд, это вовсе несправедливо.

Последние модификации вируса майнинга могут способствовать пропаже личных данных, выводить операционную систему Windows из строя и открывать ходы для проникновения новых угроз.

Бороться с ним можно двумя методами: ручным и автоматическим, ниже мы рассмотрим оба способа.