Как изменить DNS-сервер в Windows 11

Если на вашем компьютере или ноутбуке с Windows 11 отдельные сайты не открываются несмотря на то, что они не были заблокированы, вы видите сообщения об ошибках ERR_NAME_NOT_RESOLVED, DNS_PROBE_FINISHED_NXDOMAIN и похожих, иногда может помочь смена DNS-сервера в настройках подключения.

В Windows 11 есть несколько способов изменить DNS-серверы: используя новый интерфейс Параметров, а также в классических свойствах подключения или, при необходимости, в командной строке. Также вы можете включить DNS over HTTPS в Windows 11.

Яндекс.DNS

Последовав примеру компании Google, Яндекс разработал собственный альтернативный DNS-сервер. Кроме того, разработчики добавили возможности семейного контроля на тот случай, если возникнет необходимость блокировки потенциально опасных ресурсов. Для использования DNS без функций фильтрации, в настройках подключения необходимо ввести адрес 77.88.8.8. Если вы введете адрес 77.88.8.88, то сможете воспользоваться функциями фильтрации опасных ресурсов. В том случае, если вы введете адрес 77.88.8.7, вы активизируете фильтрацию опасных сайтов и порно-ресурсов.

Этот сервис достаточно популярен в сети и не зря. OpenDNS позволяет использовать современные методы защиты в интернете, быстр и обладает многими приятными функциями, например, функцией исправления опечаток в набираемых адресах.

Сервис имеет платный и бесплатный режимы.

Бесплатный режим со стандартными настройками доступен по следующим адресам:

- 208.67.222.222

- 208.67.220.220

Общедоступные DNS-фильтры

На сегодняшний день существует много подобных сервисов и большинство из них предлагают возможности фильтрации бесплатно. У многих антивирусных компаний существуют свои закрытые и публичные dns-фильтры. Далее я перечислю наиболее известные публичные сервисы, которые уже проверены временем и людьми.

- Публичный DNS сервер Google. Этот сервер по сути создавался не для фильтрации, а для ускорения работы интернет за счёт очень быстрого резаольвинга, но кроме того публичный dns от Google так же фильтрует фишинговые и вредоносные серверы. Кроме того данный сервер умеет работать по IPv6

Адреса DNS Google:

IPv4 8.8.8.8, 8.8.4.4

IPv6 2001:4860:4860::8888, 2001:4860:4860::8844 - OpenDNS — пожалуй старейший DNS-фильтр. Есть платные и бесплатные возможности. Умеет исправлять неправильно набранные адреса сайтов, а так же показывает страницу с поиском и рекламой, в случае если адрес исправить не удалось автоматически. Имеет профили для Родительского контроля доступные бесплатно после регистрации. Без регистрации декларируется быстрый резольвинг и фильтрацию вредоносных серверов. С недавних пор является частью компании Cisco.

Адреса DNS OpenDNS:

208.67.222.222

208.67.220.220

https://www.opendns.com/ - SkyDNS — один из первых отечественных сервисов. Есть платные и бесплатные тарифы. Имеется возможность ручного составления черных и белых списков, блокировка сайтов по категориям, блокировка рекламы, статистика. На бесплатном тарифе урезаны возможности по ручной блокировке, статистика только за месяц и т.д. Без регистрации сервис фильтрует только фишинговые и вредоносные сайты. Есть возможности родительского контроля путем фильтрации опасных сайтов и замены поисковых систем на безопасный поиск от SkyDNS. Управление аккаунтом на сайте либо через приложение устанавливаемое на компьютер под управлением Windows.

Адрес DNS SkyDNS:

193.58.251.251

http://www.skydns.ru - Яндекс.DNS. Публичный DNS фильтр от отечественного поискового гиганта. Никакой регистрации не требуется. Предполагает 3 сценария использования 1) Быстрый и надежный резольвинг 2) Резольвинг + фильтрация опасных серверов 3) Резаольвинг + фильтрация опасных серверов + ролительский контроль. Для составления черных списков используются данные поисковой системы. Сервер поддерживает IPv6.

Адреса DNS серверов Яндекс:

Базовый

IPv4 77.88.8.8, 77.88.8.1,

IPv6 2a02:6b8::feed:0ff, 2a02:6b8:0:1::feed:0ff

Безопасный

IPv4 77.88.8.88, 77.88.8.2,

IPv6 2a02:6b8::feed:bad, 2a02:6b8:0:1::feed:bad

Семейный

IPv4 77.88.8.7, 77.88.8.3,

IPv6 2a02:6b8::feed:a11, 2a02:6b8:0:1::feed:a11

http://dns.yandex.ru/advanced/ - 1.1.1.1 DNS Family. Приватный DNS сервер от CloudFlare. Декларируется как один из самых быстрых и приватных. Есть варианты с блокировкой вредоносных сайтов и взрослого контента.

Адреса DNS 1.1.1.1:

1.1.1.1 — быстрый приватный;

1.1.1.2, 1.0.0.2 — с блокировкой вредоносных сайтов;

1.1.1.3, 1.0.0.3 — с блокировкой вредоносных сайтов и взрослого контента.

https://1.1.1.1/family/

Данный список конечно же не полный, но это, на мой взгляд наиболее интересные и популярные серверы, которые стоит использовать в качестве первой линии фильтрации и обороны домашней компьютерной сети или сети предприятия. Важно понимать, что использование данных сервисов ни в коем случае не исключает необходимость применения современных и актуальных антивирусных средств, таких как Антивирус Касперского, например ;).

DNS с Dnsmasq

Dnsmasq — это легкий DNS-сервер, входящий в состав большинства дистрибутивов Linux. Кроме того, его очень просто настроить.

Перед тем, как начать, стоит подумать о том, какие функции вам нужен ваш DNS-сервер. В этом руководстве мы рассмотрим настройку Dnsmasq с локальным кэшированием, некоторыми маршрутами пользовательских доменов и Google 8.8.8.8 в качестве нашего восходящего DNS-провайдера.

Схема маршрутизации будет выглядеть так:

- Сетевой маршрутизатор получает запрос от одного из ваших подключенных устройств. Маршрутизатор будет настроен на использование хоста Dnsmasq в качестве DNS-сервера.

- Dnsmasq проверит, есть ли у него определенный маршрут для доменного имени, например, от веб-сервера до 192.168.0.101. Если запрос был для http: // web-server / example-page, он отправит 192.168.0.101 обратно на маршрутизатор.

- Когда Dnsmasq не имеет подходящего маршрута, он пересылает DNS-запрос в Google 8.8.8.8, обеспечивая разрешение в общедоступном Интернете. Это гарантирует, что вы по-прежнему можете выходить в более широкую сеть при использовании собственного DNS.

Вам не нужно будет вносить какие-либо изменения в конфигурацию на ваших клиентских устройствах. Все, что находится за вашим маршрутизатором, в конечном итоге будет делать DNS-запросы через Dnsmasq. Однако стоит отметить, что все популярные настольные и мобильные операционные системы поддерживают настройку DNS-сервера, поэтому вы можете настроить отдельные устройства для использования Dnsmasq, не включая его на уровне маршрутизатора.

Настройка dnsmasq как DHCP

DHCP — это один из базовых сервисов в локальных сетях, благодаря которому отпадает необходимость конфигурировать настройки сети вручную. Он позволяет выдавать автоматически такие настройки как IP-адрес, адрес DNS-сервера и шлюза по-умолчанию, а также резервировать IP-адреса по MAC-адресам.

Для того, чтобы dnsmasq работал как DHCP-сервер, в конфигурационном файле /etc/dnsmasq.conf должны присутствовать следующие строки (они могут уже присутствовать в конфиге, их надо только раскомментировать и исправить):

Эта строка не обязательна, она нужна в том случае, если вы хотите, чтобы хосты, получающие адреса по DHCP, имели FQDN-имя, то есть полное имя, включающее имя домена.

Сетевой интерфейс, на котором будет работать сервис. Обычно основной интерфейс eth0 подключен к провайдеру, поэтому его крайне нежелательно указывать в качестве интерфейса для работы сервиса.

Интервал выдаваемых адресов и время аренды адресов (в данном случае 24 часа).

Резервация IP-адреса по MAC-адресу, чтобы устройство с указанным MAC-адресом всегда получало указанный IP-адрес.

Задать значение опции DHCP с номером 1. Опция с номером 1 — это маска подсети (netmask).

Задать значение опции DHCP с номером 3. Опция с номером 3 — это шлюз по умолчанию (default gateway).

Этих опций в небольшой офисной или домашней сети обычно достаточно.

Список всех опций DHCP можно посмотреть на странице IANA (Internet Assigned Numbers Authority).

После задания настроек надо рестартовать сервис:

Теперь можно задавать настройки на компьютерах в сети на автоматическое получение адресов по DHCP.

Что такое DNS

DNS – это аббревиатура от Domain Name System, что по-русски означает служба доменных имён, она отвечает за преобразование IP-адресов сайтов в Интернете в их домены типа site.ru или site.com. У каждого сайта в Интернете изначально есть свой IP, состоящий из набора цифр, разделённых точками. С помощью этих цифр мы коннектимся с серверами нужных нам сайтов. Но мы, пользователи не вводим в адресную строку браузера эти цифры, мы вводим домены. Вводим их вручную, подтягиваем из закладок или истории браузера – не важно. После указания нами того или иного домена система компьютера обращается к серверу DNS, и тот преобразовывает ведённый нами домен в IP. Роль DNS заключается в хранении базы доменов и IP-адресов сайтов в Интернете и в их преобразовании при посещении нами сайтов.

DNS поставляется нашим провайдером, и именно на провайдере лежит ответственность за работу в принципе и качество работы в частности службы доменных имён. DNS указывается в сетевых настройках нашего компьютера. В среде Windows жмём Win+R, вписываем: ncpa.cpl

В контекстном меню используемого сетевого адаптера жмём его свойства.

Далее ищем в перечне протокол IPv4 и двойным кликом запускаем окно его свойств.

И вот пункт «Получить адрес DNS-серверов автоматически» и будет определять, что мы используем DNS своего провайдера.

Узнать конкретный IP-адрес DNS нашего провайдера мы можем, введя в командную строку команду: nslookup

Увы, провайдеры не всегда могут обеспечить стабильность работы своих DNS-серверов. Если вы при интернет-сёрфинге часто сталкиваетесь с ошибками доступа к сайтам типа «DNS-адрес не найден», можете в настройках сети Windows сменить поставляемый провайдером DNS на публичный. К использованию публичных DNS прибегают и в других случаях.

Введение

Каждый день мы для различных целей посещаем большое количество сайтов в интернете, будь то профессиональные, обучающие, развлекательные или другие ресурсы. При этом следует проявлять бдительность, потому что одной из самых распространённых угроз безопасности, с которой может столкнуться любой человек, являются вредоносные сайты. Ежедневно злоумышленники создают большое количество таких сайтов для заражения вирусами, краж, вымогательства и прочего.

На вредоносных сайтах могут размещаться баннеры, при нажатии на которые загружается опасное содержимое. Поэтому, например, поиск в интернете нужного «софта» может закончиться загрузкой и установкой вредоносной или заражённой программы, начиная от простых вирусов и заканчивая шифровальщиками. Большую «популярность» имеют фишинговые сайты, выдающие себя за легитимные с целью заполучить пароли от различных ресурсов, данные банковских карт и др. Серьёзную опасность представляют сайты, не требующие никакого взаимодействия с пользователем кроме самого факта обращения к ним. Такие сайты содержат сценарии (скрипты), которые автоматически исполняются на стороне клиента, то есть на вашем компьютере или мобильном телефоне, и результатом их выполнения является установка шпионских программ, ботов, шифровальщиков. Угрозу также представляют сайты с запрещённым контентом: порнография, наркотики, терроризм. Стоит отметить, что они тоже нередко могут нанести вред всё теми же вирусами.

Одной из простых и доступных мер для защиты от вредоносных сайтов является использование безопасных DNS-серверов.

Комментарии

Уважаемый а сами вы это проделывали ? Модули встали .

но

# cd dnschef*

# chmod 755 *.py

что это и для чего ?

и ./dnschef.py запустить не выходит .

А как переадресовать жертву, незаметно, на другой https адрес ? (к примеру обращается на https://gmail.com а мы её пересылаем на наш сервер https://ghmail.com)

Узнай IP сервера на который хочешь переадресовать и делай как написанно.

Отправить комментарий

Как скрыть свой реальный DNS на серверной Linux

Следующие действия выполняйте только в том случае, если вы считаете себя опытным пользователем Linux. Мы предупреждаем, что вносить изменения ручным способом опасно, если у вас мало знаний по администрированию Linux. Внимание: мы снимаем с себя ответственность за последствия.

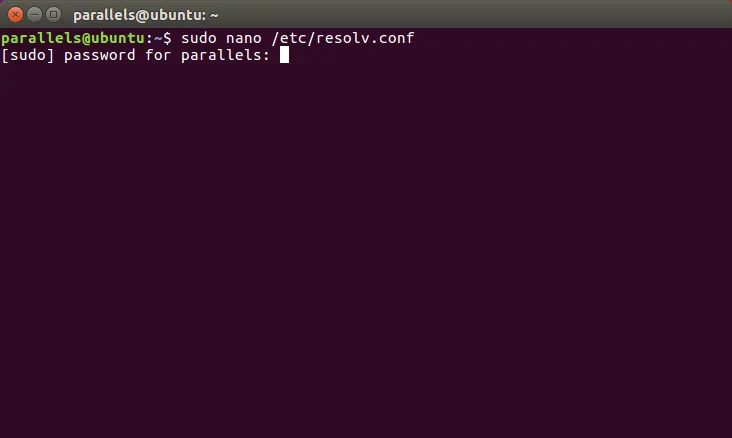

Зайдите на сервер под root пользователем (или под обычным пользователем, но у вас должны быть привилегии исполнять команды под sudo).

Введите следующую команду. Возможно понадобится ввести пароль от учетной записи ОС. Для редактирования используется текстовый редактор nano. Если он у вас не установлен, то сделайте изменения другим редактором или установите nano.

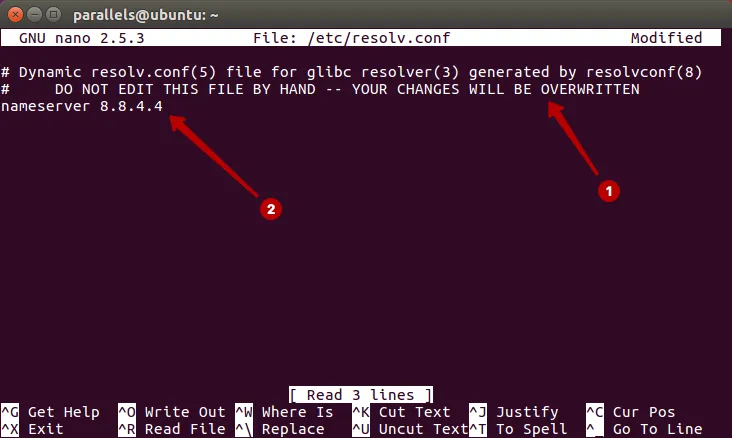

- Если у вас установлен resolvconf, то в этом файле будет сообщение, что после перезагрузки ОС все изменения в этом файле будут утеряны и настройки вернутся по умолчанию на 127.0.1.1. Так как мы меняем DNS сервер временно, то нас это устраивает.

- Запишите DNS сервер, указанный по умолчанию в этом файле. Затем измените DNS сервер. Например, можно взять DNS сервер от Google или OpenDNS.

Google DNS:

— 8.8.8.8

— 8.8.4.4

OpenDNS:

— 208.67.222.222

— 208.67.220.220

Для сохранения в редакторе nano нажмите:

- Ctrl+X для выхода из редактора

- клавишу Y для сохранения изменений в файле

- клавишу Enter для подтверждения сохранения в тот же файл

Чтобы изменения вступили в силу, необходимо перезагрузить сетевой интерфейс.

- для Debian и Ubuntu введите команду:

- для CentOS и Red Hat Linux введите команду:

Сетевой интерфейс перезагрузится и DNS leak будет устранена.

Перезагрузите компьютер, чтобы вернуть исходный DNS сервер.

VPN и прокси сервис защищает своих клиентов с 2006 года, используя надежные технологии в области анонимности передачи данных в Интернете.