«Горячие клавиши» — помощь начинающим хакерам. (2 фото)

Горячие комбинации, которые помогут при работе с браузером и ускорят работу с текстом

Освоив эти несложные трюки вы сможете убить сразу трех зайцев: значительно увеличите производительность труда, поразите всех окружающих своими хакерскими умениями, ну и сможете спокойно продолжать серфинг даже при поломанной мышке. Совсем не обязательно учить весь этот список наизусть — достаточно просто найти несколько операций, которые вы делаете чаще всего, и попытаться впредь использовать для этого горячие клавиши. Сэкономленные на этом секунды очень быстро вернутся к вам часами дополнительного свободного времени.

Работа с вкладками

Ctrl+1-8 – Переключение на вкладку, положение которой на панели вкладок соответствует нажатой вами цифре.

Ctrl+9 – Переключение на последнюю вкладку независимо от ее номера.

Ctrl+Tab – Переключение на следующую вкладку, то есть на одну вправо.

Ctrl+Shift+Tab – Переключение на предыдущую вкладку, то есть на одну влево.

Ctrl+W, Ctrl+F4 – Закрыть текущую вкладку.

Ctrl+Shift+T – Открыть повторно последнюю закрытую вкладку.

Ctrl+T – Открыть новую вкладку.

Ctrl+N – Открыть новое окно браузера.

Навигация

Alt+Стрелка Влево, Backspace – Назад.

Alt+Стрелка Вправо, Shift+Backspace – Вперед.

F5 – Обновить.

Ctrl+F5 – Обновить с игнорированием кэша, то есть загрузить страницу по новой.

Escape – Остановить загрузку.

Alt+Home – Открыть домашнюю страницу.

Масштабирование

Ctrl+»+», Ctrl+Колесо мышки вверх – Увеличить.

Ctrl+»-», Ctrl+Колесо мышки вниз — Zoom out.

Ctrl+0 – Вернуть исходный масштаб.

F11 – Полноэкранный режим.

Скроллинг

Space, Page Down – На один экран вниз.

Shift+Space, Page Up – На один экран вверх.

Home – В начало страницы.

End – В конец страницы.

Адресная строка

Ctrl+L, Alt+D, F6 – Выделить текст в адресной строке.

Ctrl+Enter – Автоматически добавит www. в начало и .com в конце введенного вами слова и откроет эту страницу.

Alt+Enter – Откроет набранный адрес в новой вкладке.

Поиск

Ctrl+K, Ctrl+E – Фокусировка на встроенном в браузер поле поиска для ввода запроса.

Alt+Enter – Открыть результаты поиска в новой кладке.

Ctrl+F, F3 – Открыть инструмент поиска по текущей странице.

Ctrl+G, F3 – Найти следующее значение при поиске по странице.

Ctrl+Shift+G, Shift+F3 – Найти предыдущее значение при поиске по странице.

История & закладки

Ctrl+H – Открыть просмотр истории.

Ctrl+J – Открыть загрузки.

Ctrl+D – Сохранить закладку на текущий сайт

Ctrl+Shift+Del – Открыть инструмент очистки истории, кэша, загрузок и т.д.

Другие функции

Ctrl+P – Печать текущей страницы.

Ctrl+S – Сохранить страницу на жесткий диск.

Ctrl+O – Открыть файл.

Ctrl+U – Посмотреть код текущей страницы. (Кроме IE).

Если ваша работа связана с набором больших объемов текста, то самым радикальным способом увеличения производительности является освоение десятипальцевого метода печати. Однако существует и другой способ значительного ускорения работы с текстами — освоение специальных клавиатурных сокращений. Дело в том, что при наборе текста наши руки расположены над клавиатурой, но как только нужно переместить курсор, выделить текст, удалить абзац, то мы хватаемся за мышку, что замедляет выполнение нужных действий. Сейчас мы вам расскажем, как выполнять все необходимые действия с текстом, не отрывая рук от клавиатуры. Это позволит не только увеличить продуктивность, но может выручить вас при проблемах с мышкой.

Возможно для некоторых профессионалов пера и клавиатуры приведенный список горячих клавиш покажется давно знакомым, однако для очень многих, надеюсь, эти приемы окажутся новинкой. Остаётся только добавить, что эти клавиатурные сокращения действуют практически в любых приложениях, позволяющих работать с текстом, в том числе браузерах, почтовых программах, текстовых редакторах, онлайновых сервисах и так далее.

Работа со словами

Ctrl+Стрелка Влево – перемещение курсора на начало предыдущего слова.

Ctrl+Стрелка Вправо – перемещение курсора на начало следующего слова.

Ctrl+Backspace – удалить предыдущее слово.

Ctrl+Delete – удалить следующее слово.

Ctrl+Стрелка Вверх – переместить курсор на начало параграфа.

Ctrl+Стрелка Вниз – переместить курсор на конец параграфа.

Перемещение курсора

Home – перемещение курсора в начало текущей строки.

End –перемещение курсора в конец текущей строки.

Ctrl+Home – поместить курсор в начало поля ввода текста.

Ctrl+End – поместить курсор в конец поля ввода текста.

Page Up – переместить курсор на начало экрана.

Page Down – переместить курсор в конец экрана.

Выделение текста

Shift+Стрелка Влево или Вправо – выбрать символ слева или справа от позиции курсора.

Shift+Стрелка Вверх или Вниз – выделить строку целиком.

Shift+Ctrl+Стрелка Влево или Вправо – выбор слова. Нажимайте стрелку повторно для выделение последующих слов.

Shift+Ctrl+Стрелка Вверх или Вниз – выбор параграфа.

Shift+Home – выбор текста между текущим положением курсора и началом строки.

Shift+End – выбор текста между текущим положением курсора и концом строки.

Shift+Ctrl+Home – выбор текста между текущим положением курсора и началом текста.

Shift+Ctrl+End – выбор текста между текущим положением курсора и концом текста.

Shift+Page Down – выбор текста между текущим положением курсора и началом экрана.

Shift+Page Up – выбор текста между текущим положением курсора и концом экрана.

Ctrl+A – выбрать весь текст.

Редактирование

Ctrl+C, Ctrl+Insert – копировать выбранный текст.

Ctrl+X, Shift+Delete – вырезать выбранный текст.

Ctrl+V, Shift+Insert – вставить выбранный текст.

Ctrl+Z – отменить.

Ctrl+Y – повторить.

Форматирование.

Ctrl+B – жирный шрифт.

Ctrl+I – курсив.

Ctrl+U – подчеркнутый.

Функции

Ctrl+F – Открывается окно поиска текста.

F3 – найти следующее.

Shift+F3 – найти предыдущее.

Ctrl+O – открыть.

Ctrl+S – сохранить.

Ctrl+N – новый документ.

Ctrl+P – печать.

Пишем свое вредоносное ПО. Часть 1: Учимся писать полностью «не обнаружимый» кейлогер

Хакерский мир можно условно разделить на три группы атакующих:

1) «Skids» (script kiddies) – малыши, начинающие хакеры, которые собирают известные куски кода и утилиты и используя их создают какое-то простое вредоносное ПО.

2) «Byuers» — не чистые на руку предприниматели, тинэйджеры и прочие любители острых ощущений. Покупают услуги по написанию такого ПО в интернете, собирают с ее помощью различную приватную информацию, и, возможно, перепродают ее.

3) «Black Hat Сoders» — гуру программирования и знатоки архитектур. Пишут код в блокноте и разрабатывают новые эксплоиты с нуля.

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Зачем ИБ-персоналу эти сомнительные навыки?

Знай своего врага. Как мы уже обсуждали в блоге Inside Out, нужно думать как нарушитель, чтобы его остановить. Я – специалист по информационной безопасности в Varonis и по моему опыту – вы будете сильнее в этом ремесле если будете понимать, какие ходы будет делать нарушитель. Поэтому я решил начать серию постов о деталях, которые лежат в основе вредоносного ПО и различных семействах хакерских утилит. После того, как вы поймете насколько просто создать не детектируемое ПО, вы, возможно, захотите пересмотреть политики безопасности на вашем предприятии. Теперь более подробно.

Для этого неформального класса «hacking 101» вам необходимы небольшие знания в программировании (С# и java) и базовое понимание архитектуры Windows. Имейте ввиду, что в реальности вредоносное ПО пишется на C/C++/Delphi, чтобы не зависеть от фреймфорков.

Кейлогер – это ПО или некое физическое устройство, которое может перехватывать и запоминать нажатия клавиш на скомпрометированной машине. Это можно представить как цифровую ловушку для каждого нажатия на клавиши клавиатуры.

Зачастую эту функцию внедряют в другое, более сложное ПО, например, троянов (Remote Access Trojans RATS), которые обеспечивают доставку перехваченных данных обратно, к атакующему. Также существуют аппаратные кейлогеры, но они менее распространены, т.к. требуют непосредственного физического доступа к машине.

Тем не менее создать базовые функции кейлогера достаточно легко запрограммировать. ПРЕДУПРЕЖДЕНИЕ. Если вы хотите попробовать что-то из ниже следующего, убедитесь, что у вас есть разрешения, и вы не несёте вреда существующей среде, а лучше всего делать это все на изолированной ВМ. Далее, данный код не будет оптимизирован, я всего лишь покажу вам строки кода, которые могут выполнить поставленную задачу, это не самый элегантный или оптимальный путь. Ну и наконец, я не буду рассказывать как сделать кейлогер стойким к перезагрузкам или пытаться сделать его абсолютно не обнаружимым благодаря особым техникам программирования, так же как и о защите от удаления, даже если его обнаружили.

Для подключения к клавиатуре вам всего лишь нужно использовать 2 строки на C#:

Вы можете изучить больше про фунцию GetAsyncKeyState на MSDN:

Для понимания: эта функция определяет нажата клавиш или отжата в момент вызова и была ли нажата после предыдущего вызова. Теперь постоянно вызываем эту функцию, чтобы получать данные с клавиатуры:

Что здесь происходит? Этот цикл будет опрашивать каждые 100 мс каждую из клавиш для определения ее состояния. Если одна из них нажата (или была нажата), сообщение об этом будет выведено на консоль. В реальной жизни эти данные буферизируются и отправляются злоумышленнику.

Умный кейлогер

Погодите, а есть ли смысл пытаться снимать всю подряд информацию со всех приложений?

Код выше тянет сырой ввод с клавиатуры с любого окна и поля ввода, на котором сейчас фокус. Если ваша цель – номера кредитных карт и пароли, то такой подход не очень эффективен. Для сценариев из реального мира, когда такие кейлогеры выполняются на сотнях или тысячах машин, последующий парсинг данных может стать очень долгим и по итогу потерять смысл, т.к. ценная для взломщика информация может к тому времени устареть.

Давайте предположим, что я хочу заполучить учетные данные Facebook или Gmail для последующей продажи лайков. Тогда новая идея – активировать кейлоггинг только тогда, когда активно окно браузера и в заголовке страницы есть слово Gmail или facebook. Используя такой метод я увеличиваю шансы получения учетных данных.

Вторая версия кода:

Этот фрагмент будет выявлять активное окно каждые 100мс. Делается это с помощью функции GetForegroundWindow (больше информации на MSDN). Заголовок страницы хранится в переменной buff, если в ней содержится gmail или facebook, то вызывается фрагмент сканирования клавиатуры.

Этим мы обеспечили сканирование клавиатуры только когда открыто окно браузера на сайтах facebook и gmail.

Еще более умный кейлогер

Давайте предположим, что злоумышленник смог получить данные кодом, на подобии нашего. Так же предположим, что он достаточно амбициозен и смог заразить десятки или сотни тысяч машин. Результат: огромный файл с гигабайтами текста, в которых нужную информацию еще нужно найти. Самое время познакомиться с регулярными выражениями или regex. Это что-то на подобии мини языка для составления неких шаблонов и сканирования текста на соответствие заданным шаблонам. Вы можете узнать больше здесь.

Для упрощения, я сразу приведу готовые выражения, которые соответствуют именам логина и паролям:

Эти выражения здесь как подсказка тому, что можно сделать используя их. С помощью регулярных выражений можно искать (т найти!) любые конструкции, которые имеют определенный и неизменный формат, например, номера паспортов, кредитных карт, учетные записи и даже пароли.

Действительно, регулярные выражения не самый читаемый вид кода, но они одни из лучших друзей программиста, если есть задачи парсинга текста. В языках Java, C#, JavaScript и других популярных уже есть готовые функции, в которые вы можете передать обычные регулярные выражения.

Для C# это выглядит так:

Где первое выражение (re) будет соответствовать любой электронной почте, а второе (re2) любой цифро буквенной конструкции больше 6 символов.

Бесплатно и полностью не обнаружим

В своем примере я использовал Visual Studio – вы можете использовать свое любимое окружение – для создания такого кейлогера за 30 минут.

Если бы я был реальным злоумышленником, то я бы целился на какую-то реальную цель (банковские сайты, соцсети, тп) и видоизменил код для соответствия этим целям. Конечно, также, я запустил бы фишинговую кампанию с электронными письмами с нашей программой, под видом обычного счета или другого вложения.

Остался один вопрос: действительно такое ПО будет не обнаруживаемым для защитных программ?

Я скомпилировал мой код и проверил exe файл на сайте Virustotal. Это веб-инструмент, который вычисляет хеш файла, который вы загрузили и ищет его в базе данных известных вирусов. Сюрприз! Естественно ничего не нашлось.

В этом основная фишка! Вы всегда можете менять код и развиваться, будучи всегда на несколько шагов раньше сканеров угроз. Если вы в состоянии написать свой собственный код он почти гарантированно будет не обнаружим. На этой странице вы можете ознакомиться с полным анализом.

Основная цель этой статьи – показать, что используя одни только антивирусы вы не сможете полностью обеспечить безопасность на предприятии. Нужен более глубинная оценка действий всех пользователей и даже сервисов, чтобы выявить потенциально вредоносные действия.

В следующих статья я покажу, как сделать действительно не обнаружимую версию такого ПО.

Хакерские команды командной строки. Команда ipconfig

Наиболее известная и поэтому наименее интересная в нашем обзоре. Эта команда знакома всем «командным» администраторам и большинству пользователей: когда возникают проблемы с интернетом, сотрудники техподдержки просят пользователя ввести именно ее.

Команда позволяет просматривать TCP/IP-информацию и работать с ней. Можно использовать ее для проверки IP-адреса компьютера, освобождения или обновления аренды назначенного IP-адреса и даже для уничтожения локального DNS-кеша.

Если просто ввести ipconfig в командной строке, команда отобразит информацию об IP-адресах всех сетевых адаптеров. Для каждого адаптера выводится его описание, например «Ethernet-адаптер» или «Адаптер беспроводной локальной сети», чтобы было понятно, конфигурация какого именно показана. Обычный набор информации содержит IP-адрес, маску подсети, основной шлюз и еще пару полей не очень полезных сведений. Если требуется получить больше данных, нужно использовать параметр /all. При этом команда выведет гораздо больше информации, а самое полезное в расширенном выводе — это поле «Физический адрес», то есть MAC-адрес адаптера.

Кроме параметра /all команды ipconfig, заслуживают пристального внимания параметры /release, /renew и /flushdns. Первый позволяет освободить IP-адрес, назначенный по протоколу DHCP. Правда, после этого сеть откажется работать, так как сетевой интерфейс окажется несконфигурированным, поэтому пригодится второй параметр — /renew, который позволяет обновить всю информацию, назначаемую по DHCP. Этот параметр очень полезен, поскольку заставляет твой комп переподключить к маршрутизатору или к серверам провайдера. Бывает так, что при загрузке комп не видит беспроводную сеть (такую проблему я периодически наблюдаю на своем домашнем компе под управлением Windows 7). Вместо перезагрузки компа проще ввести ipconfig /renew, и сеть появится. Третий параметр позволяет уничтожить весь локальный DNS-кеш. Иногда уничтожение DNS-кеша позволяет решить некоторые проблемы установки соединения, например, когда DNS-информация на сервере уже обновлена, но старая еще осталась в локальном кеше.

Как прикинуться хакером

wikiHow работает по принципу вики, а это значит, что многие наши статьи написаны несколькими авторами. При создании этой статьи над ее редактированием и улучшением работали, в том числе анонимно, 12 человек(а).

Количество источников, использованных в этой статье: 11. Вы найдете их список внизу страницы.

Количество просмотров этой статьи: 323 537.

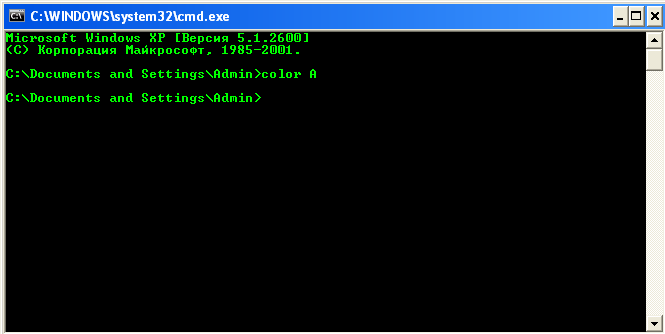

Возможно, окружающие думают, что вы компьютерный гений, или вам очень хочется выдать себя за него. Для взлома компьютеров необходимо прекрасно разбираться в операционных системах, сетевой безопасности и программировании. Если вы сделаете вид, что взламываете чей-то компьютер, окружающие будут сильно впечатлены; при этом ничего незаконного предпринимать не нужно – воспользуйтесь командной строкой или создайте BAT-файл, который приведет к отображению на экране множества зеленых символов (как в фильме «Матрица»).

- В Windows для запуска окна «Выполнить» можно просто нажать ⊞ Win + R 1 X Источник информации

- В Mac OS командная строка называется терминалом, который запускается через ввод в строке поиска слова «терминал» или «terminal» (без кавычек). 3 X Источник информации

- В Windows введите следующие команды; после ввода каждой команды нажимайте ↵ Enter . Делайте все как можно быстрее, чтобы ваши «умения» оказали нужный эффект на окружающих.

- color a

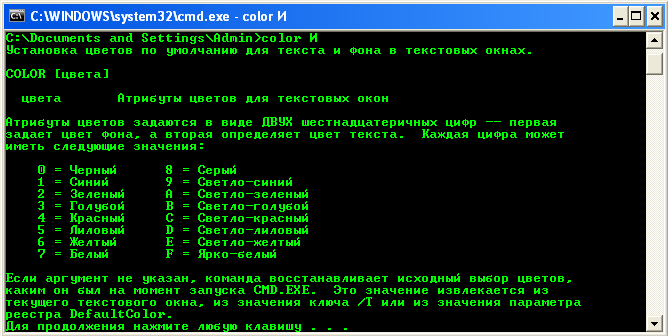

- Эта команда приведет к изменению цвета шрифта с белого на зеленый; цвет фона останется черным. После команды color введите цифру от 0 до 9 или букву от A до F, чтобы изменить цвет шрифта командной строки.

- Команда ping проверит качество соединения между вашим и удаленным компьютерами (но обычный человек не догадывается об этом). Здесь в качестве примера используется сайт компании Google, но вы можете ввести адрес любого другого сайта.

- top

- ps -fea

- ls -ltra 5 X Источник информации 6 X Источник информации

Переключайтесь между окнами. Откройте несколько командных строк или терминалов и переключайтесь между ними, вводя различные команды. Так окружающие решат, что вы одновременно запустили несколько сложных и не связанных между собой процессов.

4. arp

Эта команда поможет вам изменить кеш ARP. Вы можете запустить команду arp-a на каждом компьютере, чтобы увидеть, есть ли у компьютеров правильный MAC-адрес, указанный друг для друга, чтобы успешно пропинговать друг друга в одной и той же подсети.

Эта команда также помогает пользователям узнать, делал ли кто-нибудь отравление arp в их локальной сети.

Вы можете попробовать ввести арп-а в командной строке.

Кто-то сейчас взламывает ваш компьютер …

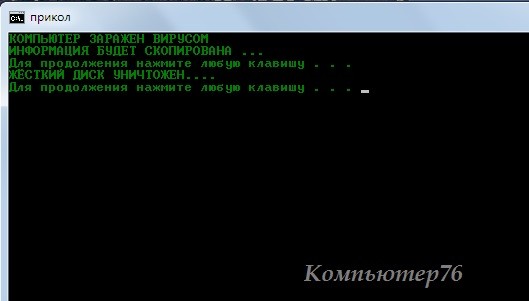

Всем привет, это Компьютер76, и мы снова продолжаем издеваться над нашими коллегами и друзьями, подсовывая им разные лжевирусы, с помощью которых можно свести с ума любого добропорядочного пользователя. Сегодня наш вирус под названием «кто-то взламывает компьютер » будет выглядеть как хаотично изменяющийся код на экране монитора. Представлю два варианта этого вируса, читайте до конца. Вот снимок с экрана:

Сразу оговорка. Наилучший эффект лжевируса достигается, если прикол занимает всё пространство монитора, однако это будет возможно только на компьютере под управлением Windows XP. Windows 7 нам позволит это сделать, только набрав команду wmic , и крови у врага попьёт прилично. Всё, что нам, как впрочем, и всегда, нужно, так это Блокнот (если захотите что-то написать по-русски, воспользуйтесь редактором AkelPad — ссылка для скачивания ниже в статье) и пару строк кода. Заодно вам покажу, как сделать этот прикол единовременно, получив на мгновение доступ к чужому компьютеру, пока хозяин вышел покурить, или, как всегда, подсунуть в компьютер другу, чтобы тот ужасался вирусу в ваше отсутствие. Поехали.

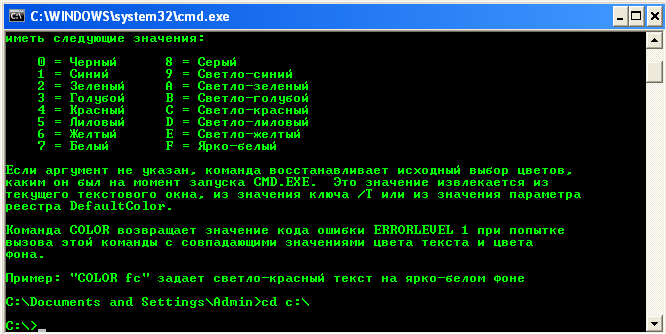

Открываем консоль команд (cmd) и прописываем последовательно следующие команды.

- Для придания эффекта изменим привычную цветовую гамму консоли на незнакомую рядовому пользователю. По мотивам фильма « Матрица » я предлагаю зелёные символы на чёрном фоне. Это достигается командой

(если пожелаете изменить цвета, намеренно ошибитесь в литере А, поставив любой другой символ; консоль сразу выдаст возможные варианты, а вы попробуйте сами)

- усилим эмфазу, развернув это дело на полный экран (работает, напомню, только в ХР; консоль в Windows 7 разворачивается в полный экран набором специальной команды в консоли же wmic) одновременным нажатием клавиш ALT + Enter:

в командной строке пропишем:

следом ещё одна команда:

Понеслась… Всё готово. Быстренько покиньте место преступления.

ALT + Enter в Windows XP, повторно нажатый, вернёт развёрнутое во весь экран окно в нормальный режим. Когда надоест, просто закройте консоль. Теперь давайте сделаем это с возможностью запуска самим ничего не подозревающим пользователем. Напишем бат-файл. Для этого откроем программу Блокнота или NotePad++ и повторим код в той последовательности, как вы вводили его в консоли, то есть в документе должна быть такая запись:

Однако этот вирус можно модернизировать, разбавив его предварительным сообщением, в котором можно сначала с жертвой «поговорить». И вот здесь-то вам и понадобится альтернатива Блокноту от Windows в виде компактного редактора AkelPad. Он позволит вам внести фразы на русском, которые корректно отображаются в консоли (Блокнот с этим не справляется). Запускаем AkelPad и измените пару строк на манер:

После запуска этого файла жертва на экране увидит сначала сообщение:

- color a