USB-ключ безопасности: Что это такое и зачем он нужен?

Когда дело доходит до защиты вашей информации, вы никогда не будете в полной безопасности. Хотя использование надежных паролей и программной двухфакторной аутентификации (2FA), безусловно является отличным началом. Вы можете еще больше укрепить свою онлайн-безопасность с помощью аппаратного ключа безопасности. Кроме того, их легко использовать как на личных, так и на служебных устройствах и учетных записях.

Вам не нужно быть техническим специалистом, чтобы использовать электронный ключ. Их довольно легко настроить, а некоторые для удобства даже можно сохранить на связке ключей. Ключ безопасности — идеальный способ обрести дополнительное спокойствие в защиты ваших наиболее безопасных учетных записей, устройств и информации.

Главное — безопасность

Нужно помнить, что основой онлайн-безопасности является надежный пароль, состоящий из большого количества случайных символов (букв, цифр, символов). Но запомнить их нелегко, особенно если вы используете уникальный пароль в каждой услуге. Во многих службах и на веб-сайтах вы также можете активировать двухэтапную проверку на годы. Благодаря этому, помимо стандартного логина и пароля для входа в систему, пользователю нужно каждый раз вводить генерируемый токен, который обычно отправляется в виде текстового сообщения, но может быть сгенерирован мобильными приложениями, такими как Google Authenticator или LastPass Authenticator.

Дополнительные уровни безопасности повысили безопасность учетных записей пользователей, особенно если по разным причинам (чаще всего лень) они не использовали надежные пароли. Однако необходимость предоставления дополнительного кода многим людям может показаться настолько обременительной, поэтому они все еще не используют двухэтапную проверку. И это ошибка, которая может иметь плачевные последствия.

Киберпреступники не спят

Киберпреступники изобретают все новые способы обмана для кражи конфиденциальной информации о пользователях интернета. Наиболее желательными являются входные данные в систему электронных банковских услуг, но кража личных данных также используется для вымогательства денег у жертвы и его друзей. Фишинг, атаки на незащищенные беспроводные сети и вредоносные программы — это лишь часть арсенала киберпреступников.

Поэтому включение двухэтапной проверки чрезвычайно важно и ее использование может быть упрощено с помощью физических ключей безопасности U2F. Это, конечно, не освобождает от необходимости использовать надежные пароли, но благодаря такому решению, нет необходимости создавать и перезаписывать коды, подтверждающие личность пользователей.

На видео: Как защитить аккаунт Google c помощью Рутокен U2F?

Виды ключевых носителей

Пассивный ключевой носитель

Виды реализации: носитель с USB интерфейсом, носитель с бесконтактным интерфейсом (NFC интерфейс), смарт-карта.

Для доступа к защищенному содержимому данного ключевого носителя необходимо ввести пароль (PIN-код). Закрытый ключ хранится в ключевом контейнере на ключевом носителе. Пароль (PIN-код), которым защищён от доступа закрытый ключ на таком носителе, при получении следует изменить, обеспечить его надежное хранение и исключить доступ к паролю любых лиц.

При подписании электронного документа с использованием пассивного носителя и средства электронной подписи вычисляется уникальный набор символов — хэш документа , однозначно связанных с содержанием электронного документа. Далее закрытый ключ копируется в память компьютерного устройства, где с его помощью средство электронной подписи выполняет криптографические операции формирования электронной подписи – подписание электронного документа. По завершении процедуры подписания закрытый ключ удаляется из памяти компьютерного устройства. Процедура подписания электронного документа происходит незаметно для пользователя в течение нескольких секунд.

На ключевом носителе установлено ограничение попыток неправильного ввода пароля (PIN-кода) и при превышении такого лимита ключевой носитель блокируется. Несмотря на это пассивный ключевой носитель обладает средним уровнем защищенности от атак злоумышленников – в момент подписания документа образуется короткий промежуток времени, когда закрытый ключ находится в памяти компьютерного устройства, где существует возможность его перехвата злоумышленником с высоким уровнем технических знаний и/или с использованием специальных технических средств. Для исключения такого вида атак существует активный ключевой носитель.

Активный ключевой носитель (криптографический ключевой носитель)

создание закрытого ключа происходит на самом носителе с использованием аппаратных криптографических функций ключевого носителя

при подписании электронного документа закрытый ключ не копируется в память или реестр компьютерного устройства – подписание электронного документа происходит на самом ключевом носителе

Вычисление значения хэш документа может происходить на компьютерном устройстве, а итоговое формирование электронной подписи только на самом активном ключевом носителе.

Компрометация закрытого ключа на таком носителе возможна только в случае его хищения вместе с паролем (PIN-кодом).

Активный ключевой носитель (криптографический ключевой носитель) обладает высоким уровнем защищенности от атак злоумышленников. Риск атаки «подмена хэша» злоумышленником присутствует, но такие случаи крайне редки.

Заключение

Выше было рассмотрено, какие существуют аппаратные способы защиты информации от несанкционированного доступа, видоизменения и неправомерного использования.

Применение этих средств позволит сохранить конфиденциальность, исключит кражу важных данных и обеспечит безопасность как компании, так и ее сотрудников.

Чтобы гарантировать максимальную защиту данных важно использовать комплекс мер, который позволит защищать информацию на каждом уровне информационной среды, начиная с персонального компьютера сотрудника и заканчивая центральным сервером компании.

Правильно построить систему защиты и выбрать оптимальные варианты аппаратной защиты помогу квалифицированные сотрудники соответствующих компаний, специализирующихся на реализации и установке средств защиты информационной среды.

Видео: «Познавательный фильм»: Защита информации

1-й шаг. Несанкционированный доступ к ресурсам компьютера

Наиболее распространенный способ – это загрузка компьютера при отсутствии пользователя. Несанкционированное применение компьютера может привести к нарушению режима конфиденциальности. В большинстве случаев препятствием для злоумышленника остаются только средства, заложенные в используемую операционную систему.

В случае успешного проникновения злоумышленник может внести изменения в системные настройки компьютера, что может отразиться на корректности работы аппаратных средств защиты. Произведя загрузку ПК с внешнего носителя, злоумышленник может получить доступ к данным, обойдя защитные механизмы операционной системы. И все эти действия злоумышленник может произвести, не нарушая защитных маркеров корпуса, контролирующих нелегитимные проникновения.

Использование аппаратно-программного модуля доверенной загрузки (АПМДЗ) является значительным барьером только при правильной его настройке. В большинстве случаев достаточно просто извлечь модуль из ПК, чтобы обойти его защитные барьеры. Но даже при корректном использовании АПМДЗ злоумышленник, имея физический доступ к ПК, может прибегнуть к применению встроенной подпрограммы аппаратных RAID-контроллеров для перехвата управления и обхода защитных модулей АПМДЗ.

Иногда к этому методу прибегают и легальные пользователи для упрощения личной работы с ИС.

Как избежать проблем при использовании электронных ключей

Несмотря на то, что электронный цифровой ключ — это безопасно и надежно, необходимо придерживаться определенных правил по работе с ними. Это поможет избежать ряда типичных проблем, с которыми сталкиваются неподготовленные пользователи ЭП.

- Не подключайте электронный ключ к компьютеру, если аналогичный интерфейс (чаще всего USB) параллельно использует другое устройство. Если этого не избежать, для работы с электронным ключом установите отдельную физическую плату;

- Всегда обращайте внимание на реакцию операционной системы после подключения к устройству электронного ключа. Если она ведет себя некорректно, ключ не работает или работает не так, как вы ожидаете, немедленно обратитесь за помощью к специалистам;

- Если к компьютеру подключен электронный ключ, воздержитесь от подключения к нему других периферийных устройств с отдельным питанием (например, принтеров). Это может вывести из строя любое из этих устройств;

- Не подключайте одновременно к одному компьютеру несколько электронных ключей, даже если у вас есть необходимое количество портов. В некоторых случаях это оправдано и ключи даже предполагают параллельное подключение друг к другу, но в других ситуациях это может вызвать сбои, о которых производители не всегда предупреждают заранее.

- Не допускайте механического повреждения электронных ключей — в частности, падений, ударов и сильных вибраций. Также стоит оберегать их от воздействия критично низких и высоких температур, агрессивных сред, прямого ультрафиолетового воздействия;

- Внимательно отнеситесь к установке драйверов для электронных ключей. Не инсталлируйте те драйвера, которые по умолчанию предлагает операционная система, пользуйтесь только тем ПО, которое рекомендует поставщик решения.

Надеемся, из этой статьи понятно, что такое электронный ключ подписи, где и при каких обстоятельствах он используется и как его получить разным категориям населения — физическим лицам, юридическим лицам и индивидуальным предпринимателям.

Обмен данными между программой и электронным ключом

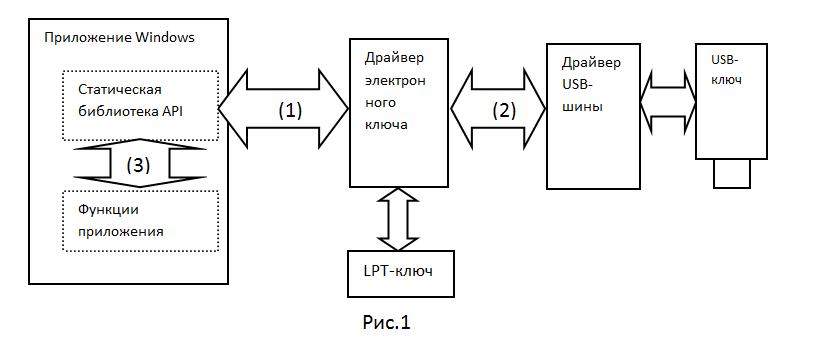

Основным способом построения надёжной защиты является использование библиотеки API для работы с электронным ключом. Как правило, API поставляется в виде статической и динамической библиотеки.

Статические библиотеки, в отличие от динамических, присоединяются (линкуются) к исполняемой программе в процессе сборки. Их использование наиболее предпочтительно, т.к. исключает возможность простой подмены файла. Далее будем рассматривать защиту приложений, использующих именно статическую библиотеку.

Программа обменивается данными с электронным ключом через библиотеку API, которая напрямую взаимодействует с драйвером электронного ключа. Типовая схема обмена между защищённой программой и электронным ключом изображена на рис.1.

Атаки в такой схеме нацелены на взаимодействие между различными модулями защиты. Перехват запросов к электронному ключу на уровне драйвера электронного ключа (1) или драйвера USB-шины (2) не требует повторной модификации каждой новой версии приложения, в отличие от варианта с перехватом вызовов статической библиотеки API (3).

Программные средства защиты информации

Программные средства защиты информации – это программное обеспечение, предназначенные для решения задач, связанных с обеспечением информационной безопасности. Это самая многочисленная и распространенная группа средств защиты информации.

1. Средства операционных систем

Современные ОС предоставляют широкий спектр встроенных решений по защите конфиденциальной информации на рабочих станциях и серверах. Давайте пробежимся по ним хотя бы коротко:

- вход на свой компьютер, в рабочую группу, в домен происходит по паролю, смарт-карте, сертификату собственного удостоверяющего центра;

- минимизация прав при помощи учетных записей (локальных и доменных);

- ограничение прав с помощью локальной и групповой политик безопасности – запрет доступа к реестру, настройкам компьютера и прочее;

- защита от угроз по сети при помощи встроенного брандмауэра;

- ограничение прав на доступ к общим ресурсам организации через механизм разрешений.

2. Антивирусные программы

Современные антивирусные средства кроме своих «основных обязанностей» умеют управлять доступом к съемным устройствам (запрет, белый список), сообщать об уязвимостях в установленном ПО, производить удаленную установку и удаление программ, шифровать данные на жестких дисках и съемных устройствах.

3. Программы резервного копирования и восстановления данных

– штатные, то есть встроенные в ОС и дополнительные, например, Acronis;

4. Прикладные программы, в которых существует разграничение прав пользователей – пароли, роли, и т.д.

5. Программные межсетевые экраны

Напомним, межсетевой экран – программа, контролирующая и фильтрующая на основе заданных правил входящий и исходящий сетевой трафик – пропускать его или нет. Помимо этого, сетевой экран используется для защиты сети или рабочих станций от несанкционированного проникновения через уязвимости программного обеспечения или протоколов сети.

Таким образом межсетевой экран – это барьер между внутренней сетью компании, содержащей конфиденциальные или персональные данные и глобальными информационными сетями. Если не хватает возможностей встроенного в Windows межсетевого экрана — на рынке представлено великое множество программных и программно-аппаратных решений.

6. Прокси-серверы

Прокси-сервер – это компьютер, выполняющий роль посредника между пользователем и запрашиваемым адресом в сети интернет. Пользователь сначала подключается к прокси-серверу и запрашивает необходимый ресурс, расположенный на другом сервере. Например, почту или html-страницу. Затем прокси либо подключается к указанному серверу и получает у него ресурс, либо возвращает ресурс из собственного кэша.

Распространенные варианты использования прокси в компании:

- для повышения безопасности сети — шифрования запросов и скрытие адреса клиента, так как конечный сервер будет знать только адрес прокси ;

- для увеличения производительности сети и экономии трафика за счет кэширования (запоминания на прокси) просмотренной информации и фильтрации трафика, например, блокировки рекламных блоков;

- для блокировки вредоносных и развлекательных сайтов и рекламы;

- для контроля использования сетевого канала;

- для мониторинга и регистрации веб-запросов пользователей;

Примерами могут служить популярные Kerio Control, UserGate, WinGate, Traffic Inspector, бесплатные Squid и 3proxy.

7. Системы обнаружения и предотвращения вторжений

Считается, что в современных условиях защита, обеспечиваемая файерволом и антивирусом, уже недостаточно эффективна против сетевых атак злоумышленников. Причина — вредоносное программное обеспечение может «замаскироваться» и отправлять сетевые пакеты, которые с точки зрения межсетевого экрана выглядят полностью легитимными. Антивирус же плохо работает с еще не известными, неописанными угрозами. Повысить уровень защиты внутренней сети организации призваны системы обнаружения вторжений и системы предотвращения вторжений, соответственно IDS ( Intrusion Detection Systems) и IPS (Intrusion Prevention Systems). Различия между ними заключаются лишь в том, что одна может автоматически блокировать атаки, а другая просто предупреждает об этом сотрудника с помощью передачи сообщения на консоль управления, отправки электронного письма, SMS-сообщения на мобильный телефон и т.п.

В отличие от межсетевого экрана, контролирующего только параметры сессии (IP, номер порта и состояние связей), IDS и IPS «заглядывают» внутрь передаваемого пакета , анализируя данные.

Приведем примеры систем IDS и IPS:

- СОВ Континент — это аппаратное решение IDS/IPS от компании «Код безопасности», которое имеет функцию контроля сетевых приложений;

- ViPNet IDS 3 (ИнфоТеКС) – программно-аппаратный комплекс для обнаружения вторжений на основе динамического анализа сетевого трафика стека протокола TCP/IP;

- Trend Micro TippingPoint — программно-аппаратное решение, выступающее в роли системы предотвращения вторжений нового поколения (NGIPS). Сочетает в себе новые технологии обеспечения сетевой безопасностью пользователей на уровне приложений, также TippingPoint проверяет входящий и исходящий трафик.

- Для промышленных предприятий подойдет InfoWatch ARMA Industrial Firewall — промышленный межсетевой экран нового поколения (NGFW). Позволяет своевременно обнаружить и заблокировать атаки на промышленные сети, защитить от несанкционированного доступа и обеспечить соответствие требованиям законодательства (№ 187-ФЗ и ФСТЭК России № 239, проходит сертификацию как МСЭ по типу «Д» и 4 классу защиты).

8. Системы доверенной загрузки

Средства доверенной загрузки (СДЗ) — это средства, чаще программно-технические, для предотвращения несанкционированного доступа к вычислительной технике на этапе ее загрузки.

Другими словами, доверенная загрузка – это загрузка операционной системы только с заранее определенных постоянных носителей (например, только с жесткого диска), после успешного завершения проверки целостности технических и программных средств ПК и успешной аппаратной идентификации пользователя.

Соответственно СДЗ и МДЗ (Модули) созданы для усиления аутентификации и идентификации пользователей, и запрета загрузки с внешнего носителя информации.

Требования к средствам доверенной загрузки, утверждены Приказом ФСТЭК России от 27 сентября 2013 г. № 119.

Популярные средства доверенной загрузки:

- ПАК «Соболь» (интерфейсы подключения: PCI, PCI Express, Mini PCI Express);

- СДЗ «Dallas Lock» (интерфейсы подключения: PCI Express, Mini PCI Express, M.2);

- ViPNet «SafeBoot» (программный модуль доверенной загрузки уровня UEFI BIOS).

9. Системы идентификации (IdM-системы)

В том случае, когда компания обладает большим количеством информационных ресурсов, расположены они в разных информационных системах, имеют различных владельцев, ручное управление доступом к ресурсам становится очень трудоемким процессом. Это отнимает значительное количество времени как у тех, кто предоставляет доступ, так и у конечных пользователей информационных систем, которые критически долго ожидают доступ для выполнения рабочих задач. Для ускорения и автоматизации предоставления доступа применяются IdM-системы , призванные оптимизировать затраты компаний на администрирование постоянно развивающейся ИТ-инфраструктуры. Основным функционалом IdM-систем является централизованное управление учетными записями, правами на доступ к информационным ресурсам, паролями и прочими атрибутами в различных ИС, что позволяет автоматизировать процессы управления правами доступа, снизить нагрузку на ИТ-подразделения и обеспечить более высокий уровень информационной безопасности.

Зарубежные IdM-системы, которые распространены в России, представлены компаниями IBM и Oracle. Из российских IdM-систем можно выделить Avanpost IdM компании Аванпост, КУБ от «ТрастВерс» и Solar inRights от компании Ростелеком Солар.

10. Системы контроля съемных носителей

Можно сколь угодно увеличивать инвестиции в межсетевые экраны, использовать все новые и более надежные алгоритмы шифрования, другие средства и технологии контроля для защиты данных от хищения через Интернет.

Однако по статистике свыше 80% хищений информации сегодня происходит по вине собственных сотрудников, которые посредством использования различных типов USB-устройств скачивают конфиденциальную информацию.

Все технологии по защите вашей сети от внешних злоумышленников не могут воспрепятствовать обиженным сотрудникам, которые вполне могут использовать USB-устройства для загрузки злонамеренного ПО в сеть компании или для хищения информации из этой сети.

Установка контроля над использованием сменных носителей средствами операционной системы стала возможна начиная с Windows Server 2008 через использование групповых (локальных) политик.

Однако в настоящее время средства контроля внешних устройств — это одна из составных частей систем защиты от утечек конфиденциальной информации, или DLP-систем.

Альтернативный подход к системе контроля съемных носителей – решение «Секрет Особого Назначения» от компании ОКБ САПР. Ключевая особенность продукта в том, что легальность использования флешек определяется не ПК, к которым они подключаются, а самими USB-накопителями, то есть USB-накопитель работоспособен только на ограниченном количестве компьютеров, что делает бессмысленным его вынос с защищаемого объекта.

11. DLP и SIEM системы

На вершине программных средств защиты информации находятся DLP ( Data Leak Prevention или Data Lost Protection или предотвращение утечек) и SIEM (Security Information and Event Management — управление информацией о безопасности и управление событиями безопасности)-системы.

Основной задачей DLP-систем (DLP — Data Leak Prevention или Data Lost Protection или предотвращение утечек), что очевидно, является предотвращение передачи конфиденциальной информации за пределы информационной системы.

DLP-системы строятся на анализе информации, переходящей через периметр защищаемой информационной системы. При обнаружении в этой информации конфиденциальных сведений срабатывает активная компонента системы, и передача наружу блокируется. Чтобы DLP-система срабатывала правильно, конфиденциальная информация должна быть предварительно отобрана (промаркирована).

SIEM — это Security Information and Event Management. (управление информацией о безопасности и управление событиями безопасности). Сама по себе эта система не способна что-то предотвращать или защищать. Она предназначена для анализа информации, поступающей от различных других систем, таких как DLP, антивирусов, АРМ пользователей, серверов и выявления отклонения от норм по каким-то критериям. Выявляется отклонение — регистрируется инцидент информационной безопасности.

Кроме того, SIEM может предоставить всю необходимую доказательную базу, пригодную как для внутренних расследований, так и для суда. В общем то, это и есть одно из ее главных предназначений. При возникновении инцидента моментально оповещаются все заинтересованные лица.

У DLP и SIEM систем есть только один недостаток – цена. Так решения на 200 рабочих мест стоят несколько миллионов рублей.

Приведем несколько популярных решений в этом направлении :

- Device Lock DLP от компании Смарт Лайн Инк;

- Solar Dozor от Ростелекома, точнее от Ростелеком Солар;

- InfoWatch Traffic Monitor от компании InfoWatch;

- Symantec Data Loss Prevention от Symantec;

- Контур безопасности от компании Search Inform.

На этом мы заканчиваем серию материалов, посвященную мерам и способам защиты информации. Говоря о практической работе в этом направлении в конкретной компании, необходимо иметь в виду, что все компании очень разные. Прописная истина, да. Однако можно найти и кое-что общее, независимо от сферы деятельности, численности, состава информационных ресурсов, наконец. Это порядок, или если хотите направление работ специалиста по защите информации: