Что за новый троян удаленного доступа FatalRAT обнаружили в Telegram?

В Telegram обнаружили новый особо опасный вирус. Речь идет о трояне удаленного доступа FatalRAT, который позволяет хакерам дистанционно атаковать компьютер или смартфон и удаленно управлять ими.

Вредоносное программное обеспечение под именем FatalRAT запускают удаленно. Проникнув в систему, троян записывает нажатия клавиш, собирает информацию об операционной системе и передает все данные хакерам по зашифрованному каналу. Он также может удалять информацию о пользователях из определенных веб-браузеров — Firefox, Chrome, Edge, QQBrowser, 360Secure Browser и SogouBrowser.

Перед тем как полностью заразить систему, FatalRAT пытается посчитать число физических процессов и определить доступное место на диске. Помимо этого, троян полностью отключает возможность использовать команду CTRL+ALT+DELETE. После этого вирус запускает кейлогер (от англ. key — клавиша и logger — регистрирующее устройство) — программное обеспечение или аппаратное устройство, регистрирующее различные действия пользователя — нажатия клавиш на клавиатуре компьютера.

Затем FatalRAT пытается определить, какие антивирусные программы запущены в атакованной системе, параллельно с этим процессом троян вытаскивает информацию из браузеров.

Сценарий атаки

Обнаруженные нами образцы можно разделить на 2 группы.

- Самораспаковывающиеся архивы, которые содержали оригинальные исполняемые файлы Remote Utilitites и вредоносный модуль, загружаемый посредством DLL Hijacking. Этот модуль предотвращает отображение окон и иных признаков работы программы, а также оповещает злоумышленника о ее запуске и установке. Детектируется Dr.Web как BackDoor.RMS.180.

- Самораспаковывающиеся архивы, которые содержали оригинальный установочный модуль Remote Utilities и заранее сконфигурированный MSI-пакет, обеспечивающий тихую установку программы для удаленного управления и последующую отправку сообщения о готовности к удалённому подключению на заданный злоумышленником сервер. Детектируется Dr.Web как BackDoor.RMS.181.

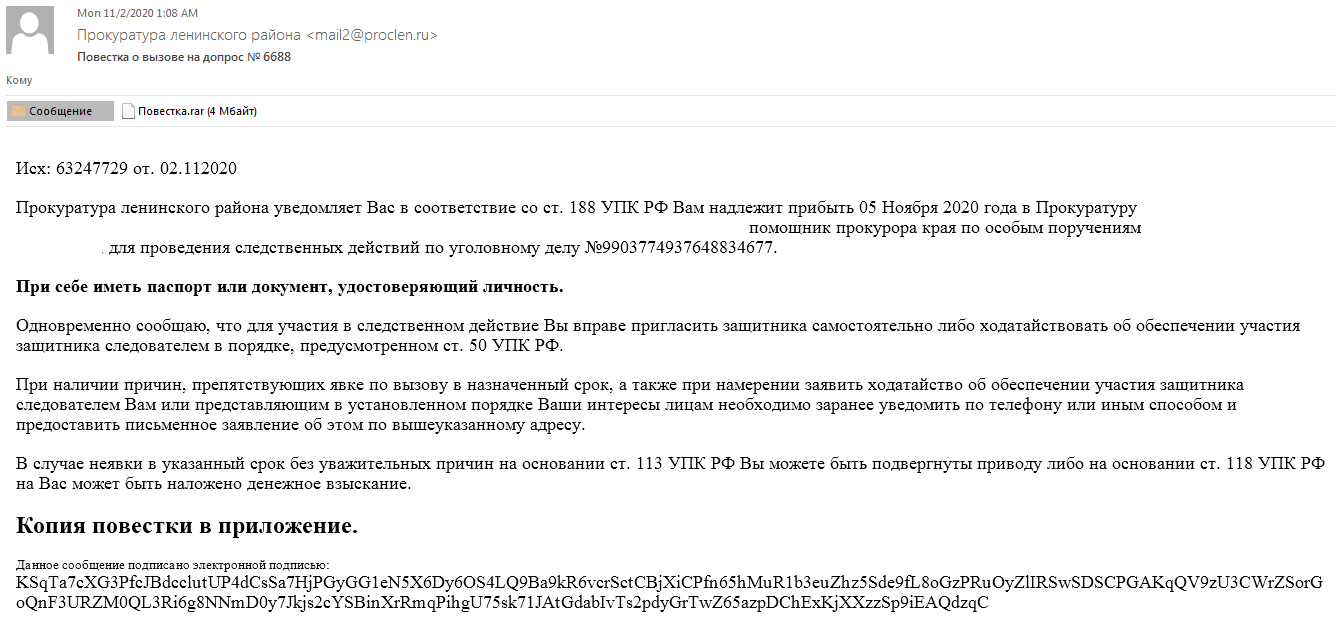

Пример письма с вредоносным вложением, использующим DLL Hijacking:

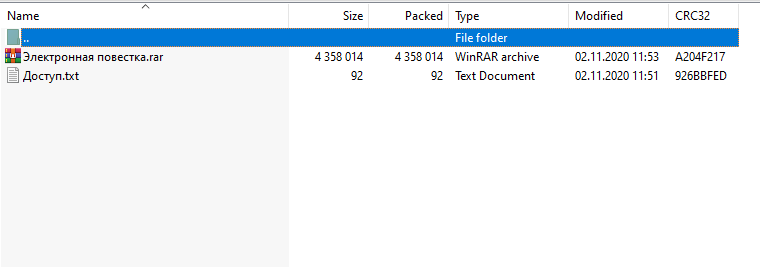

В приложенном архиве находится защищенный RAR-архив и текстовый файл с паролем.

В архиве находится дроппер в виде самораспаковывающегося RAR’а, внутри которого лежит сам BackDoor.RMS.180.

Ниже приведен пример письма с вложением, использующим MSI-пакет.

Помимо архива с вредоносной нагрузкой (BackDoor.RMS.181) и файла с паролем здесь находятся документы-пустышки.

В ходе исследования мы также обнаружили образец фишингового письма, содержащего ссылку на дроппер, который запускает установку утилиты Remote Utilities из настроенного MSI-пакета (детектируется Dr.Web как BackDoor.RMS.187). Здесь задействован несколько иной механизм распространения полезной нагрузки.

«CV_resume.rar» является ссылкой на взломанный сайт, откуда происходит редирект на другой ресурс для загрузки вредоносного архива с BackDoor.RMS.187.

Анализ сетевой инфраструктуры, используемой злоумышленниками для распространения BackDoor.RMS.187, позволил найти еще несколько скомпрометированных сайтов, а также образец трояна Trojan.Gidra. По нашим данным, Trojan.GidraNET.1 использовался для первичного заражения системы при помощи фишингового письма с последующей загрузкой бэкдора, который скрыто устанавливал Remote Utilties.

Подробный разбор алгоритмов работы обнаруженного ПО читайте в вирусной библиотеке на нашем сайте. Ниже мы кратко рассмотрим эти вредоносные программы.

Популярные RAT-программы

- DarkComet Rat

- CyberGate

- ProRAT

- Turkojan

- Back Orifice

- Cerberus Rat

- Spy-Net

Какая самая лучшая программа RAT?

Лучший троян RAT на сегодня это DarkComet Rat(на хаЦкерском жаргоне просто Камета)

Защита от троянских программ удаленного доступа

Антивирусные системы не очень хорошо справляются с RAT. Часто заражение компьютера или сети остается незамеченным в течение многих лет. Методы запутывания, используемые параллельными программами для маскировки процедур RAT, очень затрудняют их обнаружение. Модули персистентности, использующие методы руткитов, означают, что от RAT очень трудно избавиться. Иногда единственное решение избавить компьютер от RAT — это стереть все программное обеспечение и переустановить операционную систему..

Системы предотвращения RAT встречаются редко, поскольку программное обеспечение RAT может быть идентифицировано только после того, как оно работает в вашей системе. Лучший способ справиться с проблемой RAT — это использовать систему обнаружения вторжений. Comparitech имеет руководство по системам обнаружения вторжений, которое дает вам полное объяснение того, как эти системы работают, и краткое изложение рекомендуемых инструментов.

Back Orifice – это американский RAT, который существует с 1998 года. Это своего рода дедушка RAT.

Первоначальная схема эксплуатировала уязвимость в Windows 98.

Более поздние версии, которые работали в более новых операционных системах Windows, назывались Back Orifice 2000 и Deep Back Orifice.

Эта RAT способна скрывать себя в операционной системе, что делает ее особенно трудной для обнаружения.

Однако сегодня большинство систем защиты от вирусов используют в качестве сигнатур исполняемые файлы Back Orifice и поведение окклюзии.

Отличительной особенностью этого программного обеспечения является то, что оно имеет простую в использовании консоль, которую злоумышленник может использовать для навигации и просмотра зараженной системы.

После установки эта серверная программа связывается с клиентской консолью по стандартным сетевым протоколам.

Например, известно, что используется номер порта 21337.

Трояны удаленного доступа

Большинство троянов удаленного доступа загружаются в виде вредоносных писем, неавторизованных программ и веб-ссылок, которые никуда не ведут. RAT не такие простые, как программы Keylogger, они предоставляют злоумышленнику множество возможностей, таких как:

- Кейлогинг . Ваши нажатия клавиш можно отслеживать, и из него можно восстановить имена пользователей, пароли и другую конфиденциальную информацию.

- Снимок экрана . Можно получить снимки экрана, чтобы увидеть, что происходит на вашем компьютере.

- Аппаратный захват носителя . RAT могут получить доступ к вашей веб-камере и микрофону, чтобы записывать вас и ваше окружение, полностью нарушая конфиденциальность.

- Права администратора . Злоумышленник может изменить любые параметры, изменить параметры реестра и многое сделать для вашего компьютера без вашего разрешения. RAT может предоставить злоумышленнику привилегии уровня администратора.

- Разгон . Злоумышленник может увеличить быстродействие процессора, разгон системы может нанести вред аппаратным компонентам и, в конечном итоге, сжечь их до пепла.

- Другие возможности системы . Злоумышленник может иметь доступ ко всему на вашем компьютере, к вашим файлам, паролям, чатам и ко всему прочему.

Что такое трояны удаленного доступа

Большинство троянцев удаленного доступа загружаются из вредоносных писем, неавторизованных программ и веб-ссылок, которые никуда вас не приведут. RAT не просты, как программы Keylogger — они предоставляют злоумышленнику множество возможностей, таких как:

- Кейлоггинг: ваши нажатия клавиш можно отслеживать, и из них можно восстанавливать имена пользователей, пароли и другую конфиденциальную информацию.

- Снимок экрана: можно получить снимки экрана, чтобы увидеть, что происходит на вашем компьютере.

- Аппаратный захват мультимедиа: RAT могут получить доступ к вашей веб-камере и микрофону, чтобы записывать вас и ваше окружение, полностью нарушая конфиденциальность.

- Права администратора: злоумышленник может изменять любые настройки, изменять значения реестра и многое другое с вашим компьютером без вашего разрешения. RAT может предоставить злоумышленнику права администратора.

- Разгон: злоумышленник может увеличить скорость процессора, разгон системы может повредить компоненты оборудования и в конечном итоге сжечь их дотла.

- Другие системные возможности: злоумышленник может получить доступ ко всему на вашем компьютере, к вашим файлам, паролям, чатам и ко всему.

Вычисляем обидчика

Вот какой путь проделало это письмо.

Напоследок поговорим о том, что делать в случае, если троян уже был благополучно вами запущен, но с системы еще не удален. Думаю, многим захочется узнать, что за шутник попытался атаковать ваш компьютер, это поможет вам предотвратить возможные неприятности. Если троян был прислан вам по почте, то первым делом нужно глянуть на то, кто же вам его отправил. Конечно, только очень глупый человек рассылает трояны от своего имени, поэтому нам придется воспользоваться некоторой дополнительной информацией о письме. Дело в том, что по умолчанию почтовые программы не показывают так называемые кладжи (Kludges — подробная информация об отправителе), ограничиваясь только тем адресом, который ввел сам отправитель. Для просмотра этих данных включите в своем почтовом клиенте опцию Show Kludges (хотя в некоторых программах она может называться по-другому). Для выяснения, откуда пришло злосчастное письмо, посмотрите на строчку Received. Если же ваш почтовый клиент не поддерживает такой режим, просто найдите папку на винчестере, в которой лежит полученная вами корреспонденция, и откройте нужное письмо любым текстовым редактором.