Характерные признаки заражения компьютера вредоносным ПО

Иногда возникают ситуации, когда вы занимаетесь привычными делами на компьютере и вдруг замечаете неожиданное появление раздражающей рекламы, резкое снижение производительности компьютера, зависания и проблемы с файловой системой. У вас вполне резонно возникает мысль о том, что ваше устройство было заражено вредоносной программой.

Действительно, во многих случаях именно вредоносные приложения становятся причиной падения скорости работы компьютера и нарушения его работоспособности.

В данной статье мы рассмотрели характерные сценарии, которые могут произойти с вами в любой момент, потому что для вирусов не существует сезонности. В материале приведены самые распространенные признаки вредоносного заражения компьютера и необходимые защитные действия, чтобы вы оперативно смогли отреагировать на угрозу.

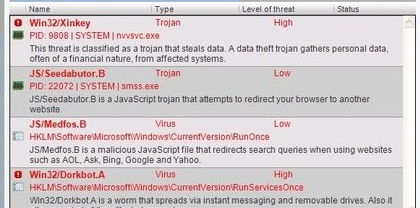

Поддельные уведомления об обнаружении вируса

Отображение в системе неожиданного сообщения об обнаружении вредоносных программ всегда означает какие-то неприятности.

Лучший вариант – это такой, при котором появляется диалоговое окно установленного антивируса, тогда, как правило, достаточно удалить зараженные файлы. Хуже, если сообщение исходит от неизвестной программы – это почти всегда означает, что в системе появилась вредоносная программа.

Фальшивые антивирусы – это прибыльный бизнес – преступники стараются устанавливать на компьютерах пользователей приложения, отображающая ложные уведомления об угрозах и рекомендуют пользователю немедленно купить «защитное» приложение.

Естественно, эта программа не является никаким антивирусом – в лучшем случае ничего не делает (кроме удаления вышеуказанного сообщения), в худшем – сама может быть вредоносной. Более того, во время «покупки» преступники могут скопировать реквизиты банковской карты пользователя, необходимые для оплаты услуг.

Что с этим делать? Как только появляется описанное выше сообщение, немедленно выключите компьютер и запустить систему в безопасном режиме (safe mode), без поддержки сети. Следующий шаг – это попытка удаления всякого подозрительного, недавно установленного программного обеспечения – это не получается, так как некоторые приложения эффективно борются с попытками их удаления. Кроме того, стоит попробовать восстановить систему (выбирают точку восстановления, созданную до появления тревожных сообщений). Если это удастся, можно перезагрузить систему и проверить, что поддельные уведомления исчезли. Независимо от этого, стоит провести комплексное антивирусное сканирование, чтобы определить и, при необходимости, удалить остатки зловреда.

Откройте счет в Тинькофф Бизнесе за один день

- До 4 месяцев бесплатного обслуживания

- До 500 000 ₽ на сервисы партнеров

- Бесплатная онлайн-бухгалтерия

Плановая проверка проходит по заранее согласованному графику. Его составляют на год. Узнать, попадает ли ваш бизнес под проверку в этом году, можно на странице плановых проверок Роспотребнадзора.

Для этого, достаточно указать ОГРН или ИНН, еще есть поиск по названию и региону. Если организация есть в плане, там будет указана информация о проверке: дата начала, срок проведения проверки и ее форма.

У организации на октябрь запланирована выездная проверка общим сроком не более 50 часов

Частота проверок. Плановые проверки проводят не чаще одного раза за три года, но есть исключения.

Например, бизнес в социальной сфере, сфере образования и здравоохранения могут проверять чаще — два и более раза за три года. Для отдельных видов деятельности установлены свои сроки проверок.

При проверке соблюдения санитарных правил применяют риск-ориентированный подход. Чем выше категория риска, тем чаще проверяют компанию или ИП. И наоборот: если риск низкий, плановые проверки вообще не проводят. Это значит, что, например, медицинский центр будут проверять чаще, чем кафе.

Когда должны предупредить о проверке. Предупреждают о визите минимум за три рабочих дня до проверки.

Расчетный счет в Тинькофф

- До 4 месяцев бесплатного обслуживания

- До 500 000 ₽ на сервисы партнеров

- Бесплатная онлайн-бухгалтерия

Делаем компьютер неуязвимым

Даже защищенный антивирусной программой ПК может быть легко взломан с использованием различных уязвимостей. CHIP расскажет, как найти и закрыть бреши в системе.

Даже защищенный антивирусной программой ПК может быть легко взломан с использованием различных уязвимостей. CHIP расскажет, как найти и закрыть бреши в системе.

Выявляем уязвимости системы Многие пользователи уверены, что наличия антивирусного приложения на компьютере достаточно, чтобы полностью оградить себя от вирусов и хакерских атак. В действительности же антивирус — лишь один из элементов защиты ПК. Даже при его наличии незакрытые дыры в системе безопасности ОС и программ могут быть использованы для атаки на операционную систему и внедрение различных шпионских или управляющих модулей.

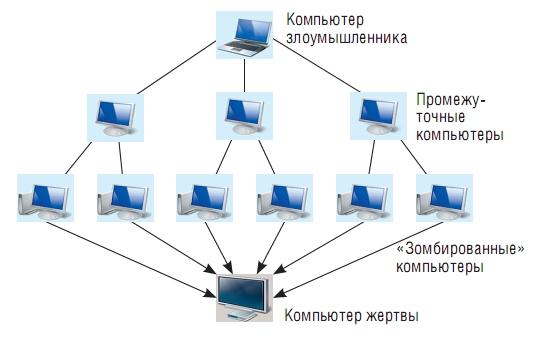

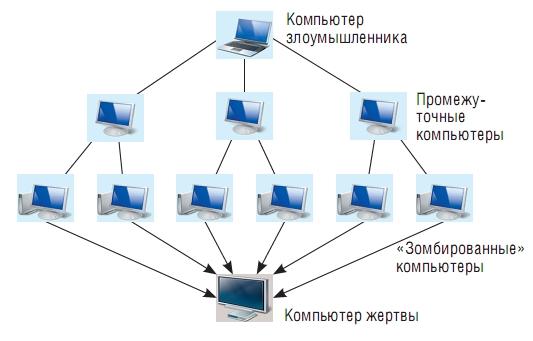

В опасности оказываются не только пользовательские данные и система с установленными дорогостоящими программами — плохо защищенный компьютер чаще всего довольно быстро превращается в настоящий «инкубатор» и распространителя различных вирусов, другого зловредного ПО и, как правило, становится частью ботсетей. Управляемый злоумышленниками ПК пользователя участвует в рассылке спама, DDoS-атаках либо используется в качестве анонимизирующего прокси-сервера для скрытия следов преступника во время совершения противозаконных действий в Сети.

CHIP расскажет, как снизить риск заражения вашего компьютера практически до нуля и, не затрачивая много сил, времени и средств, поддерживать «рубежи обороны» в постоянной боеготовности.

Для чего атакуют и заражают ПК

Мошенники, создатели вирусов, хакеры — звенья единой цепи преступности в Интернете, которые используют интеллектуальные, вычислительные и коммуникационные средства для вымогательства и кражи ценной пользовательской информации. Для мошенников инфицированные компьютеры — это часть огромного бизнеса, поэтому поисками «брешей» занимаются настоящие профессионалы. Они постоянно ищут и находят в ОС и программах все новые уязвимости, позволяющие обмануть бдительность антивирусного ПО и внедрить на компьютер жертвы вредоносный код.

Для того чтобы получить неавторизованный доступ к системе, хакер сначала производит сбор информации о компьютере, прощупывает слабости в политике безопасности, ищет уязвимости в установленных приложениях. Поэтому для пользователя имеющиеся в ОС и ПО уязвимости являются предметом особого внимания при настройке системы безопасности.

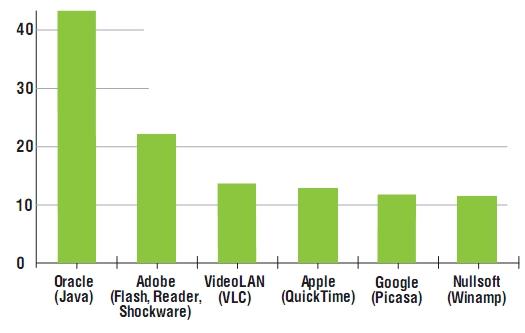

Самые уязвимые программы

Согласно данным «Лаборатории Касперского», в первом квартале текущего года наиболее распространенными «дырами» оказались уязвимости в Java, которые были обнаружены на 45,26% всех компьютеров. А замкнула рейтинг достаточно старая, но крайне опасная уязвимость в Adobe Flash Player. Она была обнаружена еще в октябре 2010 года, однако ее до сих пор находят на 11,21% уязвимых компьютеров пользователей.

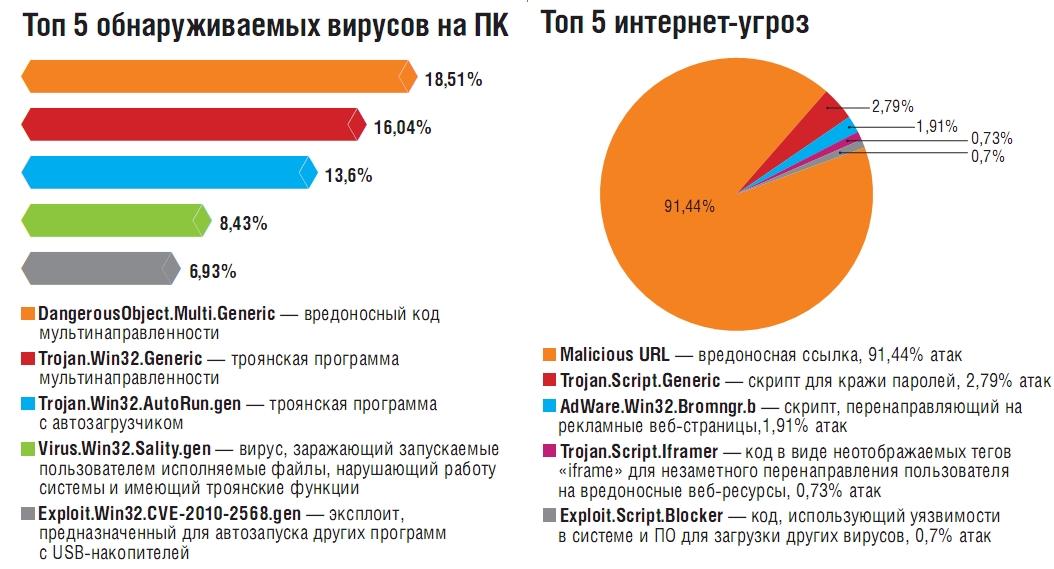

Рейтинг интернет-угроз и вирусов

Сегодня наибольшую опасность заражения для пользователей представляют веб-страницы. Причем они могут встречаться даже на, казалось бы, благонадежных сайтах, так как злоумышленники могут совершенно легально размещать рекламные баннеры на основе Flash, внедряя в них вредоносный код. Приведем некоторые данные «Лаборатории Касперского», полученные по результатам отраженных продуктами компании атак на ПК пользователей по итогам января-марта текущего года.

Обновление системы, программ и драйверов Устранить подавляющее большинство уязвимостей поможет своевременное обновление операционной системы и установленных приложений. Это невозможно или затруднительно сделать в случае, если на компьютере используется пиратское ПО. Другой причиной может быть элементарная безалаберность пользователя, не уделяющего должного внимания безопасности.

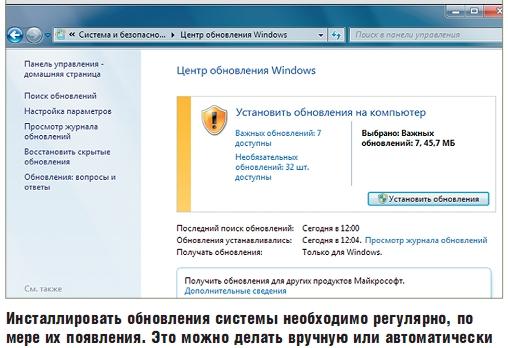

Обновление ОС

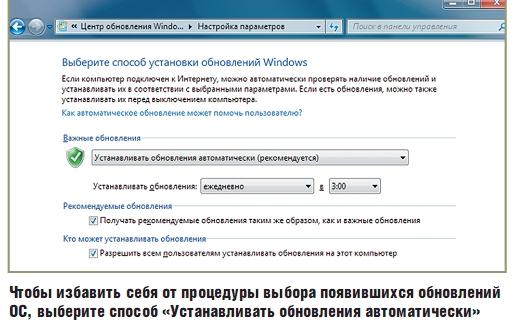

Львиной доли проблем, связанных с устаревшим ПО и содержащимися в нем уязвимостями, можно избежать, своевременно реагируя на автоматические оповещения ОС. По возможности включите автоматическое обновление в используемом антивирусе и операционной системе. В Windows 7 это можно сделать в меню «Пуск | Панель управления | Система и безопасность | Центр обновления Windows». В левой части окна кликните по пункту «Настройка параметров» и в обновившемся окне в раскрывающемся списке «Важные обновления» выберите пункт «Устанавливать обновления автоматически». Также отметьте флажком пункт «Получать рекомендуемые обновления таким же образом, как и важные обновления».

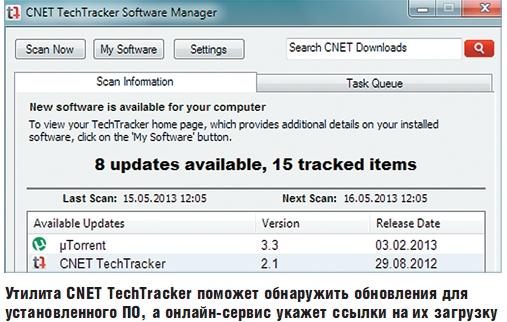

Обновление ПО

Следить за обновлениями большого набора программ может быть довольно сложно, однако именно в них могут быть скрыты уязвимости. В поиске и скачивании свежих дистрибутивов помогут специальные утилиты.

Автопроверка обновления: Для этих целей можно использовать бесплатную программу CNET TechTracker. После инсталляции она в соответствии с заданным расписанием будет проверять актуальность используемого ПО. В случае наличия новых версий пользователю будет предложено перейти на специальную страницу для загрузки дистрибутивов приложений.

Альтернатива: SUMo — бесплатная утилита для поиска обновлений установленного ПО.

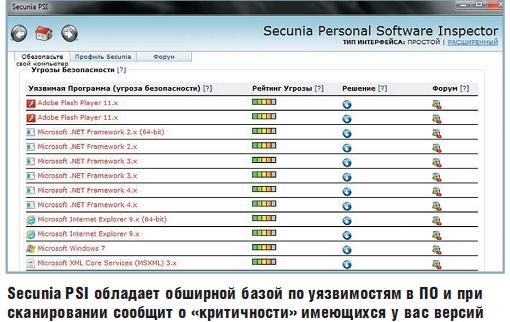

Сканер уязвимостей: Эффективным средством поддержании системы и ПО в безопасном состоянии является Secunia PSI. Программа не только проверяет наличие обновлений и предлагает скачать новые версии, но и оповещает об обнаруженных уязвимостях, предоставляя отчет об их возможном использовании.

Всегда свежие драйверы

Бесплатная программа Driver Pack Solution является мощным агрегатором драйверов различных устройств. Разработчики предлагают как вариант с полной офлайновой базой объемом свыше 3 Гбайт, так и Lite-версию, которая обращается за данными в онлайн-хранилище программы.

Альтернативы: SlimDrivers, Carambis Driver Updater, DriverMax — бесплатное ПО для обновления драйверов.

Проверяем систему на уязвимости После того как все программы обновлены, стоит еще раз проверить, не забыли ли вы про какую-нибудь утилиту, давно установленную на вашем ПК.

Инспекторы системы

Проверить ОС и программы на предмет уязвимостей и неустановленных обновлений позволят бесплатные утилиты, такие как Microsoft Baseline Security Analyzer и Norton Security Scan.

Выявление брешей в Сети

Доступ в компьютер и из него в Сеть осуществляется через определенные порты. Некоторые из них используются программами, имеющими выход в Интернет, а некоторые — самой системой. Наши утилиты помогут выявить лазейки, через которые способны передавать данные вредоносные приложения.

Тестируем сеть: Бесплатная программа Nmap пользуется заслуженной популярностью не только у профессионалов сетевой безопасности. Этот кроссплатформенный сканер не имеет графического интерфейса, поэтому для упрощения работы с ним используется графическая надстройка Zenmap. Для поиска открытых портов на ПК запустите из командной строки Nmap без опций: nmap scanme.nmap.org Здесь scanme.nmap.org — онлайн-узел, созданный разработчиками специально для подобных экспериментов. Программа просканирует порты и покажет все открытые, а также сервисы, запущенные на них.

Онлайн-проверка на «бреши» в системе

Для проверки ПК также могут быть использованы сайты со специальными сервисами — например, от ESET (короткая ссылка: tinyurl.com/cfn6muj) или F-Secure (короткая ссылка: tinyurl.com/c2s7p3z). Если в результате такой проверки ресурс укажет на существование в вашей системе незакрытых портов, то, возможно, вам придется закрыть их в брандмауэре имеющегося антивирусного пакета или, если такового нет, установить сторонний.

Закрытие портов: Закрыть обнаруженные потенциально опасные порты можно, например, с помощью бесплатного брандмауэра Comodo Firewall Free. Программа работает в полностью автоматическом режиме, имеет встроенную «песочницу» для запуска неизвестных приложений и «игровой» режим.

Комплексный подход за деньги: Если вы хотите получить комплексный пакет безопасности, включающий как антивирус с брандмауэром, так и сканер уязвимостей, то рекомендуем использовать коммерческие антивирусные решения, такие как Kaspersky Internet Security 2013, Norton Internet Security, ESET NOD32 и пр. В частности, KIS выполнит сканирование системы и укажет на неустановленные обновления ОС и ПО. В нем также можно вручную закрыть или открыть выбранные порты.

Какую информацию собирают о нас

Важно запомнить для себя одну важную вещь – все, что однажды попадает в интернет, остается там навсегда. Информация, которую вводит пользователь, может быть использована против него.

IP-адрес

Самое распространенное – это IP-адрес. Он раскрывает местоположение пользователя, то есть реальный адрес. Человек, который будет вести слежку, узнает, откуда конкретно зашел хозяин компьютера.

Файлы cookie

Cookie – небольшие файлы, которые веб-сайт сохраняет на компьютере пользователя для того, чтобы производить учет настройки сайта. При повторном посещении того же портала будет внесена информация о заходящем на него пользователе. Эти файлы наделены функцией отслеживания. Собрав информацию о пользователе, cookie возвращаются к создателю с той информацией, которую смог добыть документ.

Учетные записи

Зайдя на новый сайт и обнаружив, что поля регистрации уже заполнены, присутствует даже адрес, насторожитесь. Браузер уже автоматически заполнил поля информацией, которую пользователь вводил на ином сайте. Это комфортная функция, которая плюет на приватность.

Мнение

Наталья Докучаева, менеджер по развитию ЮК «Правовой Альянс»

Что же должен знать руководитель, чтобы быть готовым к таким проверкам и каков алгоритм действий, которые позволят по возможности избежать их негативных последствий, поинтересовались мы у советника по вопросам интеллектуальной собственности «Центра интеллектуальной собственности «Смотров, Селиванов & партнеры», кандидата юридических наук Максима Владимировича Селиванова.

Кем уполномочен?

Сегодня в Украине уполномоченными на выявление и прекращение незаконного использования объектов интеллектуальной собственности, в частности компьютерных программ, являются следующие органы:

- Государственный департамент интеллектуальной собственности. Именно этот орган осуществляет государственный контроль за соблюдением субъектами хозяйствования независимо от форм собственности требований законодательства в сфере интеллектуальной собственности, в частности, авторского права. Государственные инспекторы по вопросам интеллектуальной собственности наделены правом проверять у субъектов хозяйствования наличие разрешения на использование объектов права интеллектуальной собственности на любой стадии их производства, распространения или использования.

- Министерство внутренних дел Украины, а именно — его специальный орган, заданием которого является выявление и прекращение фактов нарушения прав интеллектуальной собственности, — Государственная служба по борьбе с экономической преступностью (ГСБЭП). Соответствующие подразделения этой службы проводят в установленном порядке оперативно-розыскные мероприятия, в том числе связанные с установлением фактов нарушения прав интеллектуальной собственности.

- Органы налоговой службы Украины. Эти органы имеют право составлять протоколы по делам об административных правонарушениях при выявлении фактов нарушения авторских и смежных прав при проведении плановых и внеплановых проверок хозяйственной деятельности.

На каком основании?

Представитель какого бы из перечисленных органов ни пришел к вам с проверкой, для этого он должен иметь основание. Эти основания необходимо знать для того, чтобы не допустить к проверке лицо, которое не имеет на это права. Проверка легальности программного обеспечения может быть проведена в следующих случаях:

- при осуществлении проверки Государственным инспектором по вопросам интеллектуальной собственности — в случае проведения плановых и внеплановых проверок (проводятся по нижеприведенным основаниям);

- при проведении оперативно-розыскной деятельности оперативными подразделами МВД — наличие заведенного оперативно-розыскного дела;

- в рамках уголовного процесса — возбуждение уголовного дела;

- в рамках производства по делу об административном правонарушении — выявление нарушения и составление протокола должностным лицом органов внутренних дел, налоговой службы, инспектором по вопросам интеллектуальной собственности;

- в рамках гражданского (хозяйственного) процесса — вынесение определения (постановления) суда о применении специальных средств обеспечения доказательств и обеспечения иска о защите авторских прав в силу заявления заинтересованного лица (например истца) до или после представления соответствующего иска или в рамках открытого исполнительного производства.

О том, какие органы уполномочены на выявление и прекращение незаконного использования объектов интеллектуальной собственности, в частности компьютерных программ, и как не допустить к проверке лицо, которое не имеет на это права, речь шла в нашей прошлой публикации «Основное правило, которое поможет выдержать любую проверку это обязательное присутствие юриста», отмечает советник по вопросам интеллектуальной собственности «Центра интеллектуальной собственности «Смотров, Селиванов партнеры», кандидат юридических наук Максим Владимирович Селиванов и предлагает следующий алгоритм действий, которые позволят по возможности избежать негативных последствий таких проверок.

- Проверьте служебные полномочия проверяющего и убедитесь, что перед вами сотрудник органа, который может проводить такие проверки, и именно вашего местного органа (районного, городского, областного). В случае, если к вам пришли сотрудники органа, который не имеет права проводить такие проверки или нарушен принцип территориальности, прямо в присутствии проверяющего звоните в отдел по борьбе с коррупцией и управление внутренней безопасности.

- Перепишите все данные удостоверений проверяющих лиц на отдельный лист.

- Уточните, что и на каких основаниях к вам пришли проверять. Основания для проведения проверок приведены выше. Если к вам пришли проверять компьютеры организации (как об этом заявляется в начале проверки), то предъявите проверяющему документы, подтверждающие наличие компьютеров у вас на балансе.

- Не допускайте к проверке компьютеры, не имеющие отношения к Вашему предприятию (например личные компьютеры сотрудников).

- Можете позвонить по месту работы, названному проверяющими, и поинтересоваться, на самом ли деле они работают в этом отделе, имеется ли разрешение на проведение проверки. Этим действием Вы можете как минимум сбить пыл у незваного гостя и дать ему понять, что свои права Вы знаете и не намереваетесь мириться с незаконными действиями.

- Предложите проверяющим расписаться в журнале регистрации проверок с обязательным указанием сроков и цели посещения, должности и фамилии представителя, который обязательно ставит свою подпись в этом журнале (за исключением работников милиции, которые не обязаны этого делать).

- Ни в коем случае не позволяйте использовать софт-сканер (специальный программный продукт, который не сертифицирован в Украине должным образом), ибо его использование является незаконным. Проверка осуществляется путем обзора, то есть визуально. Без софт-сканера проверяющие не найдут и половины программных продуктов.

- Распечатайте и предъявите проверяющим статьи 206, 364, 365, 367 Уголовного кодекса Украины, а также предупредите о том, что каждое процессуальное нарушение будет обжаловано: прокурору района, города и области, начальнику УМВД города и области и всем другим вплоть до министра.

- Отказывайтесь сообщать пароли на BIOS (Вы их просто забыли).

- По требованию предъявить документы, подтверждающие легальность использования программного обеспечения, отвечайте, что они есть, но, к сожалению, закрыты в сейфе. Работник с ключами отсутствует (в командировке, болеет и тому подобное). Поэтому вы их не можете предоставить сегодня. Вы их обязательно предоставите в ближайшее время.

- В акте проверки не забудьте отметить все нарушения и обязательно возьмите себе копию.

- Изъятие компьютеров может осуществляться в рамках уголовно-процессуального, административного законодательства или на основании Положения о государственном инспекторе по вопросам интеллектуальной собственности Государственного департамента интеллектуальной собственности.

То есть изъять у вас компьютеры можно:

- на основании статьи 265 Кодекса Украины об административных правонарушениях: «вещи и документы, которые являются предметом или непосредственным объектом правонарушения, изымаются должностными лицами правоохранительных органов»

Таким образом, изъятие может осуществляться лишь после зафиксированного факта административного правонарушения, а именно в случае неподачи по письменному запросу документов, подтверждающих факт легального использования программных продуктов, выявленных у вас при проверке. .на основании пп.3 п.8 Положения государственный инспектор имеет право проводить обзор и изымать у субъектов хозяйствования с целью изучения на необходимый срок, но не более чем 30 дней, объекты права интеллектуальной собственности в случае, когда имеется обоснованное основание подозревать совершение нарушения требований законодательства в сфере интеллектуальной собственности. Таким образом, инспектор должен обосновать основание подозревать совершение нарушения требований законодательства в сфере интеллектуальной собственности.

Не забывайте о том, что состав преступления по статье 176 Уголовного кодекса Украины предусматривает лишь умышленную форму вины. То есть вы обязательно должны знать, что используете именно «пиратский» программный продукт, и сознательно желать или допускать возможность причинения материального вреда правообладателю.